Microsoft Entra ID 사용하여 SharePoint Server에서 OIDC 인증 설정

적용 대상: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

필수 구성 요소

Microsoft Entra ID 사용하여 OIDC(OpenID Connect)를 구성하는 경우 다음 리소스가 필요합니다.

SPSE(SharePoint Server 구독 버전) 팜

M365 테넌트에서 전역 관리자 역할 Microsoft Entra

이 문서에서는 Microsoft Entra OIDC 설정에 다음 예제 값을 사용합니다.

| 값 | 링크 |

|---|---|

| SharePoint 사이트 URL(Uniform Resource Locator) | https://spsites.contoso.local/ |

| OIDC 사이트 URL | https://sts.windows.net/<tenantid>/ |

| OIDC 인증 엔드포인트 Microsoft Entra | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| OIDC RegisteredIssuerName URL Microsoft Entra | https://sts.windows.net/<tenantid>/ |

| Microsoft Entra OIDC SignoutURL | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| ID 클레임 유형 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

| Windows 사이트 모음 관리자 | contoso\yvand |

| 페더레이션된 사이트 모음 관리자의 Email 값 | yvand@contoso.local |

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

1단계: ID 공급자 설정

Microsoft Entra ID 사용하여 OIDC를 설정하려면 다음 단계를 수행합니다.

Entra ID 관리 포털로 이동하고 전역 관리자 역할이 있는 계정으로 로그인합니다.

애플리케이션에서 앱 등록을 선택합니다.

새 등록을 선택합니다.

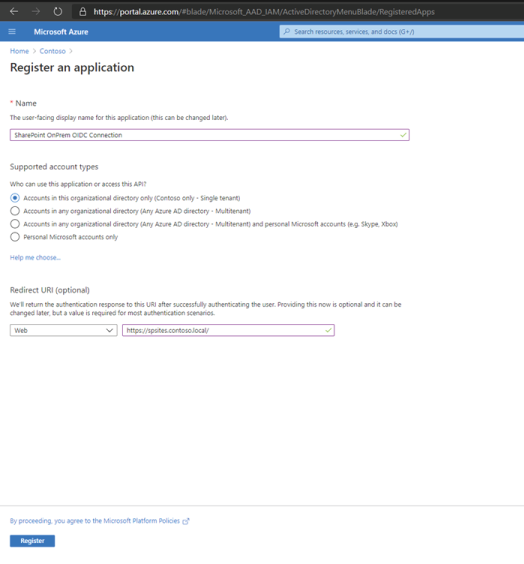

애플리케이션 등록 페이지

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/RegisteredApps로 이동합니다.리디렉션 URI 섹션에서 플랫폼으로 "웹"을 선택하고 SharePoint Server 웹 애플리케이션 URL(예:

https://spsites.contoso.local/)을 입력하고 등록을 선택합니다.

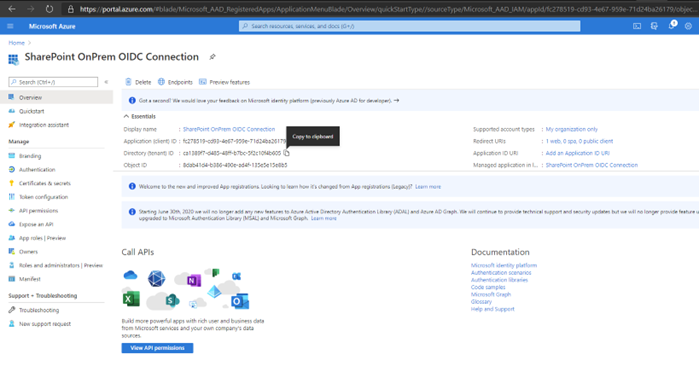

테넌트 ID가 후속 단계에서 사용되므로 디렉터리(테넌트) ID 값을 저장합니다. 또한 SharePoint 설정에서 DefaultClientIdentifier로 사용하는 애플리케이션(클라이언트) ID를 저장합니다.

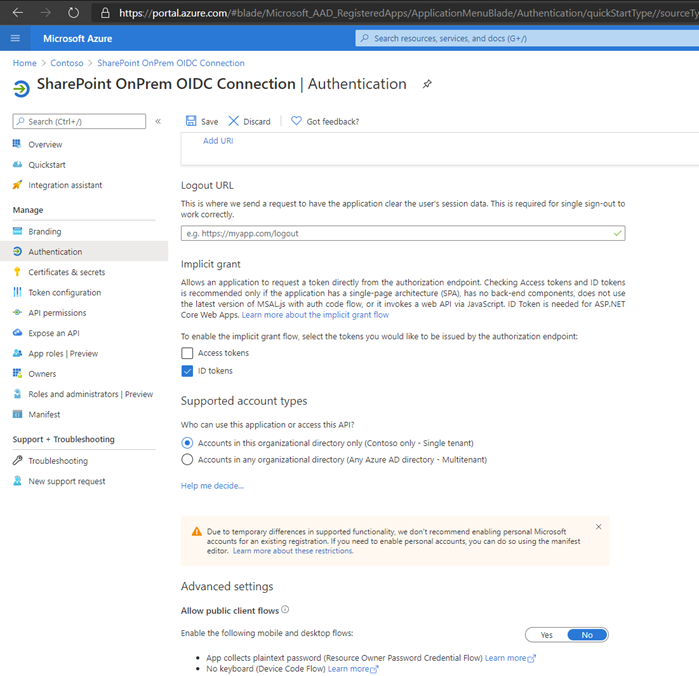

애플리케이션을 등록한 후 인증 탭으로 이동하여 ID 토큰 검사 상자를 선택하고 저장을 선택합니다.

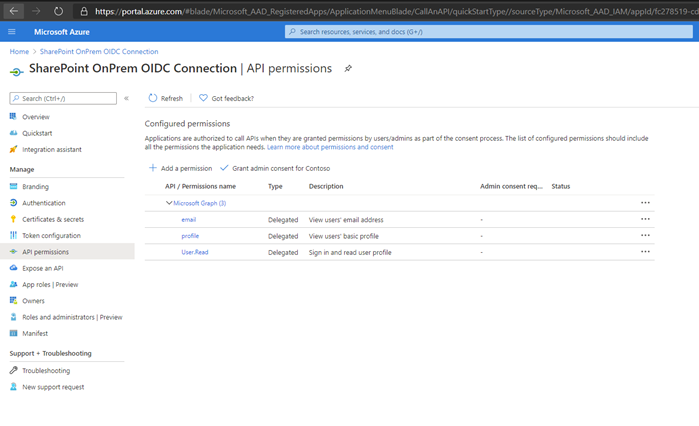

API 권한 탭으로 이동하여 권한 추가를 선택합니다. Microsoft Graph를 선택한 다음 위임된 권한을 선택합니다.이메일 및 프로필 추가 권한을 선택하고 권한 추가를 선택합니다.

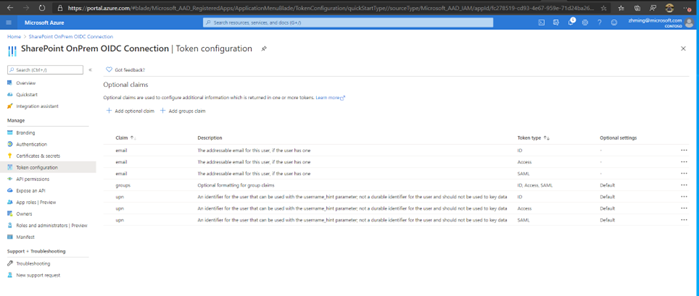

토큰 구성 탭으로 이동하여 선택적 클레임 추가를 선택합니다. 각 토큰 유형(ID, 액세스, SAML)에 대해 이메일 및 upn 클레임을 추가합니다.

또한 토큰 구성 탭에서 그룹 클레임 추가를 선택합니다. 보안 그룹 가장 일반적이지만 선택한 그룹 유형은 SharePoint 웹 애플리케이션에 대한 액세스 권한을 부여하는 데 사용할 그룹 유형에 따라 달라집니다. 자세한 내용은 그룹 선택적 클레임 구성 및 Microsoft Entra ID 사용하여 애플리케이션에 대한 그룹 클레임 구성을 참조하세요.

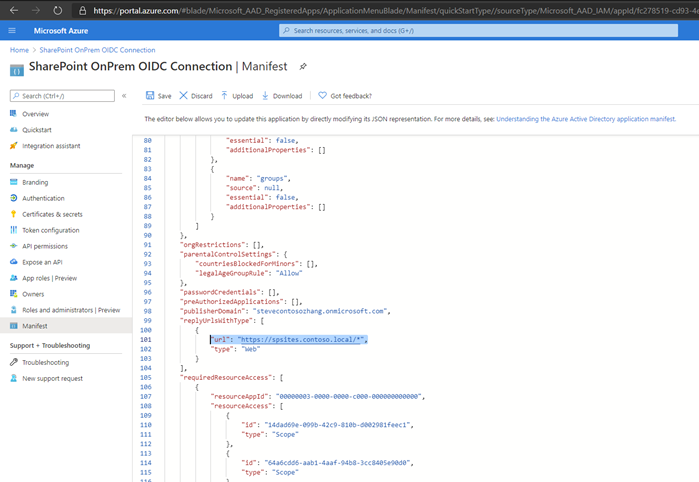

매니페스트 탭으로 이동하여 replyUrlsWithType을 에서

https://spsites.contoso.local/https://spsites.contoso.local/*로 수동으로 변경합니다. 그런 다음 저장을 선택합니다.

2단계: SharePoint 팜 속성 변경

이 단계에서는 SharePoint Server 팜의 버전에 따라 SharePoint Server 팜 속성을 수정해야 합니다.

- SharePoint Server 구독 버전 버전 24H1에 대한 SharePoint 팜 속성을 구성하는 방법에 대한 자세한 내용은 SPSE 버전 24H1 이상 버전 구성을 참조하세요.

- 24H1 이전의 SharePoint Server 구독 버전 버전에 대한 SharePoint 팜 속성을 구성하는 방법에 대한 자세한 내용은 버전 24H1 이전 SPSE 구성을 참조하세요.

조기 릴리스 기능 기본 설정을 사용하여 SharePoint Server 구독 버전 버전 24H1 이상 버전 구성

SharePoint Server 구독 버전 버전 24H1(2024년 3월)부터 SharePoint 팜이 조기 릴리스 기능 기본 설정으로 구성된 경우 SharePoint 인증서 관리를 사용하여 nonce 쿠키 인증서를 관리하여 SharePoint Server 팜 속성을 구성할 수 있습니다. nonce 쿠키 인증서는 OIDC 인증 토큰이 안전한지 확인하기 위한 인프라의 일부입니다. 다음 PowerShell 스크립트를 실행하여 구성합니다.

중요

이 스크립트를 사용하려면 위에서 설명한 대로 SharePoint 팜을 조기 릴리스로 설정해야 합니다. 그렇지 않은 경우 스크립트는 오류 없이 완료되지만 에 대한 호출은 $farm. UpdateNonceCertificate()는 아무 작업도 수행하지 않습니다. 조기 릴리스에 팜을 구성하지 않으려면 버전 24H1 이전의 SPSE 구성 단계를 대신 사용해야 합니다.

참고

SharePoint Management Shell을 팜 관리자로 시작하여 다음 스크립트를 실행합니다. 다음 PowerShell 스크립트에 언급된 지침을 주의 깊게 읽어보세요. 특정 위치에 사용자 고유의 환경별 값을 입력해야 합니다.

# Set up farm properties to work with OIDC

# Create the Nonce certificate

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

# Import certificate to Certificate Management

$certPath = "<path and file name to save the exported cert. ex: c:\certs\nonce.pfx>"

$certPassword = ConvertTo-SecureString -String "<password>" -Force -AsPlainText

Export-PfxCertificate -Cert $cert -FilePath $certPath -Password $certPassword

$nonceCert = Import-SPCertificate -Path $certPath -Password $certPassword -Store "EndEntity" -Exportable:$true

# Update farm property

$farm = Get-SPFarm

$farm.UpdateNonceCertificate($nonceCert,$true)

버전 24H1 이전의 SharePoint Server 구독 버전 구성

24H1(2024년 3월) 업데이트 전에 nonce 쿠키 인증서를 수동으로 관리해야 합니다. 여기에는 팜의 각 서버에 수동으로 설치하고 프라이빗 키에 대한 사용 권한을 설정하는 것이 포함됩니다. 다음 PowerShell 스크립트를 사용하여 수행할 수 있습니다.

참고

SharePoint Management Shell을 팜 관리자로 시작하여 다음 스크립트를 실행합니다. 다음 PowerShell 스크립트에 언급된 지침을 주의 깊게 읽어보세요. 특정 위치에 사용자 고유의 환경별 값을 입력해야 합니다.

# Set up farm properties to work with OIDC

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

$rsaCert = [System.Security.Cryptography.X509Certificates.RSACertificateExtensions]::GetRSAPrivateKey($cert)

$fileName = $rsaCert.key.UniqueName

# If you have multiple SharePoint servers in the farm, you need to export the certificate by Export-PfxCertificate and import the certificate to all other SharePoint servers in the farm by Import-PfxCertificate.

# After the certificate is successfully imported to SharePoint Server, we will need to grant access permission to the certificate's private key.

$path = "$env:ALLUSERSPROFILE\Microsoft\Crypto\RSA\MachineKeys\$fileName"

$permissions = Get-Acl -Path $path

# Replace the <web application pool account> with the real application pool account of your web application

$access_rule = New-Object System.Security.AccessControl.FileSystemAccessRule(<Web application pool account>, 'Read', 'None', 'None', 'Allow')

$permissions.AddAccessRule($access_rule)

Set-Acl -Path $path -AclObject $permissions

# Then update farm properties

$farm = Get-SPFarm

$farm.Properties['SP-NonceCookieCertificateThumbprint']=$cert.Thumbprint

$farm.Properties['SP-NonceCookieHMACSecretKey']='seed'

$farm.Update()

중요

프라이빗 키가 있는 nonce 쿠키 인증서는 팜의 모든 SharePoint 서버에 설치해야 합니다. 또한 프라이빗 키에 대한 사용 권한은 각 서버의 웹 애플리케이션 풀 서비스 계정에 부여되어야 합니다. 이 단계를 완료하지 못하면 OIDC 인증 실패가 발생합니다. 위의 PowerShell 예제를 사용하여 프라이빗 키 파일에 대한 권한을 설정하여 올바르게 수행되도록 하는 것이 좋습니다.

3단계: ID 공급자를 신뢰하도록 SharePoint 구성

이 단계에서는 SharePoint가 OIDC 공급자로 Microsoft Entra 신뢰해야 하는 구성을 저장하는 을 만듭니 SPTrustedTokenIssuer 다.

다음 방법 중 하나로 ID 공급자를 신뢰하도록 SharePoint를 구성할 수 있습니다.

-

메타데이터 엔드포인트를 사용하여 Microsoft Entra ID OIDC 공급자로 신뢰하도록 SharePoint를 구성합니다.

- 메타데이터 엔드포인트를 사용하면 메타데이터 엔드포인트에서 필요한 여러 매개 변수가 자동으로 검색됩니다.

- Microsoft Entra ID OIDC 공급자로 수동으로 신뢰하도록 SharePoint를 구성합니다.

참고

수동 구성 단계 또는 메타데이터 엔드포인트 단계를 따르지만 둘 다 수행하지는 않습니다.

프로세스를 간소화하기 때문에 메타데이터 엔드포인트를 사용하는 것이 좋습니다.

메타데이터 엔드포인트를 사용하여 Microsoft Entra ID 신뢰하도록 SharePoint 구성

이제 SharePoint Server 구독 버전 신뢰할 수 있는 ID 토큰 발급자를 만들 때 OIDC 메타데이터 검색 기능 사용을 지원합니다.

Microsoft Entra ID OIDC 검색 엔드포인트에는 두 가지 버전이 있습니다.

- V1.0:

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0:

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

중요

현재 SharePoint Server는 신뢰할 수 있는 ID 토큰 발급자를 만드는 데 사용되는 경우 v1.0 메타데이터 엔드포인트만 지원합니다. 아래 PowerShell 스크립트 예제에서는 V1.0 엔드포인트를 사용합니다.

OIDC ID 공급자에서 제공하는 메타데이터 엔드포인트를 사용하는 경우 구성 중 일부는 다음을 포함하여 OIDC 공급자 메타데이터 엔드포인트에서 직접 검색됩니다.

- 인증서

- 발급자

- 권한 부여 엔드포인트

- SignoutURL

이렇게 하면 OIDC 토큰 발급자의 구성이 간소화됩니다.

다음 PowerShell 예제에서는 Microsoft Entra ID 메타데이터 엔드포인트를 사용하여 Microsoft Entra OIDC를 신뢰하도록 SharePoint를 구성할 수 있습니다.

참고

다음 PowerShell 스크립트에 언급된 지침을 주의 깊게 읽어보세요. 특정 위치에 사용자 고유의 환경별 값을 입력해야 합니다. 예를 들어 tenantid>를 사용자 고유의 디렉터리(테넌트) ID로 대체<합니다.

# Define claim types

# In this example, we're using Email Address as the Identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Set the AAD metadata endpoint URL. Please replace <TenantID> with the value saved in step #3 in the Entra ID setup section

$metadataendpointurl = "https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration"

# Please replace <Application (Client) ID> with the value saved in step #3 in the Entra ID setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ClaimsMappings $emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -DefaultClientIdentifier $clientIdentifier -MetadataEndPoint $metadataendpointurl -Scope "openid profile"

| 매개 변수 | 설명 |

|---|---|

| 이름 | 새 토큰 발급자에게 이름을 지정합니다. |

| 설명 | 새 토큰 발급자에게 설명을 제공합니다. |

| ImportTrustCertificate | OIDC 식별자에서 유효성을 검사 id_token 하는 데 사용되는 인증서입니다. |

| ClaimsMappings |

SPClaimTypeMapping 에서 SharePoint의 식별자로 간주되는 클레임을 id_token 식별하는 데 사용되는 개체입니다. |

| IdentifierClaim | 식별자 유형을 지정합니다. |

| DefaultClientIdentifier | OIDC ID 공급자가 할당하는 SharePoint 서버의 를 지정 client_id 합니다. 의 aud 클레임에 대해 유효성이 검사됩니다 id_token. |

| MetadataEndPoint | 최신 인증서, 발급자, 권한 부여 엔드포인트 및 로그아웃 엔드포인트를 검색하는 데 사용할 수 있는 OIDC ID 공급자의 잘 알려진 메타데이터 엔드포인트를 지정합니다. |

Microsoft Entra ID OIDC 공급자로 수동으로 신뢰하도록 SharePoint 구성

수동으로 구성할 때 몇 가지 추가 매개 변수를 지정해야 합니다. OIDC 검색 엔드포인트에서 값을 검색할 수 있습니다.

Microsoft Entra ID OIDC 인증 엔드포인트에는 두 가지 버전이 있습니다. 따라서 각각 두 가지 버전의 OIDC 검색 엔드포인트가 있습니다.

- V1.0:

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0:

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

TenantID를 1단계: ID 공급자 설정에 저장된 디렉터리(테넌트) ID로 바꾸고 브라우저를 통해 엔드포인트에 연결합니다. 그런 다음, 다음 정보를 저장합니다.

| 값 | 링크 |

|---|---|

| authorization_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| end_session_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| 발급자 | https://sts.windows.net/<tenantid>/ |

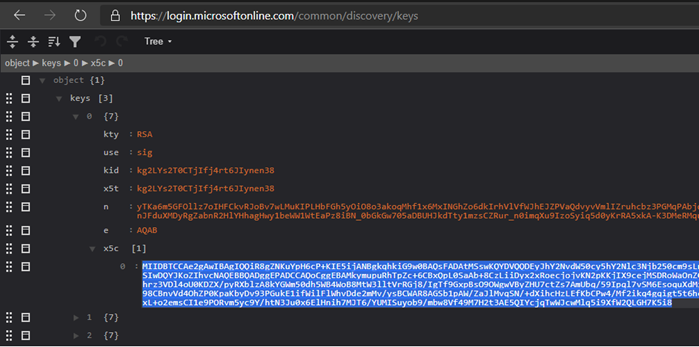

| jwks_uri | https://login.microsoftonline.com/common/discovery/keys |

jwks_uri(https://login.microsoftonline.com/common/discovery/keys)를 열고 SharePoint 설정에서 나중에 사용할 수 있는 모든 x5c 인증서 문자열을 저장합니다.

SharePoint 관리 셸을 팜 관리자로 시작하고 위에서 얻은 값을 입력한 후 다음 스크립트를 실행하여 신뢰할 수 있는 ID 토큰 발급자를 만듭니다.

참고

다음 PowerShell 스크립트에 언급된 지침을 주의 깊게 읽어보세요. 특정 위치에 사용자 고유의 환경별 값을 입력해야 합니다. 예를 들어 tenantid>를 사용자 고유의 디렉터리(테넌트) ID로 대체<합니다.

# Define claim types

# In this example, we're using Email Address as the identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Public key of the AAD OIDC signing certificate. Please replace <x5c cert string> with the encoded cert string which you get from x5c certificate string of the keys of jwks_uri from Step #1

$encodedCertStrs = @()

$encodedCertStrs += <x5c cert string 1>

$encodedCertStrs += <x5c cert string 2>

...

$certificates = @()

foreach ($encodedCertStr in $encodedCertStrs) {

$certificates += New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 @(,[System.Convert]::FromBase64String($encodedCertStr))

}

# Set the AAD OIDC URL where users are redirected to authenticate. Please replace <tenantid> accordingly

$authendpointurl = "https://login.microsoftonline.com/<tenantid>/oauth2/authorize"

$registeredissuernameurl = "https://sts.windows.net/<tenantid>/"

$signouturl = "https://login.microsoftonline.com/<tenantid>/oauth2/logout"

# Please replace <Application (Client) ID> with the value saved in step #3 in AAD setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ImportTrustCertificate $certificates -ClaimsMappings emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -RegisteredIssuerName $registeredissuernameurl -AuthorizationEndPointUri $authendpointurl -SignOutUrl $signouturl -DefaultClientIdentifier $clientIdentifier -Scope "openid profile"

New-SPTrustedIdentityTokenIssuer 여기서 PowerShell cmdlet은 다음 매개 변수를 사용하여 OIDC를 지원하도록 확장됩니다.

| 매개 변수 | 설명 |

|---|---|

| 이름 | 새 토큰 발급자에게 이름을 지정합니다. |

| 설명 | 새 토큰 발급자에게 설명을 제공합니다. |

| ImportTrustCertificate | OIDC 식별자에서 유효성을 검사 id_token 하는 데 사용되는 X509 인증서 목록을 가져옵니다. IDP(OIDC ID 공급자)가 둘 이상의 인증서를 사용하여 에 디지털 서명 id_token하는 경우 이러한 인증서를 가져오고 SharePoint는 이러한 인증서를 사용하여 생성된 디지털 서명을 일치시켜 유효성을 검사 id_token 합니다. |

| ClaimsMappings |

SPClaimTypeMapping 에서 SharePoint의 식별자로 간주되는 클레임을 id_token 식별하는 데 사용되는 개체입니다. |

| IdentifierClaim | 식별자 유형을 지정합니다. |

| RegisteredIssuerName | 를 발급하는 발급자 식별자를 지정합니다 id_token. 의 유효성을 검사 id_token하는 데 사용됩니다. |

| AuthorizationEndPointUrl | OIDC ID 공급자의 권한 부여 엔드포인트를 지정합니다. |

| SignoutUrl | OIDC ID 공급자의 로그아웃 엔드포인트를 지정합니다. |

| DefaultClientIdentifier | OIDC ID 공급자가 할당하는 SharePoint 서버의 를 지정 client_id 합니다. 의 aud 클레임에 대해 유효성이 검사됩니다 id_token. |

| ResponseTypesSupported | 이 토큰 발급자에서 허용하는 IDP의 응답 유형을 지정합니다. 및 code id_token의 두 문자열을 수락할 수 있습니다id_token. 이 매개 변수가 제공되지 않으면 를 기본값으로 사용합니다 code id_token . |

4단계: SharePoint 웹 애플리케이션 구성

이 단계에서는 이전 단계에서 만든 를 사용하여 SPTrustedIdentityTokenIssuer sharePoint에서 Microsoft Entra OIDC와 페더레이션되도록 웹 애플리케이션을 구성합니다.

중요

- SharePoint 웹 애플리케이션의 기본 영역에는 Windows 인증 사용하도록 설정되어 있어야 합니다. 검색 크롤러에 필요합니다.

- Microsoft Entra OIDC 페더레이션을 사용할 SharePoint URL은 HTTPS(Hypertext Transfer Protocol Secure)로 구성해야 합니다.

다음을 통해 이 구성을 완료할 수 있습니다.

- 새 웹 애플리케이션을 만들고 기본 영역에서 Windows 및 Microsoft Entra OIDC 인증을 모두 사용합니다.

- 기존 웹 애플리케이션을 확장하여 새 영역에서 Microsoft Entra OIDC 인증을 설정합니다.

새 웹 애플리케이션을 만들려면 다음을 수행합니다.

SharePoint 관리 셸을 시작하고 다음 스크립트를 실행하여 새

SPAuthenticationProvider를 만듭니다.# This script creates a trusted authentication provider for OIDC $sptrust = Get-SPTrustedIdentityTokenIssuer "contoso.local" $trustedAp = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrustSharePoint Server에서 웹 애플리케이션 만들기에 따라 contoso.local에서 SharePoint - OIDC라는 HTTPS/SSL(Secure Sockets Layer)을 사용하도록 설정하는 새 웹 애플리케이션을 만듭니다.

SharePoint 중앙 관리 사이트를 엽니다.

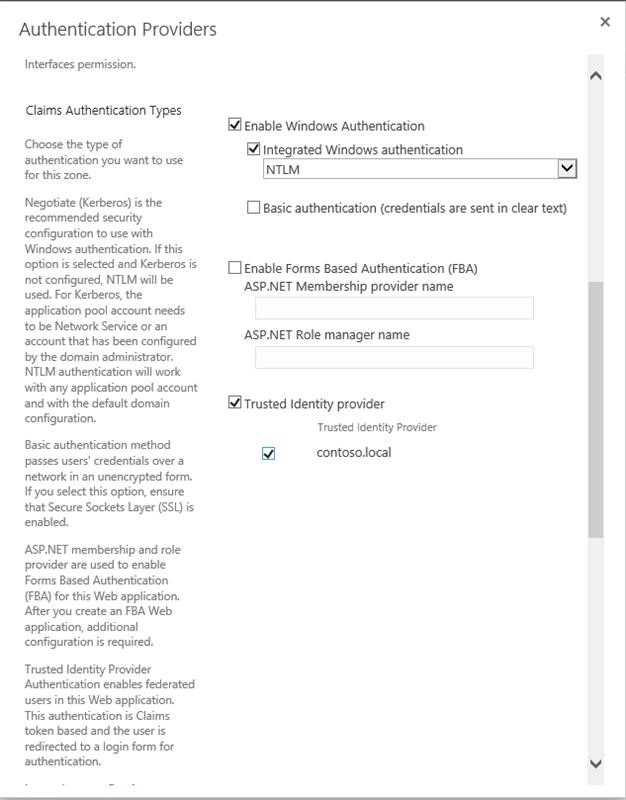

만든 웹 애플리케이션을 선택하고 리본에서 "인증 공급자"를 선택하고 기본 영역에 대한 링크를 클릭한 다음 contoso.local을 신뢰할 수 있는 ID 공급자로 선택합니다.

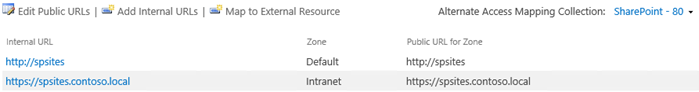

SharePoint 중앙 관리 사이트에서 시스템 설정>대체 액세스 매핑> 구성대체 액세스 매핑 컬렉션으로 이동합니다.

새 웹 애플리케이션을 사용하여 디스플레이를 필터링하고 다음 정보가 표시되는지 확인합니다.

기존 웹 애플리케이션을 확장하고 "contoso.local" 신뢰할 수 있는 공급자를 사용하도록 구성하려면 다음을 수행합니다.

- SharePoint 관리 셸을 시작하고 PowerShell을 실행하여 웹 애플리케이션을 확장합니다. 다음 예제에서는 웹 애플리케이션을 인트라넷 영역으로 확장하고 인증에 "Contoso.local" 신뢰할 수 있는 공급자를 사용하도록 영역을 구성합니다.

참고

이렇게 하려면 팜으로 가져온 'SharePoint OIDC 사이트'라는 유효한 인증서가 있어야 합니다. 자세한 내용은 SSL 인증서 관리 작업을 참조하세요.

# Get the trusted provider

$sptrust = Get-SPTrustedIdentityTokenIssuer "Contoso.local"

$ap = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust

# Get the web app

$wa = Get-SPWebApplication http://spsites

# Extend the web app to the "Intranet" zone using trusted provider (OIDC) auth and a SharePoint managed certificate called "SharePoint OIDC Site"

New-SPWebApplicationExtension -Identity $wa -Name "spsites" -port 443 -HostHeader 'spsites.contoso.local'-AuthenticationProvider $ap -SecureSocketsLayer -UseServerNameIndication -Certificate 'SharePoint OIDC Site' -Zone 'Intranet' -URL 'https://spsites.contoso.local'

SharePoint 중앙 관리 사이트에서 시스템 설정>대체 액세스 매핑> 구성대체 액세스 매핑 컬렉션으로 이동합니다.

확장된 웹 애플리케이션을 사용하여 디스플레이를 필터링하고 다음 정보가 표시되는지 확인합니다.

5단계: 웹 애플리케이션이 SSL 인증서로 구성되었는지 확인

OIDC 1.0 인증은 HTTPS 프로토콜에서만 작동할 수 있으므로 해당 웹 애플리케이션에서 인증서를 설정해야 합니다. 아직 구성되지 않은 경우 다음 단계를 수행하여 인증서를 설정합니다.

사이트 인증서 생성:

참고

인증서를 이미 생성한 경우 이 단계를 건너뛸 수 있습니다.

SharePoint PowerShell 콘솔을 엽니다.

다음 스크립트를 실행하여 자체 서명된 인증서를 생성하고 SharePoint 팜에 추가합니다.

New-SPCertificate -FriendlyName "Contoso SharePoint (2021)" -KeySize 2048 -CommonName spsites.contoso.local -AlternativeNames extranet.contoso.local, onedrive.contoso.local -OrganizationalUnit "Contoso IT Department" -Organization "Contoso" -Locality "Redmond" -State "Washington" -Country "US" -Exportable -HashAlgorithm SHA256 -Path "\\server\fileshare\Contoso SharePoint 2021 Certificate Signing Request.txt" Move-SPCertificate -Identity "Contoso SharePoint (2021)" -NewStore EndEntity중요

자체 서명된 인증서는 테스트 목적으로만 적합합니다. 프로덕션 환경에서는 인증 기관에서 발급한 인증서를 대신 사용하는 것이 좋습니다.

인증서를 설정합니다.

다음 PowerShell cmdlet을 사용하여 웹 애플리케이션에 인증서를 할당할 수 있습니다.

Set-SPWebApplication -Identity https://spsites.contoso.local -Zone Default -SecureSocketsLayer -Certificate "Contoso SharePoint (2021)"

6단계: 사이트 모음 만들기

이 단계에서는 두 명의 관리자가 있는 팀 사이트 모음을 만듭니다. 하나는 Windows 관리자이고 다른 하나는 페더레이션된(Microsoft Entra ID) 관리자입니다.

SharePoint 중앙 관리 사이트를 엽니다.

애플리케이션 관리>사이트 모음 만들기 사이트 모음>만들기로 이동합니다.

제목, URL을 입력하고 템플릿 팀 사이트를 선택합니다.

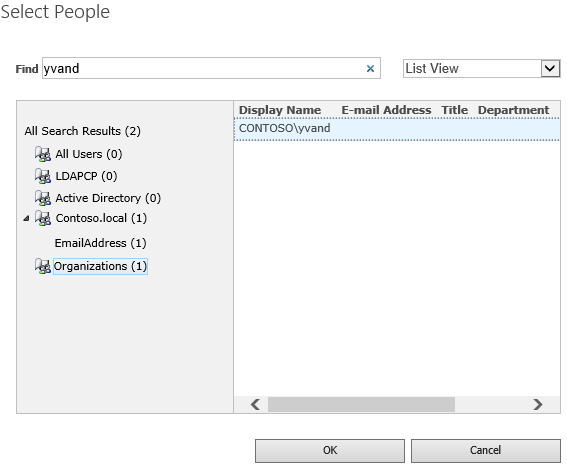

기본 사이트 모음 관리자 섹션에서

(책) 아이콘을 선택하여 사람 선택 대화 상자를 엽니다.

(책) 아이콘을 선택하여 사람 선택 대화 상자를 엽니다.사람 선택 대화 상자에서 Windows 관리자 계정(예: yvand)을 입력합니다.

조직을 선택하여 왼쪽의 목록을 필터링 합니다. 다음은 샘플 출력입니다.

계정으로 이동하여 확인을 선택합니다.

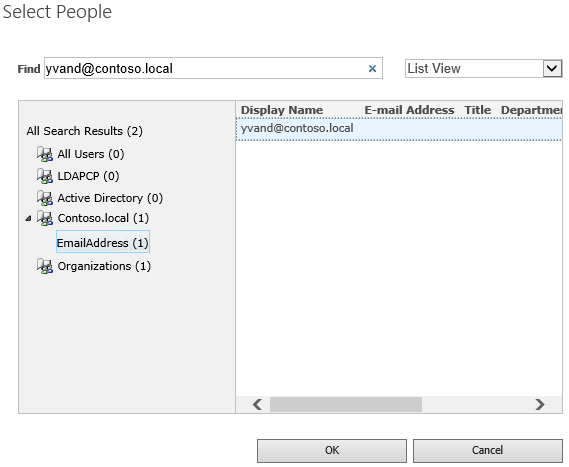

보조 사이트 모음 관리자 섹션에서 책 아이콘을 선택하여 사람 선택 대화 상자를 엽니다.

사람 선택 대화 상자에서 Microsoft Entra 관리자 계정의 정확한 이메일 값(예yvand@contoso.local: )을 입력합니다.

contoso.local을 선택하여 왼쪽의 목록을 필터링합니다. 다음은 샘플 출력입니다.

계정으로 이동하여 확인을 선택하여 사람 선택 대화 상자를 닫습니다.

확인을 다시 선택하여 사이트 모음을 만듭니다.

사이트 모음이 만들어지면 Windows 또는 페더레이션된 사이트 모음 관리자 계정을 사용하여 로그인할 수 있어야 합니다.

7단계: 사람 선택기 설정

OIDC 인증에서 사람 선택기는 입력의 유효성을 검사하지 않으므로 맞춤법이 잘못되거나 사용자가 실수로 잘못된 클레임 유형을 선택할 수 있습니다. 사용자 지정 클레임 공급자를 사용하거나 SharePoint Server 구독 버전 포함된 새 UPA 백업 클레임 공급자를 사용하여 이 문제를 해결할 수 있습니다. UPA 지원 클레임 공급자를 구성하려면 최신 인증을 위한 향상된 사람 선택기를 참조하세요.