SACA(Secure Azure Computing Architecture)

Azure에 워크로드를 배포하는 DoD(미국 국방부) 고객은 보안 가상 네트워크를 설정하고 DoD 표준 및 사례에 따라 규정된 보안 도구 및 서비스를 구성하는 지침을 요청했습니다.

2017년 DISA(Defense Information System Agency)는 SCCA(Secure Cloud Computing Architecture) FRD(Functional Requirements Document)를 발표했습니다. SCCA는 DISN(Defense Information System Network) 및 상용 클라우드 공급자 연결 지점을 보호하기 위한 기능 목표를 설명합니다. SCCA는 또한 임무 소유자가 연결 경계에서 클라우드 애플리케이션을 보호하는 방법을 설명합니다. 상용 클라우드에 연결하는 모든 DoD 엔터티는 SCCA FRD에 명시된 지침을 따라야 합니다.

SCCA에는 다음 네 가지 구성 요소가 있습니다.

- BCAP(경계 클라우드 액세스 지점)

- VDSS(가상 데이터 센터 보안 스택)

- VDMS(가상 데이터 센터 관리형 서비스)

- TCCM(신뢰할 수 있는 클라우드 자격 증명 관리자)

Microsoft는 Azure에서 실행되는 DoD IL4 및 DoD IL5 워크로드 둘 다에 대한 SCCA 요구 사항을 충족하는 데 도움이 되는 솔루션을 개발했습니다. 이 Azure 관련 솔루션을 SACA(Secure Azure Computing Architecture)라고 하며 SCCA FRD를 준수하는 데 도움이 될 수 있습니다. 연결된 후 워크로드를 Azure로 이동할 수 있습니다.

SCCA 지침 및 아키텍처는 DoD 고객에게만 해당되지만 민간 고객이 TIC(신뢰할 수 있는 인터넷 연결) 지침을 준수하고 Azure 환경을 보호하기 위해 보안 DMZ를 구현하려는 상용 고객을 지원합니다.

보안 클라우드 컴퓨팅 아키텍처 구성 요소

BCAP(경계 클라우드 액세스 지점)

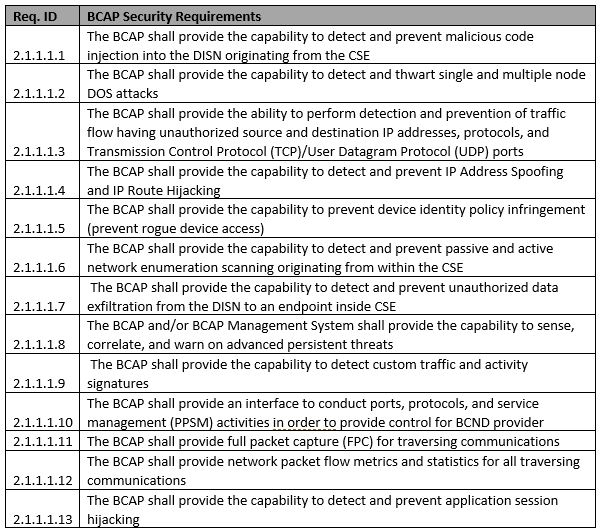

BCAP의 목적은 클라우드 환경에서 발생하는 공격으로부터 DISN을 보호하는 것입니다. BCAP는 침입 감지 및 방지를 수행합니다. 또한 권한 없는 트래픽을 필터링합니다. 이 구성 요소는 SCCA의 다른 구성 요소와 함께 배치할 수 있습니다. 물리적 하드웨어를 사용하여 이 구성 요소를 배포하는 것이 좋습니다. BCAP 보안 요구 사항은 다음 표에 나와 있습니다.

BCAP 보안 요구 사항

VDSS(가상 데이터 센터 보안 스택)

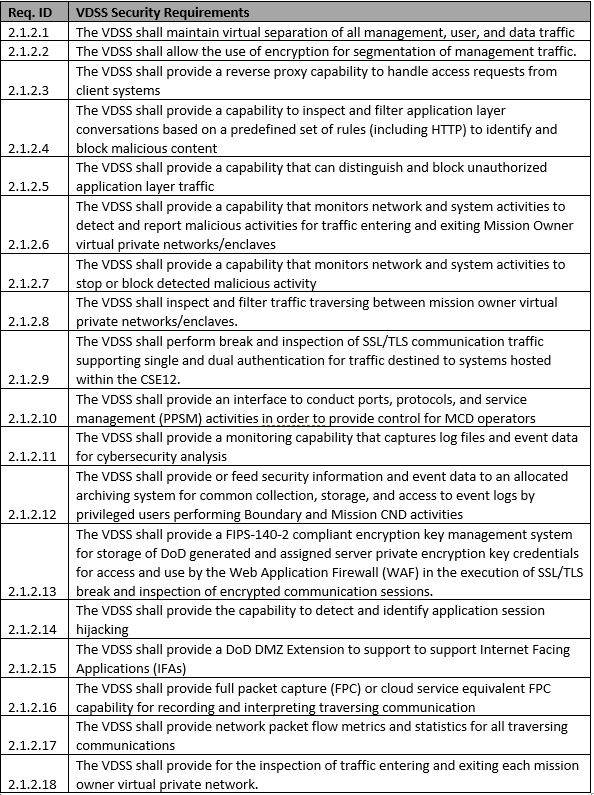

VDSS의 목적은 Azure에서 호스트되는 DoD 임무 소유자 애플리케이션을 보호하는 것입니다. VDSS는 SCCA에서 대량의 보안 작업을 수행합니다. Azure에서 실행되는 애플리케이션을 보호하기 위해 트래픽 검사를 수행합니다. 이 구성 요소는 Azure 환경 내에서 제공할 수 있습니다.

VDSS 보안 요구 사항

VDMS(가상 데이터 센터 관리형 서비스)

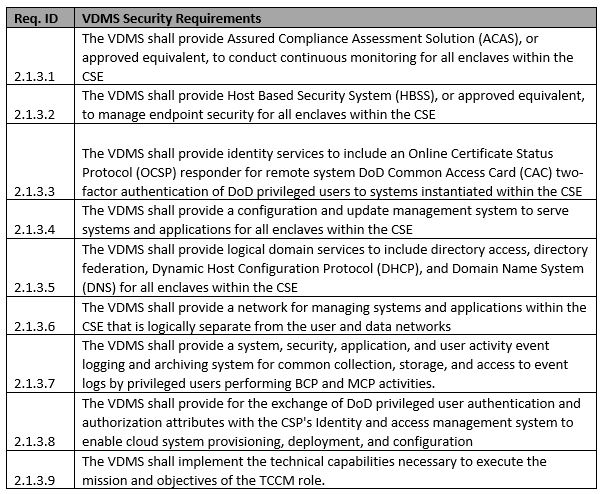

VDMS의 목적은 호스트 보안 및 공유 데이터 센터 서비스를 제공하는 것입니다. VDMS의 함수는 SCCA의 허브에서 실행되거나 임무 소유자가 자체 Azure 구독에 배포할 수 있습니다. 이 구성 요소는 Azure 환경 내에서 제공할 수 있습니다.

VDMS 보안 요구 사항

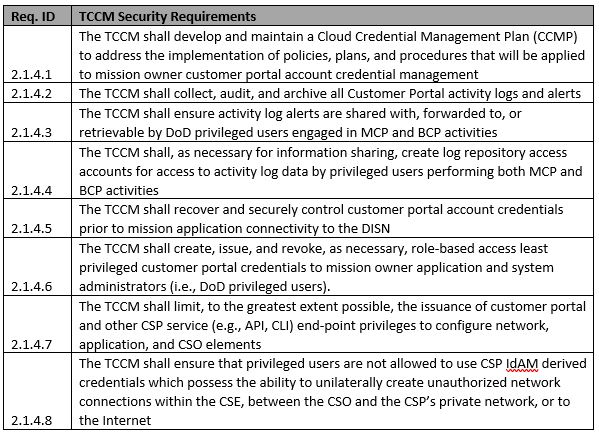

TCCM(신뢰할 수 있는 클라우드 자격 증명 관리자)

TCCM은 비즈니스 역할입니다. 이 개인은 SCCA를 관리할 책임이 있습니다. 해당 임무는 다음과 같습니다.

- 클라우드 환경에 대한 계정 액세스의 플랜 및 정책을 설정합니다.

- ID 및 액세스 관리가 제대로 작동하는지 확인합니다.

- 클라우드 자격 증명 관리 플랜을 유지 관리합니다.

이 개인은 공인 공무원이 임명합니다. BCAP, VDSS 및 VDMS는 TCCM이 작업을 수행하는 데 필요한 기능을 제공합니다.

TCCM 보안 요구 사항

SACA 구성 요소 및 계획 고려 사항

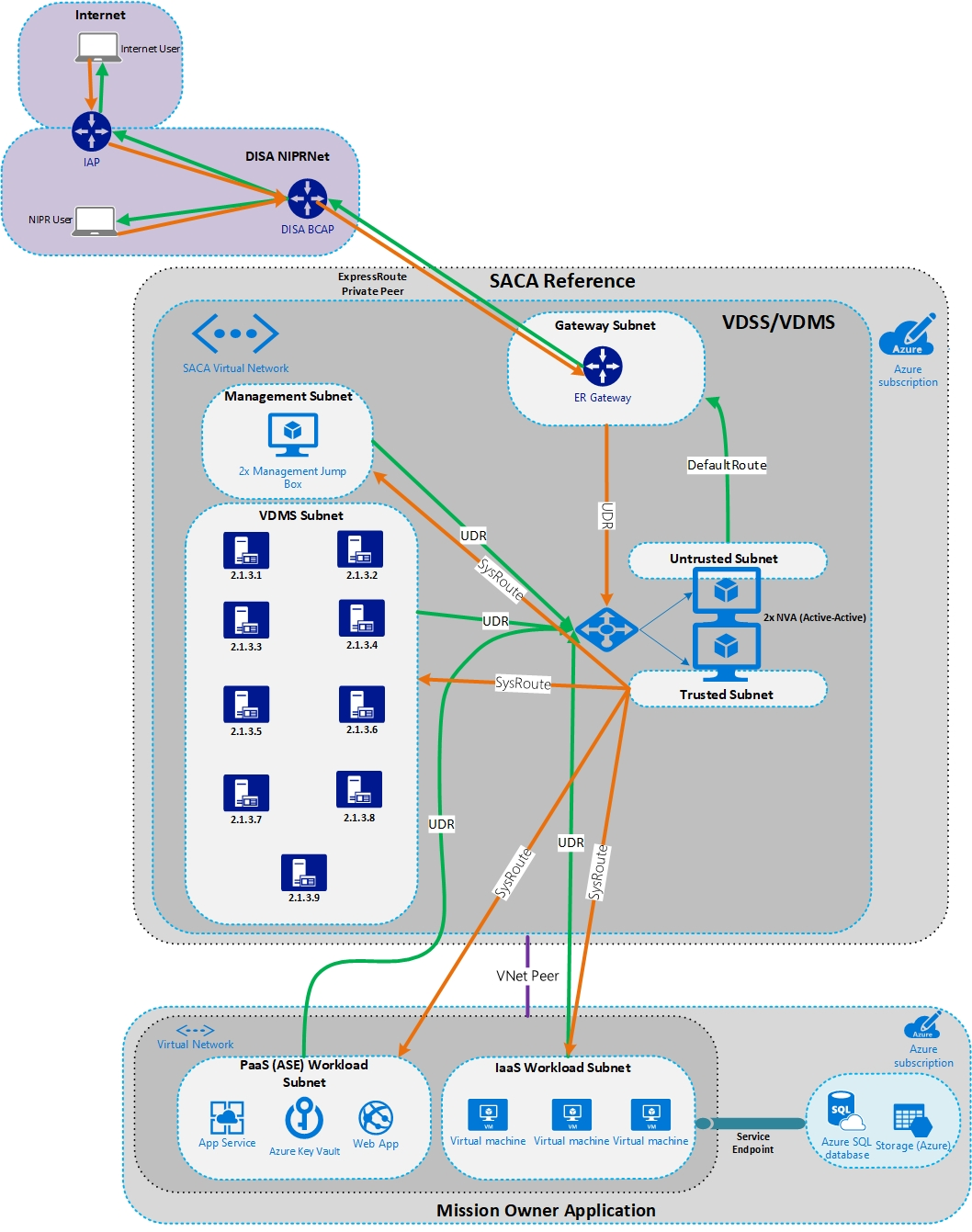

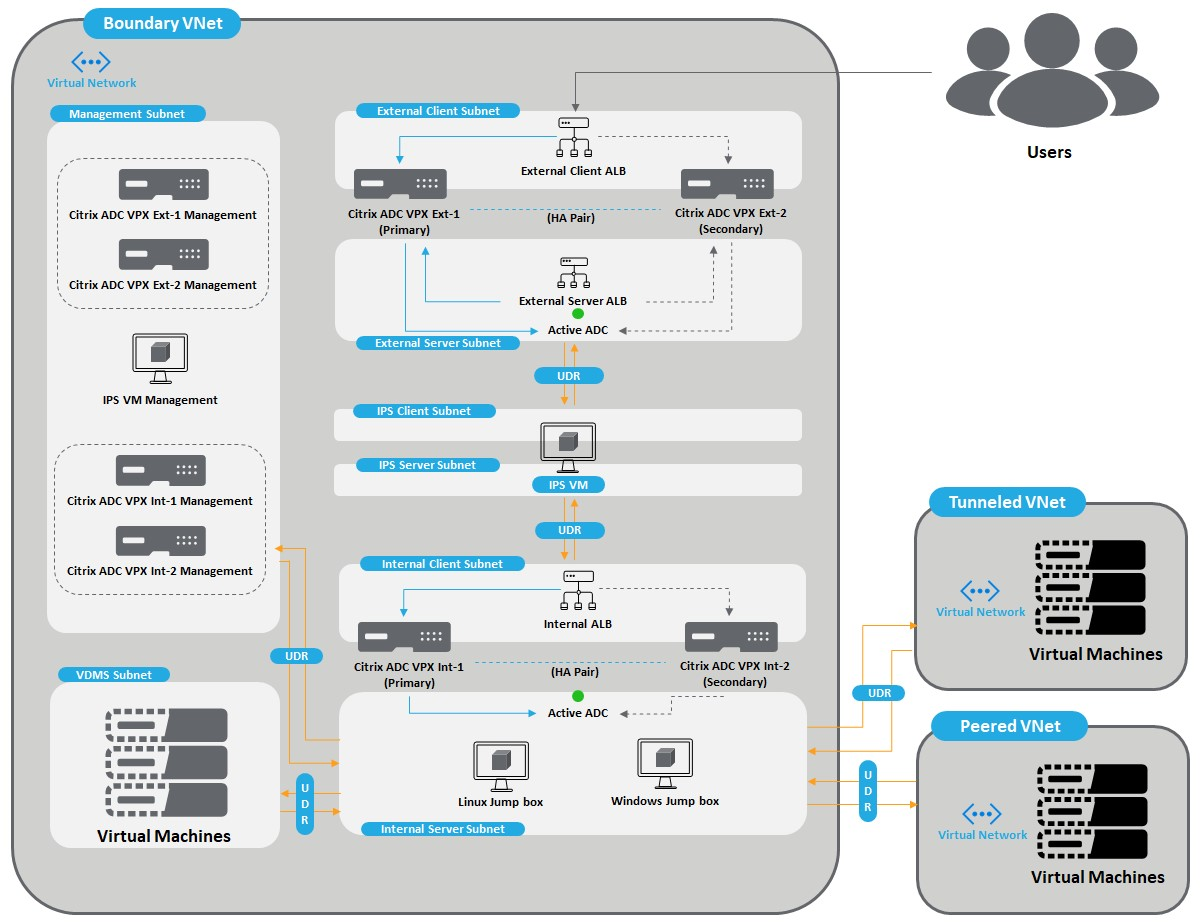

SACA 참조 아키텍처는 Azure에서 VDSS 및 VDMS 구성 요소를 배포하고 TCCM을 사용하도록 디자인되었습니다. 이 아키텍처는 모듈식입니다. 모든 VDSS 및 VDMS는 중앙 집중식 허브 또는 여러 가상 네트워크에 위치할 수 있습니다. 일부 제어는 임무 소유자 공간 또는 온-프레미스에서도 충족할 수 있습니다. 다음 다이어그램은 이 아키텍처를 보여 줍니다.

SCCA 규정 준수 전략 및 기술 아키텍처를 계획할 때는 모든 고객에게 영향을 미치기 때문에 처음부터 다음 항목을 고려하세요. 다음 문제는 DoD 고객에게 제공되며 계획 및 실행 속도를 느리게 만드는 경향이 있습니다.

조직에서 사용할 BCAP는 무엇인가요?

- DISA BCAP:

- DISA에는 현재 작동하고 유지 관리하는 2세대 BCAP가 2개 있으며, 3개의 새로운 Gen 3 BCAP가 곧 온라인으로 제공될 예정입니다.

- DISA의 BCAP에는 모두 Azure에 대한 Azure ExpressRoute 회로가 있으며, 정부 및 DoD 고객이 연결을 위해 사용할 수 있습니다.

- DISA에는 Microsoft 365와 같은 Microsoft SaaS(Software as a Service) 도구를 구독하려는 고객을 위한 엔터프라이즈 수준 Microsoft 피어링 세션이 있습니다. DISA BCAP를 사용하여 SACA 인스턴스에 대한 연결 및 피어링을 사용하도록 설정할 수 있습니다.

- DISA BCAP를 사용하는 것이 좋습니다. 이 옵션은 쉽게 사용할 수 있고, 기본 제공 중복성을 제공하며, 현재 프로덕션 환경에서 작동하는 고객이 있습니다.

- 다음과 같이 사용자 고유의 BCAP를 빌드합니다

- 이 옵션을 사용하려면 공동 배치된 데이터 센터의 공간을 임대하고 Azure에 ExpressRoute 회로를 설정해야 합니다.

- 이 옵션을 사용하려면 DoD CIO의 추가 승인이 필요합니다.

- 추가 승인 및 물리적 빌드로 인해 이 옵션은 시간이 가장 많이 걸리고 달성하기가 어렵습니다.

- DoD 라우팅 가능 IP 공간:

- 에지에서 DoD 라우팅 가능 IP 공간을 사용해야 합니다. NAT를 사용하여 해당 공간을 Azure의 개인 IP 공간에 연결하는 옵션을 사용할 수 있습니다.

- IP 공간을 확보하려면 DoD NIC(네트워크 정보 센터)에 문의하세요. DISA를 사용하는 SNAP(시스템/네트워크 승인 프로세스) 제출의 일부로 필요합니다.

- NAT를 사용하여 Azure의 프라이빗 주소 공간을 연결하려는 경우 SACA를 배포하려는 각 지역에 대해 NIC에서 할당된 주소 공간의 최소 /24 서브넷이 필요합니다.

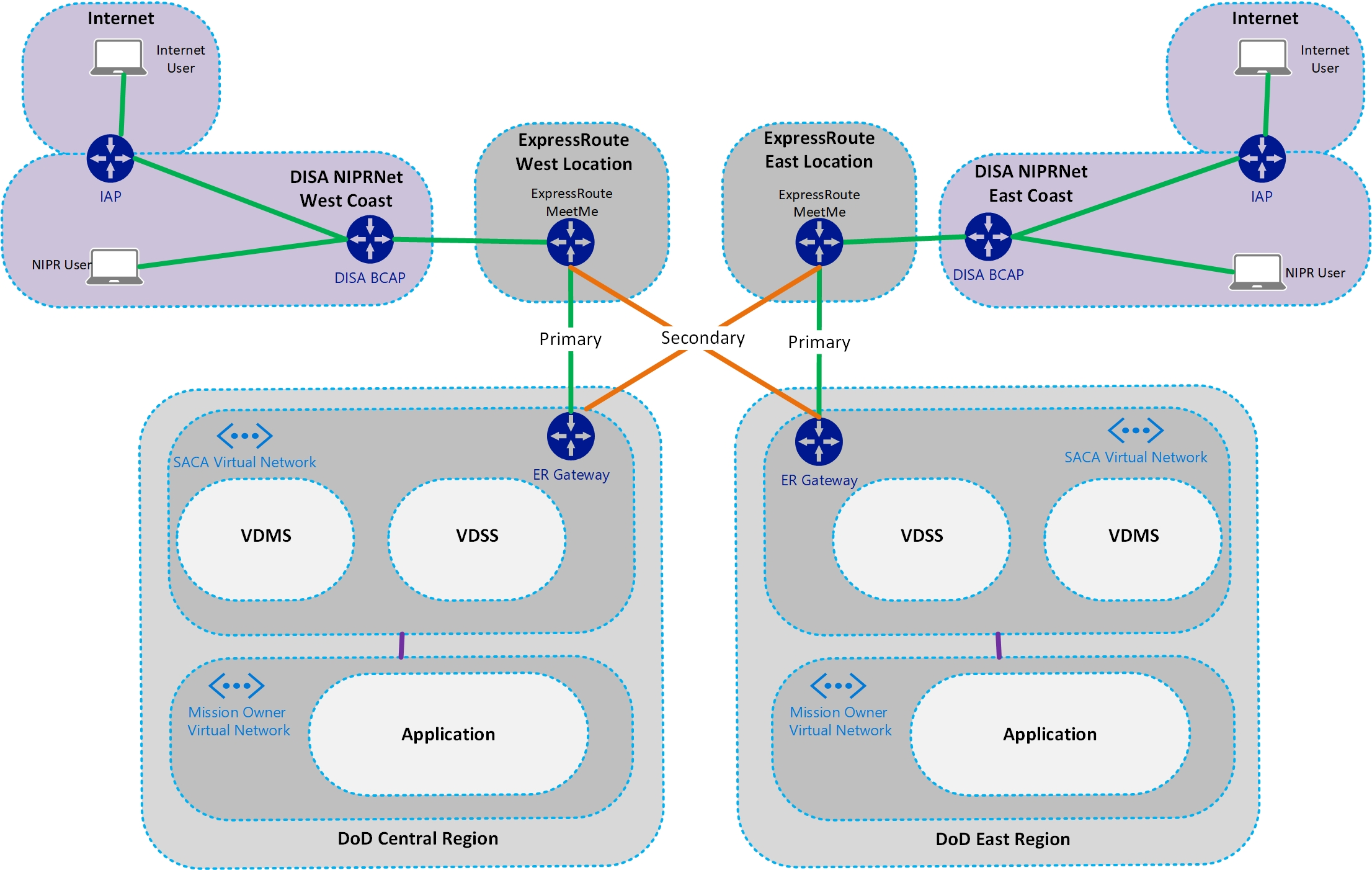

- 중복:

- 장애 조치(failover) 기능을 위해 SACA 인스턴스를 두 개 이상의 지역에 배포합니다.

- 별도의 ExpressRoute 회로를 통해 두 개 이상의 BCAP에 연결합니다. 그런 다음, 두 ExpressRoute 연결을 각 지역의 SACA 인스턴스에 연결할 수 있습니다.

- DoD 구성 요소 관련 요구 사항:

- 조직에 SCCA 요구 사항 이외의 특정 요구 사항이 있나요? 일부 조직에는 특정 IPS 요구 사항이 있습니다.

- SACA는 모듈식 아키텍처입니다.

- 사용자 환경에 필요한 구성 요소만 사용합니다.

- 단일 계층 또는 다중 계층에 네트워크 가상 어플라이언스를 배포합니다.

- 클라우드 네이티브 IPS 또는 BYO(Bring-Your-Own) IPS를 사용합니다.

- 사용자 환경에 필요한 구성 요소만 사용합니다.

VDSS를 배포하는 데 사용할 자동화된 솔루션은 무엇인가요?

앞에서 설명한 대로 다양한 어플라이언스 및 Azure 서비스를 사용하여 SACA 참조를 빌드할 수 있습니다. Microsoft는 네이티브 서비스 또는 Palo Alto Networks, F5 및 Citrix와 같은 파트너의 솔루션을 사용하여 SACA를 배포하는 자동화된 솔루션 템플릿을 보유하고 있습니다. 이러한 솔루션은 다음 섹션에서 다룹니다.

어떤 Azure 서비스를 사용하시겠습니까?

로그 분석, 호스트 기반 보호 및 IDS 기능에 대한 요구 사항을 충족할 수 있는 Azure 서비스가 있습니다. 일부 서비스는 Microsoft Azure DoD 지역에서 일반 공급되지 않을 수 있습니다. 이 경우 이러한 Azure 서비스가 요구 사항을 충족할 수 없는 경우 타사 도구를 사용해야 할 수 있습니다. 익숙한 도구와 Azure 네이티브 도구 사용의 적합성을 살펴보세요.

가능한 한 많은 Azure 네이티브 도구를 사용하는 것이 좋습니다. 이러한 도구는 클라우드 보안을 염두에 두고 빌드되었으며 Azure 플랫폼의 나머지 부분과 원활하게 통합됩니다. 다음 목록의 Azure 네이티브 도구를 사용하여 다양한 SCCA 요구 사항을 충족합니다.

크기 조정

- 크기 조정 연습을 완료해야 합니다. SACA 인스턴스 및 네트워크 처리량 요구 사항에 따라 허용될 수 있는 동시 연결 수를 확인합니다.

- 이 단계는 중요합니다. VM, ExpressRoute 회로의 크기를 조정하고 SACA 배포에 사용하는 다양한 공급업체에서 필요한 라이선스를 식별하는 데 도움이 됩니다.

- 크기 조정 연습 없이는 적절한 비용 분석을 수행할 수 없습니다. 올바른 크기 조정을 통해 최상의 성능을 제공합니다.

가장 일반적인 배포 시나리오

몇몇 Microsoft 고객은 SACA 환경의 전체 배포 또는 적어도 계획 단계를 거쳤습니다. 이러한 경험을 통해 가장 일반적인 배포 시나리오에 대한 인사이트를 얻을 수 있습니다. 다음 다이어그램은 가장 일반적인 아키텍처를 보여 줍니다.

다이어그램에서 볼 수 있듯이 고객은 일반적으로 두 개의 DISA BCAP를 구독합니다. ExpressRoute 프라이빗 피어는 각 DISA BCAP 위치의 Azure에서 사용하도록 설정합니다. 그런 다음, 이러한 ExpressRoute 피어는 각 Azure 지역의 가상 네트워크 게이트웨이에 연결됩니다. 모든 수신 및 송신 트래픽은 DISA BCAP에 대한 ExpressRoute 연결을 통해 SACA를 통과해서 흐릅니다.

그런 다음, 임무 소유자는 애플리케이션을 배포할 Azure 지역을 선택합니다. 가상 네트워크 피어링을 사용하여 애플리케이션의 가상 네트워크를 SACA 가상 네트워크에 연결합니다. 그런 다음, VDSS 인스턴스를 통해 모든 트래픽을 강제로 터널링합니다.

SCCA 요구 사항을 충족하므로 이 아키텍처를 사용하는 것이 좋습니다. 고가용성이며, 쉽게 스케일링되며, 배포 및 관리가 간소화됩니다.

자동화된 SACA 배포 옵션

앞서 언급했듯이 Microsoft는 공급업체와 협력하여 자동화된 SACA 인프라 템플릿을 만들었습니다. 이러한 템플릿은 다음 Azure 구성 요소를 배포합니다.

- SACA 가상 네트워크

- VDMS 서브넷

- 이 서브넷은 점프 상자 VM을 포함하여 VDMS에 사용되는 VM 및 서비스가 배포되는 곳입니다.

- 신뢰할 수 없거나 신뢰할 수 있는 관리 또는 AzureFirewallSubnet 서브넷

- 이러한 서브넷은 가상 어플라이언스 또는 Azure Firewall이 배포되는 위치입니다.

- VDMS 서브넷

- 관리 점프 상자 가상 머신

- 환경의 대역 외 관리에 사용됩니다.

- 네트워크 가상 어플라이언스

- Azure Bastion

- 배스천은 SSL을 통해 VM에 안전하게 연결하는 데 사용됩니다.

- 공용 IP

- ExpressRoute가 온라인 상태가 될 때까지 프런트 엔드에 사용됩니다. 이러한 IP는 백 엔드 Azure 프라이빗 주소 공간으로 변환됩니다.

- 경로 테이블

- 자동화 중에 적용된 이러한 경로 테이블은 내부 부하 분산 장치를 통해 가상 어플라이언스로 모든 트래픽을 강제로 터널링합니다.

- Azure 부하 분산 장치 - 표준 SKU

- 타사 어플라이언스 간에 트래픽 부하를 분산하는 데 사용됩니다.

- 네트워크 보안 그룹

- 특정 엔드포인트로 트래버스할 수 있는 트래픽 유형을 제어하는 데 사용됩니다.

Azure SACA 배포

환경의 요구 사항에 따라 임무 랜딩 존 배포 템플릿을 사용하여 하나 이상의 구독에 배포할 수 있습니다. 타사 라이선스에 대한 종속성이 없는 기본 제공 Azure 서비스를 사용합니다. 템플릿은 Azure Firewall 및 기타 보안 서비스를 사용하여 SCCA 규격 아키텍처를 배포합니다.

Azure 설명서 및 배포 스크립트에 대해서는 임무 랜딩 존을 참조하세요.

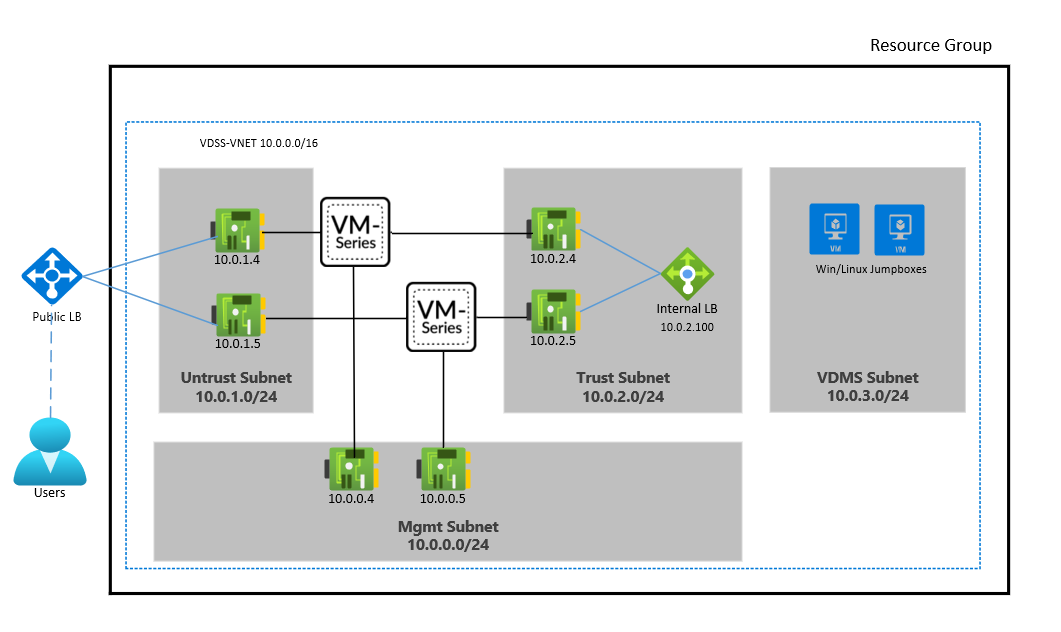

Palo Alto Networks SACA 배포

Palo Alto Networks 배포 템플릿은 하나의 계층 VDSS 규격 아키텍처를 사용하도록 설정하기 위한 VDMS 스테이징 및 라우팅뿐만 아니라 일대다 VM 시리즈 어플라이언스를 배포합니다. 이 아키텍처는 SCCA 요구 사항을 충족합니다.

Palo Alto Networks 설명서 및 배포 스크립트는 Azure의 Palo Alto Networks에 대한 SACA 구현을 참조하세요.

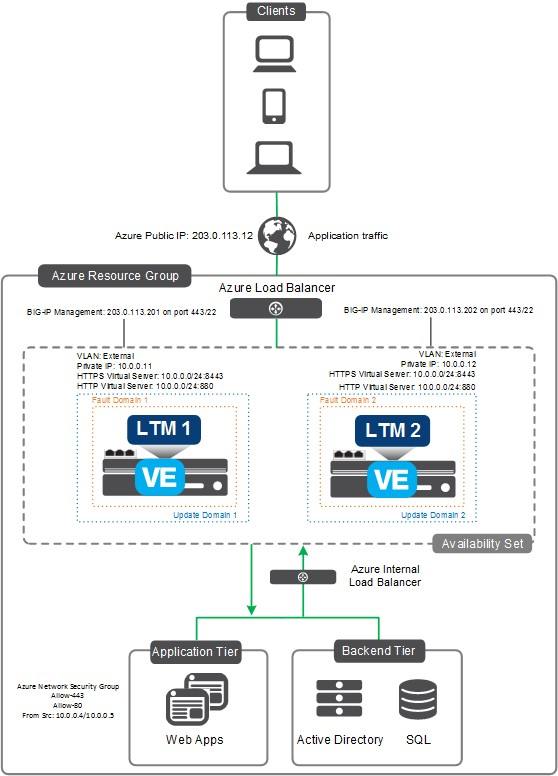

F5 Networks SACA 배포

두 개의 별도 F5 배포 템플릿은 두 가지 아키텍처를 다룹니다. 첫 번째 템플릿에는 활성-활성 고가용성 구성의 단일 F5 어플라이언스 계층만 있습니다. 이 아키텍처는 SCCA 요구 사항을 충족합니다. 두 번째 템플릿은 활성-활성 고가용성 F5의 두 번째 계층을 추가합니다. 이 두 번째 계층을 사용하면 F5 계층 사이에 F5와는 별도로 고유한 IPS를 추가할 수 있습니다. 모든 DoD 구성 요소에 사용하도록 규정된 특정 IPS가 있는 것은 아닙니다. 이 경우 해당 아키텍처의 F5 디바이스에 IPS가 포함되므로 단일 F5 어플라이언스 계층이 대부분 작동합니다.

F5 설명서 및 배포 스크립트는 F5 및 Azure SACA를 참조하세요.

Citrix SACA 배포

Citrix 배포 템플릿은 두 계층의 고가용성 Citrix ADC 어플라이언스를 배포합니다. 이 아키텍처는 VDSS 요구 사항을 충족합니다.

Citrix 설명서 및 배포 스크립트는 SACA 기반 배포를 참조하세요.