Azure NetApp Files에 대한 Active Directory 연결 만들기 및 관리

Azure NetApp Files의 여러 기능을 수행하려면 Active Directory에 연결해야 합니다. 예를 들어 SMB 볼륨, NFSv4.1 Kerberos 볼륨 또는 이중 프로토콜 볼륨을 만들려면 먼저 Active Directory에 연결해야 합니다. 이 문서에서는 Azure NetApp Files에 대한 Active Directory 연결을 만들고 관리하는 방법을 보여 줍니다.

Active Directory 연결 요구 사항 및 고려 사항

Important

Azure NetApp Files와 함께 사용되는 AD DS(Active Directory Domain Services) 또는 Microsoft Entra Domain Services의 경우 Azure NetApp Files에 대한 Active Directory Domain Services 사이트 디자인 및 계획 지침 이해에 설명된 지침을 따라야 합니다.

AD 연결을 만들기 전에 Azure NetApp Files에 대한 Active Directory 연결 수정을 검토하여 AD 연결이 만들어진 후 AD 연결 구성 옵션을 변경했을 때 나타나는 영향을 이해합니다. AD 연결 구성 옵션을 변경하면 클라이언트 액세스가 중단되며 일부 옵션은 전혀 변경할 수 없습니다.

Azure NetApp Files 볼륨이 배포되는 지역에서 Azure NetApp Files 계정을 만들어야 합니다.

기본적으로 Azure NetApp Files는 구독당 하나의 AD(Active Directory) 연결만 허용합니다.

NetApp 계정당 하나의 Active Directory 연결을 만들 수 있습니다.

이 기능에 등록하기 전에 계정 페이지에서 Active Directory 형식 필드를 확인합니다.

Azure NetApp Files AD 연결 관리자 계정에는 다음 속성이 있어야 합니다.

- Azure NetApp Files 컴퓨터 계정이 만들어진 동일한 도메인의 AD DS 도메인 사용자 계정이어야 합니다.

- AD 연결의 조직 구성 단위 경로 옵션에 지정된 AD DS 조직 구성 단위 경로에 컴퓨터 계정(예: AD 도메인 가입)을 만들 수 있는 권한이 있어야 합니다.

- 그룹 관리되는 서비스 계정일 수 없습니다.

AD 연결 관리자 계정은 Azure NetApp Files 컴퓨터 계정 만들기(예: AD 도메인 가입 작업)을 위해 AD DS 인증을 위해 Kerberos AES-128 및 Kerberos AES-256 암호화 형식을 지원합니다.

Azure NetApp Files AD 연결 관리자 계정에서 AES 암호화를 사용하도록 설정하려면 다음 AD DS 그룹 중 하나의 멤버인 AD 도메인 사용자 계정을 사용해야 합니다.

- Domain Admins

- Enterprise Admins

- 관리자

- Account Operators

- Microsoft Entra Domain Services 관리자 _ (Microsoft Entra Domain Services 전용)_

- 또는 AD 연결 관리자 계정에 대한

msDS-SupportedEncryptionTypes쓰기 권한이 있는 AD 도메인 사용자 계정을 사용하여 AD 연결 관리자 계정에 Kerberos 암호화 형식 속성을 설정할 수도 있습니다.

참고 항목

AD 연결 관리자 계정에서 AES를 사용하도록 설정을 수정하는 경우, Azure NetApp Files AD 관리자가 아닌 AD 개체에 대한 쓰기 권한을 보유한 사용자 계정을 사용하는 것이 가장 좋습니다. 그러려면 다른 도메인 관리자 계정을 사용하거나 계정에 제어 권한을 위임하면 됩니다. 자세한 내용은 OU 개체를 사용하여 관리 위임을 참조하세요.

AD 연결의 관리자 계정에 AES-128 및 AES-256 Kerberos 암호화를 모두 설정하면 Windows 클라이언트는 AD DS에서 지원하는 최고 수준의 암호화를 협상합니다. 예를 들어, AES-128과 AES-256이 모두 지원되고 클라이언트가 AES-256을 지원하는 경우 AES-256이 사용됩니다.

AD 연결에서 관리자 계정에 대한 AES 암호화 지원을 사용하도록 설정하려면 다음 Active Directory PowerShell 명령을 실행합니다.

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionType은 AES-128 및 AES-256 값을 지원하는 다중값 매개 변수입니다.자세한 내용은 Set-ADUser 설명서를 참조하세요.

Azure NetApp Files와 함께 사용되는 도메인 조인 Windows 호스트의 Active Directory 컴퓨터 계정에 대해 특정 Kerberos 암호화 형식을 사용 및 사용 안 함으로 설정해야 하는 요구 사항이 있는 경우 그룹 정책

Network Security: Configure Encryption types allowed for Kerberos를 사용해야 합니다.레지스트리 키

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes를 설정하지 마세요. 이를 설정하면 이 레지스트리 키가 수동으로 설정된 Windows 호스트에 대해 Azure NetApp Files를 사용한 Kerberos 인증이 중단됩니다.참고 항목

Network Security: Configure Encryption types allowed for Kerberos의 기본 정책 설정은Not Defined입니다. 이 정책 설정을Not Defined로 설정하면 DES를 제외한 모든 암호화 형식을 Kerberos 암호화에 사용할 수 있습니다. 특정 Kerberos 암호화 형식(예:AES128_HMAC_SHA1또는AES256_HMAC_SHA1)에 대한 지원만 사용하도록 설정하는 옵션이 있습니다. 그러나 Azure NetApp Files를 사용하여 AES 암호화 지원을 사용하도록 설정하는 경우 대부분의 경우 기본 정책으로 충분해야 합니다.자세한 내용은 네트워크 보안: Kerberos에 허용되는 암호화 형식 구성 또는 Kerberos 지원 암호화 형식에 대한 Windows 구성을 참조하세요.

LDAP 쿼리는 Active Directory 연결(AD DNS 도메인 이름 필드)에 지정된 도메인에서만 적용됩니다. 이 동작은 NFS, SMB 및 이중 프로토콜 볼륨에 적용됩니다.

-

기본적으로 LDAP 쿼리는 적시에 완료하지 못하면 시간이 제한됩니다. 시간 제한으로 인해 LDAP 쿼리에 실패하면 사용자 및/또는 그룹 조회에 실패하고, 볼륨의 권한 설정에 따라 Azure NetApp Files 볼륨에 대한 액세스가 거부될 수도 있습니다.

쿼리 시간 제한은 사용자/그룹 개체가 많은 대규모 LDAP 환경에서 느린 WAN 연결을 통해 LDAP 서버가 요청으로 인해 과도하게 활용되는 경우 발생할 수 있습니다. LDAP 쿼리에 대한 Azure NetApp Files 시간 제한 설정은 10초로 설정됩니다. LDAP 쿼리 시간 제한 문제가 발생하는 경우 검색을 필터링하려면 LDAP 서버용 Active Directory 연결에서 사용자 및 그룹 DN 기능을 활용하는 것이 좋습니다.

NetApp 계정 및 Active Directory 형식

NetApp 계정 개요 페이지를 사용하여 Active Directory 계정 유형을 확인할 수 있습니다. AD 형식에는 세 가지 값이 있습니다.

- NA: 구독 및 지역당 하나의 AD 구성만 지원하는 기존 NetApp 계정입니다. AD 구성은 구독의 다른 NetApp 계정과 공유되지 않습니다.

- 다중 AD: NetApp 계정은 구독에 포함된 각 NetApp 계정에서 하나의 AD 구성을 지원합니다. 이를 통해 여러 NetApp 계정을 사용할 때 구독당 둘 이상의 AD 연결이 가능해집니다.

- 공유 AD: NetApp 계정은 구독 및 지역당 하나의 AD 구성만 지원하지만 구성은 구독 및 지역의 NetApp 계정 전체에서 공유됩니다.

NetApp 계정과 구독 간의 관계에 대한 자세한 내용은 Azure NetApp Files의 스토리지 계층 구조를 참조하세요.

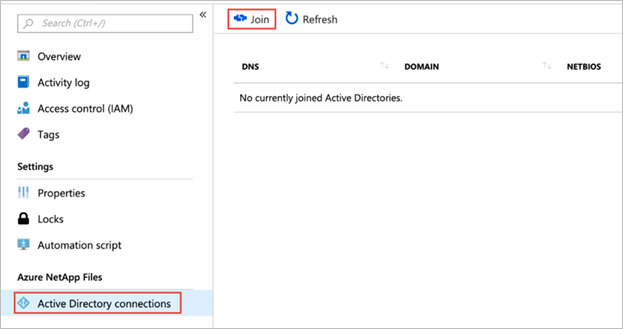

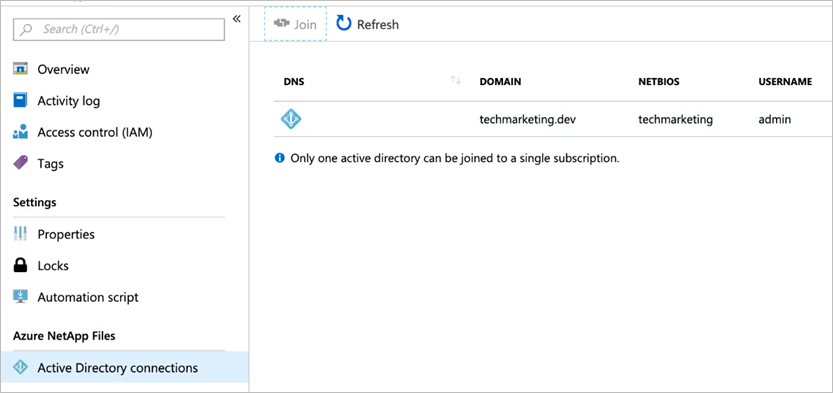

Active Directory 연결 만들기

NetApp 계정에서 Active Directory 연결을 선택한 다음 조인을 선택합니다.

참고 항목

Azure NetApp Files는 동일한 지역 및 동일한 구독 내에서 하나의 Active Directory 연결만 지원합니다.

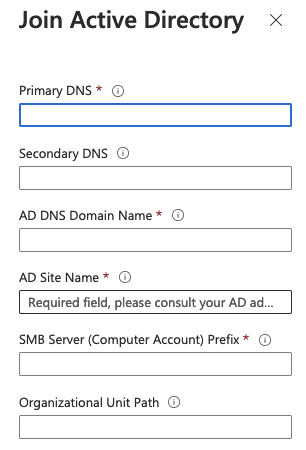

Active Directory 조인 창에서 사용하려는 도메인 서비스에 따라 다음 정보를 제공합니다.

기본 DNS(필수)

Active Directory 도메인 가입 작업, SMB 인증, Kerberos 및 LDAP 작업에 필요한 기본 DNS 서버의 IP 주소입니다.보조 DNS

Active Directory 도메인 가입 작업, SMB 인증, Kerberos 및 LDAP 작업에 필요한 보조 DNS 서버의 IP 주소입니다.참고 항목

보조 DNS 서버를 구성하는 것이 좋습니다. Azure NetApp Files에 대한 Active Directory Domain Services 사이트 디자인 및 계획에 대한 지침 이해를 참조하세요. DNS 서버 구성이 Azure NetApp Files에 대한 요구 사항을 충족하는지 확인합니다. 그렇지 않으면 Azure NetApp Files 서비스 작업, SMB 인증, Kerberos 또는 LDAP 작업이 실패할 수 있습니다.

Microsoft Entra Domain Services를 사용하는 경우 기본 DNS와 보조 DNS에서 각각 Microsoft Entra Domain Services 도메인 컨트롤러의 IP 주소를 각각 사용합니다.

AD DNS 도메인 이름(필수)

Azure NetApp Files와 함께 사용되는 AD DS의 정규화된 도메인 이름입니다(예:contoso.com).AD 사이트 이름(필수)

Azure NetApp Files가 도메인 컨트롤러 검색을 위해 사용하는 AD DS 사이트 이름입니다.AD DS 및 Microsoft Entra Domain Services의 기본 사이트 이름은

Default-First-Site-Name입니다. 사이트 이름을 바꾸려면 사이트 이름에 대한 명명 규칙을 따릅니다.참고 항목

Azure NetApp Files에 대한 Active Directory Domain Services 사이트 디자인 및 계획에 대한 지침 이해를 참조하세요. AD DS 사이트 디자인 및 구성이 Azure NetApp Files에 대한 요구 사항을 충족하는지 확인합니다. 그렇지 않으면 Azure NetApp Files 서비스 작업, SMB 인증, Kerberos 또는 LDAP 작업이 실패할 수 있습니다.

SMB 서버(컴퓨터 계정) 접두사(필수)

이는 Azure NetApp Files SMB, 이중 프로토콜 및 NFSv4.1 Kerberos 볼륨에 대해 AD DS에서 만든 새 컴퓨터 계정의 명명 접두사입니다.예를 들어, 조직에서 파일 서비스에 사용하는 명명 표준이

NAS-01,NAS-02등인 경우 접두사로NAS를 사용합니다.Azure NetApp Files는 필요에 따라 AD DS에 추가 컴퓨터 계정을 만듭니다.

Important

Active Directory 연결을 만든 후 SMB 서버 접두사의 이름을 바꾸면 작업이 중단됩니다. SMB 서버 접두사의 이름을 바꾼 후에는 기존 SMB 공유를 다시 탑재해야 합니다.

조직 구성 단위 경로

SMB 서버 컴퓨터 계정이 만들어질 OU(조직 구성 단위)의 LDAP 경로입니다. 즉OU=second level, OU=first level입니다. 예를 들어, 도메인의 루트에 만들어진ANF라는 OU를 사용하려는 경우 값은OU=ANF가 됩니다.값이 제공되지 않으면 Azure NetApp Files는

CN=Computers컨테이너를 사용합니다.Microsoft Entra Domain Services에서 Azure NetApp Files를 사용하는 경우 조직 구성 단위 경로는

OU=AADDC Computers입니다.

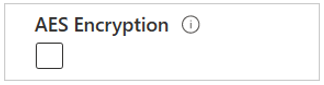

AES 암호화

이 옵션은 AD 연결의 관리자 계정에 대한 AES 암호화 인증 지원을 사용하도록 설정합니다.

요구 사항에 대해서는 Active Directory 연결에 대한 요구 사항을 참조하세요.

-

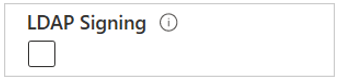

이 옵션은 LDAP 서명을 사용하도록 설정합니다. 이 기능을 사용하면 Azure NetApp Files 및 사용자 지정 Active Directory Domain Services 도메인 컨트롤러에서 SASL(Simple Authentication and Security Layer) LDAP 바인딩에 대한 무결성 확인이 가능합니다.

Azure NetApp Files는 Active Directory 연결에서 LDAP 서명 및 TLS를 통한 LDAP 설정 옵션을 모두 사용하도록 설정된 경우 LDAP 채널 바인딩을 지원합니다. 자세한 내용은 ADV190023 | LDAP 채널 바인딩 및 LDAP 서명을 사용하도록 설정하기 위한 Microsoft 지침을 참조하세요.

참고 항목

LDAP 서명이 작동하려면 AD DS 컴퓨터 계정에 대한 DNS PTR 레코드는 Azure NetApp Files AD 연결에 지정된 AD DS 조직 구성 단위에 만들어야 합니다.

LDAP를 사용하는 로컬 NFS 사용자 허용 이 옵션을 사용하면 로컬 NFS 클라이언트 사용자가 NFS 볼륨에 액세스할 수 있습니다. 이 옵션을 설정하면 NFS 볼륨에 대한 확장 그룹이 사용하지 않도록 설정되어 사용자에게 지원되는 그룹 수가 16개로 제한됩니다. 사용하도록 설정되면 16개 그룹 제한을 초과하는 그룹은 액세스 권한에서 인정되지 않습니다. 자세한 내용은 LDAP가 있는 로컬 NFS 사용자가 이중 프로토콜 볼륨에 액세스하도록 허용을 참조하세요.

LDAP over TLS

이 옵션은 Azure NetApp Files 볼륨과 Active Directory LDAP 서버 간의 보안 통신을 위해 TLS를 통한 LDAP를 사용하도록 설정합니다. Azure NetApp Files의 NFS, SMB 및 이중 프로토콜 볼륨에 LDAP over TLS를 사용할 수 있습니다.

참고 항목

Microsoft Entra Domain Services를 사용하는 경우 TLS를 통한 LDAP를 사용하도록 설정해서는 안 됩니다. Microsoft Entra Domain Services는 LDAP over TLS(포트 389) 대신 LDAPS(포트 636)를 사용하여 LDAP 트래픽을 보호합니다.

자세한 내용은 NFS 볼륨에 대한 AD DS(Active Directory Domain Services) LDAP 인증 사용을 참조하세요.

서버 루트 CA 인증서

이 옵션은 TLS를 통한 LDAP에 사용되는 CA 인증서를 업로드합니다.

자세한 내용은 NFS 볼륨에 대한 AD DS(Active Directory Domain Services) LDAP 인증 사용을 참조하세요.

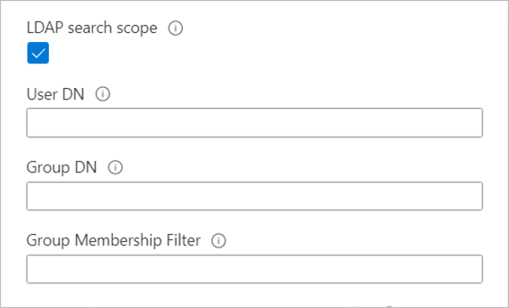

LDAP 검색 범위, 사용자 DN, 그룹 DN 및 그룹 멤버 자격 필터

LDAP 검색 범위 옵션은 대규모 AD DS 토폴로지 및 LDAP(확장 그룹 포함) 또는 Unix 보안 스타일(Azure NetApp Files 이중 프로토콜 볼륨 포함)에 사용하도록 Azure NetApp Files 스토리지 LDAP 쿼리를 최적화합니다.

사용자 DN 및 그룹 DN 옵션을 사용하면 AD DS LDAP에서 검색 기반을 설정할 수 있습니다. 이러한 옵션은 LDAP 쿼리의 검색 영역을 제한하여 검색 시간을 줄이고 LDAP 쿼리 시간 제한을 줄이는 데 도움이 됩니다.

그룹 멤버 자격 필터 옵션을 사용하면 특정 AD DS 그룹의 멤버 자격인 사용자에 대한 사용자 지정 검색 필터를 만들 수 있습니다.

이러한 옵션에 대한 자세한 내용은 NFS 볼륨 액세스를 위한 확장 그룹으로 AD DS LDAP 구성을 참조하세요.

-

LDAP 클라이언트에 대한 기본 서버 옵션을 사용하면 최대 두 개 AD 서버의 IP 주소를 쉼표로 구분된 목록으로 제출할 수 있습니다. LDAP 클라이언트는 도메인에 대해 검색된 모든 AD 서비스에 순차적으로 연결하는 대신 지정된 서버에 먼저 연결합니다.

-

도메인 컨트롤러에 대한 암호화된 SMB 연결은 SMB 서버와 도메인 컨트롤러 간의 통신에 암호화를 사용해야 하는지 여부를 지정합니다. 사용하도록 설정된 경우 암호화된 도메인 컨트롤러 연결에 SMB3만 사용됩니다.

이 기능은 현지 미리 보기로 제공됩니다. 도메인 컨트롤러에 대한 암호화된 SMB 연결을 처음 사용하는 경우 등록해야 합니다.

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDC기능 등록 상태를 확인합니다.

참고 항목

RegistrationState는

Registered로 변경되기 전까지 최대 60분 동안Registering상태일 수 있습니다. 상태가Registered이 될 때까지 기다린 후에 계속하세요.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCAzure CLI 명령

az feature register및az feature show를 사용하여 기능을 등록하고 등록 상태를 표시할 수도 있습니다. 백업 정책 사용자 이 옵션은 Azure NetApp Files에서 백업, 복원 및 마이그레이션 워크플로를 지원하기 위해 높은 백업 권한이 필요한 AD DS 도메인 사용자 또는 그룹에 추가 보안 권한을 부여합니다. 지정된 AD DS 사용자 계정 또는 그룹은 파일 또는 폴더 수준에서 높은 NTFS 권한을 갖게 됩니다.

백업 정책 사용자 설정을 사용할 때 다음 권한이 적용됩니다.

Privilege 설명 SeBackupPrivilege모든 ACL을 재정의하여 파일 및 디렉터리를 백업합니다. SeRestorePrivilege모든 ACL을 재정의하여 파일 및 디렉터리를 복원합니다.

유효한 사용자 또는 그룹 SID를 파일 소유자로 설정합니다.SeChangeNotifyPrivilege트래버스 검사를 우회합니다.

이 권한이 있는 사용자는 폴더 또는 symlink를 트래버스하기 위해 트래버스(x) 권한이 필요하지 않습니다.보안 권한 사용자

이 옵션은 Azure NetApp Files 볼륨에 액세스하기 위해 관리자 권한의 권한이 필요한 AD DS 도메인 사용자 또는 그룹에 보안 권한(SeSecurityPrivilege)을 부여합니다. 할당된 AD DS 사용자 또는 그룹은 기본적으로 도메인 사용자에게 할당되지 않은 보안 권한이 필요한 SMB 공유에서 특정 작업을 수행할 수 있습니다.

보안 권한 사용자 설정을 사용할 때 다음 권한이 적용됩니다.

Privilege 설명 SeSecurityPrivilege로그 작업을 관리합니다. 이 기능은 관리자가 아닌 AD DS 도메인 계정에 일시적으로 관리자 권한의 보안 권한을 부여해야 하는 특정 시나리오에서 SQL Server를 설치하는 데 사용됩니다.

참고 항목

보안 권한 사용자 기능을 사용하려면 SMB 연속 가용성 공유 기능이 필요합니다. SMB 지속적 가용성은 사용자 지정 애플리케이션에서 지원되지 않습니다. Citrix App Layering, FSLogix 사용자 프로필 컨테이너 및 Microsoft SQL Server(Linux SQL Server 아님)를 사용하는 워크로드에 한해 지원됩니다.

Important

보안 권한 사용자 기능을 사용하려면 Azure NetApp Files SMB 지속적인 가용성 공유 공개 미리 보기 대기 목록 제출 페이지를 통해 대기 목록 요청을 제출해야 합니다. 이 기능을 사용하기 전에 Azure NetApp Files 팀의 공식 확인 이메일을 기다리세요.

이 기능은 선택 사항이며 SQL 서버에서만 지원됩니다. 보안 권한 사용자 옵션에 추가하기 전에 SQL 서버 설치에 사용되는 AD DS 도메인 계정이 이미 존재해야 합니다. SQL Server 설치 프로그램 계정을 보안 권한 사용자 옵션에 추가하면 Azure NetApp Files 서비스가 AD DS 도메인 컨트롤러에 연결하여 계정의 유효성을 검사할 수 있습니다. Azure NetApp Files가 AD DS 도메인 컨트롤러에 연결할 수 없는 경우 이 작업이 실패할 수 있습니다.SeSecurityPrivilege및 SQL Server에 대한 자세한 내용은 설치 계정에 특정 사용자 권한이 없는 경우 SQL Server 설치 실패를 참조하세요.-

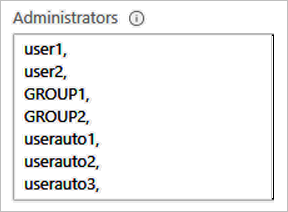

이 옵션은 Azure NetApp Files 볼륨에 액세스하기 위해 관리자 권한의 권한이 필요한 AD DS 도메인 사용자 또는 그룹에 추가 보안 권한을 부여합니다. 지정된 계정은 파일 또는 폴더 수준에서 높은 권한을 갖습니다.

참고 항목

도메인 관리자는 관리자 권한 사용자 그룹에 자동으로 추가됩니다.

참고 항목

이 권한은 데이터 마이그레이션에 유용합니다.

관리자 권한 사용자 설정을 사용할 때 다음 권한이 적용됩니다.

Privilege 설명 SeBackupPrivilege모든 ACL을 재정의하여 파일 및 디렉터리를 백업합니다. SeRestorePrivilege모든 ACL을 재정의하여 파일 및 디렉터리를 복원합니다.

유효한 사용자 또는 그룹 SID를 파일 소유자로 설정합니다.SeChangeNotifyPrivilege트래버스 검사를 우회합니다.

이 권한이 있는 사용자는 폴더 또는 symlink를 트래버스하기 위해 트래버스(x) 권한이 필요하지 않습니다.SeTakeOwnershipPrivilege파일 또는 기타 개체의 소유권을 가져옵니다. SeSecurityPrivilege로그 작업을 관리합니다. SeChangeNotifyPrivilege트래버스 검사를 우회합니다.

이 권한이 있는 사용자는 폴더 또는 symlink를 트래버스하기 위해 트래버스(x) 권한이 필요하지 않습니다. 사용자 이름과 암호를 포함한 자격 증명

Important

Active Directory는 256자 암호를 지원하지만 Azure NetApp Files를 사용하는 Active Directory 암호는 64자를 초과할 수 없습니다.

참여를 선택합니다.

만든 Active Directory 연결이 나타납니다.

NetApp 계정당 하나의 Active Directory 연결 만들기(미리 보기)

이 기능을 사용하면 Azure 구독 내의 각 NetApp 계정은 자체 AD 연결을 가질 수 있습니다. 구성된 후에는 SMB 볼륨, NFSv4.1 Kerberos 볼륨 또는 이중 프로토콜 볼륨을 만들 때 NetApp 계정의 AD 연결이 사용됩니다. 즉, Azure NetApp Files는 여러 NetApp 계정이 사용될 때 Azure 구독당 둘 이상의 AD 연결을 지원합니다.

참고 항목

구독에 이 기능과 공유 Active Directory 기능이 모두 사용하도록 설정된 경우 기존 계정은 여전히 AD 구성을 공유합니다. 구독에 만들어진 모든 새 NetApp 계정은 자체 AD 구성을 사용할 수 있습니다. AD 형식 필드의 계정 개요 페이지에서 구성을 확인할 수 있습니다.

고려 사항

- 각 AD 구성의 범위는 부모 NetApp 계정으로 제한됩니다.

기능 등록

NetApp 계정당 하나의 AD 연결을 만드는 기능은 현재 미리 보기 상태입니다. 이 기능을 처음 사용하기 전에 등록해야 합니다. 등록 후 기능이 활성화되고 백그라운드에서 작동합니다.

기능을 등록합니다.

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory기능 등록 상태를 확인합니다.

참고 항목

RegistrationState는

Registered로 변경되기 전까지 최대 60분 동안Registering상태일 수 있습니다. Registered 상태가 될 때까지 기다린 후에 계속하세요.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

Azure CLI 명령az feature register 및 az feature show를 사용하여 기능을 등록하고 등록 상태를 표시할 수도 있습니다.

동일한 구독 및 지역에 있는 여러 NetApp 계정을 하나의 AD 연결에 매핑(미리 보기)

공유 AD 기능을 사용하면 모든 NetApp 계정이 동일한 구독 및 동일한 지역에 속하는 NetApp 계정 중 하나로 만든 AD 연결을 공유할 수 있습니다. 예를 들어, 이 기능을 사용하면 동일한 구독 및 지역의 모든 NetApp 계정이 공통 AD 구성을 사용하여 SMB 볼륨, NFSv4.1 Kerberos 볼륨 또는 이중 프로토콜 볼륨을 만들 수 있습니다. 이 기능을 사용할 경우 동일한 구독 및 동일한 지역에 있는 모든 NetApp 계정에 AD 연결이 표시됩니다.

NetApp 계정별로 AD 연결을 만드는 기능이 도입되면서 공유 AD 기능에 대한 새로운 기능 등록이 수락되지 않습니다.

참고 항목

공유 AD 미리 보기에 이미 등록한 경우 NetApp 계정당 하나의 AD 연결을 사용하도록 등록할 수 있습니다. 현재 구독당 Azure 지역당 최대 10개의 NetApp 계정을 충족하는 경우 지원 요청을 시작하여 한도를 늘려야 합니다. AD 형식 필드의 계정 개요 페이지에서 구성을 확인할 수 있습니다.

Active Directory 컴퓨터 계정 암호 재설정

실수로 AD 서버에서 AD 컴퓨터 계정의 암호를 초기화했거나 AD 서버에 연결할 수 없는 경우 컴퓨터 계정 암호를 안전하게 초기화하여 볼륨에 대한 연결을 유지할 수 있습니다. 초기화는 SMB 서버의 모든 볼륨에 영향을 미칩니다.

기능 등록

Active Directory 컴퓨터 계정 암호 초기화 기능은 현재 공개 미리 보기로 제공됩니다. 이 기능을 처음 사용하는 경우 먼저 기능을 등록해야 합니다.

- Active Directory 컴퓨터 계정 암호 초기화 기능을 등록합니다.

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- 기능 등록 상태를 확인합니다. RegistrationState는

Registered로 변경되기 전까지 최대 60분 동안Registering상태일 수 있습니다. 상태가Registered이 될 때까지 기다린 후에 계속하세요.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Azure CLI 명령az feature register 및 az feature show를 사용하여 기능을 등록하고 등록 상태를 표시할 수도 있습니다.

단계

- 볼륨 개요 메뉴로 이동합니다. Active Directory 계정 초기화를 선택합니다.

또는 볼륨 메뉴로 이동합니다. Active Directory 계정을 초기화하려는 볼륨을 식별하고 행 끝에 있는 세 개의 점(

또는 볼륨 메뉴로 이동합니다. Active Directory 계정을 초기화하려는 볼륨을 식별하고 행 끝에 있는 세 개의 점(...)을 선택합니다. Active Directory 계정 초기화를 선택합니다.

- 이 작업의 영향을 설명하는 경고 메시지가 나타납니다. 계속하려면 텍스트 상자에 yes를 입력합니다.

다음 단계

- Azure NetApp Files에 대한 Active Directory Domain Services 사이트 디자인 및 계획에 대한 지침 이해

- Active Directory 연결 수정

- SMB 볼륨을 만들기

- 이중 프로토콜 볼륨 만들기

- NFSv4.1 Kerberos 암호화 구성

- Azure 명령줄 인터페이스를 사용하여 새 Active Directory 포리스트 설치

- NFS 볼륨에 대한 AD DS(Active Directory Domain Services) LDAP 인증 사용

- NFS 볼륨 액세스를 위한 확장 그룹이 있는 AD DS LDAP

- Microsoft Entra 조인 Windows 가상 머신에서 SMB 볼륨에 액세스