Oracle Database@Azure 대한 네트워크 토폴로지 및 연결

이 문서는 네트워크 토폴로지 및 연결에 대한 Azure 랜딩 존 디자인 영역에 정의된 몇 가지 고려 사항 및 권장 사항을 기반으로 합니다. Oracle Database@Azure 네트워킹 및 연결에 대한 주요 디자인 고려 사항 및 권장 사항을 제공합니다.

디자인 고려 사항

Oracle Database@Azure 대한 네트워크 토폴로지 디자인 시 다음 지침을 고려합니다.

Oracle Database@Azure 서비스를 Azure 데이터 센터 또는 Azure 가용성 영역에 물리적으로 배치할 수 있습니다. 가용성 영역은 네트워크 대기 시간 및 복원력에 영향을 주는 구독별 영역입니다. 예를 들어 가용성 영역에는 한 구독에서 다른 구독까지 동일한 실제 데이터 센터가 반드시 있는 것은 아닙니다. 자세한 내용은 가용성 영역이란?을 참조하세요.

모든 Oracle Database@Azure SKU에는 최대 8개의 VM(가상 머신) 클러스터가 있을 수 있습니다. VM 클러스터를 만들기 전에 가상 네트워크가 있어야 합니다. VM 클러스터를 동일한 가상 네트워크 또는 다른 가상 네트워크에 연결할 수 있습니다.

Oracle Database@Azure 서비스는 Azure의 프라이빗 서브넷에 배포되며 인터넷에서 즉시 액세스할 수 없습니다.

Oracle Database@Azure 서비스에 필요한 최소 크기 서브넷은 사용하는 SKU에 따라 달라집니다. 자세한 내용은 Exadata 클라우드 인프라 인스턴스에 대한 네트워크 설정을 참조 하세요.

일반 서브넷과 달리 Oracle Database@Azure 솔루션에 위임하는 서브넷에는 제약 조건이 있습니다. 자세한 내용은 Oracle Database@Azure 대한 네트워크 계획을 참조하세요.

Oracle Database@Azure 프라이빗 서브넷에서만 실행되므로 데이터베이스 노드에는 기본 이름 등록 또는 확인이 없습니다.

디자인 권장 사항

Oracle Database@Azure 대한 네트워크 토폴로지 디자인 시 다음 권장 사항을 고려합니다.

Azure NVA(네트워크 가상 어플라이언스), 방화벽(예: Azure Firewall), Azure Virtual WAN 허브 또는 파트너 NVA를 사용하여 애플리케이션과 데이터베이스 서브넷 간에 트래픽을 라우팅하지 마세요. 이 구성은 네트워크 대기 시간을 추가합니다. 대신 효율적인 트래픽 흐름을 위해 동일한 가상 네트워크 내의 서브넷 간에 직접 통신을 사용할 수 있습니다. 애플리케이션 및 데이터베이스 서브넷이 서로 다른 가상 네트워크에 있는 경우 허브를 통한 전이적 라우팅 대신 직접 가상 네트워크 피어링을 사용합니다.

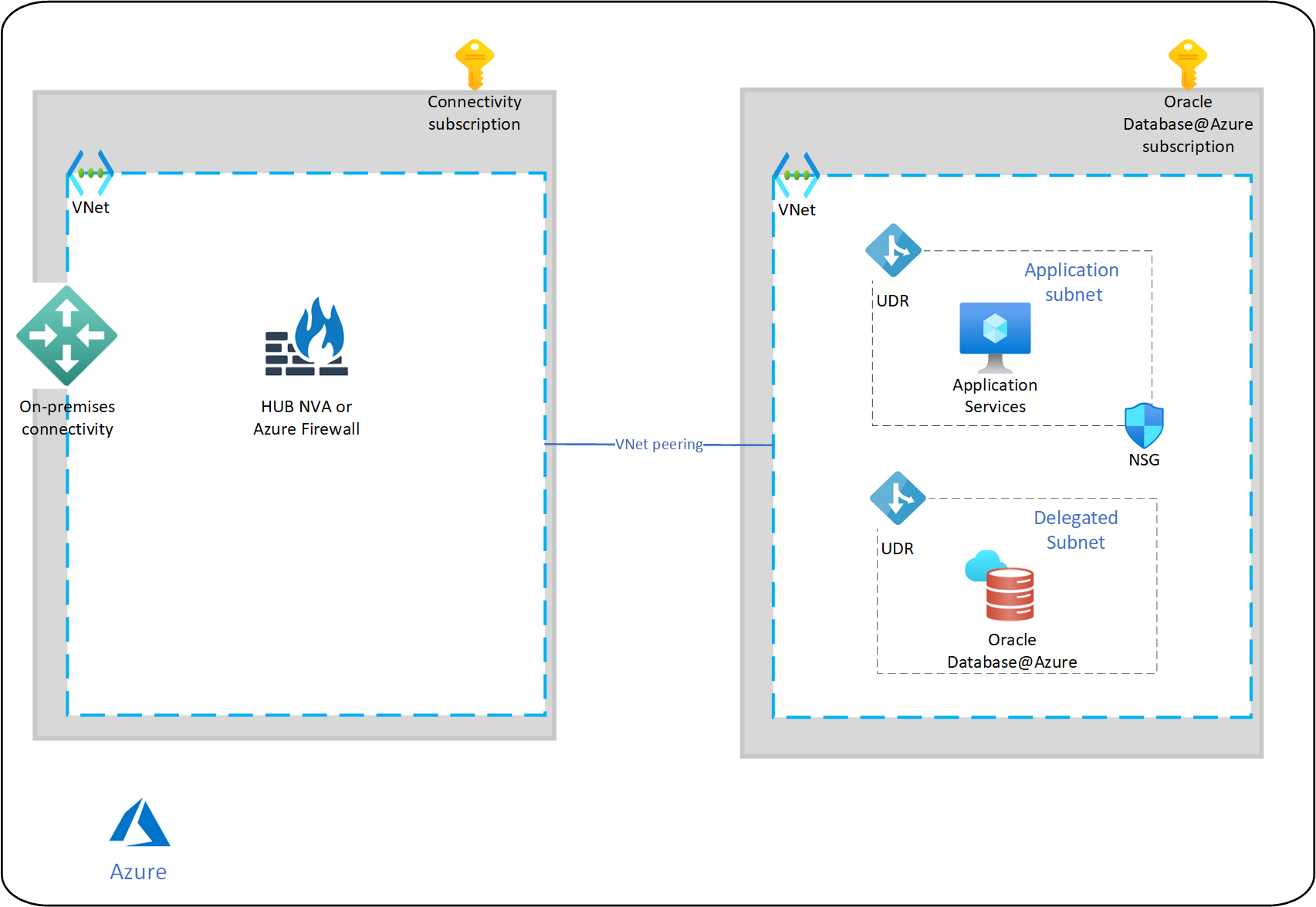

단일 팀에서 관리하는 제한된 애플리케이션 포트폴리오를 서비스하는 데이터베이스 수가 제한된 경우 동일한 가상 네트워크에 애플리케이션 포트폴리오 및 데이터베이스 서비스를 공동 배치합니다. 공동 배치는 대기 시간을 줄이고 네트워크 디자인을 간소화합니다.

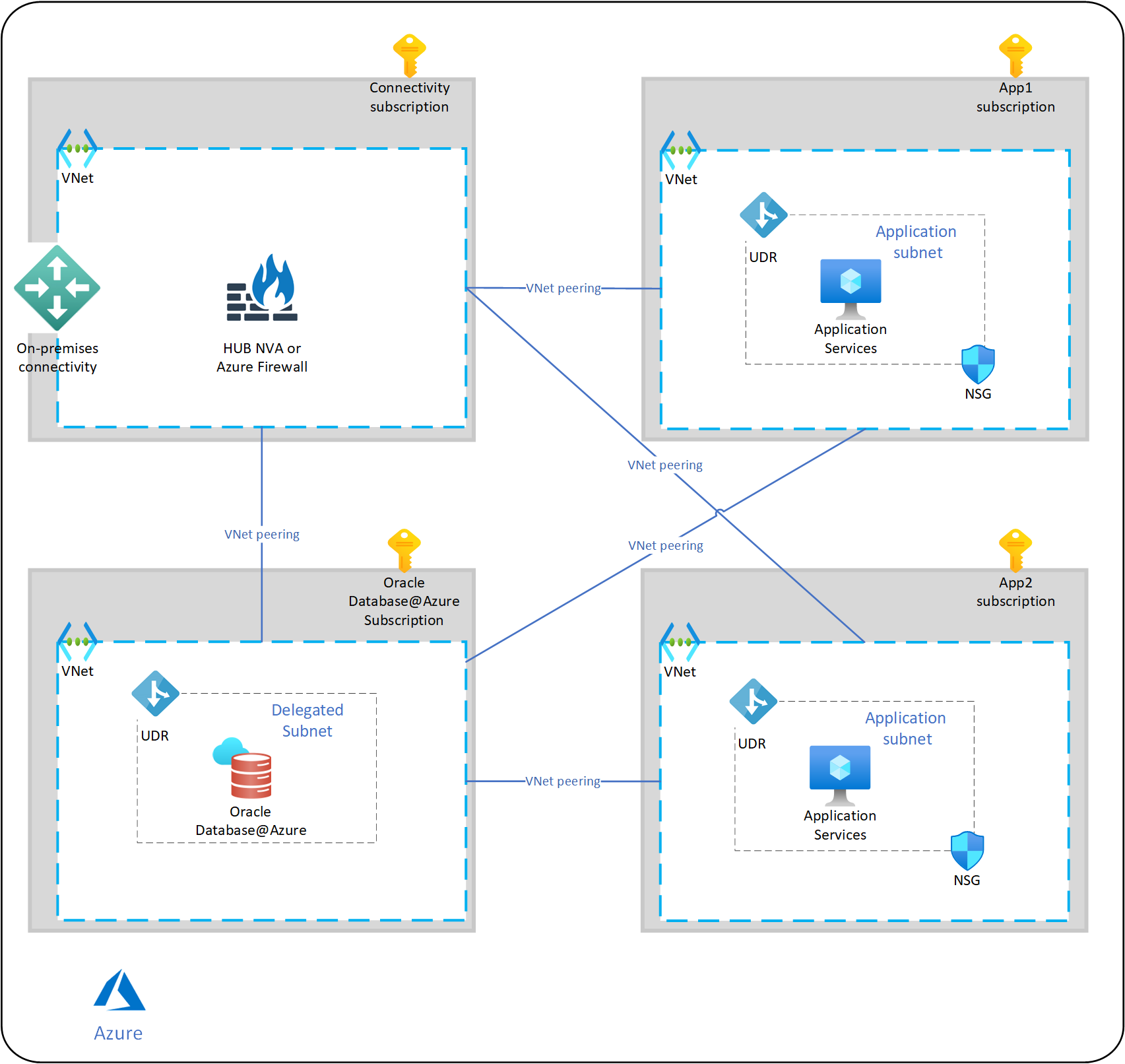

서로 다른 팀에서 관리하는 여러 애플리케이션을 서비스하는 여러 데이터베이스가 있는 경우 Oracle Database@Azure 솔루션을 전용 서비스로 처리합니다. 하나 이상의 전용 구독에 Oracle Database@Azure 솔루션을 배포합니다. 별도의 구독에 애플리케이션 솔루션을 배포하고 가상 네트워크 피어링을 사용하여 애플리케이션 네트워크를 데이터베이스 네트워크에 연결합니다. 이 구성을 사용하여 애플리케이션 및 데이터베이스 서브넷을 독립적으로 관리합니다.

애플리케이션과 데이터베이스 간의 대기 시간을 줄이기 위해 애플리케이션 및 데이터베이스 구성 요소를 동일한 지역 및 가용성 영역에 배치해야 합니다. 애플리케이션 구성 요소가 데이터베이스 구성 요소와 다른 구독에 있는 경우 물리적 및 논리적 가용성 영역을 참조 하세요. 이

AvailabilityZoneMappings속성을 사용하여 서비스를 공동 배치하기 위한 특정 물리적 가용성 영역을 식별합니다.Oracle Database@Azure 서브넷은 NSG(네트워크 보안 그룹)를 지원하지 않습니다. 보안을 위해 다음 권장 사항을 따릅니다.

애플리케이션 서브넷에서 NSG를 사용하여 애플리케이션 서브넷과 트래픽을 제어합니다.

Oracle Database@Azure VM 클러스터에서 SELinux 및 셀월과 같은 플랫폼 내 방화벽 제품을 사용하여 서비스에 대한 트래픽을 제어합니다.

애플리케이션과 데이터베이스 서브넷 간의 이름 확인에 Azure 프라이빗 DNS 영역을 사용합니다. 자세한 내용은 프라이빗 DNS 참조하세요.

다음 네트워크 토폴로지 예제는 단일 또는 여러 데이터베이스에서 제공하는 복잡한 애플리케이션 포트폴리오에 대한 것입니다.