Azure Managed Grafana 인증 및 권한 설정

데이터를 처리하려면 데이터 원본에 액세스할 수 있는 권한이 Azure Managed Grafana에 필요합니다. 이 가이드에서는 Grafana에서 시스템이 할당한 관리 ID 또는 서비스 주체를 사용하여 데이터 원본에 액세스할 수 있도록 Azure Managed Grafana 인스턴스를 만드는 동안 인증을 설정하는 방법을 알아봅니다. 또한 이 가이드에서는 모니터링 읽기 권한자 역할 할당을 대상 구독에 추가하는 옵션도 소개합니다.

전제 조건

활성 구독이 있는 Azure 계정. 체험 계정을 만듭니다.

Azure에 로그인

Azure Portal 또는 Azure CLI를 사용하여 Azure에 로그인합니다.

Azure 계정을 사용하여 Azure Portal 에 로그인합니다.

인스턴스를 만드는 동안 인증 및 권한 설정

Azure Portal 또는 CLI를 사용하여 작업 영역을 만듭니다.

기본 설정 구성

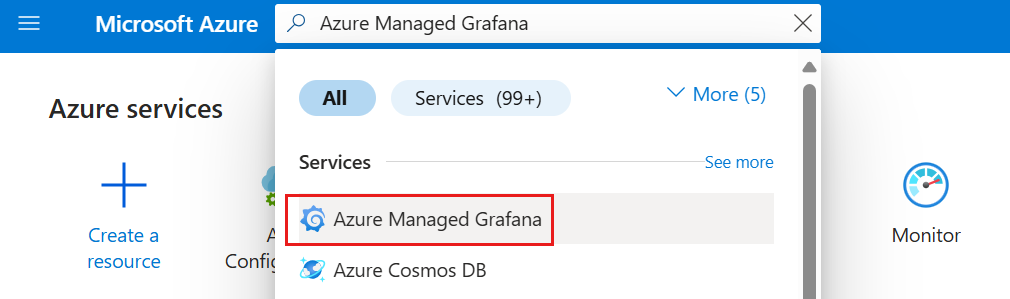

홈 페이지의 왼쪽 위 모서리에서 리소스 만들기를 선택합니다. 리소스, 서비스 및 문서 검색(G+/) 상자에서 Azure Managed Grafana를 입력하고, Azure Managed Grafana를 선택합니다.

만들기를 실행합니다.

기본 사항 창에서 다음 설정을 입력합니다.

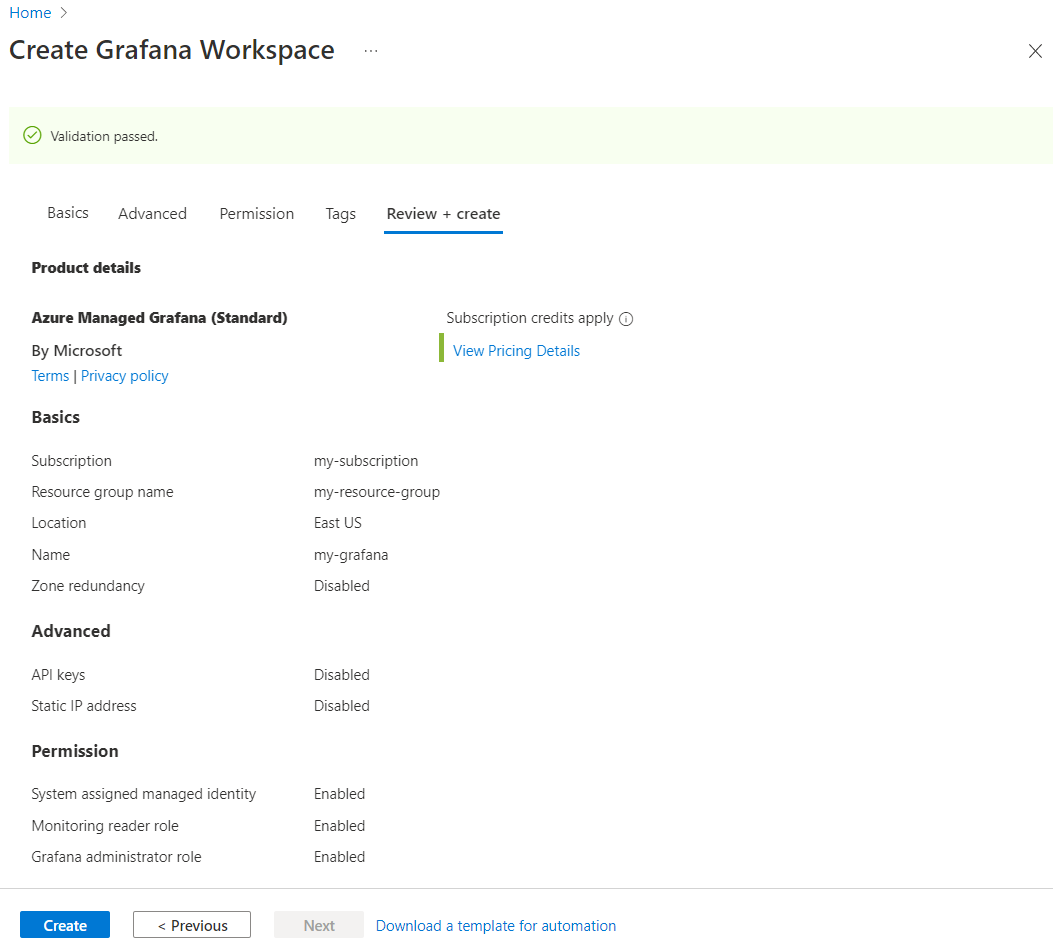

설정 설명 예시 구독 ID 사용할 Azure 구독을 선택합니다. my-subscription 리소스 그룹 이름 Azure Managed Grafana 리소스에 대한 리소스 그룹을 만듭니다. my-resource-group 위치 위치를 사용하여 리소스를 호스트할 지리적 위치를 지정합니다. 가장 가까운 위치를 선택합니다. (미국) 미국 동부 이름 고유한 리소스 이름을 입력합니다. 이는 Managed Grafana 인스턴스 URL에서 도메인 이름으로 사용됩니다. my-grafana 요금제 필수(미리 보기) 계획과 표준 플랜 중에서 선택합니다. 표준 계층은 추가 기능을 제공합니다. 계획에 대한 자세한 정보 필수(미리 보기) 다른 모든 기본값을 유지하고 권한 탭을 선택하여 Grafana 인스턴스 및 데이터 원본에 대한 액세스 권한을 제어합니다.

권한 설정 구성

아래의 다양한 방법을 검토하여 Azure Managed Grafana 내에서 데이터 원본에 액세스할 수 있는 권한을 관리합니다.

관리 ID가 사용하도록 설정된 경우

시스템이 할당한 관리 ID는 구독에 대한 소유자 또는 사용자 액세스 관리자 역할이 있는 모든 사용자에게 제공되는 기본 인증 방법입니다.

참고 항목

권한 탭에서 "이 기능을 사용하려면 구독 '소유자' 또는 '사용자 액세스 관리자'여야 합니다."라는 Azure의 메시지를 표시하는 경우 이 문서의 다음 섹션으로 이동하여 시스템이 할당한 관리 ID가 사용하지 않도록 설정된 Azure Managed Grafana를 설정하는 방법을 알아보세요.

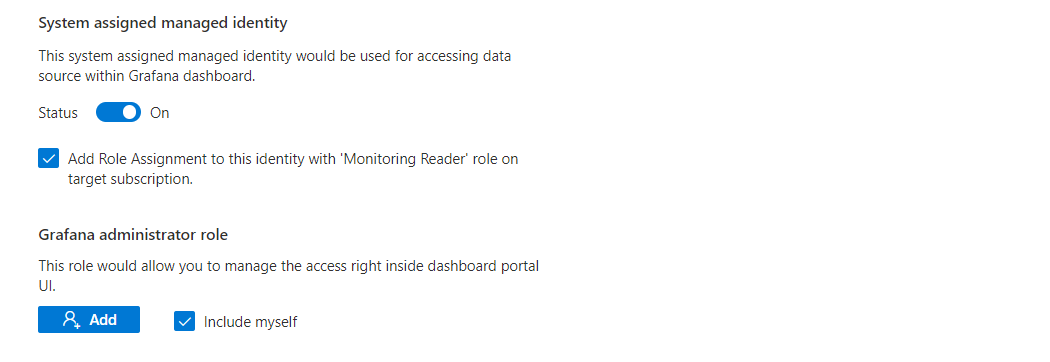

시스템이 할당한 관리 ID 상자가 기본적으로 켜기로 설정되어 있습니다.

대상 구독에서 '모니터링 읽기 권한자' 역할을 사용하여 역할 할당을 이 ID에 추가합니다. 상자가 기본적으로 선택되어 있습니다. 이 상자를 선택 취소하면 나중에 Azure Managed Grafana에 대한 역할 할당을 수동으로 추가해야 합니다. 참조하려면 Azure Monitor에 대한 액세스 권한 수정으로 이동하세요.

Grafana 관리자 역할 아래에는 자신 포함 상자가 기본적으로 선택되어 있습니다. 필요에 따라 추가를 선택하여 Grafana 관리자 역할을 더 많은 멤버에게 부여합니다.

관리 ID가 사용하지 않도록 설정된 경우

Azure Managed Grafana는 관리 ID가 사용하지 않도록 설정된 데이터 원본에도 액세스할 수 있습니다. 클라이언트 ID와 비밀을 사용하여 서비스 주체를 인증에 사용할 수 있습니다.

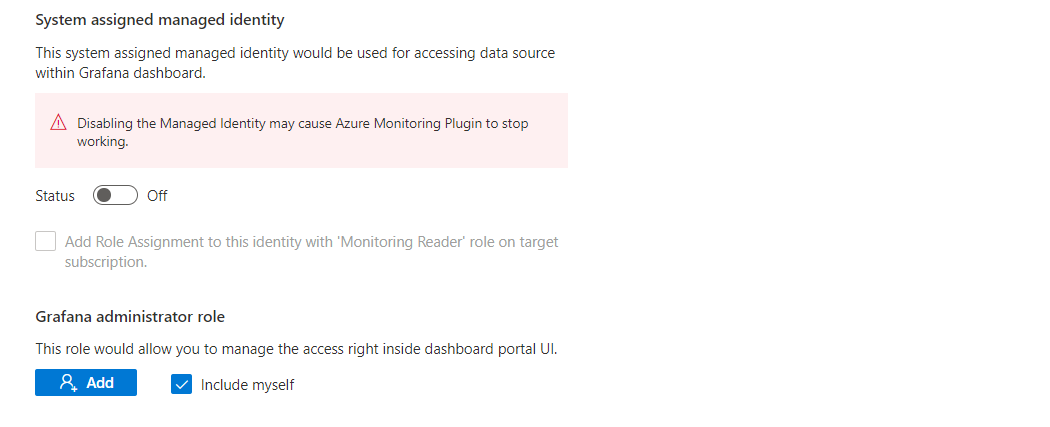

권한 탭에서 시스템이 할당한 관리 ID 상자를 끄기로 설정합니다. 대상 구독에서 ‘모니터링 읽기 권한자’ 역할을 사용하여 역할 할당을 이 ID에 추가 줄이 자동으로 회색으로 표시되어 있습니다.

구독에 대한 소유자 또는 사용자 액세스 관리자 역할이 있는 경우 Grafana 관리자 역할 아래에서 자신 포함 확인란이 기본적으로 선택되어 있습니다. 필요에 따라 추가를 선택하여 Grafana 관리자 역할을 더 많은 멤버에게 부여합니다. 필요한 역할이 없는 경우 Grafana 액세스 권한을 직접 관리할 수 없습니다.

참고 항목

시스템이 할당한 관리 ID를 끄면 Azure Managed Grafana 인스턴스에 대한 Azure Monitor 데이터 원본 플러그 인이 사용하지 않도록 설정됩니다. 이 시나리오에서는 Azure Monitor 대신 서비스 주체를 사용하여 데이터 원본에 액세스합니다.

새 인스턴스 검토 및 만들기

검토 + 만들기 탭을 선택합니다. 유효성 검사가 실행되면 만들기를 선택합니다. Azure Managed Grafana 리소스가 배포되고 있습니다.

인증 및 권한 업데이트

작업 영역을 만든 후에도 시스템이 할당한 관리 ID를 켜거나 끄고 Azure Managed Grafana에 대한 Azure 역할 할당을 업데이트할 수 있습니다.

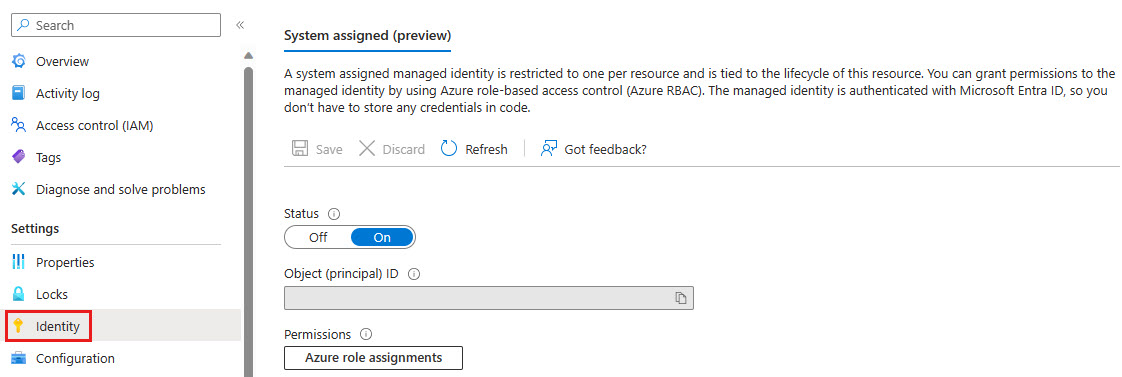

Azure Portal의 왼쪽 메뉴에 있는 설정 아래에서 ID를 선택합니다.

시스템 할당 상태를 끄기로 설정하여 시스템이 할당한 관리 ID를 비활성화하거나, 켜기로 설정하여 이 인증 방법을 사용하도록 활성화합니다.

권한 아래에서 Azure 역할 할당을 선택하여 Azure 역할을 설정합니다.

완료되면 저장을 선택합니다.

참고 항목

시스템이 할당한 관리 ID를 사용하지 않도록 설정하는 것은 되돌릴 수 없습니다. 나중에 ID를 다시 사용하도록 설정하면 Azure에서 새 ID를 만듭니다.