앱 활동에서 위협 찾기

앱은 공격자에게 중요한 진입점이 될 수 있으므로 앱을 사용하는 변칙 및 의심스러운 동작을 모니터링하는 것이 좋습니다. 앱 거버넌스 경고를 조사하거나 환경에서 앱 동작을 검토하는 동안 이러한 의심스러운 앱에서 수행하는 활동의 세부 정보를 신속하게 파악하고 조직의 자산을 보호하기 위한 수정 조치를 취하는 것이 중요합니다.

앱 거버넌스 및 고급 헌팅 기능을 사용하여 앱 및 앱이 액세스한 리소스에 의해 수행된 활동에 대한 완전한 가시성을 얻을 수 있습니다.

이 문서에서는 클라우드용 Microsoft Defender 앱에서 앱 거버넌스를 사용하여 앱 기반 위협 헌팅을 간소화하는 방법을 설명합니다.

1단계: 앱 거버넌스에서 앱 찾기

클라우드용 Defender 앱 앱 거버넌스 페이지에는 모든 Microsoft Entra ID OAuth 앱이 나열됩니다.

특정 앱에서 액세스하는 데이터에 대한 자세한 내용을 보려면 앱 거버넌스의 앱 목록에서 해당 앱을 검색합니다. 또는 데이터 사용량 또는 서비스에 액세스한 필터를 사용하여 지원되는 Microsoft 365 서비스 중 하나 이상의 데이터에 액세스한 앱을 볼 수 있습니다.

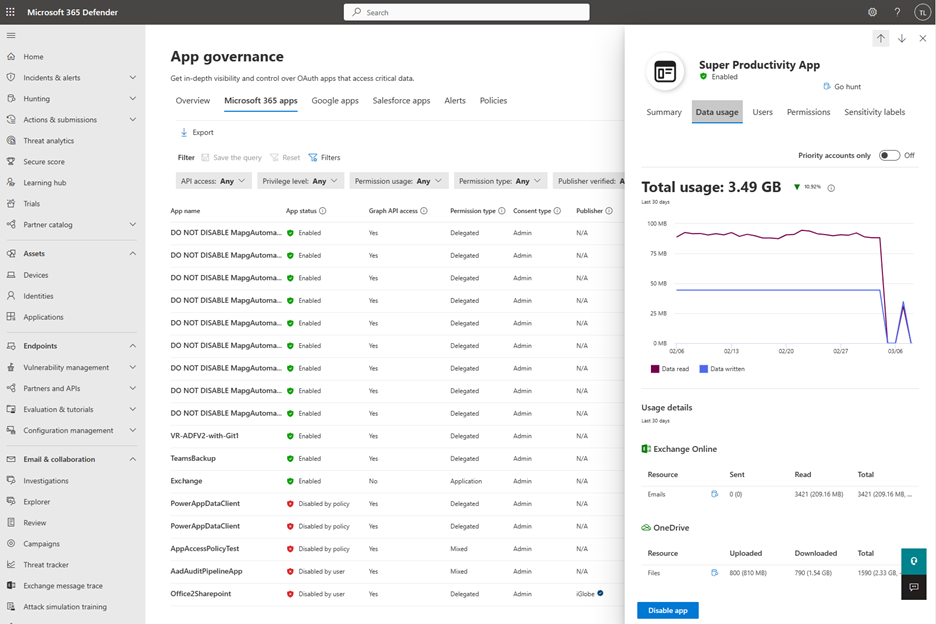

2단계: 앱에서 액세스하는 데이터 보기

- 앱을 식별한 후 앱을 선택하여 앱 세부 정보 창을 엽니다.

- 앱 세부 정보 창에서 데이터 사용량 탭을 선택하여 지난 30일 동안 앱에서 액세스한 리소스의 크기와 수에 대한 정보를 확인합니다.

예시:

앱 거버넌스는 Exchange Online, OneDrive, SharePoint 및 Teams에서 전자 메일, 파일, 채팅 및 채널 메시지와 같은 리소스에 대한 데이터 사용량 기반 인사이트를 제공합니다.

3단계: 액세스된 관련 활동 및 리소스 찾기

서비스 및 리소스에서 앱에서 사용하는 데이터에 대한 개략적인 개요가 있으면 이러한 활동을 수행하는 동안 앱 활동 및 앱에서 액세스한 리소스의 세부 정보를 알고 싶을 수 있습니다.

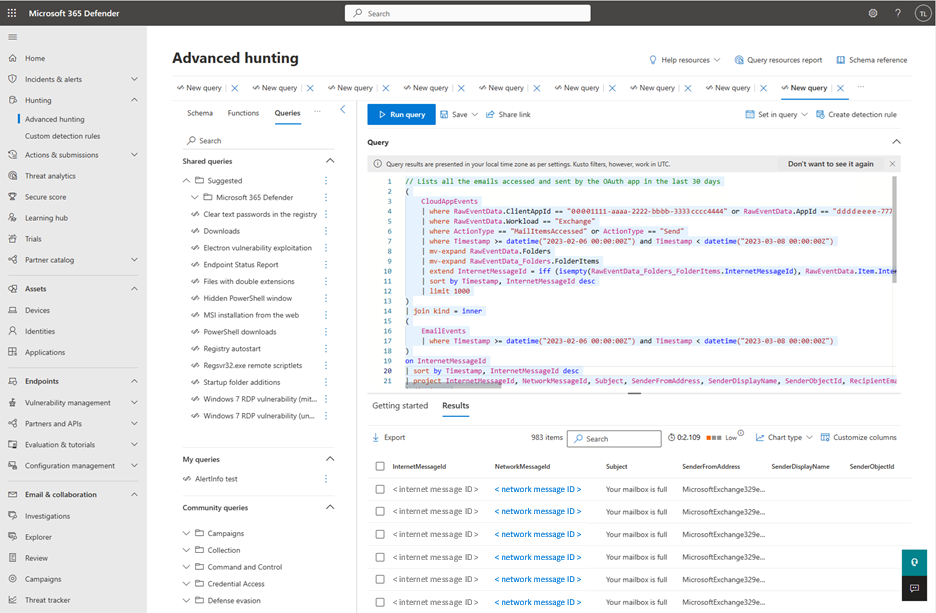

- 각 리소스 옆에 있는 go-hunt 아이콘을 선택하여 지난 30일 동안 앱에서 액세스한 리소스의 세부 정보를 봅니다. 새 탭이 열리고 미리 채워진 KQL 쿼리를 사용하여 고급 헌팅 페이지로 리디렉션됩니다.

- 페이지가 로드되면 쿼리 실행 단추를 선택하여 KQL 쿼리를 실행하고 결과를 봅니다.

쿼리가 실행되면 쿼리 결과가 테이블 형식으로 표시됩니다. 테이블의 각 행은 앱이 특정 리소스 종류에 액세스하기 위해 수행한 활동에 해당합니다. 테이블의 각 열은 앱 자체, 리소스, 사용자 및 활동에 대한 포괄적인 컨텍스트를 제공합니다.

예를 들어 전자 메일 리소스 옆에 있는 go-hunt 아이콘을 선택하면 앱 거버넌스를 사용하면 고급 헌팅에서 지난 30일 동안 앱에서 액세스한 모든 전자 메일에 대해 다음 정보를 볼 수 있습니다.

- 전자 메일의 세부 정보: InternetMessageId, NetworkMessageId, 제목, 보낸 사람 이름 및 주소, 받는 사람 주소, AttachmentCount 및 UrlCount

- 앱 세부 정보: 전자 메일을 보내거나 액세스하는 데 사용되는 앱의 OAuthApplicationId

- 사용자 컨텍스트: ObjectId, AccountDisplayName, IPAddress 및 UserAgent

- 앱 활동 컨텍스트: OperationType, 작업의 타임스탬프, 워크로드

예시:

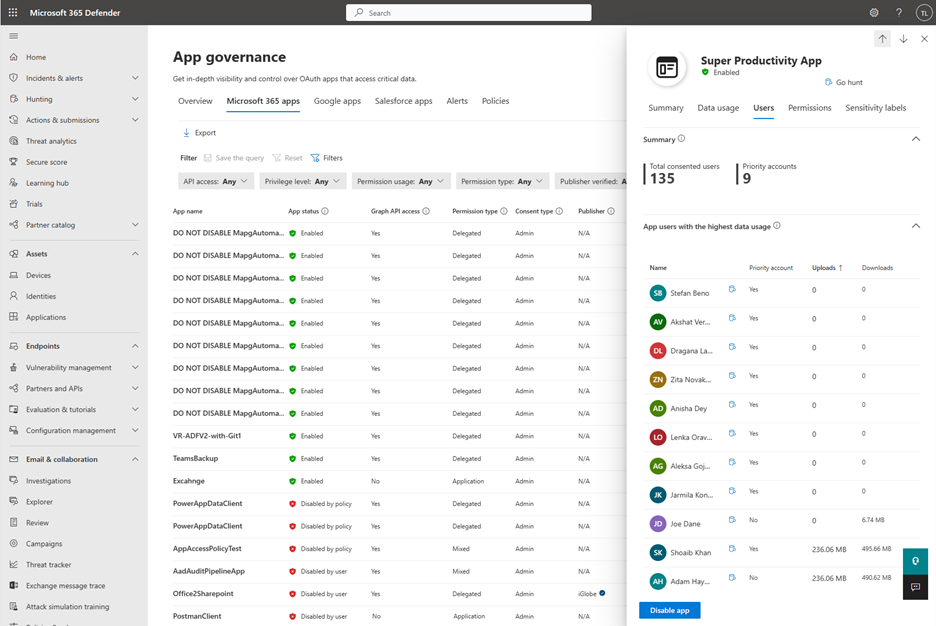

마찬가지로 앱 거버넌스에서 go-hunt 아이콘을 사용하여 파일, 채팅 메시지 및 채널 메시지와 같은 지원되는 다른 리소스에 대한 세부 정보를 가져옵니다. 앱 세부 정보 창의 사용자 탭에 있는 사용자 옆에 있는 go-hunt 아이콘을 사용하여 특정 사용자의 컨텍스트에서 앱이 수행하는 모든 활동에 대한 세부 정보를 가져옵니다.

예시:

4단계: 고급 헌팅 기능 적용

고급 헌팅 페이지를 사용하여 특정 요구 사항에 따라 결과를 가져오도록 KQL 쿼리를 수정하거나 조정합니다. 향후 사용자에 대한 쿼리를 저장하거나 조직의 다른 사용자와 링크를 공유하거나 결과를 CSV 파일로 내보낼 수 있습니다.

자세한 내용은 Microsoft Defender XDR에서 고급 헌팅을 사용하여 위협을 사전에 헌팅하는 방법을 참조하세요.

알려진 제한 사항

고급 헌팅 페이지를 사용하여 앱 거버넌스의 데이터를 조사하는 경우 데이터의 불일치를 확인할 수 있습니다. 이러한 불일치는 아래 이유 중 하나 때문일 수 있습니다.

앱 거버넌스 및 고급 헌팅 프로세스 데이터는 별도로 제공됩니다. 처리하는 동안 두 솔루션에서 발생하는 모든 문제로 인해 불일치가 발생할 수 있습니다.

앱 거버넌스 데이터 처리를 완료하는 데 몇 시간이 더 걸릴 수 있습니다. 이 지연으로 인해 고급 헌팅에서 사용할 수 있는 최근 앱 활동을 다루지 않을 수 있습니다.

제공된 고급 헌팅 쿼리는 1k 결과만 표시하도록 설정됩니다. 쿼리를 편집하여 더 많은 결과를 표시할 수 있지만 고급 헌팅은 최대 10k 결과를 적용합니다. 앱 거버넌스에는 이 제한이 없습니다.