클라우드용 Defender 앱이 ServiceNow 환경을 보호하는 방법

주요 CRM 클라우드 공급자인 ServiceNow는 고객, 내부 프로세스, 인시던트 및 조직 내 보고서에 대한 많은 양의 중요한 정보를 통합합니다. 중요 비즈니스용 앱인 ServiceNow는 조직 내 사용자와 외부의 다른 사용자(예: 파트너 및 계약자)가 다양한 용도로 액세스하고 사용합니다. 대부분의 경우 ServiceNow에 액세스하는 사용자의 상당수는 보안에 대한 인식이 낮으며 실수로 공유하여 중요한 정보를 위험에 빠뜨릴 수 있습니다. 다른 경우에는 악의적인 행위자가 가장 중요한 고객 관련 자산에 액세스할 수 있습니다.

ServiceNow를 클라우드용 Defender 앱에 연결하면 사용자의 활동에 대한 향상된 인사이트를 제공하고, 기계 학습 기반 변칙 검색을 사용하여 위협 탐지를 제공하며, 중요한 고객 정보가 ServiceNow 클라우드에 업로드되는 시기를 식별하는 등의 정보 보호 검색을 제공합니다.

이 앱 커넥터를 사용하여 Microsoft 보안 점수에 반영된 보안 컨트롤을 통해 SSPM(SaaS 보안 상태 관리) 기능에 액세스합니다. 자세히 알아보기.

주요 위협

- 손상된 계정 및 내부자 위협

- 데이터 유출

- 보안 인식 부족

- 관리되지 않는 사용자 고유의 디바이스 가져오기(BYOD)

클라우드용 Defender 앱이 환경을 보호하는 데 도움이 되는 방법

- 클라우드 위협, 손상된 계정 및 악의적인 내부자 검색

- 클라우드에 저장된 규제 및 중요한 데이터 검색, 분류, 레이블 지정 및 보호

- 클라우드에 저장된 데이터에 대한 DLP 및 규정 준수 정책 적용

- 공유 데이터의 노출 제한 및 공동 작업 정책 적용

- 포렌식 조사를 위해 활동의 감사 내역 사용

SaaS 보안 상태 관리

ServiceNow 를 연결하여 Microsoft Secure Score에서 ServiceNow에 대한 보안 권장 사항을 자동으로 가져옵니다.

보안 점수에서 권장 작업을 선택하고 Product = ServiceNow로 필터링합니다. 예를 들어 ServiceNow에 대한 권장 사항은 다음과 같습니다.

- MFA 사용

- 명시적 역할 플러그 인 활성화

- 높은 보안 플러그 인 사용

- 스크립트 요청 권한 부여 사용

자세한 내용은 다음을 참조하세요.

기본 제공 정책 및 정책 템플릿을 사용하여 ServiceNow 제어

다음 기본 제공 정책 템플릿을 사용하여 잠재적 위협을 감지하고 알릴 수 있습니다.

| Type | 속성 |

|---|---|

| 기본 제공 변칙 검색 정책 | 익명 IP 주소에서의 활동 자주 사용되지 않는 국가에서의 활동 |

| 의심스러운 IP 주소에서의 활동 이동 불가능 종료된 사용자가 수행한 작업(IdP로 Microsoft Entra ID 필요) 여러 번의 로그인 시도 실패 랜섬웨어 검색 비정상적인 여러 파일 다운로드 활동 |

|

| 활동 정책 템플릿 | 위험한 IP 주소에서 로그온 단일 사용자에 의한 대용량 다운로드 |

| 파일 정책 템플릿 | 권한이 없는 도메인과 공유된 파일 검색 개인 전자 메일 주소와 공유된 파일 검색 PII/PCI/PHI를 사용하여 파일 검색 |

정책 만들기에 대한 자세한 내용은 정책 만들기를 참조하세요.

거버넌스 제어 자동화

잠재적인 위협에 대한 모니터링 외에도 다음 ServiceNow 거버넌스 작업을 적용하고 자동화하여 검색된 위협을 수정할 수 있습니다.

| Type | 작업 |

|---|---|

| 사용자 거버넌스 | - 사용자에게 경고 알림(Microsoft Entra ID를 통해) - 사용자가 다시 로그인하도록 요구(Microsoft Entra ID를 통해) - 사용자 일시 중단(Microsoft Entra ID를 통해) |

앱에서 위협을 수정하는 방법에 대한 자세한 내용은 연결된 앱 관리를 참조하세요.

ServiceNow를 실시간으로 보호

외부 사용자와의 보안 및 공동 작업, 관리되지 않거나 위험한 디바이스에 대한 중요한 데이터 다운로드 차단 및 보호에 대한 모범 사례를 검토합니다.

ServiceNow를 클라우드용 Microsoft Defender 앱에 연결

이 문서에서는 앱 커넥터 API를 사용하여 기존 ServiceNow 계정에 클라우드용 Microsoft Defender 앱을 연결하기 위한 지침을 제공합니다. 이 연결은 ServiceNow 사용에 대한 표시 유형과 제어를 제공합니다. 클라우드용 Defender 앱이 ServiceNow를 보호하는 방법에 대한 자세한 내용은 ServiceNow 보호를 참조하세요.

이 앱 커넥터를 사용하여 Microsoft 보안 점수에 반영된 보안 컨트롤을 통해 SSPM(SaaS 보안 상태 관리) 기능에 액세스합니다. 자세히 알아보기.

필수 조건

클라우드용 Defender 앱은 다음 ServiceNow 버전을 지원합니다.

- 유레카

- 피지

- 제네바

- 헬싱키

- 이스탄불

- 자카르타

- Kingston

- 런던

- Utah

- 마드리드

- 뉴욕

- Orlando

- 파리

- 퀘벡

- Rome

- 샌디에이고

- 도쿄

- 밴쿠버

- 워싱턴

- 자나두 주

ServiceNow를 클라우드용 Defender 앱에 연결하려면 관리자 역할이 있어야 하며 ServiceNow 인스턴스가 API 액세스를 지원하는지 확인해야 합니다.

자세한 내용은 ServiceNow 제품 설명서를 참조 하세요.

팁

후지 및 이후 릴리스에서 사용할 수 있는 OAuth 앱 토큰을 사용하여 ServiceNow를 배포하는 것이 좋습니다. 자세한 내용은 관련 ServiceNow 설명서를 참조하세요.

이전 릴리스의 경우 사용자/암호를 기반으로 레거시 연결 모델을 사용할 수 있습니다. 제공된 사용자 이름/암호는 API 토큰 생성에만 사용되고 초기 연결 프로세스 후에 저장되지 않습니다.

OAuth를 사용하여 ServiceNow를 클라우드용 Defender 앱에 연결하는 방법

관리자 계정을 사용하여 ServiceNow 계정에 로그인합니다.

참고 항목

제공된 사용자 이름/암호는 API 토큰 생성에만 사용되고 초기 연결 프로세스 후에 저장되지 않습니다.

Filter navigator(필터 탐색기) 검색 창에 OAuth를 입력하고 Application Registry(애플리케이션 레지스트리)를 선택합니다.

애플리케이션 레지스트리 메뉴 모음에서 새로 만들기를 선택하여 새 OAuth 프로필을 만듭니다.

어떤 종류의 OAuth 애플리케이션에서 외부 클라이언트에 대한 OAuth API 엔드포인트 만들기를 선택합니다.

Application Registries New record(애플리케이션 레지스트리 새 레코드)에서 다음 필드를 입력합니다.

Name(이름) 필드, 새 OAuth 프로필의 이름(예: CloudAppSecurity)

Client ID(클라이언트 ID)가 자동으로 생성됩니다. 이 ID를 복사합니다. 연결을 완료하려면 클라우드용 Defender 앱에 붙여넣어야 합니다.

Client Secret(클라이언트 암호) 필드에 문자열을 입력합니다. 비워두는 경우 임의의 암호가 자동으로 생성됩니다. 나중을 위해 복사하고 저장합니다.

Access Token Lifespan(액세스 토큰 수명)을 3,600 이상으로 늘립니다.

제출을 선택합니다.

새로 고침 토큰의 수명을 업데이트합니다.

ServiceNow 창에서 시스템 OAuth를 검색하고 애플리케이션 레지스트리를 선택합니다.

정의된 OAuth의 이름을 선택하고 새로 고침 토큰 수명을 7,776,000초(90일)로 변경합니다.

업데이트를 선택합니다.

연결이 활성 상태로 유지되도록 내부 프로시저를 설정합니다. 새로 고침 토큰 수명이 만료되기 며칠 전입니다. 이전 새로 고침 토큰을 철회합니다. 보안상의 이유로 이전 키를 보관하지 않는 것이 좋습니다.

ServiceNow 창에서 시스템 OAuth를 검색하고 토큰 관리를 선택합니다.

OAuth 이름과 만료 날짜에 따라 목록에서 이전 토큰을 선택합니다.

액세스 > 해지 취소를 선택합니다.

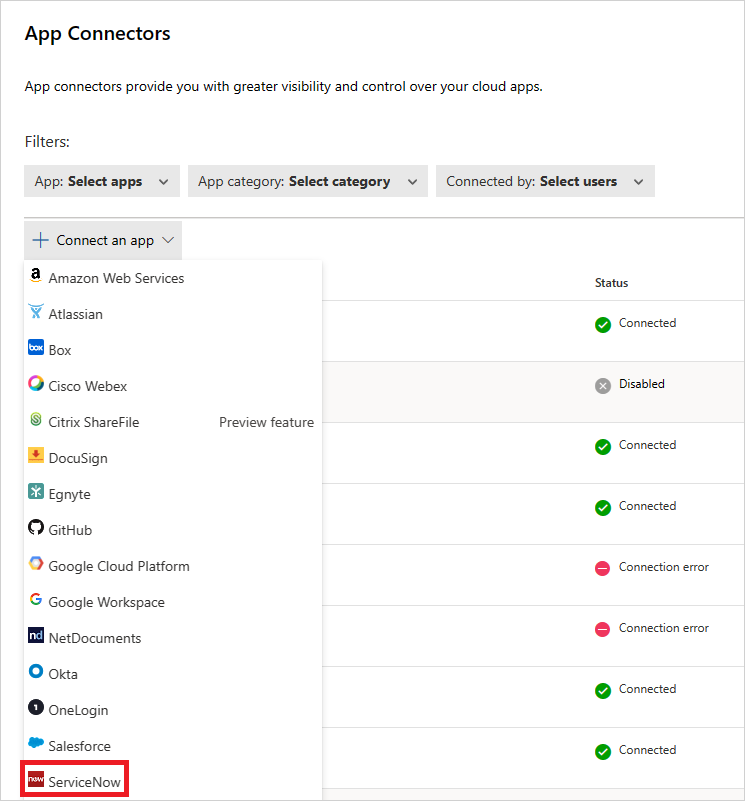

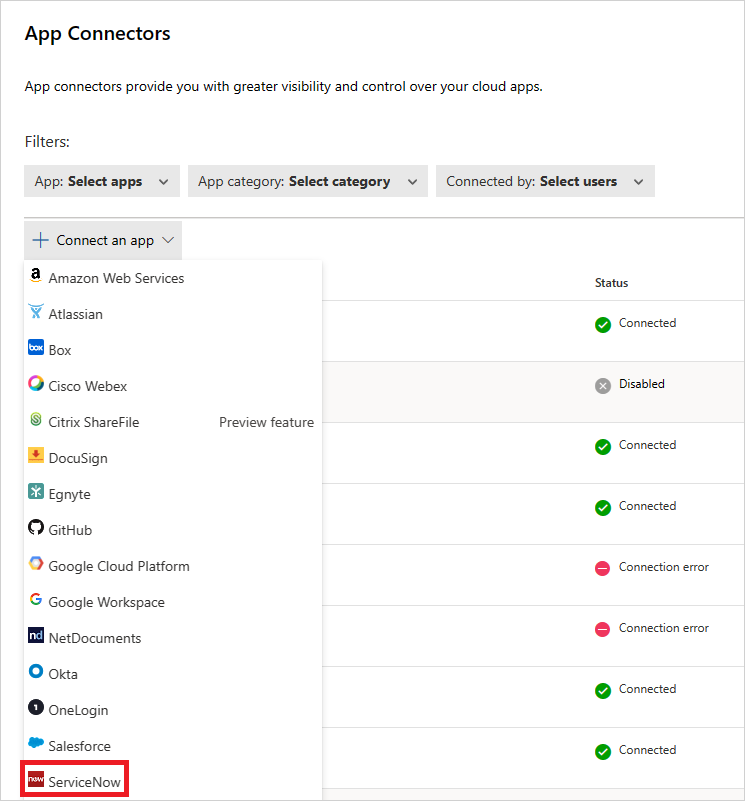

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다.

앱 커넥터 페이지에서 +앱 연결, ServiceNow를 선택합니다.

다음 창에서 연결에 이름을 지정하고 다음을 선택합니다.

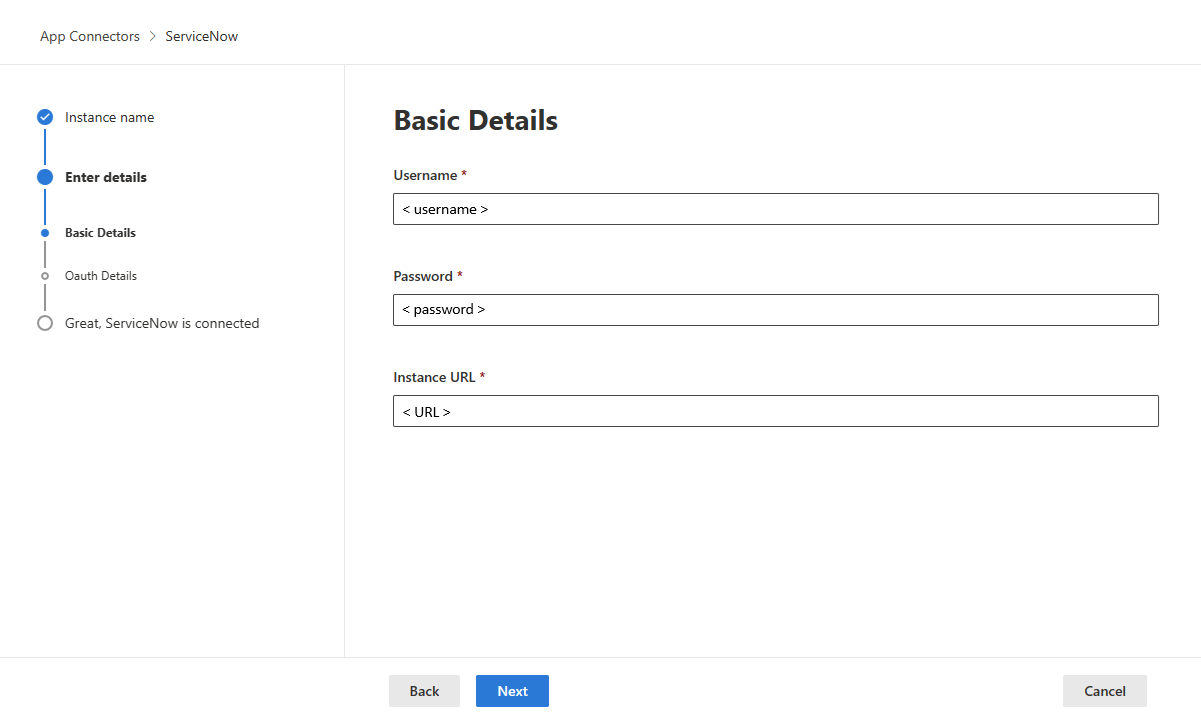

세부 정보 입력 페이지에서 OAuth 토큰을 사용하여 연결을 선택합니다(권장). 다음을 선택합니다.

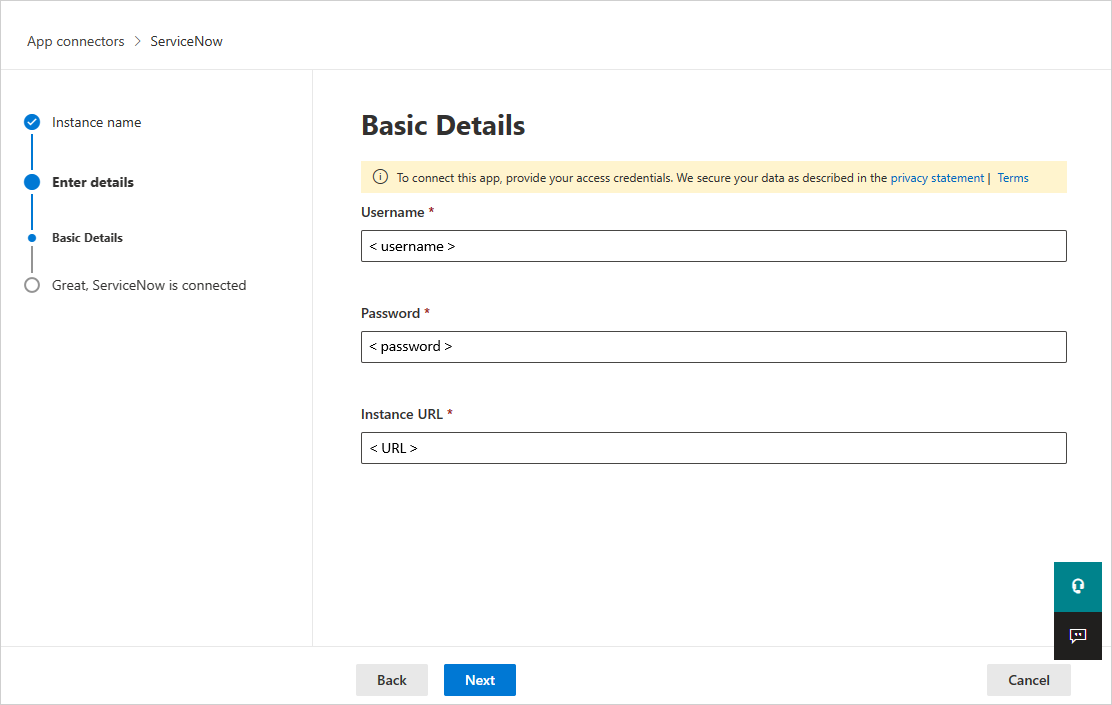

기본 세부 정보 페이지에서 적절한 상자에 ServiceNow 사용자 ID, 암호 및 인스턴스 URL을 추가합니다. 다음을 선택합니다.

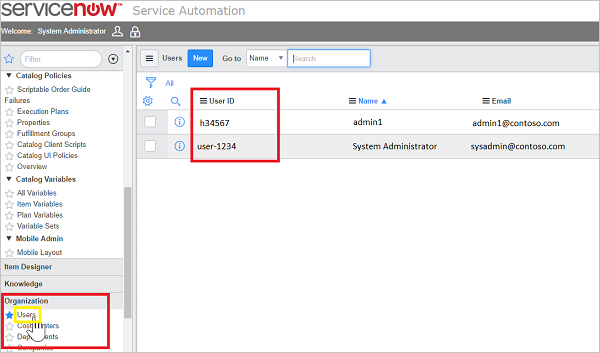

ServiceNow 사용자 ID를 찾으려면 ServiceNow 포털에서 사용자로 이동한 다음, 표에서 이름을 찾습니다.

OAuth 세부 정보 페이지에서 클라이언트 ID 및 클라이언트 암호를 입력합니다. 다음을 선택합니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다. 연결된 App Connector의 상태가 연결되었는지 확인합니다.

ServiceNow를 연결한 후 연결 전 7일 동안 이벤트를 받게 됩니다.

레거시 ServiceNow 연결

ServiceNow를 클라우드용 Defender 앱에 연결하려면 관리자 수준 권한이 있어야 하며 ServiceNow 인스턴스가 API 액세스를 지원하는지 확인해야 합니다.

관리자 계정을 사용하여 ServiceNow 계정에 로그인합니다.

클라우드용 Defender 앱에 대한 새 서비스 계정을 만들고 새로 만든 계정에 관리자 역할을 연결합니다.

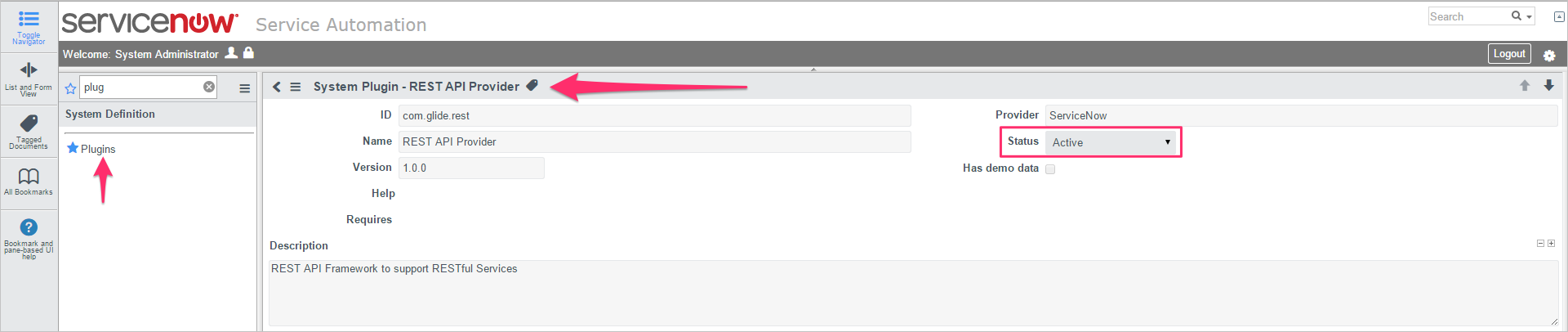

REST API 플러그 인이 켜져 있는지 확인합니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다.

앱 커넥터 페이지에서 +앱 연결, ServiceNow를 선택합니다.

다음 창에서 연결에 이름을 지정하고 다음을 선택합니다.

세부 정보 입력 페이지에서 사용자 이름 및 암호만 사용하여 연결을 선택합니다. 다음을 선택합니다.

기본 세부 정보 페이지에서 적절한 상자에 ServiceNow 사용자 ID, 암호 및 인스턴스 URL을 추가합니다. 다음을 선택합니다.

연결을 선택합니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다. 연결된 App Connector의 상태가 연결되었는지 확인합니다. ServiceNow를 연결한 후 연결 전 7일 동안 이벤트를 받게 됩니다.

앱 연결에 문제가 있는 경우 앱 커넥터 문제 해결을 참조 하세요.

다음 단계

문제가 발생하면 도움을 받으세요. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.