이 문서에서는 Microsoft Entra CBA(인증서 기반 인증) 작동 방식에 대해 질문과 대답을 다룹니다. 업데이트된 내용을 계속 확인해 주세요.

사용자 이름을 입력한 후 인증서를 사용하여 Microsoft Entra ID에 로그인하는 옵션이 표시되지 않는 이유는 무엇인가요?

관리자는 사용자가 인증서로 로그인 옵션을 사용할 수 있도록 테넌트에 대해 CBA를 사용하도록 설정해야 합니다. 자세한 내용은 3단계: 인증 바인딩 정책 구성을 참조하세요.

사용자 로그인에 실패한 후 자세한 진단 정보는 어디서 확인할 수 있나요?

테넌트 관리자에게 도움이 되는 자세한 정보를 보려면 오류 페이지에서 자세히 알아보기를 클릭합니다. 테넌트 관리자는 로그인 보고서를 확인하여 자세히 조사할 수 있습니다. 예를 들어 사용자 인증서가 해지되고 인증서 해지 목록의 일부인 경우 인증이 올바르게 실패합니다. 자세한 진단 정보를 얻으려면 로그인 보고서를 확인합니다.

관리자가 Microsoft Entra CBA를 사용하도록 설정하려면 어떻게 해야 하나요?

- 최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>인증 방법>정책으로 이동합니다.

- 정책: 인증서 기반 인증을 선택합니다.

- 사용 및 대상 탭에서 사용 토글을 선택하여 인증서 기반 인증을 사용하도록 설정합니다.

Microsoft Entra CBA는 무료 기능인가요?

인증서 기반 인증은 무료 기능입니다. Microsoft Entra ID의 모든 버전에는 Microsoft Entra CBA가 포함되어 있습니다. 각 Microsoft Entra 버전의 기능에 대한 자세한 내용은 Microsoft Entra 가격 책정을 참조하세요.

Microsoft Entra CBA는 userPrincipalName 대신 사용자 이름으로 대체 ID를 지원하나요?

아니요, 보조 이메일과 같은 비 UPN 값을 사용한 로그인은 현재 지원되지 않습니다.

CA(인증 기관)에 대해 둘 이상의 CDP(CRL Distribution Point)를 가질 수 있나요?

아니요, CA당 하나의 CDP만 지원됩니다.

CDP에 대해 http가 아닌 URL을 사용할 수 있나요?

아니요, CDP는 HTTP URL만 지원합니다.

인증 기관의 CRL을 찾거나 AADSTS2205015: CRL(인증서 해지 목록)에서 서명 유효성 검사에 실패했습니다 오류를 해결하려면 어떻게 해야 하나요?

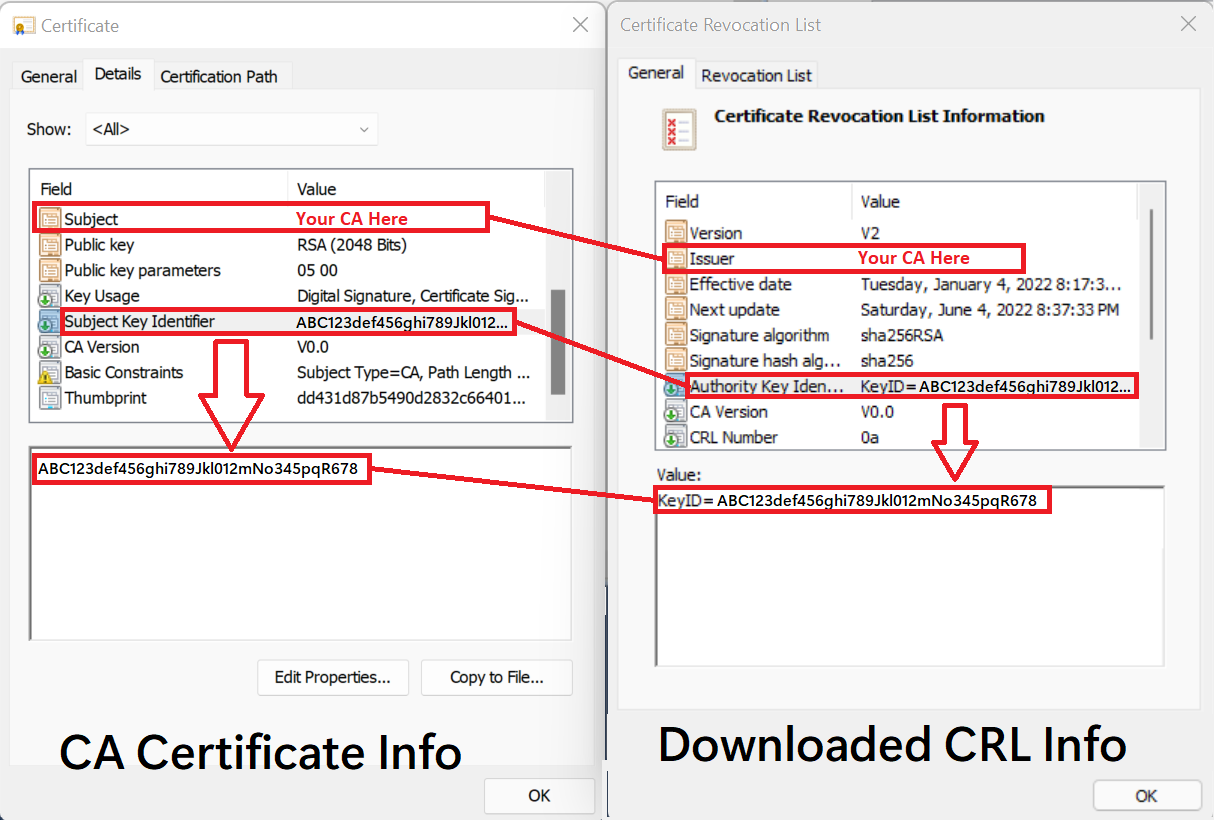

CRL을 다운로드하고 CA 인증서와 CRL 정보를 비교하여 추가하려는 CA에 대해 crlDistributionPoint 값이 유효한지 확인합니다. CA의 발급자 SKI를 CRL의 AKI와 일치시켜 해당 CA에 대한 CRL을 구성할 수 있습니다(CA 발급자 SKI == CRL AKI). 다음 표와 그래픽은 CA 인증서의 정보를 다운로드한 CRL의 특성에 매핑하는 방법을 보여 줍니다.

| CA 인증서 정보 | = | 다운로드한 CRL 정보 |

|---|---|---|

| Subject | = | Issuer |

| 주체 키 식별자 | = | 권한 키 식별자(KeyID) |

인증 기관 구성을 확인하려면 어떻게 해야 하나요?

신뢰 저장소 결과의 인증 기관 구성이 Microsoft Entra가 인증 기관 신뢰 체인을 확인하고 구성된 인증 기관 CDP(인증서 해지 목록 배포 지점)에서 CRL(인증서 해지 목록)을 성공적으로 획득할 수 있는지 확인하는 것이 중요합니다. 이 작업을 지원하려면 MSIdentity 도구 PowerShell 모듈을 설치하고 Test-MsIdCBATrustStoreConfiguration을 실행하는 것이 좋습니다. 이 PowerShell cmdlet은 Microsoft Entra 테넌트 인증 기관 구성과 일반적인 잘못된 구성 문제에 대한 표면 오류/경고를 검토합니다.

특정 CA에 대한 인증서 해지 확인을 켜거나 끄려면 어떻게 해야 하나요?

인증서를 해지할 수 없으므로 CRL(인증서 해지 목록) 검사를 사용하지 않도록 설정하지 않는 것이 좋습니다. 그러나 CRL 검사와 관련된 문제를 조사해야 하는 경우 신뢰할 수 있는 CA를 업데이트하고 crlDistributionPoint 특성을 """로 설정할 수 있습니다.

Set-AzureADTrustedCertificateAuthority cmdlet을 사용합니다.

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

CRL 크기에 제한이 있나요?

다음 CRL 크기 제한이 적용됩니다.

- 대화형 로그인 다운로드 제한: 20MB(Azure Global에 GCC 포함), 45MB(Azure US 정부, GCC High, Dept. of Defense 포함)

- 서비스 다운로드 제한: 65MB(Azure Global은 GCC 포함), 150MB(Azure 미국 정부, GCC High, 국방부 포함)

CRL 다운로드에 실패하면 다음 메시지가 나타납니다.

"{uri}에서 다운로드한 CRL(인증서 해지 목록)이 Microsoft Entra ID의 CRL에 허용되는 최대 크기({size}바이트)를 초과했습니다. 잠시 후 다시 시도하세요. 그래도 문제가 계속되면 테넌트 관리자에게 문의하세요."

다운로드는 더 높은 제한으로 백그라운드에 남아 있습니다.

이러한 제한의 영향을 검토하고 있으며 제한을 제거할 계획이 있습니다.

유효한 CRL(인증서 해지 목록) 엔드포인트 세트가 표시되지만 CRL 해지가 표시되지 않는 이유는 무엇인가요?

- CRL 배포 지점이 유효한 HTTP URL로 설정되어 있는지 확인합니다.

- 인터넷 연결 URL을 통해 CRL 배포 지점에 액세스할 수 있는지 확인합니다.

- CRL 크기가 제한 내에 있는지 확인합니다.

인증서를 즉시 취소하려면 어떻게 해야 하나요?

단계에 따라 인증서를 수동으로 취소합니다.

인증 방법 정책에 대한 변경 내용이 즉시 적용되나요?

정책이 캐시됩니다. 정책 업데이트 후 변경 내용을 적용하는 데 최대 1시간이 걸릴 수 있습니다.

실패한 후 인증서 기반 인증 옵션이 표시되는 이유는 무엇인가요?

인증 방법 정책은 항상 사용자에게 사용 가능한 모든 인증 방법을 표시하므로 원하는 방법을 사용하여 로그인을 다시 시도할 수 있습니다. Microsoft Entra ID는 로그인 성공 또는 실패에 따라 사용 가능한 방법을 숨기지 않습니다.

CBA(인증서 기반 인증)가 실패한 후 반복되는 이유는 무엇인가요?

브라우저는 인증서 선택기가 나타난 후 인증서를 캐시합니다. 사용자가 다시 시도하면 캐시된 인증서가 자동으로 사용됩니다. 사용자는 브라우저를 닫고 새 세션을 다시 열어 CBA를 다시 시도해야 합니다.

단일 단계 인증서를 사용할 때 다른 인증 방법을 등록하기 위한 증명이 나타나지 않는 이유는 무엇인가요?

인증 방법 정책에서 사용자가 인증서 기반 인증 범위에 있으면 사용자는 MFA를 사용할 수 있는 것으로 간주됩니다. 이 정책 요구 사항은 사용자가 사용 가능한 다른 방법을 등록하기 위해 인증의 일부로 증명을 사용할 수 없음을 의미합니다.

단일 단계 인증서를 사용하여 MFA를 완료하려면 어떻게 해야 하나요?

MFA를 가져오기 위해 단일 단계 CBA를 지원합니다. CBA SF + 암호 없는 PSI(휴대폰 로그인) 및 CBA SF + FIDO2는 단일 단계 인증서를 사용하여 MFA를 가져오기 위해 지원되는 두 가지 조합입니다. 단일 단계 인증서가 있는 MFA

이미 존재하는 값으로 인해 CertificateUserIds 업데이트가 실패합니다. 관리자가 동일한 값을 가진 모든 사용자 개체를 쿼리하려면 어떻게 해야 하나요?

테넌트 관리자는 MS Graph 쿼리를 실행하여 지정된 certificateUserId 값을 가진 모든 사용자를 찾을 수 있습니다. 자세한 내용은 CertificateUserIds 그래프 쿼리에서 확인할 수 있습니다.

certificateUserIds에 'bob@contoso.com' 값이 있는 모든 사용자 개체를 가져옵니다.

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

CRL 엔드포인트가 구성된 후 최종 사용자는 로그인할 수 없으며 다음 진단 메시지가 표시됩니다. ```http AADSTS500173: CRL을 다운로드할 수 없습니다. 잘못된 상태 코드는 CRL 배포 지점에서 사용할 수 없음 errorCode: 500173 ```.

이는 일반적으로 방화벽 규칙 설정이 CRL 엔드포인트에 대한 액세스를 차단할 때 나타납니다.

SurfaceHub에서 Microsoft Entra CBA를 사용할 수 있나요?

예. 이 기능은 대부분의 스마트 카드/스마트 카드 판독기 조합에서 즉시 작동합니다. 스마트 카드/스마트 카드 판독기 조합에 추가 드라이버가 필요한 경우 Surface Hub에서 스마트 카드/스마트 카드 판독기 조합을 사용하기 전에 설치해야 합니다.