Microsoft Authenticator의 패스키 활성화(미리 보기)

이 문서에서는 Microsoft Entra ID용 Authenticator 패스키를 활성화하고 사용하도록 적용하는 단계를 나열합니다. 먼저 최종 사용자가 Authenticator의 패스키를 등록하고 해당 패스키를 사용하여 로그인할 수 있도록 인증 방법 정책을 업데이트합니다. 그런 다음 조건부 액세스 인증 강도 정책을 사용하여 사용자가 중요한 리소스에 액세스할 때 패스키 로그인을 사용하도록 적용할 수 있습니다.

요구 사항

- Microsoft Entra MFA(다단계 인증)

- Android 14 이상 또는 iOS 17 이상

- 패스키 등록/인증 프로세스의 일부인 모든 디바이스에서 활성 인터넷 연결

- 디바이스 간 등록/인증의 경우 두 디바이스 모두 Bluetooth가 사용 설정되어 있어야 합니다.

참고 항목

사용자는 패스키를 사용하려면 Android 또는 iOS용 Authenticator 최신 버전을 설치해야 합니다.

로그인에 Authenticator의 패스키를 사용할 수 있는 위치에 대한 자세한 내용은 Microsoft Entra ID를 사용한 FIDO2 인증 지원을 참조하세요.

관리 센터에서 Authenticator의 패스키 활성화

Microsoft Authenticator 정책은 Authenticator의 패스키를 활성화하는 옵션을 제공하지 않습니다. Authenticator의 패스키를 활성화하려면 대신 FIDO2 보안 키 인증 방법 정책을 편집해야 합니다.

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>인증 방법>인증 방법 정책으로 이동합니다.

FIDO2 보안 키 방법 아래에서 모든 사용자를 선택하거나 그룹 추가를 선택하여 특정 그룹을 선택합니다. 보안 그룹만 지원됩니다.

구성 탭에서 다음과 같이 설정합니다.

셀프 서비스 설정 허용: 예

증명 적용: 아니요

키 제한 적용: 예

특정 키 제한: 허용

관리 센터에 확인란이 표시되면 Microsoft Authenticator(미리 보기)를 선택합니다. 이 설정은 키 제한 목록에 Authenticator 앱 AAGUID를 자동으로 채웁니다. 그렇지 않으면 다음 AAGUID를 수동으로 추가하여 Authenticator 패스키 프리뷰를 사용하도록 설정할 수 있습니다.

- Android용 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS용 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

Warning

키 제한은 등록 및 인증 모두에 대해 특정 패스키의 사용 가능 여부를 설정합니다. 키 제한 사항을 변경하고 이전에 허용한 AAGUID를 제거하면 이전에 허용된 방법을 등록한 사용자는 더 이상 로그인에 해당 방법을 사용할 수 없습니다. 조직에서 현재 키 제한을 적용하고 있지 않으며 이미 활성 패스키를 사용하고 있는 경우 현재 사용 중인 키의 AAGUID를 수집해야 합니다. 이 미리 보기를 활성화하려면 Authenticator AAGUID와 함께 허용 목록에 추가하세요. 이 작업은 등록 세부 정보 및 로그인 로그와 같은 로그를 분석하는 자동화된 스크립트를 사용하여 수행할 수 있습니다.

다음 목록에서는 다른 선택적 설정에 대해 설명합니다.

일반

- 셀프 서비스 설정 허용은 예로 설정된 상태를 유지해야 합니다. 아니요로 설정하면 인증 방법 정책에 따라 사용하도록 설정한 경우에도 사용자가 MySecurityInfo를 통해 패스키를 등록할 수 없습니다.

- 미리 보기의 경우 증명 적용을 아니요로 설정해야 합니다. 일반 공급에 대한 증명 지원이 계획되어 있습니다.

키 제한 정책

조직에서 AAGUID(Authenticator Attestation GUID)에 의해 식별되는 특정 패스키만 허용하거나 특정 패스키를 허용하지 않으려는 경우에만 키 제한 적용을 예로 설정해야 합니다. 원하는 경우 Authenticator 앱 AAGUID를 수동으로 입력하거나 Android 또는 iOS 디바이스만 특별히 제한할 수 있습니다. 그렇지 않으면 다음 AAGUID를 수동으로 추가하여 Authenticator 패스키 프리뷰를 사용하도록 설정할 수 있습니다.

- Android용 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS용 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

구성을 마친 후 저장을 선택합니다.

Graph 탐색기를 사용하여 Authenticator의 패스키 활성화

Microsoft Entra 관리 센터를 사용하는 것 외에도 Graph 탐색기를 사용하여 Authenticator의 패스키를 활성화할 수도 있습니다. 최소한 인증 정책 관리자 역할이 할당된 사용자는 Authenticator에 대한 AAGUID를 허용하도록 인증 방법 정책을 업데이트할 수 있습니다.

Graph 탐색기를 사용하여 정책을 구성하려면 다음 단계를 따릅니다.

Graph 탐색기에 로그인하고 Policy.Read.All 및 Policy.ReadWrite.AuthenticationMethod 권한에 동의합니다.

인증 방법 정책을 검색합니다.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2증명 적용을 비활성화하고 Microsoft Authenticator에 대한 AAGUID만 허용하도록 키 제한을 적용하기 위해 다음 요청 본문을 사용하여 PATCH 작업을 수행합니다.

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }패스키(FIDO2) 정책이 적절하게 업데이트되었는지 확인합니다.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

패스키 삭제

사용자 계정과 연결된 패스키를 제거하려면 사용자의 인증 방법에서 키를 삭제합니다.

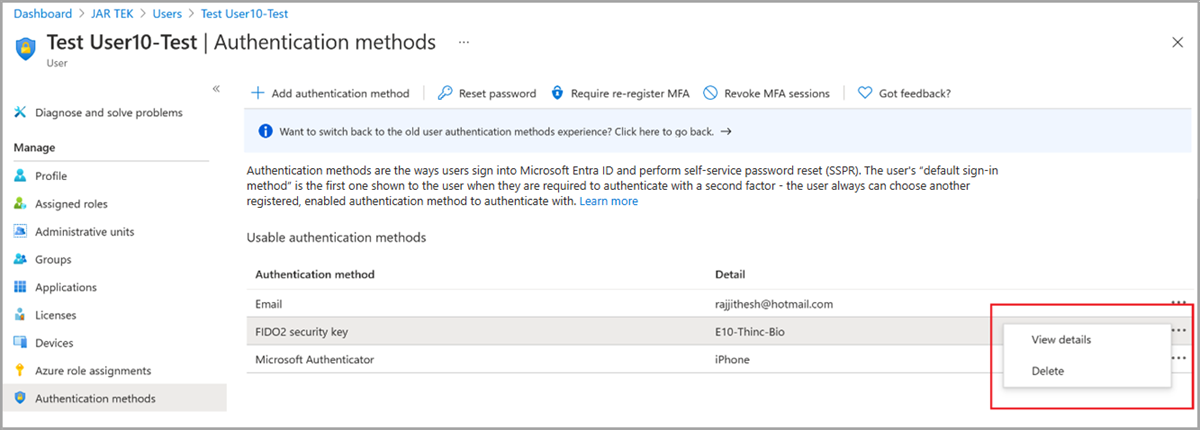

Microsoft Entra 관리 센터에 로그인하고 패스키를 제거해야 하는 사용자를 검색합니다.

인증 방법 선택 > FIDO2 보안 키를 마우스 오른쪽 단추로 클릭하고 삭제를 선택합니다.

참고 항목

사용자도 디바이스에서 Authenticator의 패스키를 제거해야 합니다.

Authenticator의 패스키로 로그인하도록 적용

사용자가 중요한 리소스에 액세스할 때 패스키를 사용하여 로그인하도록 하려면 기본 제공 피싱 방지 인증 강도를 사용하거나 다음 단계에 따라 사용자 지정 인증 강도를 만듭니다.

조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>인증 방법>인증 강도로 이동합니다.

새 인증 강도를 선택합니다.

새 인증 강도를 설명하는 이름을 제공합니다.

필요할 경우 설명을 입력할 수 있습니다.

패스키(FIDO2)를 선택한 다음 고급 옵션을 선택합니다.

Authenticator의 패스키에 대한 AAGUID를 추가합니다.

- Android용 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS용 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

다음을 선택하고 정책 구성을 검토합니다.