Microsoft Entra SSO

Microsoft Entra SSO(Single Sign-On)를 사용하여 데이터 게이트웨이에 인증하고 Microsoft Entra ID 기반 인증을 사용하는 클라우드 데이터 원본에 액세스할 수 있습니다. 해당 데이터 원본에 대한 온-프레미스 데이터 게이트웨이에서 Microsoft Entra SSO를 구성하는 경우 쿼리는 Power BI 보고서와 상호 작용하는 사용자의 Microsoft Entra ID로 실행됩니다.

Azure VNet(Virtual Network)은 Microsoft 클라우드의 리소스에 대한 네트워크 격리 및 보안을 제공합니다. 온-프레미스 데이터 게이트웨이는 이러한 데이터 원본에 안전하게 연결하는 방법을 구현하는 데 도움이 됩니다. Microsoft Entra SSO를 사용하면 사용자는 액세스 권한이 있는 데이터만 볼 수 있습니다.

참고 항목

Power BI Premium 의미 체계 모델에 관해 공개 미리 보기로 제공되는 VNet 데이터 게이트웨이는 VNet 데이터 원본에 연결하기 위해 온-프레미스 데이터 게이트웨이를 설치할 필요가 없습니다. VNet 게이트웨이 및 해당 현재 제한 사항에 대한 자세한 내용은 VNet(가상 네트워크) 데이터 게이트웨이를 참조하세요.

여기에 나열된 데이터 원본은 Azure VNet 뒤에 있는 온-프레미스 데이터 게이트웨이를 사용하는 Microsoft Entra SSO에서 지원되지 않습니다.

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- Azure Blob

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- 웹

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto(최신 “DataExplorer” 함수를 사용하는 경우)

- VSTS

- Workplace Analytics

SSO에 대한 자세한 내용과 Microsoft Entra SSO에 대해 지원되는 데이터 원본 목록은 Power BI 온-프레미스 데이터 게이트웨이에 대한 Single Sign-On의 개요를 참조하세요.

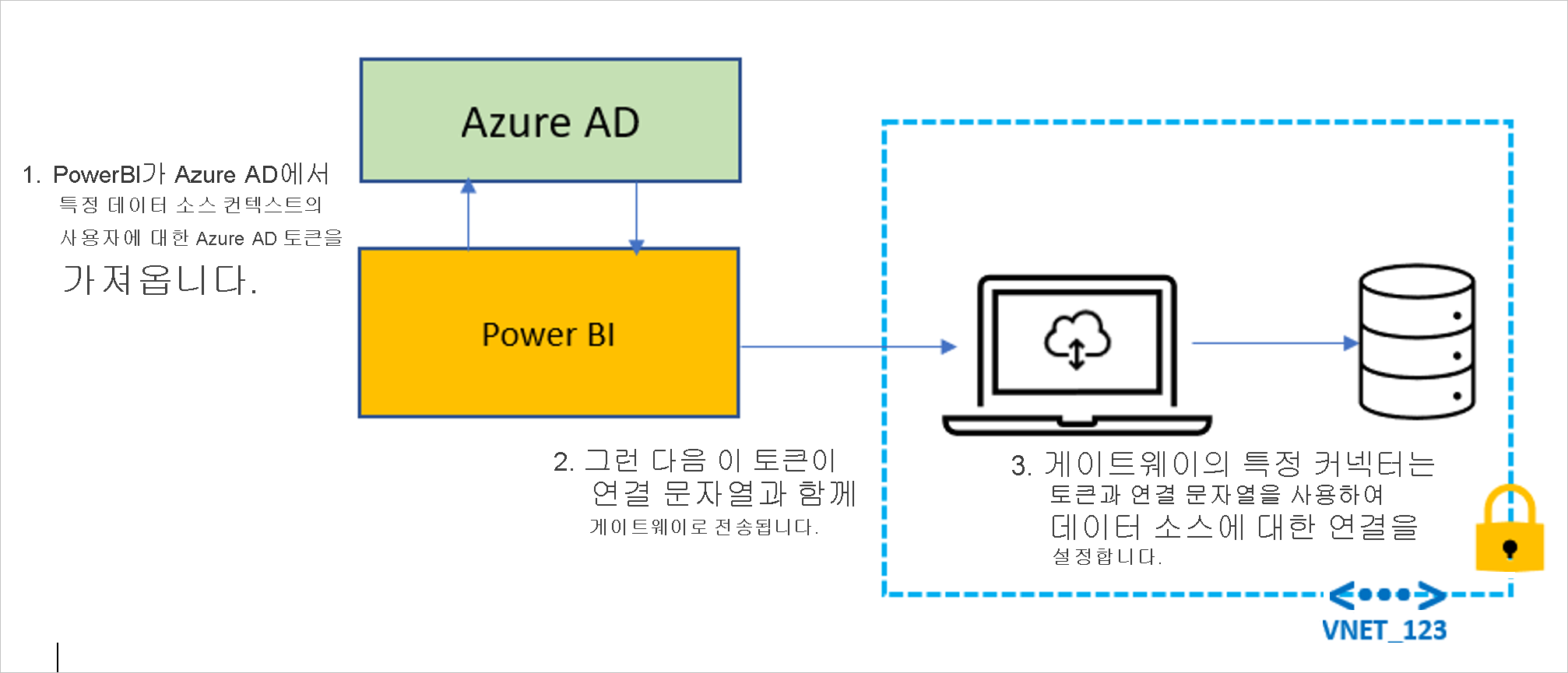

Microsoft Entra SSO를 실행할 때의 쿼리 단계

게이트웨이용 Microsoft Entra SSO 사용

사용자의 Microsoft Entra 토큰이 게이트웨이를 통해 전달되므로 게이트웨이 컴퓨터의 관리자가 이러한 토큰에 대한 액세스 권한을 얻을 수 있습니다. 악의적인 의도를 가진 사용자가 이러한 토큰을 가로챌 수 없도록 하기 위해 다음 보호 메커니즘을 사용할 수 있습니다.

- Fabric 관리자만 Microsoft Fabric 관리 포털에서 설정을 사용하도록 설정하여 테넌트에 대해 Microsoft Entra SSO를 사용할 수 있습니다. 자세한 내용은 게이트웨이에 대한 Microsoft Entra Single Sign-On을 참조하세요.

- Fabric 관리자는 테넌트에 게이트웨이를 설치할 수 있는 사용자를 제어할 수도 있습니다. 자세한 내용은 게이트웨이 설치 관리자 관리를 참조하세요.

Microsoft Entra SSO 기능은 온-프레미스 데이터 게이트웨이에 대해 기본적으로 사용하지 않도록 설정됩니다. Fabric 관리자는 데이터 원본이 온-프레미스 데이터 게이트웨이에서 Microsoft Entra SSO를 사용할 수 있으려면 먼저 관리 포털에서 게이트웨이용 Microsoft Entra SSO(Single Sign-On) 테넌트 설정을 사용하도록 설정해야 합니다.