Microsoft Entra 조건부 액세스 설정

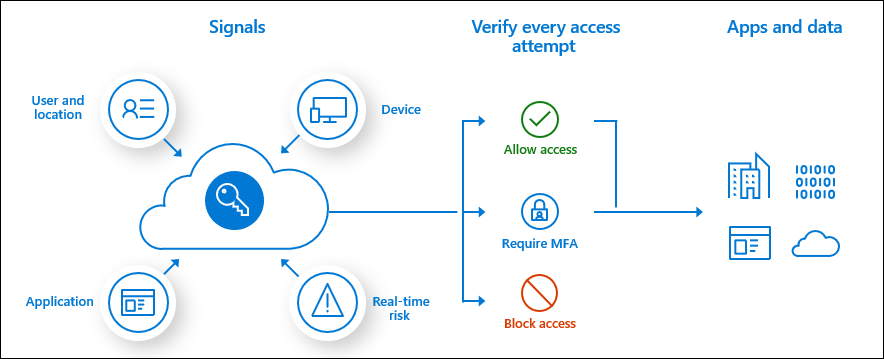

ID의 조건부 액세스 정책은 가장 단순하게는 if-then 문입니다. 즉, 사용자가 리소스에 액세스하려면 반드시 작업을 완료해야 합니다. Microsoft Entra

예: 급여 관리자가 Power Apps 로 구축된 급여 앱에 액세스하려고 하며, 액세스하려면 다중 요소 인증을 수행해야 합니다.

관리자는 두 가지 주요 목표에 직면합니다.

- 사용자가 언제 어디서나 생산성을 발휘할 수 있도록 합니다.

- 조직의 자산을 보호합니다.

조건부 액세스 정책을 사용하면 필요한 경우 올바른 액세스 제어를 적용하여 조직을 안전하게 유지하고 필요하지 않은 경우 사용자를 방해할 수 있습니다. 조건부 액세스 정책은 1단계 인증이 완료된 후에 적용됩니다.

전역 관리자만이 조건부 액세스 정책을 구성할 수 있습니다. Microsoft Power Platform 또는 Dynamics 365 관리자는 사용할 수 없습니다.

조건부 액세스 정책을 설정하는 방법을 알아 보려면 조건부 액세스 배포 계획을 참조하십시오.

노트

조건부 액세스 정책을 사용하여 Power Platform와 기능 액세스를 제한하는 경우 클라우드 앱 정책 애플리케이션에 다음 앱이 포함되어야 합니다.

- Dataverse

- Power Platform API

- PowerApps 서비스

- Microsoft Flow 서비스

- Microsoft Azure Management

현재, Microsoft Flow에 대한 조건부 액세스 권한만 있는 경우에는 충분하지 않습니다. 조건부 액세스 정책을 설정하는 방법을 알아보려면 조건부 액세스 배포 계획 및 조건부 액세스 정책을 사용하여 Power Apps 및 Power Automate에 대한 액세스 제어를 참고하세요.

Power Apps를 제외한 모든 클라우드 앱을 차단하는 조건부 액세스 정책은 예상대로 작동하지 않습니다. 예를 들어 사용자는 Power Apps에 액세스할 수 없습니다. Power Apps의 제외는 Power Apps를 사용해야 하는 클라우드 앱을 포함하지 않습니다. Power Apps에서 사용하는 모든 클라우드 앱을 조건부 액세스 클라우드 앱 목록에서 사용할 수 있는 것은 아닙니다.

추가 리소스

ID의 조건부 액세스를 위한 모범 사례 Microsoft Entra

조건부 액세스를 활성화하기 위한 라이센스 요구 사항