제로 트러스트 모델 설명

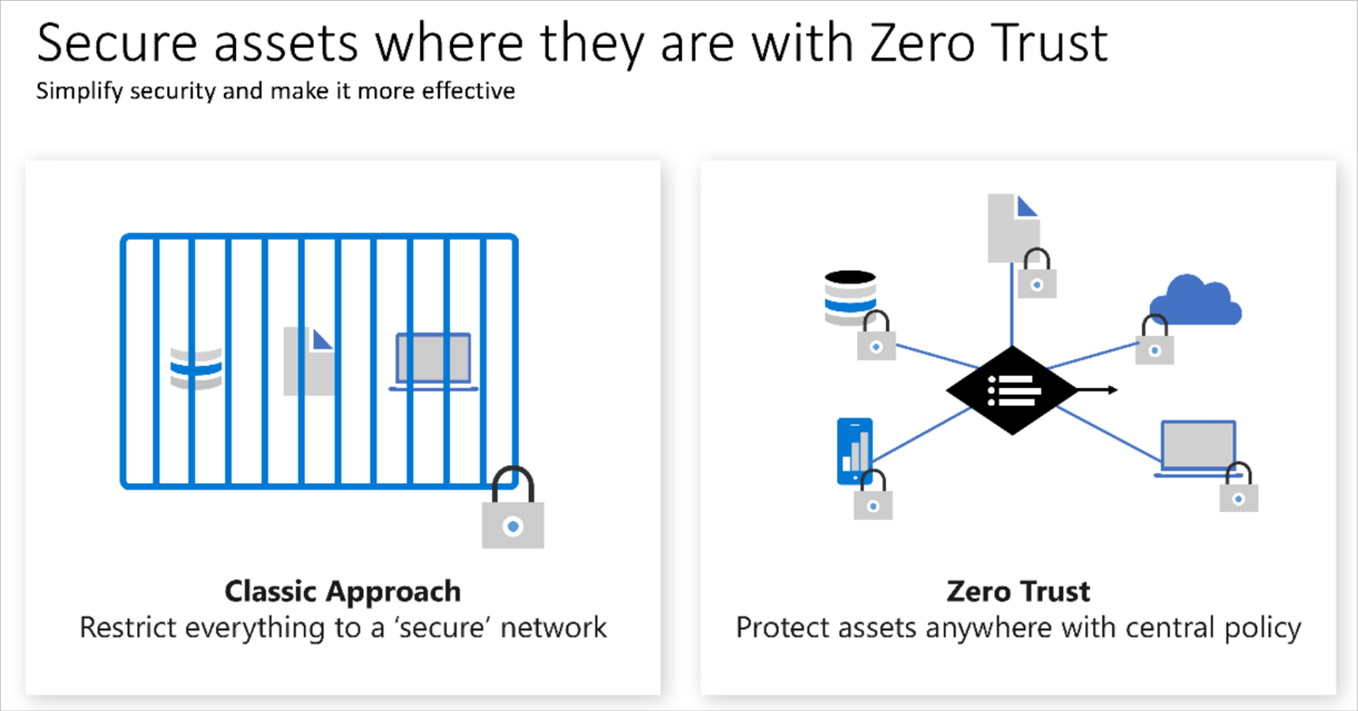

제로 트러스트는 최악의 시나리오를 가정하고 해당 기대 수준에 따라 리소스를 보호하는 보안 모델입니다. 제로 트러스트는 처음부터 위반을 가정한 다음, 제어되지 않은 네트워크에서 시작된 것처럼 각 요청을 확인합니다.

오늘날 조직에는 최신 환경의 복잡성에 효과적으로 적응하고, 모바일 인력을 수용하며, 위치에 관계없이 사용자, 디바이스, 애플리케이션, 데이터를 보호할 수 있는 새로운 보안 모델이 필요합니다.

이 새로운 컴퓨팅 분야를 해결하기 위해 Microsoft는 다음 지침 원칙을 기반으로 하는 제로 트러스트 보안 모델을 적극 권장합니다.

- 명시적으로 확인 - 사용 가능한 모든 데이터 요소에 따라 항상 인증하고 권한을 부여합니다.

- 최소 권한 액세스 사용 - JIT/JEA(Just-In-Time and Just-Enough-Access), 위험 기반 적응 정책 및 데이터 보호를 사용하여 사용자 액세스를 제한합니다.

- 위반 가정 - 폭발 반경 및 세그먼트 액세스를 최소화합니다. 엔드투엔드 암호화를 확인합니다. 분석을 사용하여 가시성을 얻고, 위협 탐지를 추진하고, 방어를 향상시킵니다.

제로 트러스트 조정

일반적으로 회사 네트워크는 제한되고 보호되며 일반적으로 안전하다고 가정했습니다. 관리형 컴퓨터만 네트워크에 조인할 수 있고, VPN 액세스가 엄격하게 제어되었으며, 개인 디바이스가 자주 제한되거나 차단되었습니다.

제로 트러스트 모델은 해당 시나리오를 뒤집습니다. 디바이스가 회사 네트워크 내에 있기 때문에 안전하다고 가정하는 대신 모든 사용자가 인증해야 합니다. 그런 다음, 위치가 아닌 인증에 따라 액세스 권한을 부여합니다.