Windows LAPS를 위한 정책 설정 구성

Windows LAPS(Windows 로컬 관리자 암호 솔루션)는 정책을 사용하여 제어할 수 있는 다양한 설정을 지원합니다. 설정 및 관리 방법을 알아봅니다.

지원되는 정책 루트

권장하지는 않지만 여러 정책 관리 메커니즘을 사용하여 디바이스를 관리할 수 있습니다. 이해할 수 있고 예측 가능한 방식으로 이 시나리오를 지원할 수 있도록 각 Windows LAPS 정책 메커니즘에는 고유한 레지스트리 루트 키가 할당됩니다.

| 정책 이름 | 정책 레지스트리 키 루트 |

|---|---|

| LAPS CSP | HKLM\Software\Microsoft\Policies\LAPS |

| LAPS 그룹 정책 | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\LAPS |

| LAPS 로컬 구성 | HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config |

| 레거시 Microsoft LAPS | HKLM\Software\Policies\Microsoft Services\AdmPwd |

Windows LAPS는 맨 위에서 시작하여 아래로 이동하는 알려진 모든 레지스트리 키 정책 루트를 쿼리합니다. 루트 아래에 설정이 없으면 해당 루트를 건너뛰고 다음 루트로 쿼리를 진행합니다. 명시적으로 정의된 설정이 하나 이상인 루트가 발견되면 해당 루트가 활성 정책으로 사용됩니다. 선택한 루트에 설정이 없으면 설정에 기본값이 할당됩니다.

정책 설정은 정책 키 루트 간에 공유 또는 상속되지 않습니다.

팁

완료를 위해 LAPS 로컬 구성 키가 앞의 표에 포함되어 있습니다. 필요한 경우 이 키를 사용할 수 있지만 해당 키는 주로 테스트 및 개발에 사용됩니다. 이 키를 대상으로 하는 관리 도구 또는 정책 메커니즘이 없습니다.

BackupDirectory에서 지원되는 정책 설정

Windows LAPS는 다양한 정책 관리 솔루션 또는 레지스트리를 통해 직접 관리할 수 있는 여러 정책 설정을 지원합니다. 이러한 설정 중 일부는 Active Directory에 암호를 백업할 때만 적용되며, 일부 설정은 AD 및 Microsoft Entra 시나리오에 공통적으로 적용됩니다.

다음 표에서는 지정된 BackupDirectory 설정이 있는 디바이스에 적용되는 설정을 지정합니다.

| 설정 이름 | BackupDirectory=Microsoft Entra ID인 경우 적용 가능한가요? | BackupDirectory=AD인 경우 적용 가능한가요? |

|---|---|---|

| AdministratorAccountName | 예 | 예 |

| PasswordAgeDays | 예 | 예 |

| PasswordLength | 예 | 예 |

| PassphraseLength | 예 | 예 |

| PasswordComplexity | 예 | 예 |

| PostAuthenticationResetDelay | 예 | 예 |

| PostAuthenticationActions | 예 | 예 |

| ADPasswordEncryptionEnabled | 예 | 예 |

| ADPasswordEncryptionPrincipal | 예 | 예 |

| ADEncryptedPasswordHistorySize | 예 | 예 |

| ADBackupDSRMPassword | 예 | 예 |

| PasswordExpirationProtectionEnabled | 예 | 예 |

| AutomaticAccountManagementEnabled | 예 | 예 |

| AutomaticAccountManagementTarget | 예 | 예 |

| AutomaticAccountManagementNameOrPrefix | 예 | 예 |

| AutomaticAccountManagementEnableAccount | 예 | 예 |

| AutomaticAccountManagementRandomizeName | 예 | 예 |

BackupDirectory이(가) 사용 안 함으로 설정된 경우 다른 모든 설정을 무시합니다.

모든 정책 관리 메커니즘을 사용하여 대부분의 설정을 관리할 수 있습니다. Windows LAPS CSP(구성 서비스 공급자)에는 이 규칙에 대한 두 가지 예외가 있습니다. Windows LAPS CSP는 앞의 표 ResetPassword, ResetPasswordStatus에 없는 두 가지 설정을 지원합니다. 또한 Windows LAPS CSP는 ADBackupDSRMPassword 설정을 지원하지 않습니다. 도메인 컨트롤러는 CSP를 통해 관리하지 않습니다. 자세한 내용은 LAPS CSP 문서를 참조하세요.

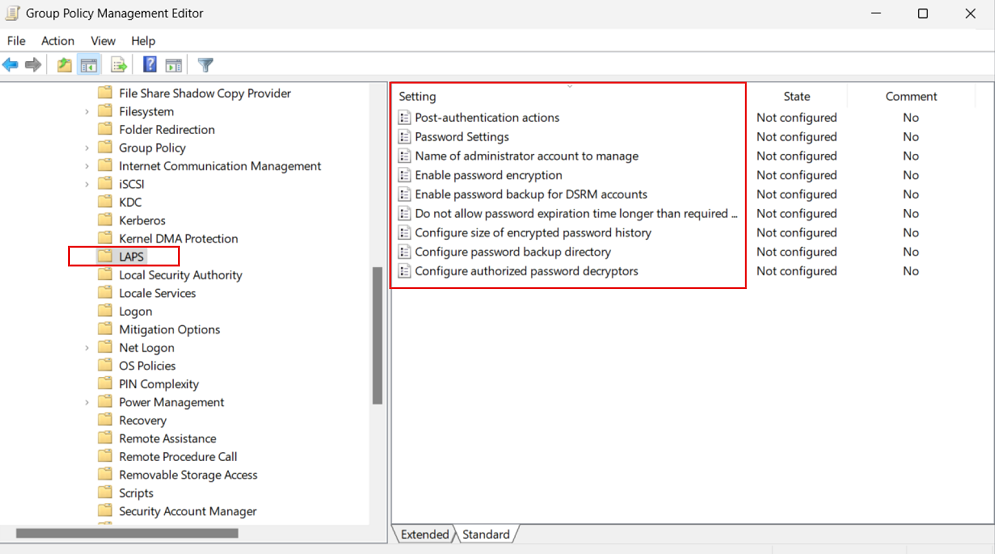

Windows LAPS 그룹 정책

Windows LAPS에는 Active Directory 도메인 가입 디바이스에서 정책 설정을 관리할 때 사용할 수 있는 새 그룹 정책 개체가 포함되어 있습니다. Windows LAPS 그룹 정책에 액세스하려면 그룹 정책 관리 편집기에서 컴퓨터 구성>관리 템플릿>시스템>LAPS로 이동합니다. 다음 그림은 예를 보여 줍니다.

이 새 그룹 정책 개체에 대한 템플릿은 Windows의 일부로 %windir%\PolicyDefinitions\LAPS.admx에 설치됩니다.

그룹 정책 개체 중앙 저장소

Important

해당 접근 방식을 구현하도록 선택했다고 가정할 때 Windows 업데이트 패치 작업의 일부로 Windows LAPS GPO 템플릿 파일이 GPO 중앙 저장소에 자동 복사되는 것은 아닙니다. 대신 LAPS.admx를 GPO 중앙 저장소 위치에 수동으로 복사해야 합니다. 중앙 저장소 만들기 및 관리를 참조하세요.

Windows LAPS CSP

Windows LAPS에는 Microsoft Entra 조인 디바이스에서 정책 설정을 관리할 때 사용할 수 있는 특정 CSP가 포함되어 있습니다. Microsoft Intune을 사용하여 Windows LAPS CSP를 관리합니다.

정책 설정 적용

다음 섹션에서는 Windows LAPS에 대한 다양한 정책 설정을 사용하고 적용하는 방법을 설명합니다.

BackupDirectory

이 설정을 사용하여 관리 계정의 암호를 백업할 디렉터리를 제어할 수 있습니다.

| 값 | 설정 설명 |

|---|---|

| 0 | 사용 안 함(암호가 백업되지 않음) |

| 1 | Microsoft Entra 전용으로 암호 백업 |

| 2 | Windows Server Active Directory에만 암호 백업 |

지정하지 않으면 이 설정은 기본적으로 0(사용 안 함)으로 설정됩니다.

AdministratorAccountName

이 설정을 사용하여 관리되는 로컬 관리자 계정의 이름을 구성합니다.

지정하지 않으면 이 설정은 기본적으로 기본 제공 로컬 관리자 계정 관리로 설정됩니다.

Important

기본 제공 로컬 관리자 계정 이외의 계정을 관리하려는 경우가 아니면 이 설정을 지정하지 마세요. 로컬 관리자 계정은 잘 알려진 RID(상대 식별자)로 자동 식별됩니다.

Important

지정된 계정(기본 제공 또는 사용자 지정)을 사용하거나 사용하지 않도록 설정할 수 있습니다. Windows LAPS는 어느 상태에서든 해당 계정의 암호를 관리합니다. 그러나 사용 설정 해제 상태로 남아 있는 경우 계정을 실제로 사용하려면 먼저 사용하도록 설정해야 합니다.

Important

사용자 지정 로컬 관리자 계정을 관리하도록 Windows LAPS를 구성하는 경우 계정이 만들어졌는지 확인해야 합니다. Windows LAPS는 계정을 만들지 않습니다.

Important

AutomaticAccountManagementEnabled이(가) 사용 설정되어 있으면 이 설정이 무시됩니다.

PasswordAgeDays

이 설정은 관리 로컬 관리자 계정의 최대 암호 사용 기간을 제어합니다. 지원되는 값은 다음과 같습니다.

- 최소: 1일(백업 디렉터리가 Microsoft Entra ID로 구성된 경우 최솟값은 7일입니다.)

- 최대: 365일

지정하지 않으면 이 설정은 기본적으로 30일로 설정됩니다.

Important

PasswordAgeDays 정책 설정을 변경해도 현재 암호의 만료 시간에는 영향을 주지 않습니다. 마찬가지로 PasswordAgeDays 정책 설정을 변경해도 관리 디바이스가 암호 순환을 시작하지는 않습니다.

PasswordLength

이 설정을 사용하여 관리 로컬 관리자 계정의 암호 길이를 구성합니다. 지원되는 값은 다음과 같습니다.

- 최소: 8자

- 최대: 64자

지정하지 않으면 이 설정은 기본적으로 14자로 설정됩니다.

Important

PasswordLength을(를) 관리 디바이스의 로컬 암호 정책과 호환되지 않는 값으로 구성하지 마세요. 이로 인해 Windows LAPS에서 호환되는 새 암호를 만들지 못했습니다(Windows LAP 이벤트 로그에서 10027 이벤트 찾기).

PasswordComplexity이(가) 암호 옵션 중 하나로 구성되지 않으면 PasswordLength 설정을 무시합니다.

PassphraseLength

이 설정을 사용하여 관리 로컬 관리자 계정의 암호 문구에 있는 단어 수를 구성합니다. 지원되는 값은 다음과 같습니다.

- 최소: 3단어

- 최대: 10단어

지정하지 않으면 이 설정은 기본적으로 6단어로 설정됩니다.

PasswordComplexity이(가) 암호 문구 옵션 중 하나로 구성되지 않으면 PassphraseLength 설정을 무시합니다.

PasswordComplexity

이 설정을 사용하여 관리 로컬 관리자 계정의 필수 암호 복잡성을 구성하거나 암호 문구를 만들도록 지정할 수 있습니다.

| 값 | 설정 설명 |

|---|---|

| 1 | 긴 문자 |

| 2 | 긴 문자 + 짧은 문자 |

| 3 | 긴 문자 + 짧은 문자 + 숫자 |

| 4 | 긴 문자 + 짧은 문자 + 숫자 + 특수 문자 |

| 5 | 긴 문자 + 짧은 문자 + 숫자 + 특수 문자(가독성 향상) |

| 6 | 암호 문구(긴 단어) |

| 7 | 암호 문구(짧은 단어) |

| 8 | 암호 문구(고유 접두사가 있는 짧은 단어) |

지정하지 않은 경우 이 설정은 4로 기본 설정됩니다.

Important

Windows는 기존 Microsoft LAPS와의 하위 호환성에 대해 낮은 암호 복잡성 설정(1, 2, 3)만 지원합니다. 이 설정은 항상 4로 구성하는 것이 좋습니다.

Important

PasswordComplexity을(를) 관리 디바이스의 로컬 암호 정책과 호환되지 않는 설정으로 구성하지 마세요. 이로 인해 Windows LAPS에서 호환되는 새 암호를 만들지 못했습니다(Windows LAPS 이벤트 로그에서 10027 이벤트 찾기).

PasswordExpirationProtectionEnabled

이 설정을 사용하여 관리 로컬 관리자 계정에 대한 최대 암호 사용 기간 적용을 구성합니다.

지원되는 값은 1(True) 또는 0(False)입니다.

지정하지 않은 경우 이 설정은 1(True)로 기본 설정됩니다.

팁

레거시 Microsoft LAPS 모드에서 이 설정은 이전 버전과의 호환성을 위해 기본적으로 False로 설정됩니다.

ADPasswordEncryptionEnabled

이 설정을 사용하여 Active Directory에서 암호 암호화를 사용 설정합니다.

지원되는 값은 1(True) 또는 0(False)입니다.

Important

이 설정을 사용하려면 Active Directory 도메인이 도메인 기능 수준 2016 이상에서 실행 중이어야 합니다.

ADPasswordEncryptionPrincipal

이 설정을 사용하여 Active Directory에 저장된 암호를 해독할 수 있는 사용자 또는 그룹의 이름 또는 SID(보안 식별자)를 구성합니다.

암호가 현재 Azure에 저장된 경우 이 설정을 무시합니다.

지정하지 않으면 디바이스의 도메인에 있는 Domain Admins 그룹의 구성원만 암호를 해독할 수 있습니다.

지정한 경우 지정된 사용자 또는 그룹은 Active Directory에 저장된 암호를 해독할 수 있습니다.

Important

이 설정에 저장된 문자열은 문자열 형식의 SID 또는 사용자 또는 그룹의 정규화된 이름입니다. 올바른 예는 다음과 같습니다.

S-1-5-21-2127521184-1604012920-1887927527-35197contoso\LAPSAdminslapsadmins@contoso.com

SID 또는 사용자 또는 그룹 이름으로 식별된 주체가 있어야 하며 디바이스에서 확인할 수 있습니다.

참고: 이 설정에 지정된 데이터는 있는 그대로 입력됩니다. 예를 들어 묶은 따옴표나 괄호를 추가하지 마세요.

ADPasswordEncryptionEnabled이(가) True로 구성되고 다른 모든 필수 구성 요소가 충족되지 않는 한 이 설정을 무시합니다.

DSRM(Directory Services 복구 모드) 계정 암호가 도메인 컨트롤러에 백업되면 이 설정을 무시합니다. 이 시나리오에서 이 설정은 항상 도메인 컨트롤러 도메인의 Domain Admins 그룹으로 기본 설정됩니다.

ADEncryptedPasswordHistorySize

이 설정을 사용하여 Active Directory에서 기억하는 이전 암호화된 암호 수를 구성합니다. 지원되는 값은 다음과 같습니다.

- 최소: 암호 0개

- 최대: 암호 12개

지정하지 않으면 이 설정은 기본적으로 암호 0개(사용 안 함)로 설정됩니다.

Important

ADPasswordEncryptionEnabled이(가) True로 구성되고 다른 모든 필수 구성 요소가 충족되지 않는 한 이 설정을 무시합니다.

이 설정은 DSRM 암호를 백업하는 도메인 컨트롤러에도 적용됩니다.

ADBackupDSRMPassword

이 설정을 사용하여 Windows Server Active Directory 도메인 컨트롤러에서 DSRM 계정 암호를 백업할 수 있습니다.

지원되는 값은 1(True) 또는 0(False)입니다.

이 설정은 0(False)로 기본 설정됩니다.

Important

ADPasswordEncryptionEnabled이(가) True로 구성되고 다른 모든 필수 구성 요소가 충족되지 않는 한 이 설정을 무시합니다.

PostAuthenticationResetDelay

이 설정을 사용하여 지정된 인증 후 작업을 실행하기 전에 인증 후 대기할 시간(시간)을 지정합니다(참조: PostAuthenticationActions). 지원되는 값은 다음과 같습니다.

- 최소: 0시간(이 값을 0으로 설정하면 모든 인증 후 작업이 사용 안 함으로 설정됨)

- 최대: 24시간

지정하지 않으면 이 설정은 24시간으로 기본 설정됩니다.

PostAuthenticationActions

이 설정을 사용하여 구성된 유예 기간이 만료될 때 수행할 작업을 지정합니다(참조: PostAuthenticationResetDelay).

이 설정에는 다음 값 중 하나가 있을 수 있습니다.

| 값 | 속성 | 유예 기간이 만료될 때 수행되는 조치 | 설명 |

|---|---|---|---|

| 1 | 암호 다시 설정 | 관리 계정 암호가 다시 설정됩니다. | |

| 3 | 암호 재설정 및 로그아웃 | 관리 계정 암호가 다시 설정되고, 관리 계정을 사용하는 대화형 로그인 세션이 종료되며, 관리 계정을 사용하는 SMB 세션이 삭제됩니다. | 대화형 로그인 세션은 구성 불가능한 2분 경고를 수신하여 작업을 저장하고 로그아웃합니다. |

| 5 | 암호 재설정 및 재부팅 | 관리 계정 암호가 재설정되고 관리 디바이스가 다시 시작됩니다. | 관리 디바이스는 구성할 수 없는 1분 지연 후에 다시 시작됩니다. |

| 11 | 암호 재설정 및 로그아웃 | 관리 계정 암호가 다시 설정되고, 관리 계정을 사용하는 대화형 로그인 세션이 종료되며, 관리 계정을 사용하는 SMB 세션이 삭제되고, 관리 계정 ID로 실행되는 나머지 프로세스가 종료됩니다. | 대화형 로그인 세션은 구성 불가능한 2분 경고를 수신하여 작업을 저장하고 로그아웃합니다. |

지정하지 않은 경우 이 설정은 3으로 기본 설정됩니다.

Important

허용되는 인증 후 작업은 다시 설정하기 전에 Windows LAPS 암호의 사용 시간을 제한하기 위한 것입니다. 관리 계정에서 로그아웃하거나 디바이스를 다시 시작하는 것은 시간 제한을 확인할 수 있는 옵션입니다. 로그인한 세션을 갑자기 종료하거나 디바이스를 다시 시작하면 데이터가 손실될 수 있습니다.

보안 관점에서 유효한 Windows LAPS 암호를 사용하여 디바이스에서 관리 권한을 획득하는 악의적인 사용자는 이러한 메커니즘을 방지하거나 우회할 수 있는 궁극적인 기능을 갖습니다.

Important

PostAuthenticationActions 값 11은 Windows 11 24H2, Windows Server 2025 이상 릴리스에서만 지원됩니다.

AutomaticAccountManagementEnabled

자동 계정 관리를 사용하려면 이 설정을 사용합니다.

지원되는 값은 1(True) 또는 0(False)입니다.

이 설정은 0(False)로 기본 설정됩니다.

AutomaticAccountManagementTarget

이 설정을 사용하여 기본 제공 관리자 계정이 자동으로 관리될지 아니면 새 사용자 지정 계정을 관리할지 지정할 수 있습니다.

| 값 | 설정 설명 |

|---|---|

| 0 | 기본 제공 관리자 계정 자동 관리 |

| 1 | 새 사용자 지정 계정 자동 관리 |

이 설정은 1로 기본 설정됩니다.

AutomaticAccountManagementEnabled이(가) 사용 설정되어 있지 않으면 설정이 무시됩니다.

AutomaticAccountManagementNameOrPrefix

자동으로 관리되는 계정의 이름 또는 이름 접두사를 지정하려면 이 설정을 사용합니다.

이 설정은 WLapsAdmin(으)로 기본 설정됩니다.

AutomaticAccountManagementEnabled이(가) 사용 설정되어 있지 않으면 설정이 무시됩니다.

AutomaticAccountManagementEnableAccount

자동 관리 계정을 사용하거나 사용하지 않도록 설정하려면 이 설정을 사용합니다.

| 값 | 설정 설명 |

|---|---|

| 0 | 자동 관리 계정 사용 안 함 |

| 1 | 자동 관리 계정 사용 |

이 설정은 0으로 기본 설정됩니다.

AutomaticAccountManagementEnabled이(가) 사용 설정되어 있지 않으면 설정이 무시됩니다.

AutomaticAccountManagementRandomizeName

이 설정을 사용하여 자동 관리 계정의 이름을 임의로 설정할 수 있습니다.

이 설정을 사용하도록 설정하면 암호가 순환할 때마다 관리 계정 이름(AutomaticAccountManagementNameOrPrefix설정에 따라 결정)에 임의의 6자리 접미사가 접미사가 추가됩니다.

Windows 로컬 계정 이름은 최대 길이가 20자입니다. 즉, 이름 구성 요소는 임의의 접미사를 위한 충분한 공간을 위해 최대 14자 길이여야 합니다. AutomaticAccountManagementNameOrPrefix에서 지정한 계정 이름 중 14자보다 긴 이름은 잘립니다.

| 값 | 설정 설명 |

|---|---|

| 0 | 자동 관리 계정 이름 임의 지정 금지 |

| 1 | 자동 관리 계정 이름 임의 지정 |

이 설정은 0으로 기본 설정됩니다.

AutomaticAccountManagementEnabled이(가) 사용 설정되어 있지 않으면 설정이 무시됩니다.

Windows LAPS 기본 정책 값

모든 Windows LAPS 정책 설정에는 기본값이 있습니다. 관리자가 특정 설정을 구성하지 않을 때마다 기본값이 적용됩니다. 관리자가 지원되지 않는 값으로 특정 설정을 구성할 때마다 기본값도 적용됩니다.

| 설정 이름 | Default value |

|---|---|

| BackupDirectory | 사용 안 함 |

| AdministratorAccountName | Null\empty |

| PasswordAgeDays | 30 |

| PasswordLength | 14 |

| PassphraseLength | 6 |

| PasswordComplexity | 4 |

| PostAuthenticationResetDelay | 24 |

| PostAuthenticationActions | 3(암호 재설정 및 로그아웃) |

| ADPasswordEncryptionEnabled | True |

| ADPasswordEncryptionPrincipal | Domain Admins |

| ADEncryptedPasswordHistorySize | 0 |

| ADBackupDSRMPassword | False |

| PasswordExpirationProtectionEnabled | True |

| AutomaticAccountManagementEnabled | False |

| AutomaticAccountManagementTarget | 예 |

| AutomaticAccountManagementNameOrPrefix | 예 |

| AutomaticAccountManagementEnableAccount | False |

| AutomaticAccountManagementRandomizeName | False |

Important

ADPasswordEncryptionPrincipal은 잘못 구성된 설정 규칙의 예외입니다. 이 설정은 설정이 구성되지 않은 경우에만 기본적으로 'Domain Admins'로 설정됩니다. 잘못된 사용자 또는 그룹 이름을 지정하면 정책 처리 실패가 발생하고 관리되는 계정의 암호가 백업되지 않습니다.

새 Windows LAPS 기능(예: 암호 지원)을 구성할 때 이러한 기본값을 염두에 두세요. PasswordComplexity 값이 6(긴 단어 암호)인 정책을 구성하는 경우 해당 값을 지원하지 않는 이전 OS에 해당 정책을 적용하면 대상 OS에서 기본값 4를 사용합니다. 이 결과를 방지하려면 두 가지 정책을 만듭니다. 하나는 이전 OS용이고 다른 하나는 최신 OS용입니다.