Windows의 WIP(Windows Information Protection) 지원

WIP(Windows Information Protection)는 개인 디바이스에서 회사 데이터 액세스 및 보안을 관리하기 위한 간단한 솔루션입니다. WIP 지원은 Windows에 기본 제공됩니다.

참고

2022년 7월부터 Microsoft는 WIP(Windows Information Protection)를 더 이상 사용하지 않습니다. Microsoft는 지원되는 Windows 버전에서 WIP를 계속 지원합니다. 새 버전의 Windows에는 WIP에 대한 새로운 기능이 포함되지 않으며 이후 버전의 Windows에서는 지원되지 않습니다. 자세한 내용은 Windows Information Protection의 일몰 발표를 참조하세요.

데이터 보호 요구 사항에 따라 Microsoft Purview Information Protection 및 Microsoft Purview 데이터 손실 방지를 사용하는 것이 좋습니다. Purview는 구성 설정을 간소화하고 고급 기능 집합을 제공합니다.

Microsoft Entra ID와 통합

WIP는 Microsoft Entra ID 서비스와 통합됩니다. WIP 서비스는 등록 및 WIP 정책 다운로드 중에 사용자 및 디바이스에 대한 Microsoft Entra 통합 인증을 지원합니다. MICROSOFT Entra ID와 WIP 통합은 MDM(모바일 디바이스 관리) 통합과 유사합니다. MDM과 Microsoft Entra 통합을 참조하세요.

WIP는 WPJ(Workplace Join)를 사용합니다. WPJ는 개인 디바이스에 회사 계정 흐름을 추가하는 데 통합됩니다. 사용자가 회사 또는 학교 Microsoft Entra 계정을 컴퓨터에 보조 계정으로 추가하는 경우 WPJ에 등록된 디바이스입니다. 사용자가 디바이스를 Microsoft Entra ID에 조인하면 MDM에 등록됩니다. 일반적으로 개인 계정을 기본 계정으로 사용하는 디바이스는 개인 디바이스로 간주되며 WPJ에 등록해야 합니다. Microsoft Entra 조인 및 MDM 등록은 회사 디바이스를 관리하는 데 사용해야 합니다.

개인 디바이스에서 사용자는 개인 계정을 기본 계정으로 유지하면서 장치에 보조 계정으로 Microsoft Entra 계정을 추가할 수 있습니다. 사용자는 지원되는 Microsoft Entra 통합 애플리케이션(예: Microsoft 365 앱의 다음 업데이트)에서 장치에 Microsoft Entra 계정을 추가할 수 있습니다. 또는 설정 계정 액세스 회사 또는 학교에서 Microsoft Entra 계정을 > 추가할 수 있습니다>.

일반 관리자가 아닌 사용자는 MAM에 등록할 수 있습니다.

Windows Information Protection 이해

WIP는 기본 제공 정책을 활용하여 디바이스에서 회사 데이터를 보호합니다. WPJ는 개인 디바이스에서 사용자 소유 애플리케이션을 보호하기 위해 WIP 정책의 적용을 인식된 앱 및 WIP 인식 앱으로 제한합니다. 인식 앱은 회사 데이터와 개인 데이터를 구분하여 WIP 정책에 따라 보호할 항목을 올바르게 결정할 수 있습니다. WIP 인식 앱은 개인 데이터를 처리하지 않는다는 것을 Windows에 나타내므로 Windows에서 사용자를 대신하여 데이터를 보호하는 것이 안전합니다.

애플리케이션 WIP를 인식하도록 하려면 앱 개발자가 앱 리소스 파일에 다음 데이터를 포함해야 합니다.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

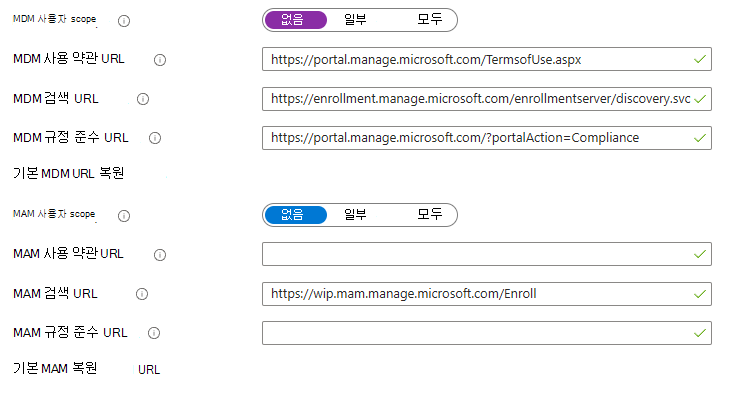

MAM 등록을 위한 Microsoft Entra 테넌트 구성

MAM 등록을 사용하려면 Microsoft Entra ID와 통합해야 합니다. MAM 서비스 공급자는 관리 MDM 앱을 Microsoft Entra 앱 갤러리에 게시해야 합니다. Microsoft Entra ID의 동일한 클라우드 기반 관리 MDM 앱은 MDM 및 MAM 등록을 모두 지원합니다. MDM 앱을 이미 게시한 경우 MAM 등록 및 사용 약관 URL을 포함하도록 업데이트해야 합니다. 이 스크린샷은 IT 관리자 구성에 대한 관리 앱을 보여 줍니다.

조직의 MAM 및 MDM 서비스는 다른 공급업체에서 제공할 수 있습니다. 회사 구성에 따라 IT 관리자는 일반적으로 MAM 및 MDM 정책을 구성하기 위해 하나 또는 두 개의 Microsoft Entra Management 앱을 추가해야 합니다. 예를 들어 동일한 공급업체에서 MAM과 MDM을 모두 제공하는 경우 IT 관리자는 조직의 MAM 및 MDM 정책을 모두 포함하는 이 공급업체의 관리 앱을 하나 추가해야 합니다. 또는 조직의 MAM 및 MDM 서비스가 서로 다른 두 공급업체에서 제공하는 경우 두 공급업체의 두 관리 앱을 Microsoft Entra ID의 회사에 대해 구성해야 합니다. 하나는 MAM용이고 다른 하나는 MDM용입니다.

참고

조직의 MDM 서비스가 Microsoft Entra ID와 통합되지 않고 자동 검색을 사용하는 경우 MAM용 관리 앱 하나만 구성해야 합니다.

MAM 등록

MAM 등록은 [MS-MDE2] 프로토콜의 MAM 확장을 기반으로 합니다. MAM 등록은 유일한 인증 방법으로 Microsoft Entra ID 페더레이션 인증 을 지원합니다.

MAM 등록에 대한 프로토콜 변경 내용은 다음과 같습니다.

- MDM 검색은 지원되지 않습니다.

- DMAcc CSP의 APPAUTH 노드는 선택 사항입니다.

- [MS-MDE2] 프로토콜의 MAM 등록 변형은 클라이언트 인증 인증서를 지원하지 않으므로 [MS-XCEP] 프로토콜을 지원하지 않습니다. 서버는 정책 동기화 중에 클라이언트 인증에 Microsoft Entra 토큰을 사용해야 합니다. 서버 인증서 인증을 사용하여 단방향 TLS/SSL을 통해 정책 동기화 세션을 수행해야 합니다.

다음은 MAM 등록을 위한 XML 프로비저닝 예제입니다.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

이 예제에서는 폴링 노드가 제공되지 않으므로 디바이스는 기본적으로 24시간마다 한 번으로 설정됩니다.

지원되는 CSP

WIP는 다음 CSP(구성 서비스 공급자)를 지원합니다. 다른 모든 CSP는 차단됩니다. 목록은 나중에 고객 피드백에 따라 변경 될 수 있습니다.

- Windows Information Protection 엔터프라이즈 허용 앱의 구성을 위한 AppLocker CSP입니다.

- VPN 및 Wi-Fi 인증서를 설치하기 위한 ClientCertificateInstall CSP입니다.

- 조건부 액세스 지원에 필요한 DeviceStatus CSP입니다.

- DevInfo CSP.

- DMAcc CSP.

- 폴링 일정 구성 및 MDM 검색 URL에 대한 DMClient CSP입니다.

- EnterpriseDataProtection CSP 에는 Windows Information Protection 정책이 있습니다.

- 조건부 액세스 지원에 필요한 상태 증명 CSP입니다.

- PassportForWork CSP for Windows Hello for Business PIN 관리.

- 특히 NetworkIsolation 및 DeviceLock 영역에 대한 정책 CSP입니다.

- Windows Information Protection 로그를 검색하기 위한 CSP 보고

- RootCaTrustedCertificates CSP.

- IT가 MAM을 사용하여 액세스를 허용하고 클라우드 전용 리소스를 보호하려는 배포에는 VPNv2 CSP를 생략해야 합니다.

- IT가 MAM을 사용하여 액세스를 허용하고 클라우드 전용 리소스를 보호하려는 배포에는 WiFi CSP를 생략해야 합니다.

디바이스 잠금 정책 및 EAS

MAM은 MDM과 유사한 디바이스 잠금 정책을 지원합니다. 정책은 정책 CSP 및 PassportForWork CSP의 DeviceLock 영역에 의해 구성됩니다.

동일한 디바이스에 대해 EAS(Exchange ActiveSync) 및 MAM 정책을 모두 구성하는 것은 권장되지 않습니다. 그러나 둘 다 구성된 경우 클라이언트는 다음과 같이 동작합니다.

- EAS 정책이 이미 MAM 정책이 있는 디바이스로 전송되면 Windows는 기존 MAM 정책이 구성된 EAS 정책을 준수하는지 여부를 평가하고 EAS 준수를 보고합니다.

- 디바이스가 규정을 준수하는 것으로 확인되면 EAS는 메일 동기화를 허용하도록 서버 준수를 보고합니다. MAM은 필수 EAS 정책만 지원합니다. EAS 규정 준수를 확인해도 디바이스 관리자 권한이 필요하지 않습니다.

- 디바이스가 비준수인 것으로 확인되면 EAS는 자체 정책을 디바이스에 적용하고 결과 정책 집합은 둘 다의 상위 집합입니다. 디바이스에 EAS 정책을 적용하려면 관리자 권한이 필요합니다.

- EAS 정책이 이미 있는 디바이스가 MAM에 등록된 경우 디바이스에는 MAM 및 EAS라는 정책 집합이 모두 있으며, 결과 정책 집합은 둘 다의 상위 집합입니다.

정책 동기화

MAM 정책 동기화는 MDM을 모델로 합니다. MAM 클라이언트는 Microsoft Entra 토큰을 사용하여 정책 동기화를 위해 서비스에 인증합니다.

MAM 등록을 MDM으로 변경

Windows는 동일한 디바이스에 MAM 및 MDM 정책 적용을 지원하지 않습니다. 관리자가 구성하는 경우 사용자는 MAM 등록을 MDM으로 변경할 수 있습니다.

참고

사용자가 Windows Home Edition에서 MAM에서 MDM으로 업그레이드하면 Windows Information Protection에 액세스할 수 없게 됩니다. Windows Home 버전에서는 사용자가 업그레이드할 수 있도록 MDM 정책을 푸시하지 않는 것이 좋습니다.

MDM 등록을 위해 MAM 디바이스를 구성하려면 관리자가 DMClient CSP에서 MDM 검색 URL을 구성해야 합니다. 이 URL은 MDM 등록에 사용됩니다.

MAM 등록을 MDM으로 변경하는 과정에서 MDM 정책이 성공적으로 적용된 후 MAM 정책이 디바이스에서 제거됩니다. 일반적으로 디바이스에서 Windows Information Protection 정책이 제거되면 EDP CSP RevokeOnUnenroll이 false로 설정되지 않는 한 WIP로 보호된 문서에 대한 사용자의 액세스가 해지됩니다(선택적 초기화). MAM에서 MDM으로의 등록 변경 시 선택적 초기화를 방지하려면 관리자가 다음을 확인해야 합니다.

- 조직에 대한 MAM 및 MDM 정책은 모두 Windows Information Protection을 지원합니다.

- EDP CSP Enterprise ID는 MAM 및 MDM 모두에 대해 동일합니다.

- EDP CSP RevokeOnMDMHandoff가 false로 설정됩니다.

MAM 디바이스가 MDM 등록을 위해 올바르게 구성된 경우 디바이스 관리에만 등록 링크가 설정 > 계정 > 액세스 회사 또는 학교에 표시됩니다. 사용자는 이 링크를 선택하고 자격 증명을 제공하면 등록이 MDM으로 변경됩니다. 해당 Microsoft Entra 계정은 영향을 받지 않습니다.