Praca z dostępem sieciowej grupy zabezpieczeń i usługą Azure Bastion

Podczas pracy z usługą Azure Bastion można użyć sieciowych grup zabezpieczeń. Aby uzyskać więcej informacji, zobacz Grupy zabezpieczeń.

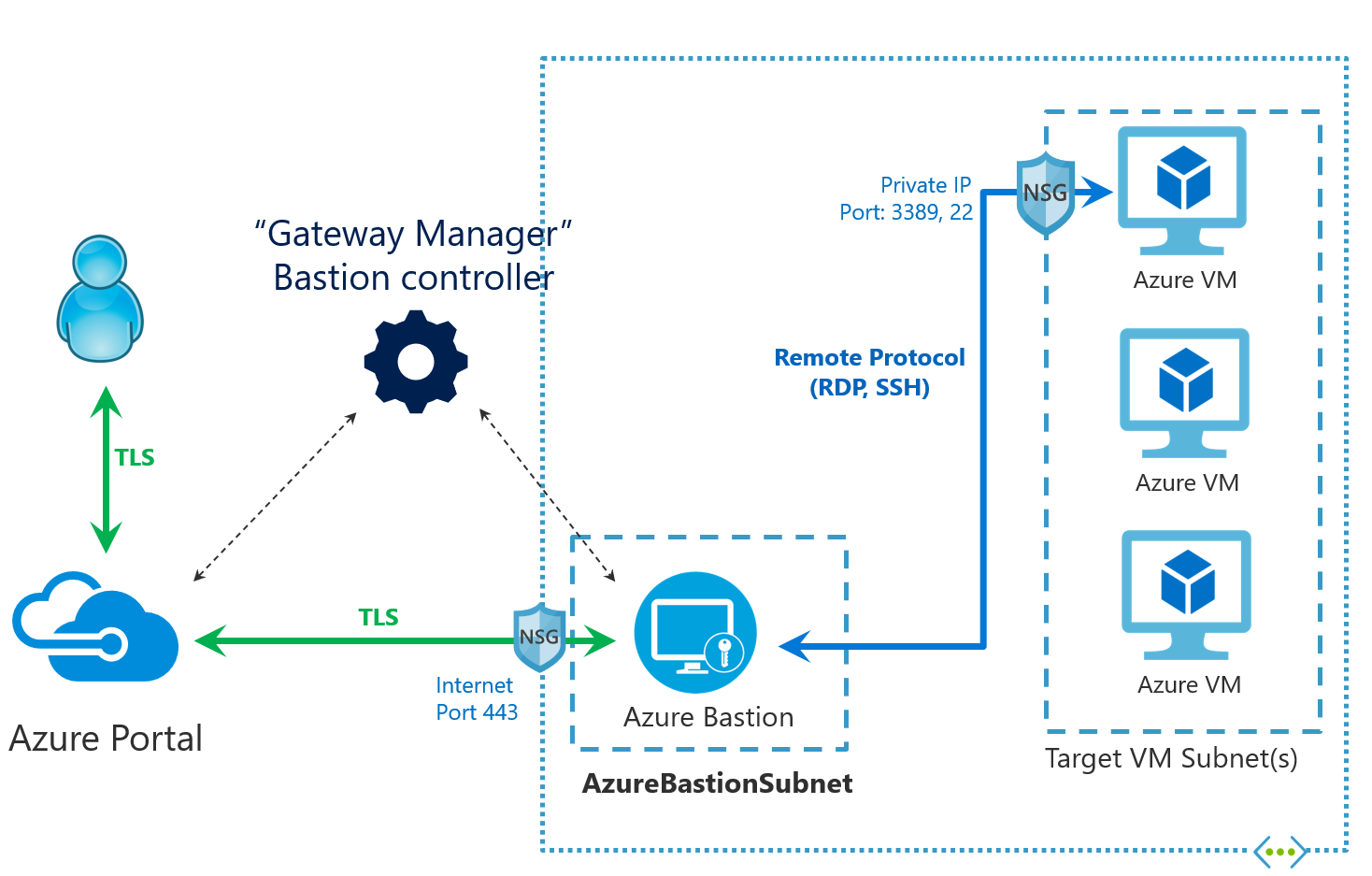

Na tym diagramie:

- Host usługi Bastion jest wdrażany w sieci wirtualnej.

- Użytkownik łączy się z witryną Azure Portal przy użyciu dowolnej przeglądarki HTML5.

- Użytkownik przechodzi do maszyny wirtualnej platformy Azure do protokołu RDP/SSH.

- integracja Połączenie — jedno kliknięcie sesji RDP/SSH w przeglądarce

- Na maszynie wirtualnej platformy Azure nie jest wymagany publiczny adres IP.

Sieciowe grupy zabezpieczeń

W tej sekcji przedstawiono ruch sieciowy między użytkownikiem i usługą Azure Bastion oraz do docelowych maszyn wirtualnych w sieci wirtualnej:

Ważne

Jeśli zdecydujesz się używać sieciowej grupy zabezpieczeń z zasobem usługi Azure Bastion, musisz utworzyć wszystkie następujące reguły ruchu przychodzącego i wychodzącego. Pominięcie dowolnej z poniższych reguł w sieciowej grupie zabezpieczeń uniemożliwi zasobowi usługi Azure Bastion otrzymywanie niezbędnych aktualizacji w przyszłości i otwarcie zasobu na przyszłe luki w zabezpieczeniach.

AzureBastionSubnet

Usługa Azure Bastion jest wdrażana specjalnie w usłudze AzureBastionSubnet.

Ruch przychodzący:

- Ruch przychodzący z publicznego Internetu: usługa Azure Bastion utworzy publiczny adres IP, który wymaga włączenia portu 443 w publicznym adresie IP dla ruchu przychodzącego. Port 3389/22 nie jest wymagany do otwarcia w podsieci AzureBastionSubnet. Należy pamiętać, że źródłem może być Internet lub zestaw określonych publicznych adresów IP.

- Ruch przychodzący z płaszczyzny sterowania usługi Azure Bastion: w przypadku łączności płaszczyzny sterowania włącz port 443 przychodzący z tagu usługi GatewayManager . Dzięki temu płaszczyzna sterowania, czyli menedżer bramy, może komunikować się z usługą Azure Bastion.

- Ruch przychodzący z płaszczyzny danych usługi Azure Bastion: w przypadku komunikacji płaszczyzny danych między podstawowymi składnikami usługi Azure Bastion włącz porty 8080, 5701 przychodzące z tagu usługi VirtualNetwork do tagu usługi VirtualNetwork . Dzięki temu składniki usługi Azure Bastion mogą komunikować się ze sobą.

- Ruch przychodzący z usługi Azure Load Balancer: w przypadku sond kondycji włącz port 443 przychodzący z tagu usługi AzureLoadBalancer . Dzięki temu usługa Azure Load Balancer może wykrywać łączność

Ruch wychodzący:

- Ruch wychodzący do docelowych maszyn wirtualnych: usługa Azure Bastion osiągnie docelowe maszyny wirtualne za pośrednictwem prywatnego adresu IP. Sieciowe grupy zabezpieczeń muszą zezwalać na ruch wychodzący do innych docelowych podsieci maszyn wirtualnych dla portów 3389 i 22. Jeśli używasz niestandardowej funkcji portów w ramach jednostki SKU w warstwie Standardowa, upewnij się, że sieciowe grupy zabezpieczeń zezwalają na ruch wychodzący do tagu usługi VirtualNetwork jako miejsce docelowe.

- Ruch wychodzący do płaszczyzny danych usługi Azure Bastion: w przypadku komunikacji płaszczyzny danych między podstawowymi składnikami usługi Azure Bastion włącz porty 8080, 5701 wychodzące z tagu usługi VirtualNetwork do tagu usługi VirtualNetwork . Dzięki temu składniki usługi Azure Bastion mogą komunikować się ze sobą.

- Ruch wychodzący do innych publicznych punktów końcowych na platformie Azure: usługa Azure Bastion musi być w stanie nawiązać połączenie z różnymi publicznymi punktami końcowymi na platformie Azure (na przykład w celu przechowywania dzienników diagnostycznych i dzienników pomiarów). Z tego powodu usługa Azure Bastion wymaga ruchu wychodzącego do 443 do tagu usługi AzureCloud .

- Ruch wychodzący do Internetu: usługa Azure Bastion musi być w stanie komunikować się z Internetem na potrzeby sesji, linku do udostępniania usługi Bastion i weryfikacji certyfikatu. Z tego powodu zalecamy włączenie portu 80 wychodzącego do Internetu.

Docelowa podsieć maszyny wirtualnej

Jest to podsieć zawierająca docelową maszynę wirtualną, do której chcesz utworzyć protokół RDP/SSH.

- Ruch przychodzący z usługi Azure Bastion: usługa Azure Bastion osiągnie docelową maszynę wirtualną za pośrednictwem prywatnego adresu IP. Porty RDP/SSH (odpowiednio porty 3389/22 lub niestandardowe wartości portów, jeśli używasz niestandardowej funkcji portów jako część jednostki SKU w warstwie Standardowa lub Premium), należy otworzyć po stronie docelowej maszyny wirtualnej za pośrednictwem prywatnego adresu IP. Najlepszym rozwiązaniem jest dodanie zakresu adresów IP podsieci usługi Azure Bastion w tej regule, aby umożliwić tylko usłudze Bastion otwieranie tych portów na docelowych maszynach wirtualnych w docelowej podsieci maszyny wirtualnej.

Następne kroki

Aby uzyskać więcej informacji na temat usługi Azure Bastion, zobacz często zadawane pytania.