Mapowanie kontroli zabezpieczeń przy użyciu stref docelowych platformy Azure

Wiele organizacji jest zobowiązanych do przestrzegania niektórych przepisów branżowych/regionalnych przed wdrożeniem i dołączaniem usług w chmurze platformy Azure. Te przepisy dotyczące zgodności są identyfikowane odpowiednio przez domenę zgodności i mechanizmy kontroli. Na przykład CMMC L3 AC 1.001, gdzie AC jest domeną kontroli dostępu, a 1.001 jest identyfikatorem kontroli w strukturze certyfikacji modelu dojrzałości cyberbezpieczeństwa (CMMC). Najlepszym rozwiązaniem jest zamapować wymagane mechanizmy kontroli zgodności na test porównawczy zabezpieczeń w chmurze firmy Microsoft (MCSB) i zidentyfikować niestandardowy zestaw kontrolek, które nie są objęte mcSB.

Ponadto mcSB udostępnia również listę wbudowanych zasad i identyfikatorów GUID inicjatyw zasad w celu rozwiązania wymaganych kontrolek. W przypadku kontrolek, które nie zostały omówione w programie MCSB, wskazówki dotyczące mapowania kontrolek obejmują krok po kroku proces tworzenia zasad i inicjatyw.

Mapowanie wymaganych mechanizmów kontroli na test porównawczy zabezpieczeń w chmurze firmy Microsoft może znacznie przyspieszyć bezpieczne dołączanie do platformy Azure. Test porównawczy zabezpieczeń w chmurze firmy Microsoft udostępnia kanoniczny zestaw kontroli zabezpieczeń technicznych skoncentrowanych na chmurze oparty na powszechnie używanych strukturach kontroli zgodności, takich jak NIST, CIS, PCI. Dostępne są już wbudowane inicjatywy dotyczące zgodności z przepisami. Jeśli interesuje Cię określona domena zgodności, zapoznaj się z wbudowanymi inicjatywami dotyczącymi zgodności z przepisami.

Uwaga

Mapowania kontrolek między testami porównawczymi zabezpieczeń w chmurze firmy Microsoft i branżowymi testami porównawczymi, takimi jak CIS, NIST i PCI, wskazują tylko, że konkretna funkcja platformy Azure może służyć do pełnego lub częściowego spełnienia wymagań dotyczących kontroli zdefiniowanych w tych branżowych testach porównawczych. Należy pamiętać, że taka implementacja nie musi przekładać się na pełną zgodność odpowiednich mechanizmów kontroli w tych branżowych testach porównawczych.

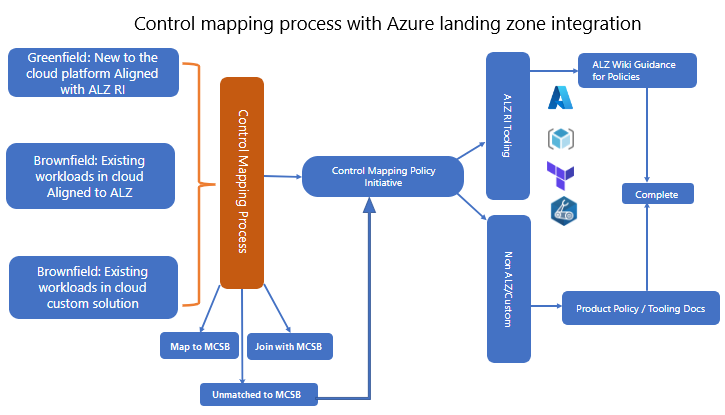

Na poniższym diagramie przedstawiono przepływ procesu mapowania kontrolek:

Kroki mapowania kontrolek

- Zidentyfikuj wymagane kontrolki.

- Mapuj wymagane mechanizmy kontroli do testu porównawczego zabezpieczeń w chmurze firmy Microsoft.

- Zidentyfikuj kontrolki, które nie są mapowane na test porównawczy zabezpieczeń w chmurze firmy Microsoft i odpowiednie zasady.

- Przeprowadzanie oceny na poziomie platformy i usług.

- Zaimplementuj zabezpieczenia z inicjatywami zasad przy użyciu narzędzi strefy docelowej platformy Azure, natywnych narzędzi lub narzędzi innych firm.

Napiwek

Zapoznaj się ze wskazówkami dotyczącymi dostosowywania architektury strefy docelowej platformy Azure w celu obsługi wymagań dotyczących mapowania kontrolek.

1. Identyfikowanie wymaganych kontrolek

Zbierz wszystkie istniejące i wymagane listy mechanizmów kontroli zgodności od zespołu ds. zabezpieczeń. Jeśli lista nie istnieje, przechwyć wymagania dotyczące kontroli w arkuszu kalkulacyjnym programu Excel. Użyj poniższego formatu jako wskazówek, aby utworzyć listę. Lista składa się z kontrolek z jednej lub wielu struktur zgodności. Użyj szablonu mapowania kontrolek zabezpieczeń, aby przechwycić wymagane kontrolki i powiązane struktury.

Przykład listy sformalizowanych kontrolek.

2. Zamapuj kontrolki na test porównawczy zabezpieczeń w chmurze firmy Microsoft i utwórz zestaw kontrolek niestandardowych

Dla każdej przechwyconej kontrolki użyj odpowiednich tytułów kontrolek, kategorii domen i wskazówek/opisu, aby zidentyfikować powiązane kontrolki. Wyrównuj intencję każdej kontrolki tak blisko, jak to możliwe, i zanotuj różnice lub luki w arkuszu kalkulacyjnym.

Możesz również użyć typowych struktur mapowanych zarówno na test porównawczy zabezpieczeń w chmurze organizacji, jak i firmy Microsoft, w których istnieją. Jeśli na przykład zarówno twoje, jak i mechanizmy testów porównawczych zabezpieczeń w chmurze firmy Microsoft są już mapowane na NIST 800-53 r4 lub CIS 7.1, możesz połączyć zestawy danych razem na tym pivotie. Pośrednie typowe struktury można znaleźć w sekcji zasobów

Przykład mapowania pojedynczej kontrolki: cele kontroli organizacji

W powyższej tabeli przedstawiono jeden z unikatowych celów kontroli z wyróżnionymi słowami kluczowymi.

W tym przykładzie możemy przyjrzeć się istniejącej kategoryzacji danej kontrolki "Application Security", aby zidentyfikować ją jako kontrolkę związaną z aplikacją. Zawartość w polu wymagań polega na zaimplementowaniu zapór aplikacji oraz wzmacnianiu i poprawianiu aplikacji. Patrząc na mechanizmy testów porównawczych zabezpieczeń w chmurze firmy Microsoft i wskazówki dotyczące odpowiedniego dopasowania, widzimy, że istnieje wiele mechanizmów kontroli, które mogą być odpowiednio stosowane i mapowane.

Aby szybko wyszukać daną wersję testu porównawczego zabezpieczeń w chmurze firmy Microsoft, udostępniamy pliki pobierania programu Excel dla każdej wersji, które mogą być szybko wyszukiwane według identyfikatora sterowania lub części czasownika opisu. W tym kroku proces identyfikuje i mapuje mechanizmy kontroli, które są objęte testem porównawczym zabezpieczeń w chmurze firmy Microsoft.

3. Zidentyfikuj mechanizmy kontroli, które nie są mapowane na test porównawczy zabezpieczeń w chmurze firmy Microsoft i odpowiednie zasady

Wszystkie zidentyfikowane kontrolki, które mogą nie być mapowane bezpośrednio, powinny być oznaczone jako wymagające ograniczenia automatyzacji, a niestandardowe zasady lub skrypt automatyzacji powinny zostać opracowane w procesie implementacji bariery ochronnej.

Napiwek

AzAdvertizer to narzędzie oparte na społeczności zatwierdzone przez przewodnik Cloud Adoption Framework. Może to pomóc w odnalezieniu wbudowanych zasad z poziomu stref docelowych platformy Azure lub repozytorium community Azure Policy w jednym miejscu.

4. Przeprowadzanie oceny platformy i poziomu usług

Po uzyskaniu kontroli i celów wyraźnie zamapowanych na test porównawczy zabezpieczeń w chmurze firmy Microsoft i zebraniu pomocniczych informacji na temat odpowiedzialności, wskazówek i monitorowania biuro zabezpieczeń IT lub organizacja wspierająca musi przejrzeć wszystkie podane informacje w oficjalnej ocenie platformy.

Ta ocena platformy określi, czy test porównawczy zabezpieczeń w chmurze firmy Microsoft spełnia minimalny próg użycia i czy może spełniać wszystkie wymagania dotyczące zabezpieczeń i zgodności nałożone przez przepisy.

Jeśli zidentyfikowano luki, nadal możesz użyć testu porównawczego zabezpieczeń w chmurze firmy Microsoft, ale może być konieczne opracowanie mechanizmów kontroli ograniczania ryzyka, dopóki te luki nie zostaną zamknięte, a test porównawczy będzie mógł opublikować aktualizacje, aby je rozwiązać. Ponadto możesz mapować kontrolki niestandardowe, tworząc definicję zasad i opcjonalnie dodając ją do definicji inicjatywy.

Listy kontrolne do zatwierdzenia

Zespół ds. zabezpieczeń zatwierdził platformę Azure pod kątem użycia.

Do poprzednio ukończonych mapowań kontrolek na poziomie platformy musisz dołączyć pojedynczy punkt odniesienia usługi testów porównawczych zabezpieczeń w chmurze firmy Microsoft.

- Dodaj kolumny, aby uwzględnić ocenę, na przykład pokrycie, wymuszanie, dozwolone efekty.

Wykonaj analizę liniową wynikowego szablonu oceny linii bazowej usługi:

Dla każdego celu kontrolki wskaż:

- Jeśli może to być spełnione przez usługę lub ryzyko.

- Wartość ryzyka, jeśli istnieje.

- Stan przeglądu dla tego elementu wiersza.

- Potrzebne środki kontroli ograniczania ryzyka, jeśli istnieją.

- Co usługa Azure Policy może wymuszać/monitorować kontrolkę.

Jeśli występują luki w monitorowaniu lub wymuszaniu dla usługi i kontroli:

- Zgłoś się do zespołu ds. testów porównawczych zabezpieczeń w chmurze firmy Microsoft, aby zamknąć luki w zawartości, monitorowaniu lub wymuszaniu.

W przypadku wszystkich obszarów, które nie spełniają wymagań, należy zwrócić uwagę na ryzyko, jeśli zdecydujesz się wykluczyć to wymaganie, wpływ, a jeśli jest to dopuszczalne do zatwierdzenia lub jeśli zostanie zablokowane ze względu na lukę.

Stan usługi jest określany:

- Usługa spełnia wszystkie wymagania lub że ryzyko jest dopuszczalne i jest umieszczane na liście dozwolonych, która ma być używana po wprowadzeniu barier zabezpieczających.

- LUB luki w usłudze są zbyt duże / ryzyko jest zbyt duże, a usługa jest umieszczana na liście zablokowanych. Nie można jej używać, dopóki nie zostaną zamknięte luki przez firmę Microsoft.

Dane wejściowe — poziom platformy

- Szablon oceny usługi (Excel)

- Kontrolowanie celów testu porównawczego zabezpieczeń w chmurze firmy Microsoft

- Usługa docelowa

Dane wyjściowe — poziom platformy

- Ukończono ocenę usługi (Excel)

- Kontrolki ograniczania ryzyka

- Luki

- Zatwierdzanie/nie zatwierdzanie użycia usługi

Po zatwierdzeniu przez wewnętrzny zespół ds. zabezpieczeń/inspekcji, że platforma i podstawowe usługi spełniają ich potrzeby, należy wdrożyć uzgodnione odpowiednie zabezpieczenia i monitorowanie. W trakcie procesu mapowania i oceny w przypadku ograniczania kontroli wykraczających poza test porównawczy zabezpieczeń w chmurze firmy Microsoft należy zaimplementować wbudowane mechanizmy kontroli lub usługę Azure Policy przy użyciu definicji zasad i opcjonalnie dodać je do definicji inicjatywy.

Lista kontrolna — poziom usługi

- Podsumuj zasady, które zostały zidentyfikowane zgodnie z wymaganiami jako dane wyjściowe ocen platformy i ocen usług.

- Twórz wszelkie potrzebne niestandardowe definicje zasad, aby obsługiwać środki kontroli/luki.

- Utwórz inicjatywę zasad niestandardowych.

- Przypisz inicjatywę zasad za pomocą narzędzi strefy docelowej platformy Azure, natywnych narzędzi lub narzędzi innych firm.

Dane wejściowe — poziom usługi

- Ukończono ocenę usługi (Excel)

Dane wyjściowe — poziom usługi

- Inicjatywa zasad niestandardowych

5. Implementowanie barier zabezpieczających przy użyciu strefy docelowej platformy Azure lub narzędzi natywnych

W poniższych sekcjach opisano proces identyfikowania, mapowania i implementowania mechanizmów kontroli związanych ze zgodnością z przepisami w ramach wdrożenia strefy docelowej platformy Azure. Wdrożenie obejmuje zasady dostosowane do testu porównawczego zabezpieczeń w chmurze firmy Microsoft dla mechanizmów kontroli zabezpieczeń na poziomie platformy.

Napiwek

W ramach akceleratorów strefy docelowej platformy Azure (Portal, Bicep & Terraform) przypisujemy domyślnie inicjatywę zasad testu porównawczego zabezpieczeń w chmurze firmy Microsoft do pośredniej głównej grupy zarządzania.

Możesz dowiedzieć się więcej o zasadach przypisanych w ramach wdrożenia akceleratora strefy docelowej platformy Azure.

Wskazówki dotyczące zasad implementacji

W zależności od celów kontroli może być konieczne utworzenie niestandardowych definicji zasad, definicji inicjatywy zasad i przypisań zasad.

Zapoznaj się z poniższymi wskazówkami dotyczącymi każdej opcji implementacji akceleratora.

Portal akceleratora strefy docelowej platformy Azure

W przypadku korzystania ze środowiska portalu strefy docelowej platformy Azure:

- Tworzenie niestandardowych zasad zabezpieczeń w Microsoft Defender dla Chmury

- Samouczek: Tworzenie niestandardowej definicji zasad

- Przypisywanie inicjatyw dotyczących usługi Azure Policy lub zasad

Usługa Azure Resource Manager z modułem AzOps

Korzystając z szablonów usługi Resource Manager z akceleratorem AzOps, zapoznaj się z artykułem dotyczącym wdrażania, aby dowiedzieć się, jak obsługiwać platformę Azure przy użyciu infrastruktury jako kodu.

- Dodawanie niestandardowych definicji i inicjatyw usługi Azure Policy

- Przypisywanie usługi Azure Policy

Moduł Terraform

W przypadku korzystania z modułu Terraform stref docelowych platformy Azure zapoznaj się z witryną typu wiki repozytorium, aby uzyskać wskazówki dotyczące zarządzania dodatkowymi definicjami i przypisaniami zasad.

- Dodawanie niestandardowych definicji i przypisań usługi Azure Policy

- Przypisywanie wbudowanej usługi Azure Policy

- Rozwijanie wbudowanych definicji archetypu

Bicep

Korzystając z implementacji Bicep stref docelowych platformy Azure, dowiedz się, jak tworzyć własne definicje i przypisania zasad.

- Dodawanie niestandardowych definicji i inicjatyw usługi Azure Policy

- Przypisywanie zasad platformy Azure

Implementowanie zasad niestandardowych, gdy nie używasz implementacji stref docelowych platformy Azure

Azure Portal

W przypadku korzystania z witryny Azure Portal zapoznaj się z następującymi artykułami.

- Tworzenie niestandardowych zasad zabezpieczeń w Microsoft Defender dla Chmury

- Tworzenie niestandardowej definicji zasad

- Tworzenie zasad i zarządzanie nimi w celu wymuszania zgodności

- Przypisywanie inicjatyw zasad

Szablony usługi Azure Resource Manager

W przypadku korzystania z szablonów usługi Resource Manager zapoznaj się z następującymi artykułami.

- Tworzenie niestandardowej definicji zasad

- Przypisywanie inicjatyw zasad

- Tworzenie przypisania zasad w celu identyfikacji niezgodnych zasobów przy użyciu szablonu usługi ARM

- Dokumentacja szablonu definicji zasad Bicep i Resource Manager

- Dokumentacja szablonu zestawu Bicep i usługi Resource Manager (inicjatywy)

- Dokumentacja szablonu przypisywania zasad Bicep i Resource Manager

Terraform

W przypadku korzystania z programu Terraform zapoznaj się z następującymi artykułami.

- Dodawanie niestandardowych definicji i inicjatyw zasad platformy Azure

- Dodawanie definicji zestawu usługi Azure Policy

- Przypisywanie zasad grupy zarządzania

- Przypisywanie usługi Azure Policy lub inicjatywy zasad

Bicep

W przypadku korzystania z szablonów Bicep zapoznaj się z następującymi artykułami.

- Szybki start: tworzenie przypisania zasad w celu identyfikowania niezgodnych zasobów przy użyciu pliku Bicep

- Dokumentacja szablonu definicji zasad Bicep i Resource Manager

- Dokumentacja szablonu zestawu zasad Bicep i Resource Manager (inicjatywa)

- Dokumentacja szablonu przypisywania zasad Bicep i Resource Manager

Wskazówki dotyczące korzystania z Microsoft Defender dla Chmury

Microsoft Defender dla Chmury stale porównuje konfigurację zasobów z wymaganiami dotyczącymi standardów branżowych, przepisów i testów porównawczych. Pulpit nawigacyjny zgodności z przepisami zapewnia wgląd w stan zgodności. Dowiedz się więcej o ulepszaniu zgodności z przepisami.

Często zadawane pytania

Używamy struktury, która nie jest mapowana na test porównawczy zabezpieczeń w chmurze firmy Microsoft, jak nadal mogę dołączyć cele kontroli?

Udostępniamy mapowania testów porównawczych zabezpieczeń w chmurze firmy Microsoft na wiele z najbardziej wymagających struktur branżowych. Jednak w przypadku kontrolek, które nie są obecnie omówione, wymagane jest ręczne ćwiczenie mapowania. W tych przypadkach zapoznaj się z naszymi krokami dotyczącymi ręcznego mapowania kontrolek.

[Przykład] Musimy spełnić wymagania dotyczące zgodności z usługą Canada Federal Protected B (PBMM), a test porównawczy zabezpieczeń w chmurze firmy Microsoft nie ma jeszcze mapowania na program PBMM. Aby połączyć to mapowanie, można znaleźć mapowanie struktury udostępnionej, takie jak NIST SP 800-53 R4, które jest dostępne i mapowane zarówno na PBMM, jak i MCSB w wersji 2. Korzystając z tej wspólnej platformy, możesz zrozumieć, jakie zalecenia i wskazówki należy wykonać na platformie Azure, aby spełnić wymagania dotyczące odpowiedniej platformy.

Nasze cele kontroli nie są objęte mechanizmami kontroli testów porównawczych zabezpieczeń w chmurze firmy Microsoft, jak mogę je odblokować podczas dołączania?

Test porównawczy zabezpieczeń w chmurze firmy Microsoft koncentruje się na kontroli technicznej platformy Azure. Obszary obiektywne dotyczące elementów nietechnicznych, takich jak szkolenia lub elementy, które nie są bezpośrednimi zabezpieczeniami technicznymi, takimi jak zabezpieczenia centrum danych, są pomijane zgodnie z projektem. Te elementy mogą być oznaczone jako odpowiedzialność firmy Microsoft, a dowody zgodności można dostarczyć z zawartości testu porównawczego zabezpieczeń w chmurze firmy Microsoft lub raportów inspekcji firmy Microsoft. Jeśli okaże się, że celem jest naprawdę kontrola techniczna, utwórz kontrolę ograniczającą oprócz podstawy śledzenia i wyślij żądanie, aby rozwiązać MCSBteam@microsoft.com brakujące kontrolki w przyszłych wersjach.

Zasoby

Omówienie zabezpieczeń centrum danych