Topologia sieci i łączność dla Database@Azure Oracle

Ten artykuł opiera się na kilku zagadnieniach i zaleceniach zdefiniowanych w obszarze projektowania strefy docelowej platformy Azure dla topologii sieci i łączności. Zawiera ona kluczowe zagadnienia dotyczące projektowania i zalecenia dotyczące sieci i łączności w usłudze Oracle Database@Azure.

Uwagi dotyczące projektowania

Podczas projektowania topologii sieci dla programu Oracle Database@Azure należy wziąć pod uwagę następujące wskazówki:

Usługę Oracle Database@Azure można fizycznie umieścić w centrach danych platformy Azure lub w strefie dostępności platformy Azure. Strefy dostępności są specyficzne dla subskrypcji, co wpływa na opóźnienie sieci i odporność. Na przykład strefa dostępności nie musi mieć tego samego fizycznego centrum danych z jednej subskrypcji do innej subskrypcji. Aby uzyskać więcej informacji, zobacz Co to są strefy dostępności?.

Każda jednostka SKU oracle Database@Azure może mieć maksymalnie osiem klastrów maszyn wirtualnych. Przed utworzeniem klastra maszyn wirtualnych musisz mieć sieć wirtualną. Klastry maszyn wirtualnych można połączyć z tą samą siecią wirtualną lub z różnymi sieciami wirtualnymi.

Usługa Oracle Database@Azure jest wdrażana w podsieciach prywatnych na platformie Azure i nie jest natychmiast dostępna z Internetu.

Minimalna podsieć rozmiaru wymagana dla usługi Oracle Database@Azure zależy od używanej jednostki SKU. Aby uzyskać więcej informacji, zobacz Network setup for Exadata Cloud Infrastructure instances (Konfiguracja sieci dla wystąpień infrastruktury chmury exadata).

W przeciwieństwie do zwykłych podsieci, podsieci delegowane do rozwiązania Oracle Database@Azure mają ograniczenia. Aby uzyskać więcej informacji, zobacz Planowanie sieci dla Database@Azure Oracle.

Węzły bazy danych nie mają domyślnej rejestracji ani rozpoznawania nazw, ponieważ Database@Azure Oracle działa tylko w podsieciach prywatnych.

Zalecenia dotyczące projektowania

Podczas projektowania topologii sieci dla programu Oracle Database@Azure należy wziąć pod uwagę następujące zalecenia:

Nie kieruj ruchu między podsieciami aplikacji i bazy danych przy użyciu wirtualnych urządzeń sieciowych platformy Azure (WUS), zapór (takich jak Usługa Azure Firewall), koncentratora usługi Azure Virtual WAN lub wirtualnych urządzeń sieciowych partnera. Ta konfiguracja dodaje opóźnienie sieci. Zamiast tego można użyć bezpośredniej komunikacji między podsieciami w tej samej sieci wirtualnej w celu zapewnienia wydajnego przepływu ruchu. Jeśli podsieci aplikacji i bazy danych znajdują się w różnych sieciach wirtualnych, użyj bezpośredniej komunikacji równorzędnej sieci wirtualnych zamiast routingu przechodniego za pośrednictwem koncentratora.

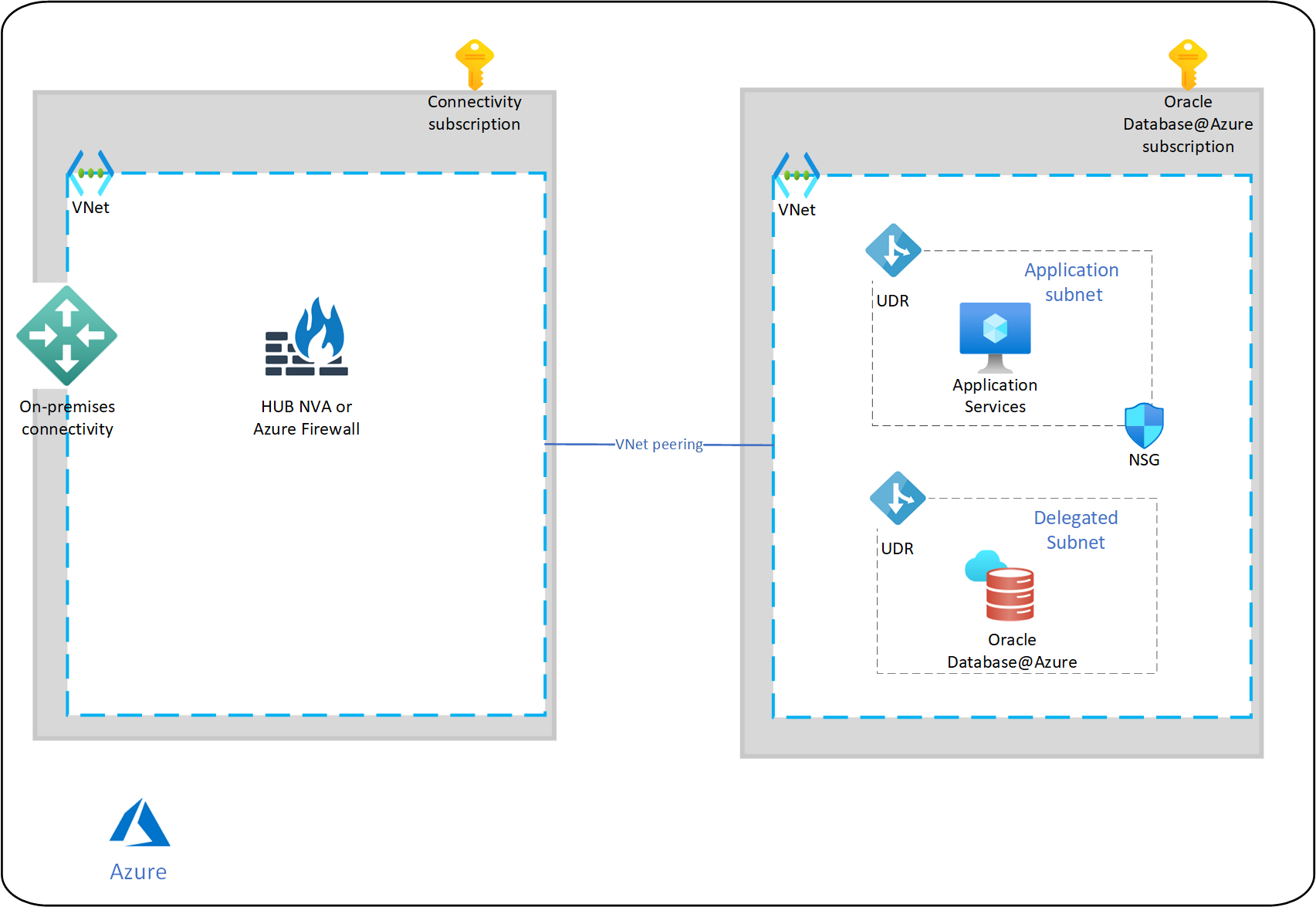

Colocate portfolio aplikacji i usług baz danych w tej samej sieci wirtualnej, jeśli masz ograniczoną liczbę baz danych, które obsługuje ograniczony portfel aplikacji zarządzany przez jeden zespół. Kolokacja zmniejsza opóźnienie i upraszcza projektowanie sieci.

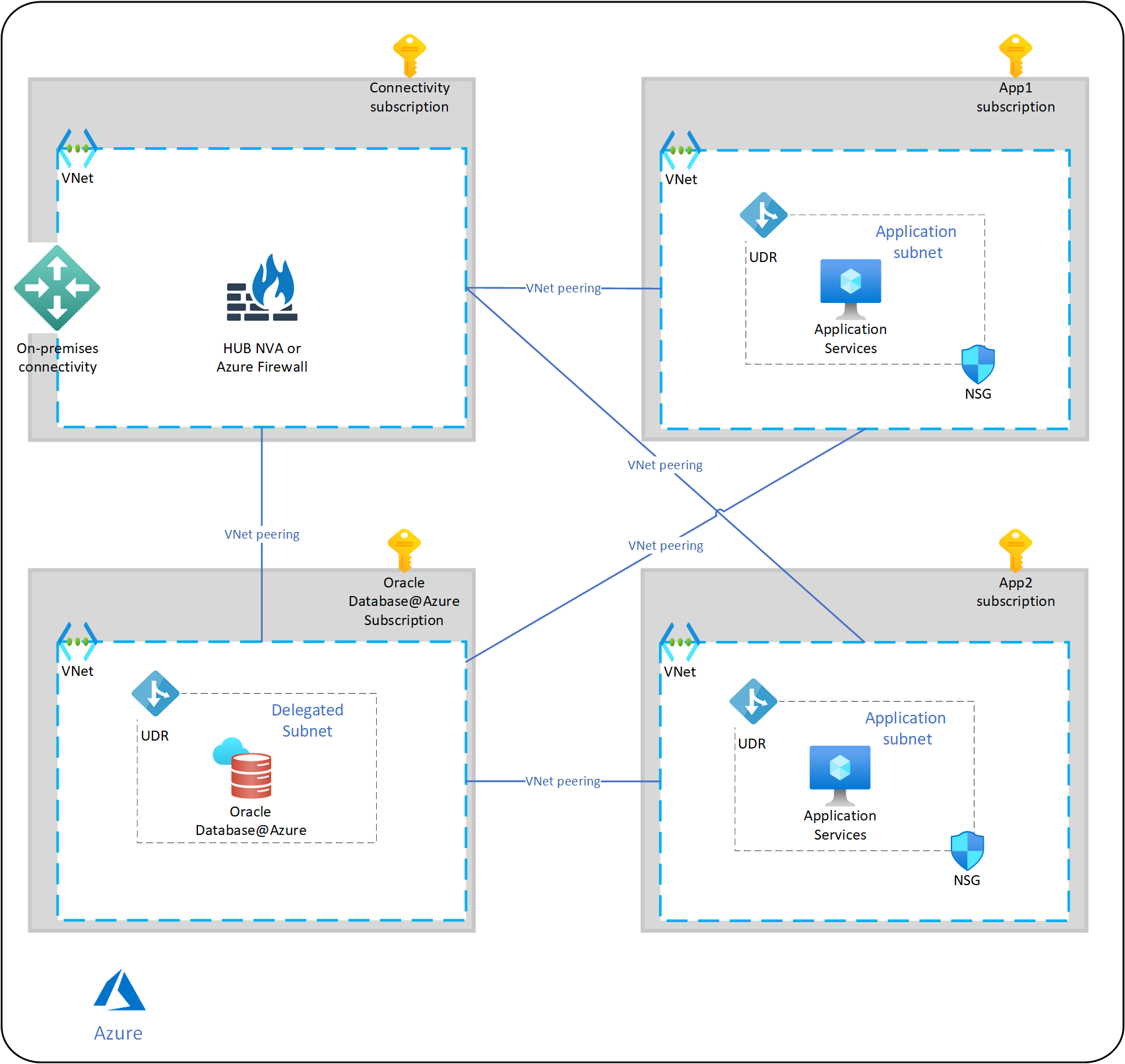

Traktuj rozwiązanie Oracle Database@Azure jako dedykowaną usługę, jeśli masz wiele baz danych, które obsługują różne aplikacje zarządzane przez różne zespoły. Wdróż rozwiązanie Oracle Database@Azure w co najmniej jednej dedykowanej subskrypcji. Wdróż rozwiązania aplikacji w oddzielnych subskrypcjach i użyj komunikacji równorzędnej sieci wirtualnych, aby połączyć sieci aplikacji z sieciami baz danych. Ta konfiguracja służy do niezależnego zarządzania podsieciami aplikacji i bazy danych.

Upewnij się, że składniki aplikacji i bazy danych są umieszczane w tym samym regionie i strefie dostępności, aby zmniejszyć opóźnienie między aplikacją a bazą danych. Jeśli składniki aplikacji znajdują się w różnych subskrypcjach od składników bazy danych, zobacz Strefy dostępności fizycznej i logicznej. Użyj właściwości ,

AvailabilityZoneMappingsaby zidentyfikować konkretną fizyczną strefę dostępności na potrzeby kolokowania usług.Podsieci oracle Database@Azure nie obsługują sieciowych grup zabezpieczeń. Postępuj zgodnie z następującymi zaleceniami dotyczącymi zabezpieczeń:

Użyj sieciowych grup zabezpieczeń w podsieciach aplikacji, aby kontrolować ruch do i z podsieci aplikacji.

Używaj produktów zapory na platformie, takich jak SELinux i cellwall, w klastrach maszyn wirtualnych Oracle Database@Azure, aby kontrolować ruch do usługi.

Użyj prywatnych stref DNS platformy Azure do rozpoznawania nazw między podsieciami aplikacji i bazy danych. Aby uzyskać więcej informacji, zobacz Prywatna strefa DNS.

Poniższy przykład topologii sieci dotyczy złożonego portfolio aplikacji obsługiwanego przez jedną lub wiele baz danych.