Kontrola dostępu

Kontrola dostępu jest częścią zabezpieczeń, które ludzie doświadczają najpierw i najczęściej. Widzą to po zalogowaniu się na swoich komputerach i telefonach komórkowych, gdy udostępniają plik lub próbują uzyskać dostęp do aplikacji, a kiedy używają klucza karty identyfikatora, aby wejść do budynku lub pokoju. Chociaż kontrola dostępu nie jest wszystkim w zabezpieczeniach, jest niezwykle ważna i wymaga właściwej uwagi, aby zarówno środowisko użytkownika, jak i gwarancje zabezpieczeń mają rację.

Obejrzyj poniższy film wideo, aby dowiedzieć się, jak opracować strategię kontroli dostępu spełniającą określone potrzeby.

Z obwodu zabezpieczeń do zerowego zaufania

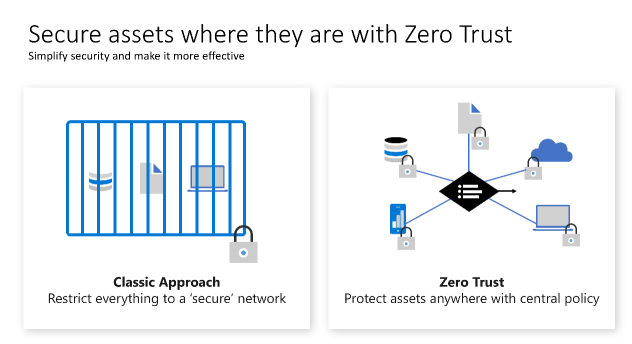

Tradycyjne podejście kontroli dostępu do it opiera się na ograniczeniu dostępu do sieci firmowej, a następnie uzupełnieniu jej większą częścią kontroli zgodnie z potrzebami. Ten model ogranicza wszystkie zasoby do firmowego połączenia sieciowego i stał się zbyt restrykcyjny, aby zaspokoić potrzeby dynamicznego przedsiębiorstwa.

Organizacje muszą przyjąć podejście zerowe zaufania do kontroli dostępu, ponieważ obejmują one pracę zdalną i używają technologii chmury do cyfrowego przekształcania modelu biznesowego, modelu zaangażowania klientów, zaangażowania pracowników i modelu zwiększania możliwości.

Zasady zerowego zaufania pomagają w ustanowieniu i ciągłym ulepszaniu gwarancji bezpieczeństwa przy zachowaniu elastyczności, aby nadążyć za tym nowym światem. Większość podróży bez zaufania zaczyna się od kontroli dostępu i koncentruje się na tożsamości jako preferowanej i podstawowej kontroli, podczas gdy nadal obejmują technologię zabezpieczeń sieci jako kluczowy element. Technologia sieciowa i taktyka obwodowa zabezpieczeń są nadal obecne w nowoczesnym modelu kontroli dostępu, ale nie są one dominującym i preferowanym podejściem w pełnej strategii kontroli dostępu.

Nowoczesna kontrola dostępu

Organizacje powinny opracować strategię kontroli dostępu, która:

- Jest kompleksowy i spójny.

- Rygorystycznie stosuje zasady zabezpieczeń w całym stosie technologii.

- Jest wystarczająco elastyczny, aby zaspokoić potrzeby organizacji.

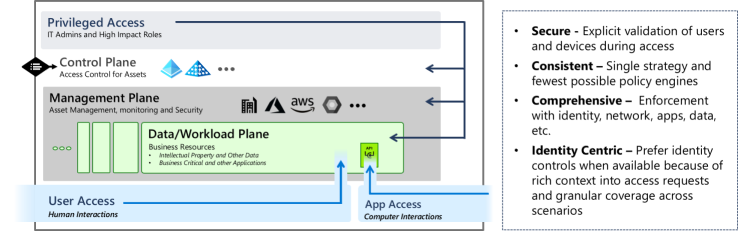

Ten diagram przedstawia wszystkie różne elementy, które organizacja musi wziąć pod uwagę w przypadku strategii kontroli dostępu dla wielu obciążeń, wielu chmur, różnych poziomów poufności biznesowej i dostępu zarówno przez osoby, jak i urządzenia.

Dobra strategia kontroli dostępu wykracza poza jedną taktykę lub technologię. Wymaga pragmatycznego podejścia, które obejmuje odpowiednią technologię i taktykę dla każdego scenariusza.

Nowoczesna kontrola dostępu musi spełniać wymagania dotyczące produktywności organizacji, a także:

- Bezpieczeństwo: jawnie zweryfikuj zaufanie użytkowników i urządzeń podczas żądań dostępu przy użyciu wszystkich dostępnych danych i danych telemetrycznych. Ta konfiguracja utrudnia osobom atakującym personifikację uprawnionych użytkowników bez wykrycia. Ponadto strategia kontroli dostępu powinna skupić się na wyeliminowaniu nieautoryzowanej eskalacji uprawnień, na przykład udzieleniu uprawnień, których można użyć do uzyskania wyższych uprawnień. Aby uzyskać więcej informacji na temat ochrony uprzywilejowanego dostępu, zobacz Zabezpieczanie uprzywilejowanego dostępu.

- Spójne: upewnij się, że zabezpieczenia są stosowane spójnie i bezproblemowo w całym środowisku. Ten standard poprawia środowisko użytkownika i eliminuje możliwości przemykania przez osoby atakujące przez słabe strony w rozłącznej lub wysoce złożonej implementacji kontroli dostępu. Należy mieć jedną strategię kontroli dostępu, która używa najmniejszej liczby aparatów zasad, aby uniknąć niespójności konfiguracji i dryfu konfiguracji.

- Kompleksowe: wymuszanie zasad dostępu powinno odbywać się jak najbliżej zasobów i ścieżek dostępu, jak to możliwe. Ta konfiguracja poprawia pokrycie zabezpieczeń i ułatwia bezproblemowe dopasowanie zabezpieczeń do scenariuszy i oczekiwań użytkowników. Korzystaj z mechanizmów kontroli zabezpieczeń dla danych, aplikacji, tożsamości, sieci i baz danych, aby zwiększyć wymuszanie zasad bliżej zasobów biznesowych wartości.

- Skoncentrowane na tożsamościach: określanie priorytetów użycia tożsamości i powiązanych kontrolek, gdy są dostępne. Kontrolki tożsamości zapewniają bogaty kontekst żądań dostępu i kontekst aplikacji, który nie jest dostępny z nieprzetworzonego ruchu sieciowego. Kontrolki sieci są nadal ważne, a czasami jedyną dostępną opcją (na przykład w środowiskach technologii operacyjnych), ale tożsamość zawsze powinna być pierwszym wyborem, jeśli jest dostępna. Okno dialogowe niepowodzenia podczas dostępu do aplikacji z warstwy tożsamości będzie bardziej precyzyjne i informacyjne niż blok ruchu sieciowego, co sprawia, że bardziej prawdopodobne, że użytkownik może rozwiązać ten problem bez kosztownego połączenia pomocy technicznej.

Model dostępu przedsiębiorstwa

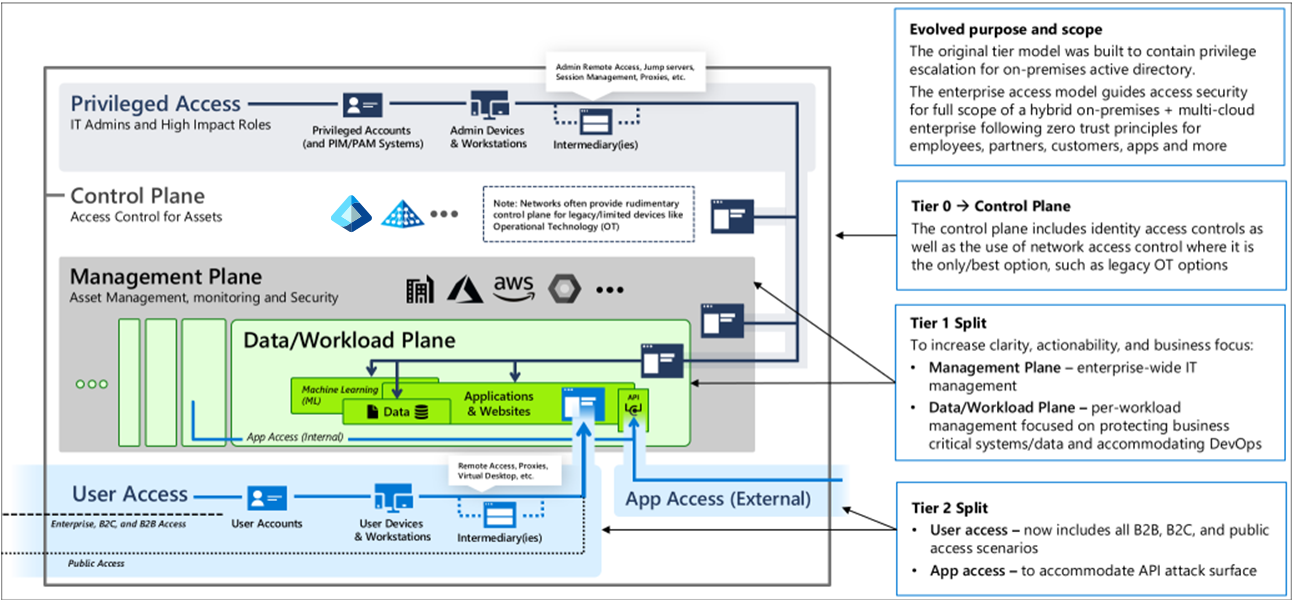

Model dostępu przedsiębiorstwa to kompleksowy model dostępu oparty na zerowym zaufaniu. Ten model dotyczy wszystkich typów dostępu użytkowników wewnętrznych i zewnętrznych, usług, aplikacji i uprzywilejowanych kont z dostępem administracyjnym do systemów.

Model dostępu do przedsiębiorstwa został szczegółowo opisany w temacie Model dostępu do przedsiębiorstw

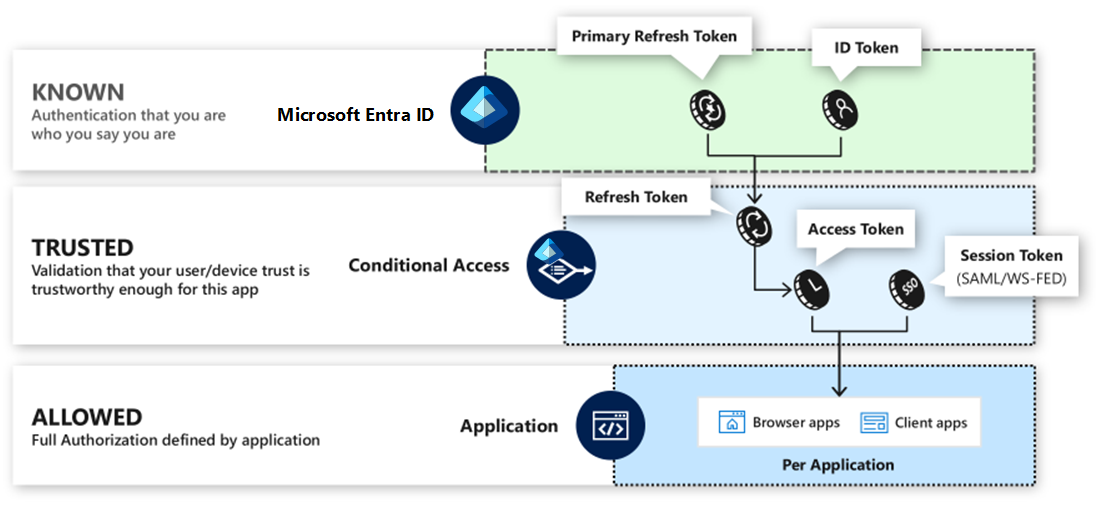

Znane, zaufane, dozwolone

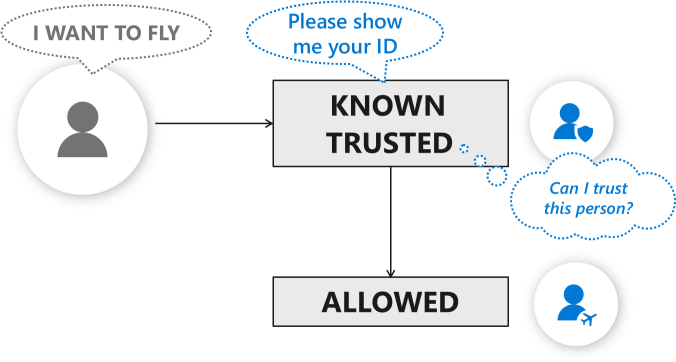

Jedną z przydatnych perspektyw transformacji kontroli dostępu bez zaufania jest to, że przechodzi od statycznego dwuetapowego procesu uwierzytelniania i autoryzacji, do dynamicznego procesu trzyetapowego o nazwie znane, zaufane, dozwolone:

- Znane: Uwierzytelnianie, które gwarantuje, że jesteś tym, kim jesteś. Ten proces jest analogiczny do fizycznego procesu sprawdzania dokumentu identyfikacji zdjęć wystawionego przez rząd.

- Zaufane: sprawdzanie, czy użytkownik lub urządzenie jest wystarczająco wiarygodny, aby uzyskać dostęp do zasobu. Ten proces jest analogiczny do bezpieczeństwa na lotnisku, który ekranuje wszystkich pasażerów pod kątem zagrożeń bezpieczeństwa przed zezwoleniem im na wjazd na lotnisko.

- Dozwolone: udzielanie określonych praw i uprawnień dla aplikacji, usługi lub danych. Ten proces jest analogiczny do linii lotniczej, która zarządza miejscem, w którym pasażerowie idą, w jakiej kabinie siedzą (klasa pierwsza, klasa biznesowa lub autokar) i czy muszą płacić za bagaż.

Kluczowe technologie kontroli dostępu

Najważniejsze możliwości techniczne, które umożliwiają nowoczesną kontrolę dostępu, to:

- Aparat zasad: składnik, w którym organizacje konfigurują zasady zabezpieczeń technicznych w celu spełnienia celów dotyczących produktywności i zabezpieczeń organizacji.

- Punkty wymuszania zasad: punkty wymuszające zasoby organizacji centralne decyzje dotyczące zasad przez aparat zasad. Zasoby obejmują dane, aplikacje, tożsamość, sieć i bazy danych.

Ten diagram przedstawia sposób, w jaki identyfikator Entra firmy Microsoft udostępnia aparat zasad i punkt wymuszania zasad, dzięki czemu protokoły zabezpieczeń mogą implementować znane, zaufane, dozwolone podejście.

Aparat zasad Firmy Microsoft Entra można rozszerzyć na inne punkty wymuszania zasad, w tym:

- Nowoczesne aplikacje: aplikacje korzystające z nowoczesnych protokołów uwierzytelniania.

- Starsze aplikacje: za pośrednictwem serwera proxy aplikacji Microsoft Entra.

- Rozwiązania sieci VPN i dostępu zdalnego: takie jak Cisco Any Połączenie, Palo Alto Networks, F5, Fortinet, Citrix i Zscaler.

- Dokumenty, poczta e-mail i inne pliki: za pośrednictwem usługi Microsoft Purview Information Protection.

- Aplikacje SaaS: aby uzyskać więcej informacji, zobacz Tutorials for integrating SaaS applications with Microsoft Entra ID (Samouczki dotyczące integrowania aplikacji SaaS z identyfikatorem Entra firmy Microsoft).

Decyzje dotyczące dostępu oparte na danych

Aby spełnić zasadę zerowej zaufania jawnej weryfikacji, ważne jest podjęcie świadomej decyzji. Aparat zasad o zerowym zaufaniu powinien mieć dostęp do różnorodnych danych na użytkownikach i urządzeniach w celu podejmowania zdrowych decyzji dotyczących zabezpieczeń. Ta różnorodność pomaga zidentyfikować te aspekty z większym zaufaniem:

- Czy rzeczywisty użytkownik kontroluje konto.

- Czy urządzenie zostało naruszone przez osobę atakującą.

- Czy użytkownik ma odpowiednie role i uprawnienia.

Firma Microsoft zbudowała system analizy zagrożeń, który integruje kontekst zabezpieczeń z wielu i różnych źródeł sygnałów. Aby uzyskać więcej informacji, zobacz Podsumowanie analizy zagrożeń firmy Microsoft.

Segmentacja: oddzielna, aby chronić

Organizacje często tworzą granice, aby podzielić środowisko wewnętrzne na oddzielne segmenty w ramach podejścia do kontroli dostępu. Ta konfiguracja ma zawierać uszkodzenie udanego ataku na zaatakowany segment. Segmentacja jest tradycyjnie wykonywana z zaporami lub inną technologią filtrowania sieci, chociaż koncepcja może być również stosowana do tożsamości i innych technologii.

Aby uzyskać informacje na temat stosowania segmentacji do środowisk platformy Azure, zobacz Składniki platformy Azure i model referencyjny

Izolacja: Unikaj zapory i zapomnij

Izolacja jest skrajną formą segmentacji, która czasami jest wymagana do ochrony krytycznie ważnych zasobów. Izolacja jest najczęściej używana w przypadku zasobów, które są zarówno krytyczne dla działania firmy, jak i trudne do wprowadzenia bieżących zasad i standardów. Klasy zasobów, które mogą wymagać izolacji, obejmują systemy technologii operacyjnej (OT), takie jak:

- Kontrola nadzoru i pozyskiwanie danych (SCADA)

- System sterowania przemysłowego (ICS)

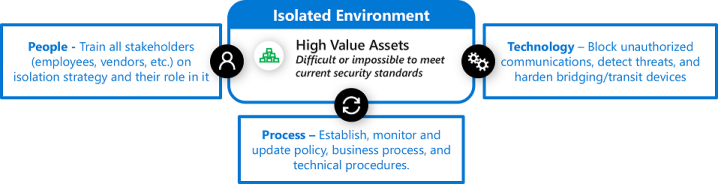

Izolacja musi być zaprojektowana jako kompletny system osób/procesów/technologii i być zintegrowana z procesami biznesowymi w celu pomyślnego i zrównoważonego rozwoju. Takie podejście zwykle kończy się niepowodzeniem w miarę upływu czasu, jeśli jest implementowane jako podejście czysto technologiczne bez procesów i szkolenia w celu weryfikacji i utrzymania obrony. Łatwo jest wpaść w zaporę i zapomnieć o pułapce, definiując problem jako statyczny i techniczny.

W większości przypadków procesy są wymagane do zaimplementowania izolacji, procesów, które różne zespoły, takie jak zabezpieczenia, IT, technologia operacyjna (OT), a czasami operacje biznesowe muszą być zgodne. Pomyślna izolacja zwykle składa się z następujących elementów:

- Osoby: Szkolenie wszystkich pracowników, dostawców i uczestników projektu w zakresie strategii izolacji i ich części. Uwzględnij, dlaczego jest to ważne, na przykład zagrożenia, ryzyko i potencjalny wpływ na działalność biznesową, oczekiwane działania i sposób ich wykonania.

- Proces: Ustanów jasne zasady i standardy oraz procesy dokumentowania dla osób biorących udział w projekcie biznesowym i technicznym dla wszystkich scenariuszy, takich jak dostęp dostawcy, proces zarządzania zmianami, procedury reagowania na zagrożenia, w tym zarządzanie wyjątkami. Monitoruj, aby upewnić się, że konfiguracja nie dryfuje i że inne procesy są zgodne prawidłowo i rygorystycznie.

- Technologia: Zaimplementuj mechanizmy kontroli technicznej, aby blokować nieautoryzowaną komunikację, wykrywać anomalie i potencjalne zagrożenia oraz wzmacniać mostkowanie i tranzytowe urządzenia, które współdziałają ze środowiskiem izolowanym, na przykład konsolami operatorów dla systemów technologii operacyjnych (OT).

Aby uzyskać więcej informacji, zobacz Ochrona zasobów: izolacja sieci.

Następne kroki

Niezależnie od wymagań dotyczących kontroli dostępu, strategia powinna być uziemiona we właściwych podstawach. Wskazówki zawarte w tych artykułach i w przewodniku Cloud Adoption Framework mogą pomóc organizacjom w znalezieniu i wdrożeniu odpowiedniego podejścia.

Kolejną dyscypliną jest modernizacja operacji zabezpieczeń.