Co nowego archiwum w usłudze Microsoft Defender dla IoT dla organizacji

Uwaga

Nazwa usługi Azure Defender dla IoT została zmieniona na Microsoft Defender dla IoT.

Ten artykuł służy jako archiwum funkcji i ulepszeń wydanych dla usługi Microsoft Defender dla IoT dla organizacji ponad dziewięć miesięcy temu.

Aby uzyskać więcej najnowszych aktualizacji, zobacz Co nowego w usłudze Microsoft Defender dla IoT?.

Zanotowane funkcje wymienione poniżej znajdują się w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują inne postanowienia prawne dotyczące funkcji platformy Azure, które są w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Grudzień 2021

Wersja oprogramowania czujnika: 10.5.4

- Rozszerzona integracja z usługą Microsoft Sentinel (wersja zapoznawcza)

- Luka w zabezpieczeniach apache Log4j

- Alerty

Rozszerzona integracja z usługą Microsoft Sentinel (wersja zapoznawcza)

Dostępne jest nowe rozwiązanie IoT OT Threat Monitoring with Defender for IoT (Usługa Defender for IoT) i zapewnia rozszerzone możliwości integracji usługi Microsoft Defender for IoT z usługą Microsoft Sentinel. Rozwiązanie IoT OT Threat Monitoring with Defender for IoT (Monitorowanie zagrożeń IoT za pomocą usługi Defender dla IoT) to zestaw zawartości powiązanej, w tym reguły analizy, skoroszyty i podręczniki, skonfigurowane specjalnie dla danych usługi Defender dla IoT. To rozwiązanie obsługuje obecnie tylko sieci operacyjne (OT/ICS).

Aby uzyskać informacje na temat integracji z usługą Microsoft Sentinel, zobacz Samouczek: integrowanie usługi Defender dla IoT i usługi Sentinel

Luka w zabezpieczeniach apache Log4j

Wersja 10.5.4 usługi Microsoft Defender dla IoT ogranicza lukę w zabezpieczeniach apache Log4j. Aby uzyskać szczegółowe informacje, zobacz aktualizację biuletynu zabezpieczeń.

Generowanie alertów

Wersja 10.5.4 usługi Microsoft Defender dla IoT zapewnia ważne ulepszenia alertów:

- Alerty dotyczące niektórych zdarzeń pomocniczych lub przypadków brzegowych są teraz wyłączone.

- W przypadku niektórych scenariuszy podobne alerty są zminimalizowane w jednym komunikacie alertu.

Te zmiany zmniejszają liczbę alertów i umożliwiają wydajniejsze określanie docelowych i analizowanie zdarzeń zabezpieczeń i zdarzeń operacyjnych.

Aby uzyskać więcej informacji, zobacz Ot monitoring alert types and descriptions (Typy alertów i opisy monitorowania ot).

Alerty trwale wyłączone

Wymienione poniżej alerty są trwale wyłączone z wersją 10.5.4. Wykrywanie i monitorowanie jest nadal obsługiwane w przypadku ruchu skojarzonego z alertami.

Alerty aparatu zasad

- Wywołania procedury RPC

- Nieautoryzowany serwer HTTP

- Nietypowe użycie adresów MAC

Alerty wyłączone domyślnie

Alerty wymienione poniżej są domyślnie wyłączone z wersją 10.5.4. W razie potrzeby możesz ponownie włączyć alerty na stronie Pomoc techniczna konsoli czujnika.

Alert aparatu anomalii

- Nieprawidłowa liczba parametrów w nagłówku HTTP

- Nieprawidłowa długość nagłówka HTTP

- Niedozwolona zawartość nagłówka HTTP

Alerty aparatu operacyjnego

- Błąd klienta HTTP

- Operacja RPC nie powiodła się

Alerty aparatu zasad

Wyłączenie tych alertów powoduje również wyłączenie monitorowania powiązanego ruchu. W szczególności ten ruch nie zostanie zgłoszony w raportach wyszukiwania danych.

- Alert dotyczący nielegalnej komunikacji HTTP i ruch Połączenie ions danych wyszukiwania danych

- Nieautoryzowany alert agenta użytkownika HTTP i ruch wyszukiwania danych agenta użytkownika HTTP

- Nieautoryzowana akcja PROTOKOŁU HTTP SOAP i ruch wyszukiwania danych akcji PROTOKOŁU HTTP SOAP

Zaktualizowana funkcja alertu

Alert dotyczący operacji bazy danych nieautoryzowanej bazy danych wcześniej obejmował alerty DDL i DML oraz raportowanie wyszukiwania danych. Nwo:

- Ruch DDL: obsługiwane są alerty i monitorowanie.

- Ruch DML: monitorowanie jest obsługiwane. Alerty nie są obsługiwane.

Nowy alert wykryty zasób Ten alert jest wyłączony dla nowych urządzeń wykrytych w podsieciach IT. Alert New Asset Detected (Wykryty nowy zasób) jest nadal wyzwalany dla nowych urządzeń odnalezionych w podsieciach OT. Podsieci OT są wykrywane automatycznie i w razie potrzeby mogą być aktualizowane przez użytkowników.

Zminimalizowane alerty

Wyzwalanie alertów dla określonych scenariuszy zostało zminimalizowane w celu zmniejszenia liczby alertów i uproszczenia badania alertów. W tych scenariuszach, jeśli urządzenie wykonuje powtarzające się działanie na obiektach docelowych, alert zostanie wyzwolony raz. Wcześniej nowy alert został wyzwolony za każdym razem, gdy to samo działanie zostało przeprowadzone.

Ta nowa funkcja jest dostępna w następujących alertach:

- Wykryto alerty dotyczące skanowania portów na podstawie aktywności urządzenia źródłowego (generowanego przez aparat anomalii)

- Alerty dotyczące złośliwego oprogramowania oparte na aktywności urządzenia źródłowego. (generowane przez aparat złośliwego oprogramowania).

- Podejrzenie alertów typu "odmowa usługi" na podstawie aktywności urządzenia docelowego (generowanego przez aparat złośliwego oprogramowania)

Listopad 2021

Wersja oprogramowania czujnika: 10.5.3

Poniższe ulepszenia funkcji są dostępne w wersji 10.5.3 usługi Microsoft Defender dla IoT.

Lokalna konsola zarządzania ma nowy interfejs API do obsługi integracji z usługą ServiceNow. Aby uzyskać więcej informacji, zobacz Dokumentacja interfejsu API integracji dla lokalnych konsol zarządzania (publiczna wersja zapoznawcza).

Wprowadzono ulepszenia analizy ruchu sieciowego wielu protokołów OT i ICS.

W ramach naszej automatycznej konserwacji zarchiwizowane alerty, które mają ponad 90 dni, zostaną teraz automatycznie usunięte.

Wprowadzono wiele ulepszeń dotyczących eksportowania metadanych alertów na podstawie opinii klientów.

Październik 2021

Wersja oprogramowania czujnika: 10.5.2

Poniższe ulepszenia funkcji są dostępne w wersji 10.5.2 usługi Microsoft Defender dla IoT.

Wykrywanie trybu operacyjnego PLC (publiczna wersja zapoznawcza)

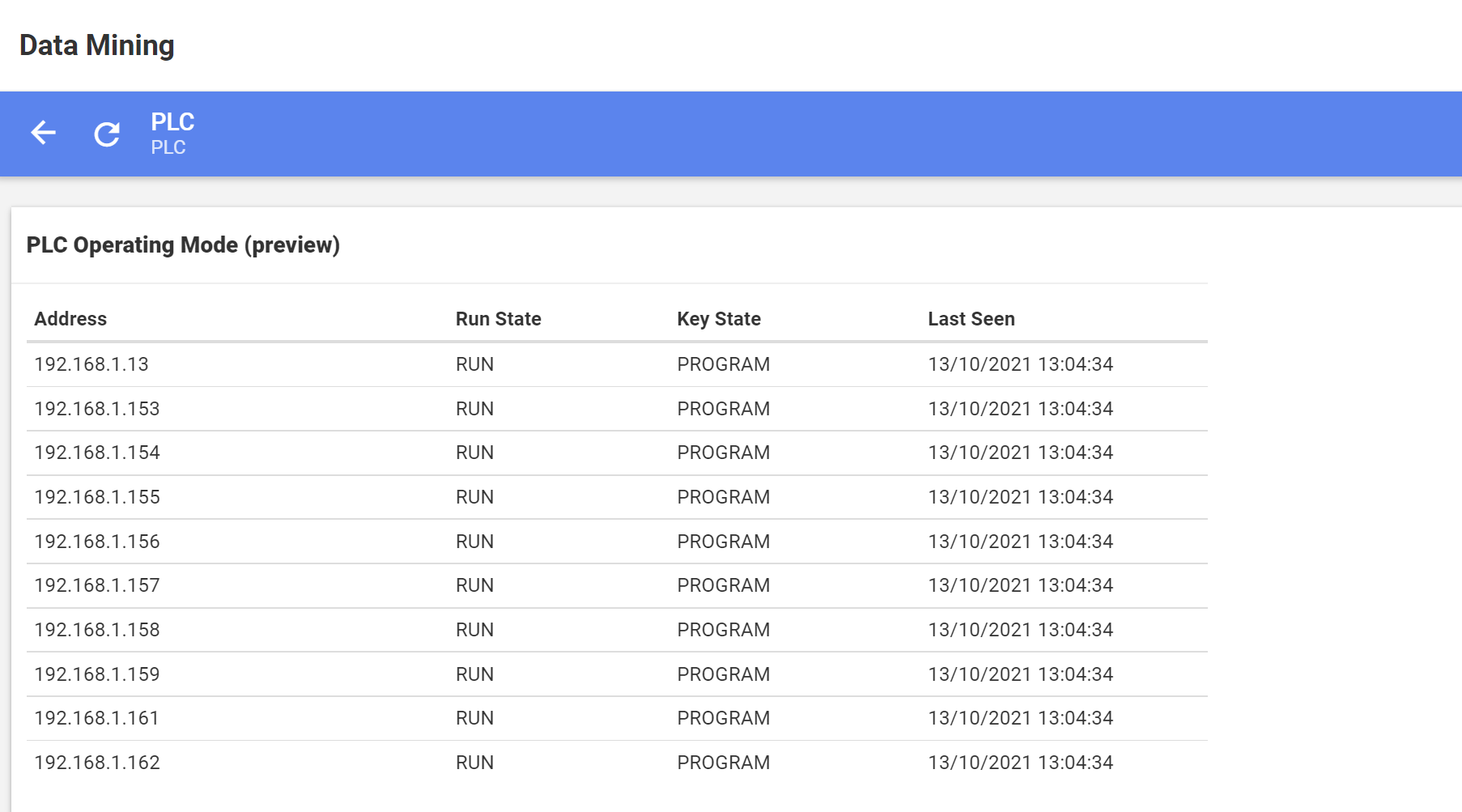

Użytkownicy mogą teraz wyświetlać stany, zmiany i zagrożenia w trybie operacyjnym PLC. Tryb operacyjny PLC składa się ze stanu logicznego uruchomienia PLC i stanu klucza fizycznego, jeśli na sterowniku PLC istnieje przełącznik klucza fizycznego.

Ta nowa funkcja pomaga zwiększyć bezpieczeństwo, wykrywając niezabezpieczone elementy PLC, a w rezultacie zapobiega złośliwym atakom, takim jak pliki do pobrania programu PLC. Atak Tritona z 2017 r. na zakład petrochemiczny ilustruje skutki takiego ryzyka. Te informacje zapewniają również inżynierom operacyjnym krytyczny wgląd w tryb operacyjny komputerów PLC przedsiębiorstwa.

Co to jest tryb niezabezpieczony?

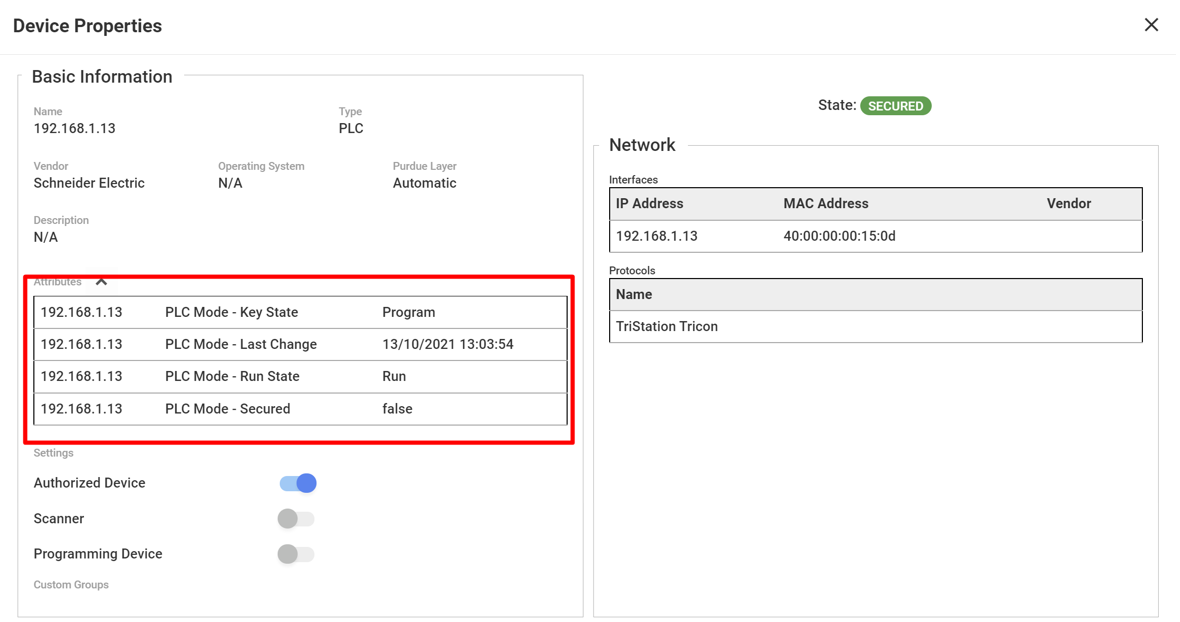

Jeśli stan klucz jest wykrywany jako Program lub Stan uruchomienia jest wykrywany jako zdalny lub program PLC jest zdefiniowany przez usługę Defender dla IoT jako niezabezpieczony.

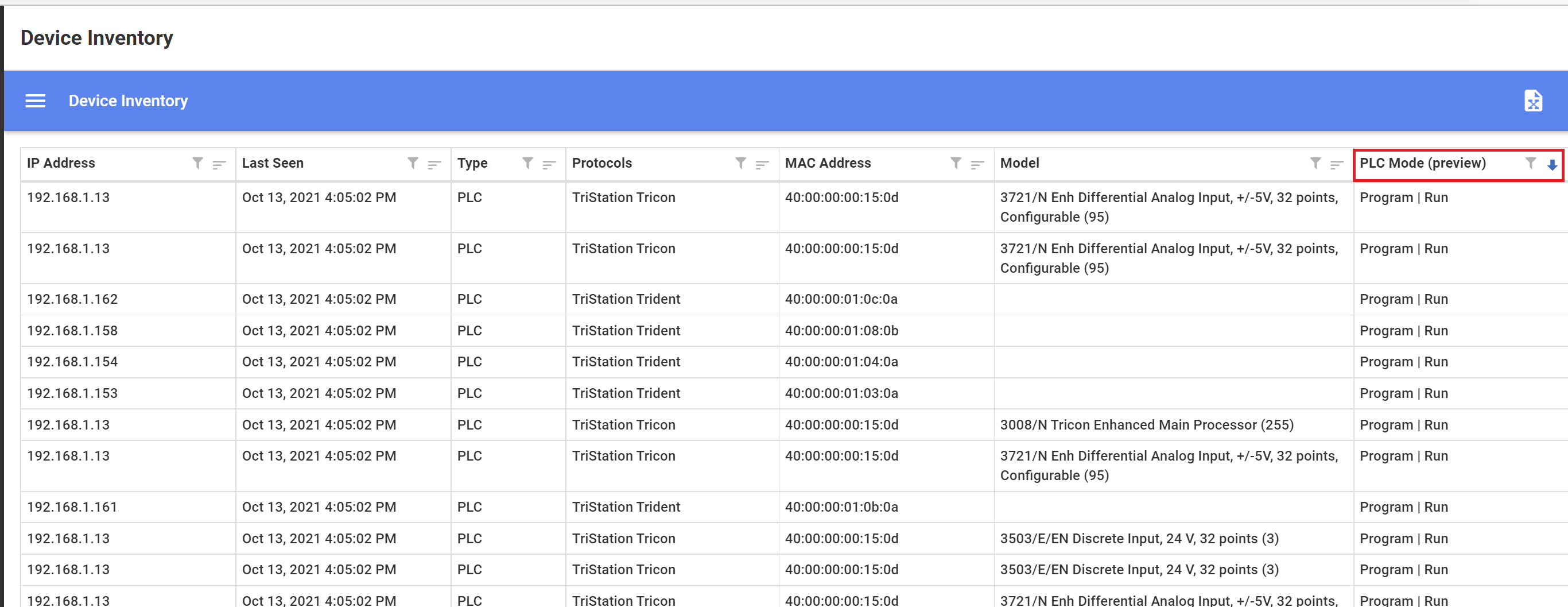

Widoczność i ocena ryzyka

Użyj spisu urządzeń, aby wyświetlić stan PLC organizacyjnych sterowników PLC i kontekstowe informacje o urządzeniu. Użyj okna dialogowego Spis urządzeń Ustawienia, aby dodać tę kolumnę do spisu.

Wyświetl stan bezpieczeństwa sterownika PLC i informacje o ostatniej zmianie dla sterownika PLC w sekcji Atrybuty ekranu Właściwości urządzenia. Jeśli stan klucz jest wykrywany jako Program lub Stan uruchomienia jest wykrywany jako zdalny lub program PLC jest zdefiniowany przez usługę Defender dla IoT jako niezabezpieczony. Opcja Właściwości urządzenia PLC Zabezpieczone będzie odczytywać wartość false.

Wyświetl wszystkie stany uruchomienia i stanu klucza sterownika PLC, tworząc informacje dotyczące wyszukiwania danych za pomocą trybu operacyjnego PLC.

Skorzystaj z raportu oceny ryzyka, aby przejrzeć liczbę kontrolerów PLC sieci w trybie niezabezpieczonym oraz dodatkowe informacje, których można użyć w celu ograniczenia niezabezpieczonego ryzyka PLC.

PCAP API

Nowy interfejs API PCAP umożliwia użytkownikowi pobieranie plików PCAP z czujnika za pomocą lokalnej konsoli zarządzania lub bez bezpośredniego dostępu do samego czujnika.

Inspekcja lokalnej konsoli zarządzania

Dzienniki inspekcji lokalnej konsoli zarządzania można teraz wyeksportować, aby ułatwić badanie, jakie zmiany zostały wprowadzone, i przez kogo.

Rozszerzony element webhook

Rozszerzone elementy webhook mogą służyć do wysyłania dodatkowych danych do punktu końcowego. Funkcja rozszerzona zawiera wszystkie informacje w alercie elementu webhook i dodaje następujące informacje do raportu:

- identyfikator czujnika

- sensorName

- zoneID

- Nazwa_strefy

- identyfikator witryny

- Sitename

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- Obsługiwane

- additionalInformation

Obsługa kodu Unicode dla haseł certyfikatów

Znaki Unicode są teraz obsługiwane podczas pracy z hasłami certyfikatu czujnika. Aby uzyskać więcej informacji, zobacz Przygotowywanie certyfikatów podpisanych przez urząd certyfikacji.

Kwiecień 2021

Praca z automatycznymi aktualizacjami analizy zagrożeń (publiczna wersja zapoznawcza)

Nowe pakiety analizy zagrożeń można teraz automatycznie wypychać do czujników połączonych z chmurą, ponieważ są one wydawane przez usługę Microsoft Defender dla IoT. Jest to dodatek do pobierania pakietów analizy zagrożeń, a następnie przekazywania ich do czujników.

Praca z automatycznymi aktualizacjami pomaga zmniejszyć nakłady pracy operacyjnej i zapewnić większe bezpieczeństwo. Włącz automatyczne aktualizowanie przez dołączanie czujnika połączonego z chmurą w portalu defender for IoT za pomocą przełącznika automatycznego analizy zagrożeń Aktualizacje włączone.

Jeśli chcesz podjąć bardziej konserwatywne podejście do aktualizowania danych analizy zagrożeń, możesz ręcznie wypychać pakiety z portalu usługi Microsoft Defender for IoT do czujników połączonych z chmurą tylko wtedy, gdy jest to wymagane. Dzięki temu można kontrolować, kiedy pakiet jest zainstalowany, bez konieczności pobierania, a następnie przekazywania go do czujników. Ręcznie wypychaj aktualizacje do czujników ze strony Witryny i czujniki usługi Defender for IoT.

Możesz również przejrzeć następujące informacje dotyczące pakietów analizy zagrożeń:

- Zainstalowano wersję pakietu

- Tryb aktualizacji analizy zagrożeń

- Stan aktualizacji analizy zagrożeń

Wyświetlanie informacji o czujnikach połączonych z chmurą (publiczna wersja zapoznawcza)

Wyświetl ważne informacje operacyjne dotyczące czujników połączonych z chmurą na stronie Lokacje i czujniki.

- Zainstalowana wersja czujnika

- Stan połączenia czujnika z chmurą.

- Ostatni raz czujnik został wykryty podczas nawiązywania połączenia z chmurą.

Ulepszenia interfejsu API alertów

Nowe pola są dostępne dla użytkowników pracujących z interfejsami API alertów.

Lokalna konsola zarządzania

- Adres źródłowy i docelowy

- Kroki rozwiązania problemu

- Nazwa czujnika zdefiniowanego przez użytkownika

- Nazwa strefy skojarzonej z czujnikiem

- Nazwa lokacji skojarzonej z czujnikiem

Czujnik

- Adres źródłowy i docelowy

- Kroki rozwiązania problemu

Interfejs API w wersji 2 jest wymagany podczas pracy z nowymi polami.

Funkcje dostarczane jako ogólnie dostępne (ogólna dostępność)

Następujące funkcje były wcześniej dostępne dla publicznej wersji zapoznawczej i są teraz ogólnie dostępne:

- Czujnik — ulepszone niestandardowe reguły alertów

- Lokalna konsola zarządzania — eksportowanie alertów

- Dodawanie drugiego interfejsu sieciowego do lokalnej konsoli zarządzania

- Konstruktor urządzeń — nowy mikro agent

Marzec 2021

Czujnik — ulepszone niestandardowe reguły alertów (publiczna wersja zapoznawcza)

Teraz można tworzyć niestandardowe reguły alertów na podstawie dnia, wykryto grupę dni i czasową aktywność sieciową. Praca z warunkami reguły dnia i godziny jest przydatna, na przykład w przypadkach, gdy ważność alertu jest uzyskiwana przez czas wystąpienia zdarzenia alertu. Na przykład utwórz regułę niestandardową, która wyzwala alert o wysokiej ważności po wykryciu aktywności sieciowej w weekend lub wieczorem.

Ta funkcja jest dostępna w czujniku z wydaniem wersji 10.2.

Lokalna konsola zarządzania — eksportowanie alertów (publiczna wersja zapoznawcza)

Informacje o alertach można teraz wyeksportować do pliku CSV z lokalnej konsoli zarządzania. Możesz wyeksportować informacje o wszystkich wykrytych alertach lub wyeksportować informacje na podstawie filtrowanego widoku.

Ta funkcja jest dostępna w lokalnej konsoli zarządzania w wersji 10.2.

Dodawanie drugiego interfejsu sieciowego do lokalnej konsoli zarządzania (publiczna wersja zapoznawcza)

Teraz możesz zwiększyć bezpieczeństwo wdrożenia, dodając drugi interfejs sieciowy do lokalnej konsoli zarządzania. Ta funkcja umożliwia lokalnemu zarządzaniu posiadanie połączonych czujników w jednej bezpiecznej sieci, a jednocześnie umożliwia użytkownikom dostęp do lokalnej konsoli zarządzania za pośrednictwem drugiego oddzielnego interfejsu sieciowego.

Ta funkcja jest dostępna w lokalnej konsoli zarządzania w wersji 10.2.

Styczeń 2021

Zabezpieczenia

Wprowadzono ulepszenia odzyskiwania certyfikatów i haseł dla tej wersji.

Certyfikaty

Ta wersja umożliwia:

- Przekazywanie certyfikatów TLS/SSL bezpośrednio do czujników i lokalnych konsol zarządzania.

- Przeprowadź walidację między lokalną konsolą zarządzania i połączonymi czujnikami oraz między konsolą zarządzania a konsolą zarządzania o wysokiej dostępności. Walidacja jest oparta na datach wygaśnięcia, uwierzytelnienie głównego urzędu certyfikacji i listach odwołania certyfikatów. Jeśli walidacja nie powiedzie się, sesja nie będzie kontynuowana.

W przypadku uaktualnień:

- Podczas uaktualniania nie ma żadnych zmian w certyfikacie TLS/SSL ani funkcji walidacji.

- Po zaktualizowaniu czujników i lokalnych konsol zarządzania użytkownicy administracyjni mogą zastąpić certyfikaty TLS/SSL lub aktywować walidację certyfikatu TLS/SSL z okna System Ustawienia, certyfikatu TLS/SSL.

W przypadku nowych instalacji:

- Podczas pierwszego logowania użytkownicy muszą używać certyfikatu TLS/SSL (zalecane) lub lokalnie wygenerowanego certyfikatu z podpisem własnym (niezalecane)

- Walidacja certyfikatu jest domyślnie włączona dla nowych instalacji.

Odzyskiwanie hasła

Czujnik i lokalna konsola zarządzania Administracja istracyjne użytkownicy mogą teraz odzyskiwać hasła z portalu usługi Microsoft Defender for IoT. Wcześniej odzyskiwanie hasła wymagało interwencji zespołu pomocy technicznej.

Wprowadzanie

Lokalna konsola zarządzania — zatwierdzone urządzenia

Po początkowym zalogowaniu się do lokalnej konsoli zarządzania użytkownicy muszą teraz przekazać plik aktywacji. Plik zawiera zagregowaną liczbę urządzeń, które mają być monitorowane w sieci organizacyjnej. Ta liczba jest określana jako liczba zatwierdzonych urządzeń. Zatwierdzone urządzenia są definiowane podczas procesu dołączania w portalu usługi Microsoft Defender for IoT, w którym jest generowany plik aktywacji. Do przekazania pliku aktywacji wymagane jest uaktualnienie użytkowników i użytkowników po raz pierwszy. Po początkowej aktywacji liczba urządzeń wykrytych w sieci może przekroczyć liczbę zatwierdzonych urządzeń. To zdarzenie może się zdarzyć, na przykład, jeśli połączysz więcej czujników z konsolą zarządzania. Jeśli istnieje rozbieżność między liczbą wykrytych urządzeń a liczbą zatwierdzonych urządzeń, w konsoli zarządzania pojawi się ostrzeżenie. W przypadku wystąpienia tego zdarzenia należy przekazać nowy plik aktywacji.

Opcje strony cennika

Strona cennika umożliwia dołączanie nowych subskrypcji do usługi Microsoft Defender dla IoT i definiowanie zatwierdzonych urządzeń w sieci.

Ponadto strona Cennik umożliwia teraz zarządzanie istniejącymi subskrypcjami skojarzonymi z czujnikiem i aktualizowaniem zobowiązania urządzenia.

Wyświetlanie dołączonych czujników i zarządzanie nimi

Nowa strona portalu Witryny i czujników umożliwia:

- Dodaj opisowe informacje o czujniku. Na przykład strefa skojarzona z czujnikiem lub tagami wolnego tekstu.

- Wyświetlanie i filtrowanie informacji o czujnikach. Możesz na przykład wyświetlić szczegółowe informacje o czujnikach połączonych z chmurą lub zarządzanych lokalnie lub wyświetlić informacje o czujnikach w określonej strefie.

Użyteczność

Strona nowego łącznika usługi Azure Sentinel

Strona łącznika danych usługi Microsoft Defender for IoT w usłudze Azure Sentinel została przeprojektowana. Łącznik danych jest teraz oparty na subskrypcjach, a nie na usłudze IoT Hubs; Umożliwienie klientom lepszego zarządzania połączeniem konfiguracji z usługą Azure Sentinel.

Aktualizacje uprawnień witryny Azure Portal

Dodano obsługę Administracja istratora zabezpieczeń i czytelnika zabezpieczeń.

Inne aktualizacje

Grupa dostępu — uprawnienia strefy

Lokalne reguły grupy dostępu konsoli zarządzania nie będą zawierać opcji udzielenia dostępu do określonej strefy. Nie ma żadnych zmian w definiowaniu reguł korzystających z witryn, regionów i jednostek biznesowych. Po uaktualnieniu grupy dostępu zawierające reguły zezwalające na dostęp do określonych stref zostaną zmodyfikowane w celu umożliwienia dostępu do jej lokacji nadrzędnej, w tym wszystkich jej stref.

Zmiany w terminologii

Nazwa zasobu została zmieniona na urządzenie w czujniku i lokalnej konsoli zarządzania, raportach i innych interfejsach rozwiązania. W alertach z czujnika i lokalnej konsoli zarządzania termin Zarządzanie tym zdarzeniem nosi nazwę Kroki korygowania.