Przeprowadzanie inspekcji i wdrażanie dzienników przepływów sieci wirtualnej przy użyciu usługi Azure Policy

Usługa Azure Policy pomaga wymuszać standardy organizacyjne i oceniać zgodność na dużą skalę. Typowe przypadki użycia usługi Azure Policy obejmują implementowanie ładu na potrzeby spójności zasobów, zgodności z przepisami, bezpieczeństwa, kontroli kosztów i zarządzania. Aby dowiedzieć się więcej na temat zasad platformy Azure, zobacz Co to jest usługa Azure Policy? i Szybki start: tworzenie przypisania zasad w celu identyfikowania niezgodnych zasobów.

Z tego artykułu dowiesz się, jak używać dwóch wbudowanych zasad do zarządzania konfiguracją dzienników przepływu sieci wirtualnej. Pierwsze zasady flaguje dowolną sieć wirtualną, która nie ma włączonego rejestrowania przepływów. Drugie zasady automatycznie wdrażają dzienniki przepływu sieci wirtualnej w sieciach wirtualnych, które nie mają włączonego rejestrowania przepływu.

Wymagania wstępne

Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

Sieć wirtualna. Jeśli musisz utworzyć sieć wirtualną, zobacz Tworzenie sieci wirtualnej przy użyciu witryny Azure Portal.

Inspekcja konfiguracji dzienników przepływu dla sieci wirtualnych przy użyciu wbudowanych zasad

Konfiguracja dzienników przepływu inspekcji dla wszystkich zasad sieci wirtualnej przeprowadza inspekcję wszystkich istniejących sieci wirtualnych w zakresie, sprawdzając wszystkie obiekty typu Microsoft.Network/virtualNetworks usługi Azure Resource Manager dla dzienników przepływu połączonego za pośrednictwem właściwości dziennika przepływu sieci wirtualnej. Następnie flaguje ona dowolną sieć wirtualną, która nie ma włączonego rejestrowania przepływów.

Aby przeprowadzić inspekcję dzienników przepływu przy użyciu wbudowanych zasad, wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania w górnej części portalu wprowadź zasady. Wybierz pozycję Zasady z wyników wyszukiwania.

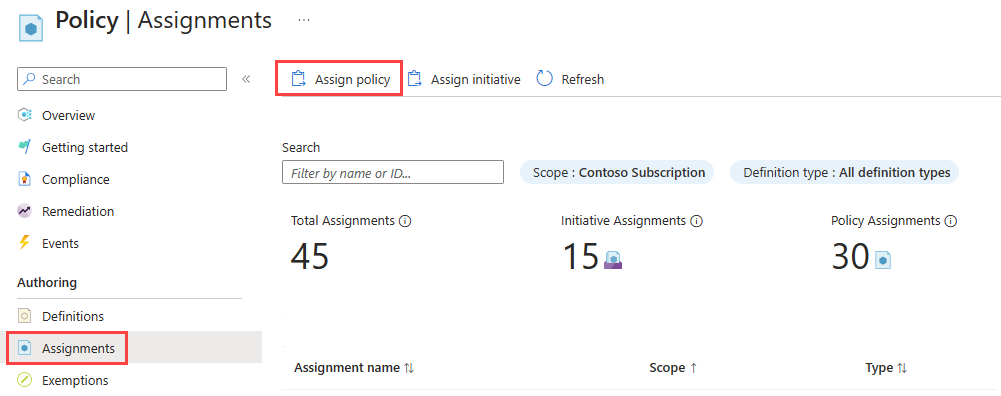

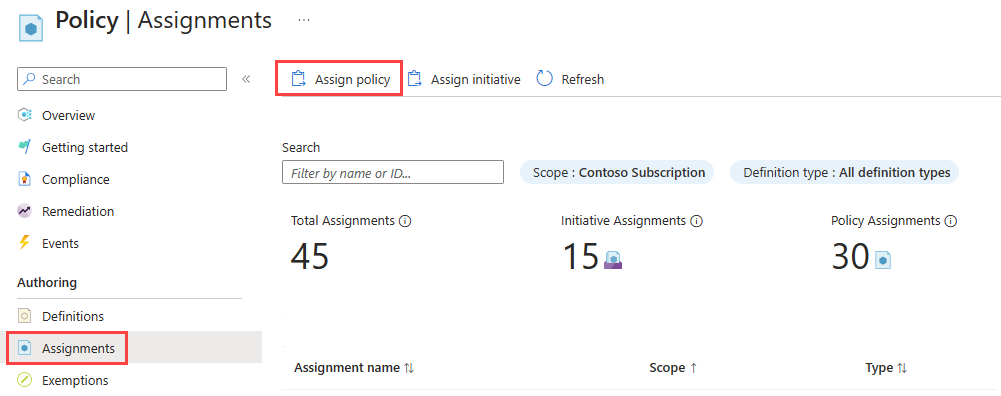

Wybierz pozycję Przypisania, a następnie wybierz pozycję Przypisz zasady.

Wybierz wielokropek (...) obok pozycji Zakres , aby wybrać subskrypcję platformy Azure zawierającą sieci wirtualne, które mają być sprawdzane przy użyciu zasad. Możesz również wybrać grupę zasobów, która ma sieci wirtualne. Po wybraniu opcji wybierz przycisk Wybierz .

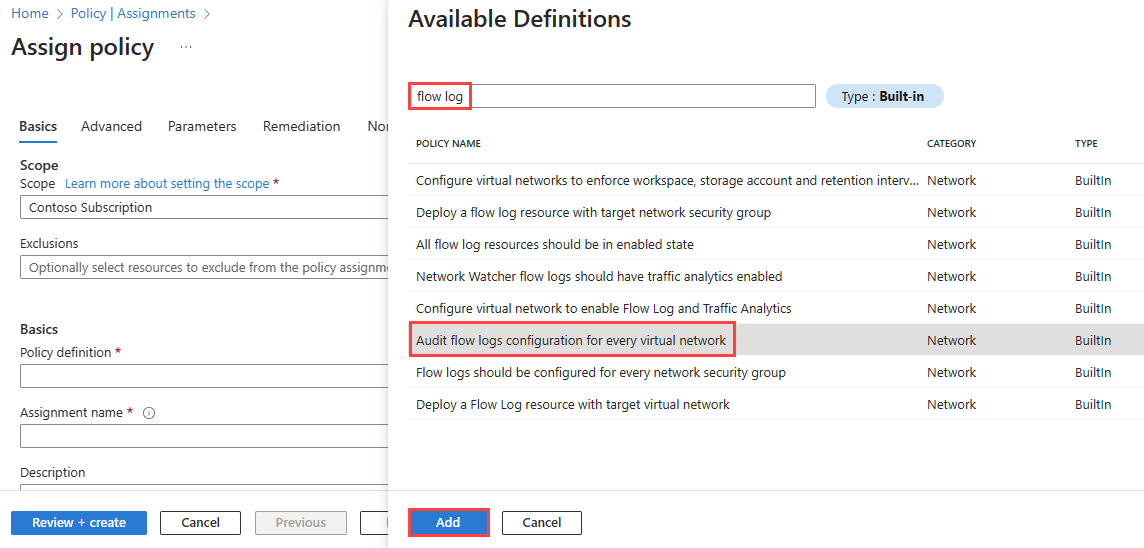

Wybierz wielokropek (...) obok pozycji Definicja zasad, aby wybrać wbudowane zasady, które chcesz przypisać. Wprowadź dziennik przepływu w polu wyszukiwania, a następnie wybierz wbudowany filtr. W wynikach wyszukiwania wybierz pozycję Inspekcja konfiguracji dzienników przepływu dla każdej sieci wirtualnej, a następnie wybierz pozycję Dodaj.

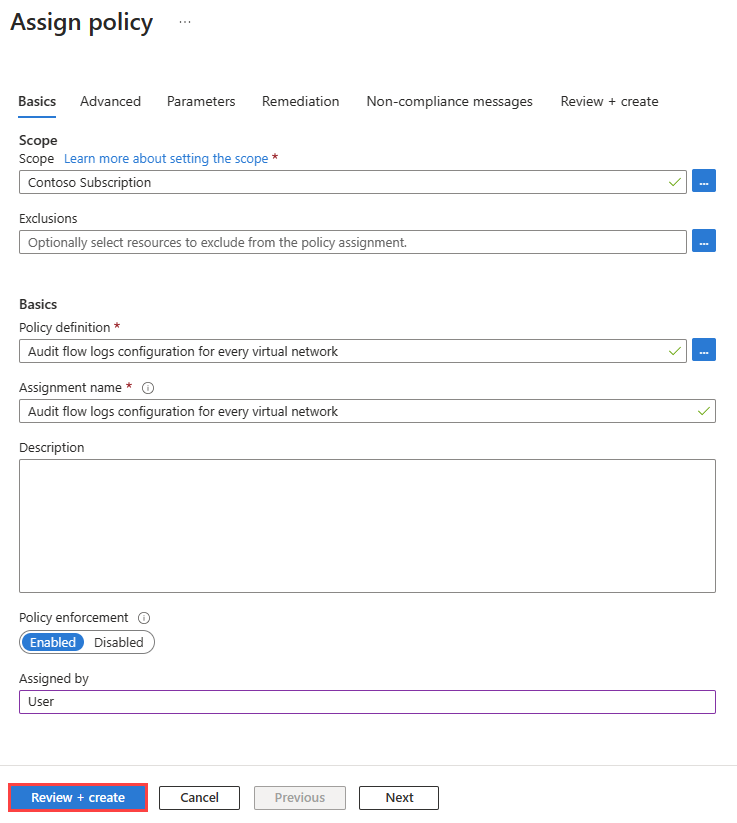

Wprowadź nazwę w polu Nazwa przypisania lub użyj nazwy domyślnej, a następnie wprowadź nazwę w polu Przypisane przez.

Te zasady nie wymagają żadnych parametrów. Nie zawiera ona również żadnych definicji ról, więc nie trzeba tworzyć przypisań ról dla tożsamości zarządzanej na karcie Korygowanie .

Wybierz opcję Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

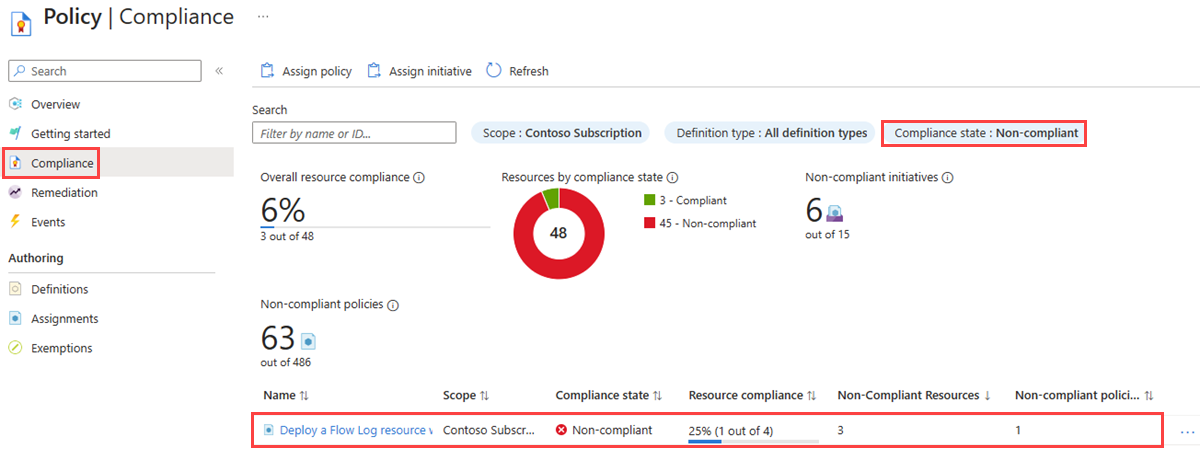

Wybierz pozycję Zgodność i zmień filtr Stanu zgodności na Niezgodne, aby wyświetlić listę wszystkich niezgodnych zasad. Wyszukaj nazwę utworzonych zasad inspekcji, a następnie wybierz ją.

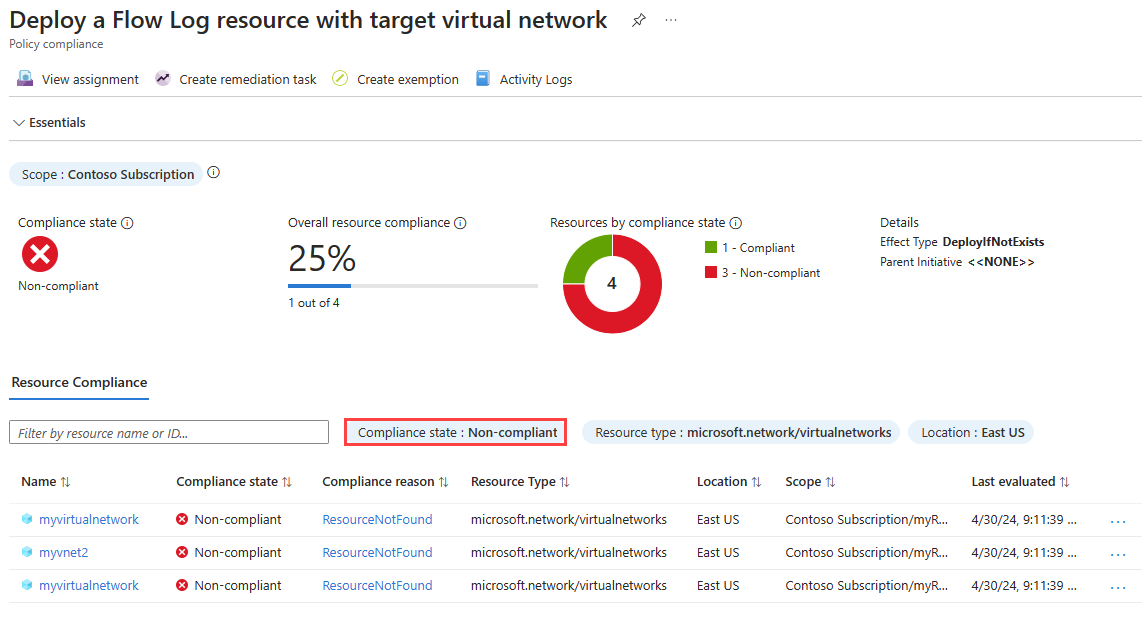

Na stronie zgodności zasad zmień filtr Stan zgodności na Niezgodne, aby wyświetlić listę wszystkich niezgodnych sieci wirtualnych. W tym przykładzie istnieją trzy niezgodne sieci wirtualne z czterech.

Wdrażanie i konfigurowanie dzienników przepływu sieci wirtualnej przy użyciu wbudowanych zasad

Zasób deploy a flow log with target virtual network policy (Wdrażanie zasobu dziennika przepływu z docelowymi zasadami sieci wirtualnej) sprawdza wszystkie istniejące sieci wirtualne w zakresie, sprawdzając wszystkie obiekty typu Microsoft.Network/virtualNetworksusługi Azure Resource Manager. Następnie sprawdza dzienniki połączonego przepływu za pośrednictwem właściwości dziennika przepływu sieci wirtualnej. Jeśli właściwość nie istnieje, zasady wdrażają dziennik przepływu.

Ważne

Zalecamy wyłączenie dzienników przepływu sieciowej grupy zabezpieczeń przed włączeniem dzienników przepływu sieci wirtualnej w tych samych obciążeniach bazowych, aby uniknąć duplikowania rejestrowania ruchu i dodatkowych kosztów. Jeśli na przykład włączysz dzienniki przepływu sieciowej grupy zabezpieczeń w sieciowej grupie zabezpieczeń podsieci, włączysz dzienniki przepływu sieci wirtualnej w tej samej podsieci lub nadrzędnej sieci wirtualnej, możesz uzyskać zduplikowane rejestrowanie (dzienniki przepływu sieciowej grupy zabezpieczeń i dzienniki przepływu sieci wirtualnej wygenerowane dla wszystkich obsługiwanych obciążeń w tej konkretnej podsieci).

Aby przypisać zasady deployIfNotExists , wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania w górnej części portalu wprowadź zasady. Wybierz pozycję Zasady z wyników wyszukiwania.

Wybierz pozycję Przypisania, a następnie wybierz pozycję Przypisz zasady.

Wybierz wielokropek (...) obok pozycji Zakres , aby wybrać subskrypcję platformy Azure zawierającą sieci wirtualne, które mają być sprawdzane przy użyciu zasad. Możesz również wybrać grupę zasobów, która ma sieci wirtualne. Po wybraniu opcji wybierz przycisk Wybierz .

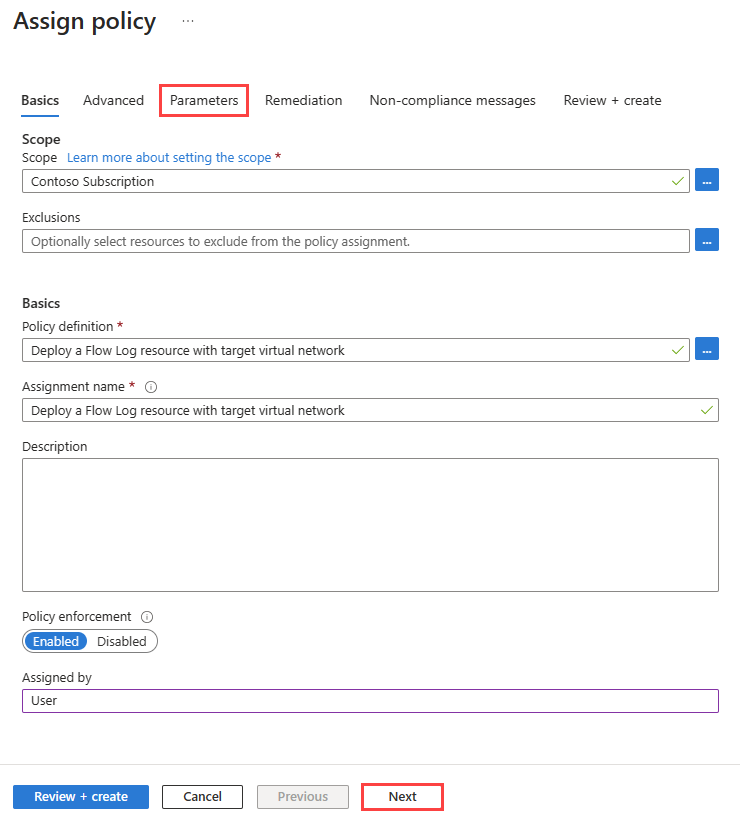

Wybierz wielokropek (...) obok pozycji Definicja zasad, aby wybrać wbudowane zasady, które chcesz przypisać. Wprowadź dziennik przepływu w polu wyszukiwania, a następnie wybierz wbudowany filtr. W wynikach wyszukiwania wybierz pozycję Wdróż zasób dziennika przepływu z docelową siecią wirtualną, a następnie wybierz pozycję Dodaj.

Uwaga

Do korzystania z tych zasad potrzebne są uprawnienia Współautor lub Właściciel .

Wprowadź nazwę w polu Nazwa przypisania lub użyj nazwy domyślnej, a następnie wprowadź nazwę w polu Przypisane przez.

Wybierz przycisk Dalej dwa razy lub wybierz kartę Parametry . Następnie wybierz następujące wartości:

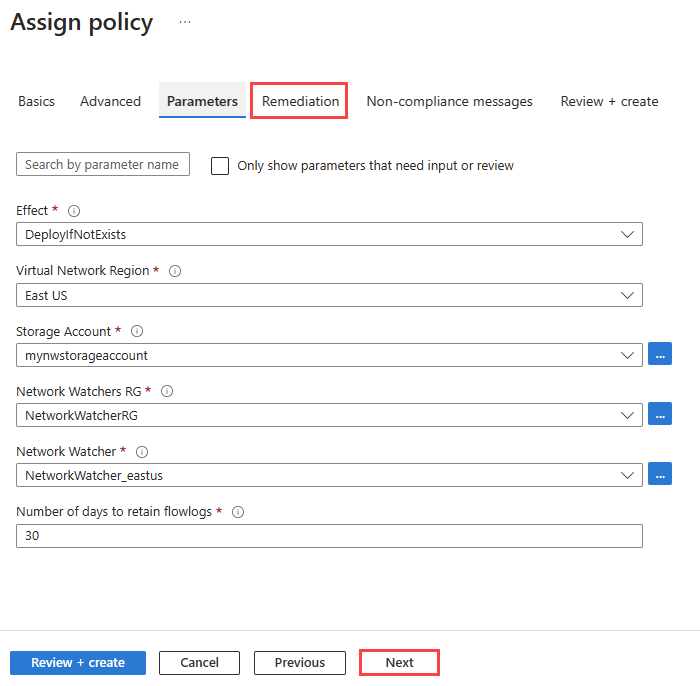

Ustawienie Wartość Efekt Wybierz pozycję WdróżIfNotExists , aby włączyć wykonywanie zasad. Inną dostępną opcją jest: Wyłączone. Region sieci wirtualnej Wybierz region sieci wirtualnej, dla którego chcesz za pomocą zasad. Konto magazynu Wybierz konto magazynu. Konto magazynu musi znajdować się w tym samym regionie co sieć wirtualna. Network Watcher RG Wybierz grupę zasobów wystąpienia usługi Network Watcher. Dzienniki przepływu utworzone przez zasady są zapisywane w tej grupie zasobów. Network Watcher Wybierz wystąpienie usługi Network Watcher wybranego regionu. Liczba dni przechowywania dzienników przepływów Wybierz liczbę dni, przez które chcesz przechowywać dane dzienników przepływu na koncie magazynu. Wartość domyślna to 30 dni. Jeśli nie chcesz stosować żadnych zasad przechowywania, wprowadź wartość 0. Wybierz przycisk Dalej lub kartę Korygowanie .

Zaznacz pole wyboru Utwórz zadanie korygowania.

Wybierz opcję Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

Wybierz pozycję Zgodność i zmień filtr Stanu zgodności na Niezgodne, aby wyświetlić listę wszystkich niezgodnych zasad. Wyszukaj nazwę utworzonych zasad wdrażania, a następnie wybierz ją.

Na stronie zgodności zasad zmień filtr Stan zgodności na Niezgodne, aby wyświetlić listę wszystkich niezgodnych sieci wirtualnych. W tym przykładzie istnieją trzy niezgodne sieci wirtualne z czterech.

Uwaga

Ocena sieci wirtualnych w określonym zakresie i wdrożenie dzienników przepływu dla niezgodnych sieci wirtualnych zajmuje trochę czasu.

Przejdź do pozycji Dzienniki przepływu w obszarze Dzienniki w usłudze Network Watcher, aby wyświetlić dzienniki przepływu wdrożone przez zasady.

Na stronie zgodność zasad sprawdź, czy wszystkie sieci wirtualne w określonym zakresie są zgodne.

Uwaga

Zaktualizowanie stanu zgodności zasobów na stronie zgodności usługi Azure Policy może potrwać do 24 godzin. Aby uzyskać więcej informacji, zobacz Omówienie wyników oceny.

Powiązana zawartość

- Dzienniki przepływu sieci wirtualnej.

- Zarządzanie dziennikami przepływów sieci wirtualnej przy użyciu witryny Azure Portal.