Automatyczne tworzenie zdarzeń na podstawie alertów zabezpieczeń firmy Microsoft

Alerty wyzwalane w rozwiązaniach zabezpieczeń firmy Microsoft połączonych z usługą Microsoft Sentinel, takich jak aplikacje Microsoft Defender dla Chmury i usługa Microsoft Defender for Identity, nie tworzą automatycznie zdarzeń w usłudze Microsoft Sentinel. Domyślnie po połączeniu rozwiązania firmy Microsoft z usługą Microsoft Sentinel każdy alert wygenerowany w tej usłudze zostanie pozyskany i zapisany w tabeli SecurityAlert w obszarze roboczym usługi Microsoft Sentinel. Następnie możesz użyć tych danych, takich jak inne nieprzetworzone dane pozyskane do usługi Microsoft Sentinel.

Usługę Microsoft Sentinel można łatwo skonfigurować tak, aby automatycznie tworzyć zdarzenia przy każdym wyzwoleniu alertu w połączonym rozwiązaniu zabezpieczeń firmy Microsoft, postępując zgodnie z instrukcjami w tym artykule.

Ważne

Ten artykuł nie ma zastosowania, jeśli masz następujące elementy :

- Włączono integrację z incydentami XDR w usłudze Microsoft Defender lub

- Dołączono usługę Microsoft Sentinel do ujednoliconej platformy operacji zabezpieczeń.

W tych scenariuszach usługa Microsoft Defender XDR tworzy zdarzenia na podstawie alertów generowanych w usługi firmy Microsoft.

Jeśli używasz reguł tworzenia zdarzeń dla innych rozwiązań zabezpieczeń lub produktów firmy Microsoft, które nie są zintegrowane z usługą Defender XDR, takich jak Zarządzanie ryzykiem wewnętrznym w Microsoft Purview, i planujesz dołączyć do ujednoliconej platformy operacji zabezpieczeń w portalu usługi Defender, zastąp reguły tworzenia zdarzeń zaplanowanymi regułami analizy.

Wymagania wstępne

Połącz rozwiązanie zabezpieczeń, instalując odpowiednie rozwiązanie z centrum zawartości w usłudze Microsoft Sentinel i konfigurując łącznik danych. Aby uzyskać więcej informacji, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nimi oraz łączniki danych usługi Microsoft Sentinel.

Włączanie automatycznego generowania zdarzeń w łączniku danych

Najbardziej bezpośrednim sposobem automatycznego tworzenia zdarzeń z alertów generowanych na podstawie rozwiązań zabezpieczeń firmy Microsoft jest skonfigurowanie łącznika danych rozwiązania w celu utworzenia zdarzeń:

Łączenie źródła danych rozwiązania zabezpieczeń firmy Microsoft.

W obszarze Tworzenie zdarzeń — zalecane wybierz pozycję Włącz , aby włączyć domyślną regułę analizy, która automatycznie tworzy zdarzenia na podstawie alertów generowanych w połączonej usłudze zabezpieczeń. Następnie możesz edytować tę regułę w obszarze Analiza , a następnie aktywne reguły.

Ważne

Jeśli ta sekcja nie jest widoczna, najprawdopodobniej włączono integrację zdarzeń w łączniku XDR usługi Microsoft Defender lub dołączono usługę Microsoft Sentinel do ujednoliconej platformy operacji zabezpieczeń w portalu usługi Microsoft Defender.

W obu przypadkach ten artykuł nie ma zastosowania do twojego środowiska, ponieważ zdarzenia są tworzone przez aparat korelacji usługi Microsoft Defender zamiast przez usługę Microsoft Sentinel.

Tworzenie reguł tworzenia zdarzeń na podstawie szablonu zabezpieczeń firmy Microsoft

Usługa Microsoft Sentinel udostępnia gotowe szablony reguł do tworzenia reguł zabezpieczeń firmy Microsoft. Każde rozwiązanie źródłowe firmy Microsoft ma własny szablon. Na przykład istnieje jeden dla Ochrona punktu końcowego w usłudze Microsoft Defender, jeden dla Microsoft Defender dla Chmury itd. Utwórz regułę na podstawie każdego szablonu, który odpowiada rozwiązaniom w danym środowisku, dla którego chcesz automatycznie tworzyć zdarzenia. Zmodyfikuj reguły, aby zdefiniować bardziej szczegółowe opcje filtrowania, które alerty powinny powodować zdarzenia. Możesz na przykład automatycznie tworzyć zdarzenia usługi Microsoft Sentinel tylko z alertów o wysokiej ważności z usługi Microsoft Defender for Identity.

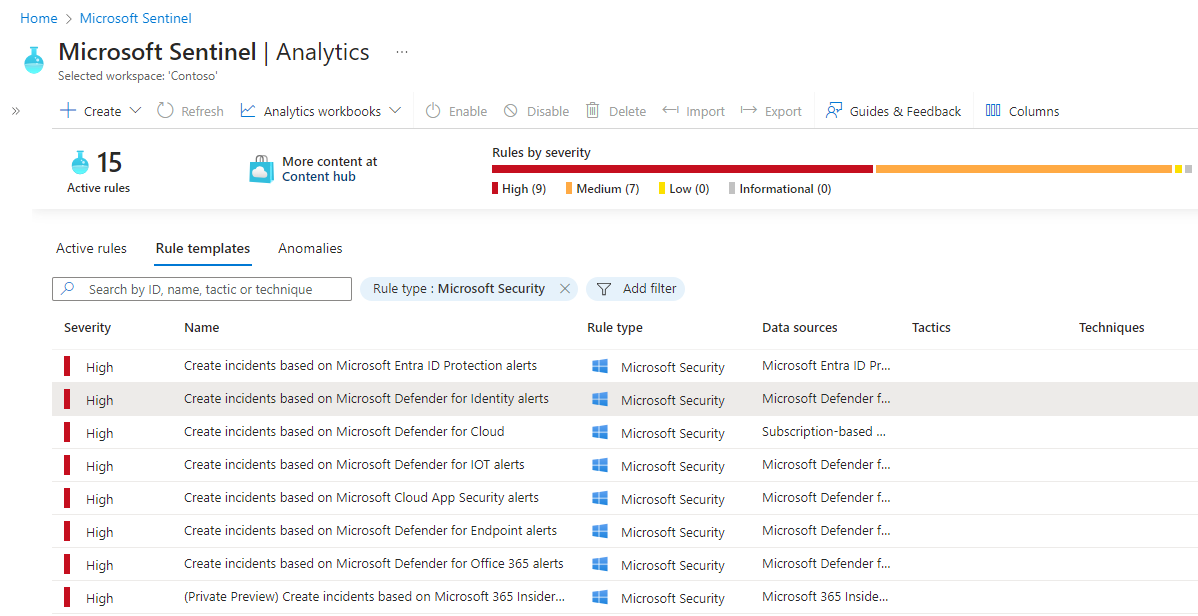

Z menu nawigacji usługi Microsoft Sentinel w obszarze Konfiguracja wybierz pozycję Analiza.

Wybierz kartę Szablony reguł, aby wyświetlić wszystkie szablony reguł analizy. Aby znaleźć więcej szablonów reguł, przejdź do centrum zawartości w usłudze Microsoft Sentinel.

Filtruj listę typów reguł zabezpieczeń firmy Microsoft, aby wyświetlić szablony reguł analitycznych na potrzeby tworzenia zdarzeń na podstawie alertów firmy Microsoft.

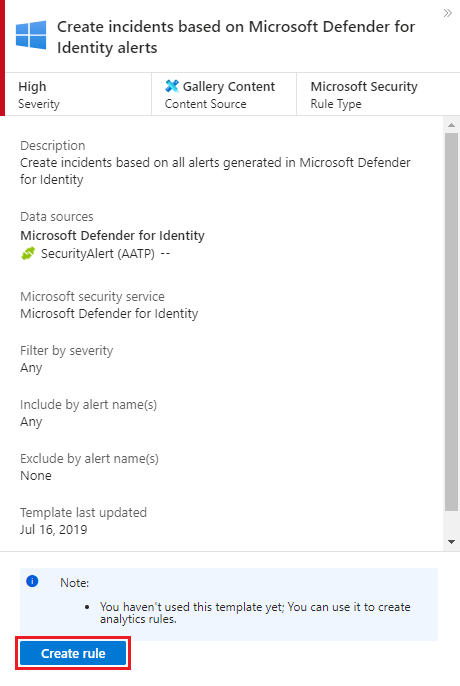

Wybierz szablon reguły dla źródła alertu, dla którego chcesz utworzyć zdarzenia. Następnie w okienku szczegółów wybierz pozycję Utwórz regułę.

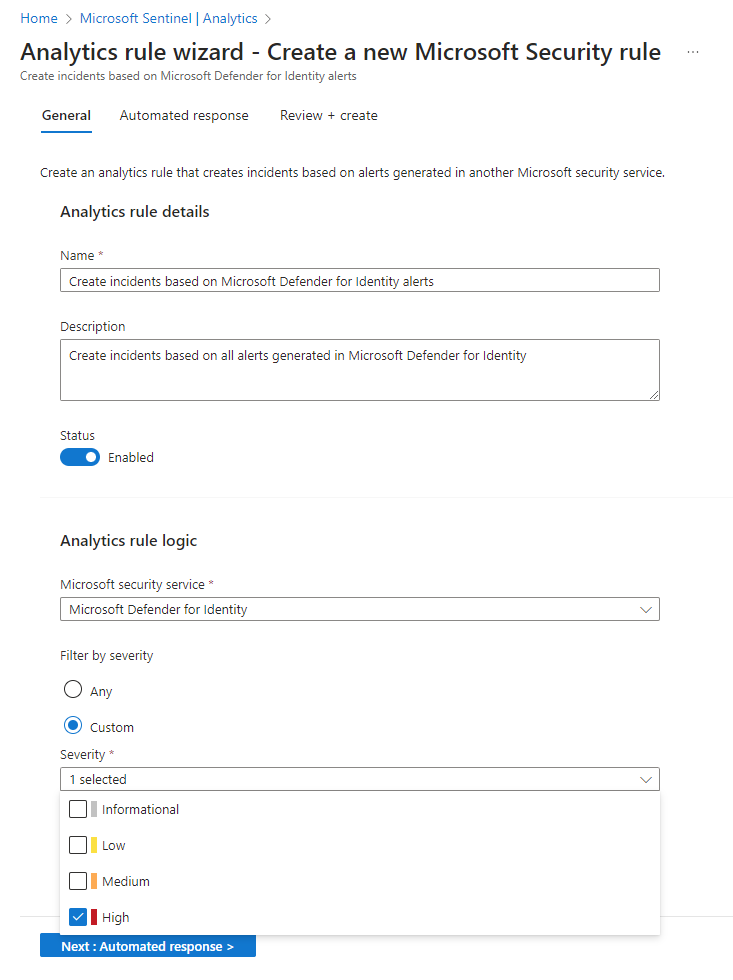

Zmodyfikuj szczegóły reguły, filtrując alerty, które będą tworzyć zdarzenia według ważności alertu lub tekstu zawartego w nazwie alertu.

Jeśli na przykład wybierzesz usługę Microsoft Defender for Identity w polu Usługa zabezpieczeń firmy Microsoft i wybierzesz pozycję Wysoki w polu Filtruj według ważności , tylko alerty zabezpieczeń o wysokiej ważności będą automatycznie tworzyć zdarzenia w usłudze Microsoft Sentinel.

Podobnie jak w przypadku innych typów reguł analizy, wybierz kartę Automatyczna odpowiedź , aby zdefiniować reguły automatyzacji uruchamiane podczas tworzenia zdarzeń przez tę regułę.

Tworzenie reguł tworzenia zdarzeń od podstaw

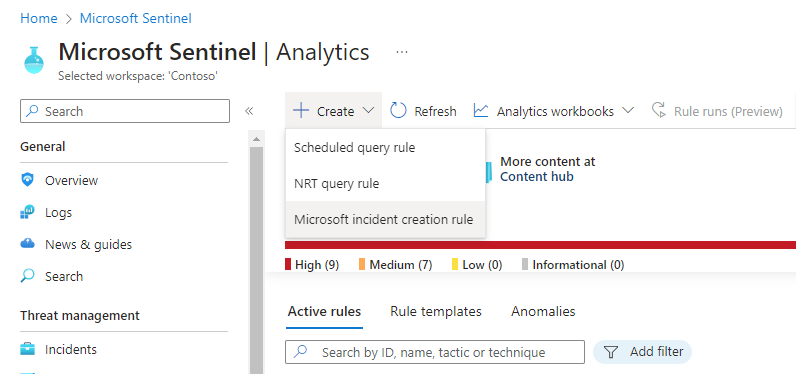

Możesz również utworzyć nową regułę zabezpieczeń firmy Microsoft, która filtruje alerty z różnych usług zabezpieczeń firmy Microsoft. Na stronie Analiza wybierz pozycję Utwórz > regułę tworzenia zdarzeń firmy Microsoft.

Na typ usługi zabezpieczeń firmy Microsoft można utworzyć więcej niż jedną regułę analizy zabezpieczeń firmy Microsoft. Nie powoduje to utworzenia zduplikowanych zdarzeń w przypadku zastosowania filtrów dla każdej reguły wykluczających się nawzajem.

Następne kroki

- Aby rozpocząć pracę z usługą Microsoft Sentinel, potrzebujesz subskrypcji platformy Microsoft Azure. Jeśli nie masz subskrypcji, możesz zarejestrować się, aby uzyskać dostęp do bezpłatnej wersji próbnej.

- Dowiedz się, jak dołączyć dane do usługi Microsoft Sentinel i uzyskać wgląd w dane i potencjalne zagrożenia.