Szyfrowanie obszarów roboczych usługi Azure Synapse Analytics

W tym artykule opisano:

- Szyfrowanie danych magazynowanych w obszarach roboczych usługi Synapse Analytics.

- Konfiguracja obszarów roboczych usługi Synapse w celu włączenia szyfrowania przy użyciu klucza zarządzanego przez klienta.

- Zarządzanie kluczami używanymi do szyfrowania danych w obszarach roboczych.

Szyfrowanie danych w stanie spoczynku

Kompletne rozwiązanie szyfrowania w spoczynku gwarantuje, że dane nigdy nie są utrwalane w postaci niezaszyfrowanej. Podwójne szyfrowanie danych magazynowanych ogranicza zagrożenia z dwoma, oddzielnymi warstwami szyfrowania, aby chronić przed naruszeniami dowolnego pojedynczej warstwy. Usługa Azure Synapse Analytics oferuje drugą warstwę szyfrowania danych w obszarze roboczym przy użyciu klucza zarządzanego przez klienta. Ten klucz jest zabezpieczony w usłudze Azure Key Vault, co umożliwia przejęcie na własność zarządzania kluczami i rotacji.

Pierwsza warstwa szyfrowania dla usług platformy Azure jest włączona z kluczami zarządzanymi przez platformę. Domyślnie dyski platformy Azure i dane na kontach usługi Azure Storage są automatycznie szyfrowane w spoczynku. Dowiedz się więcej na temat sposobu użycia szyfrowania na platformie Microsoft Azure w przeglądzie usługi Azure Encryption.

Uwaga

Niektóre elementy uważane za zawartość klienta, takie jak nazwy tabel, nazwy obiektów i nazwy indeksów, mogą być przesyłane w plikach dziennika na potrzeby pomocy technicznej i rozwiązywania problemów przez firmę Microsoft.

Szyfrowanie usługi Azure Synapse

Ta sekcja pomoże lepiej zrozumieć, w jaki sposób szyfrowanie kluczy zarządzanych przez klienta jest włączone i wymuszane w obszarach roboczych usługi Synapse. To szyfrowanie używa istniejących kluczy lub nowych kluczy wygenerowanych w usłudze Azure Key Vault. Pojedynczy klucz służy do szyfrowania wszystkich danych w obszarze roboczym. Obszary robocze usługi Synapse obsługują klucze o rozmiarze bajtów RSA 2048 i 3072 oraz klucze RSA-HSM.

Uwaga

Obszary robocze usługi Synapse nie obsługują używania kluczy EC, EC-HSM i oct-HSM do szyfrowania.

Dane w następujących składnikach usługi Synapse są szyfrowane przy użyciu klucza zarządzanego przez klienta skonfigurowanego na poziomie obszaru roboczego:

- Pule SQL

- Dedykowane pule SQL

- Bezserwerowa pula SQL

- Pule eksploratora danych

- Pule platformy Apache Spark

- Środowiska Azure Data Factory Integration Runtime, potoki, zestawy danych.

Konfiguracja szyfrowania obszaru roboczego

Obszary robocze można skonfigurować tak, aby włączyć podwójne szyfrowanie przy użyciu klucza zarządzanego przez klienta podczas tworzenia obszaru roboczego. Włącz podwójne szyfrowanie przy użyciu klucza zarządzanego przez klienta na karcie Zabezpieczenia podczas tworzenia nowego obszaru roboczego. Możesz wprowadzić identyfikator URI identyfikatora klucza lub wybrać z listy magazynów kluczy w tym samym regionie co obszar roboczy. Sama usługa Key Vault musi mieć włączoną ochronę przed przeczyszczeniem.

Ważne

Po utworzeniu obszaru roboczego nie można zmienić ustawienia konfiguracji podwójnego szyfrowania.

Dostęp do klucza i aktywacja obszaru roboczego

Model szyfrowania usługi Azure Synapse z kluczami zarządzanymi przez klienta obejmuje obszar roboczy, który uzyskuje dostęp do kluczy w usłudze Azure Key Vault w celu szyfrowania i odszyfrowania w razie potrzeby. Klucze są dostępne dla obszaru roboczego za pośrednictwem zasad dostępu lub kontroli dostępu opartej na rolach usługi Azure Key Vault. W przypadku udzielania uprawnień za pośrednictwem zasad dostępu usługi Azure Key Vault wybierz opcję "Tylko aplikacja" podczas tworzenia zasad (wybierz tożsamość zarządzaną obszarów roboczych i nie dodawaj jej jako autoryzowanej aplikacji).

Tożsamość zarządzana obszaru roboczego musi mieć przyznane wymagane uprawnienia w magazynie kluczy, zanim będzie można aktywować obszar roboczy. Takie etapowe podejście do aktywacji obszaru roboczego gwarantuje, że dane w obszarze roboczym są szyfrowane przy użyciu klucza zarządzanego przez klienta. Szyfrowanie można włączyć lub wyłączyć dla poszczególnych dedykowanych pul SQL. Każda dedykowana pula nie jest domyślnie włączona na potrzeby szyfrowania.

Używanie tożsamości zarządzanej przypisanej przez użytkownika

Obszary robocze można skonfigurować tak, aby korzystały z tożsamości zarządzanej przypisanej przez użytkownika w celu uzyskania dostępu do klucza zarządzanego przez klienta przechowywanego w usłudze Azure Key Vault. Skonfiguruj tożsamość zarządzaną przypisaną przez użytkownika, aby uniknąć etapowej aktywacji obszaru roboczego usługi Azure Synapse podczas używania podwójnego szyfrowania za pomocą kluczy zarządzanych przez klienta. Wbudowana rola Współautor tożsamości zarządzanej jest wymagana do przypisywania tożsamości zarządzanej przypisanej przez użytkownika do obszaru roboczego usługi Azure Synapse.

Uwaga

Nie można skonfigurować przypisanej przez użytkownika tożsamości zarządzanej w celu uzyskania dostępu do klucza zarządzanego przez klienta, gdy usługa Azure Key Vault znajduje się za zaporą.

Uprawnienia

Aby zaszyfrować lub odszyfrować dane magazynowane, tożsamość zarządzana musi mieć następujące uprawnienia. Podobnie jeśli używasz szablonu usługi Resource Manager do utworzenia nowego klucza, parametr "keyOps" szablonu musi mieć następujące uprawnienia:

- WrapKey (aby wstawić klucz do usługi Key Vault podczas tworzenia nowego klucza).

- UnwrapKey (aby pobrać klucz do odszyfrowywania).

- Pobierz (aby odczytać publiczną część klucza)

Aktywacja obszaru roboczego

Jeśli nie skonfigurujesz tożsamości zarządzanej przypisanej przez użytkownika w celu uzyskania dostępu do kluczy zarządzanych przez klienta podczas tworzenia obszaru roboczego, obszar roboczy pozostanie w stanie "Oczekiwanie", dopóki aktywacja nie powiedzie się. Aby można było w pełni korzystać ze wszystkich funkcji, należy aktywować obszar roboczy. Na przykład można utworzyć nową dedykowaną pulę SQL tylko po pomyślnym zakończeniu aktywacji. Udziel tożsamości zarządzanej obszaru roboczego dostępu do magazynu kluczy i wybierz link aktywacji na banerze witryny Azure Portal obszaru roboczego. Po pomyślnym zakończeniu aktywacji obszar roboczy jest gotowy do użycia z zapewnieniem, że wszystkie dane w nim są chronione przy użyciu klucza zarządzanego przez klienta. Jak wspomniano wcześniej, magazyn kluczy musi mieć włączoną ochronę przed przeczyszczeniem, aby aktywacja powiodła się.

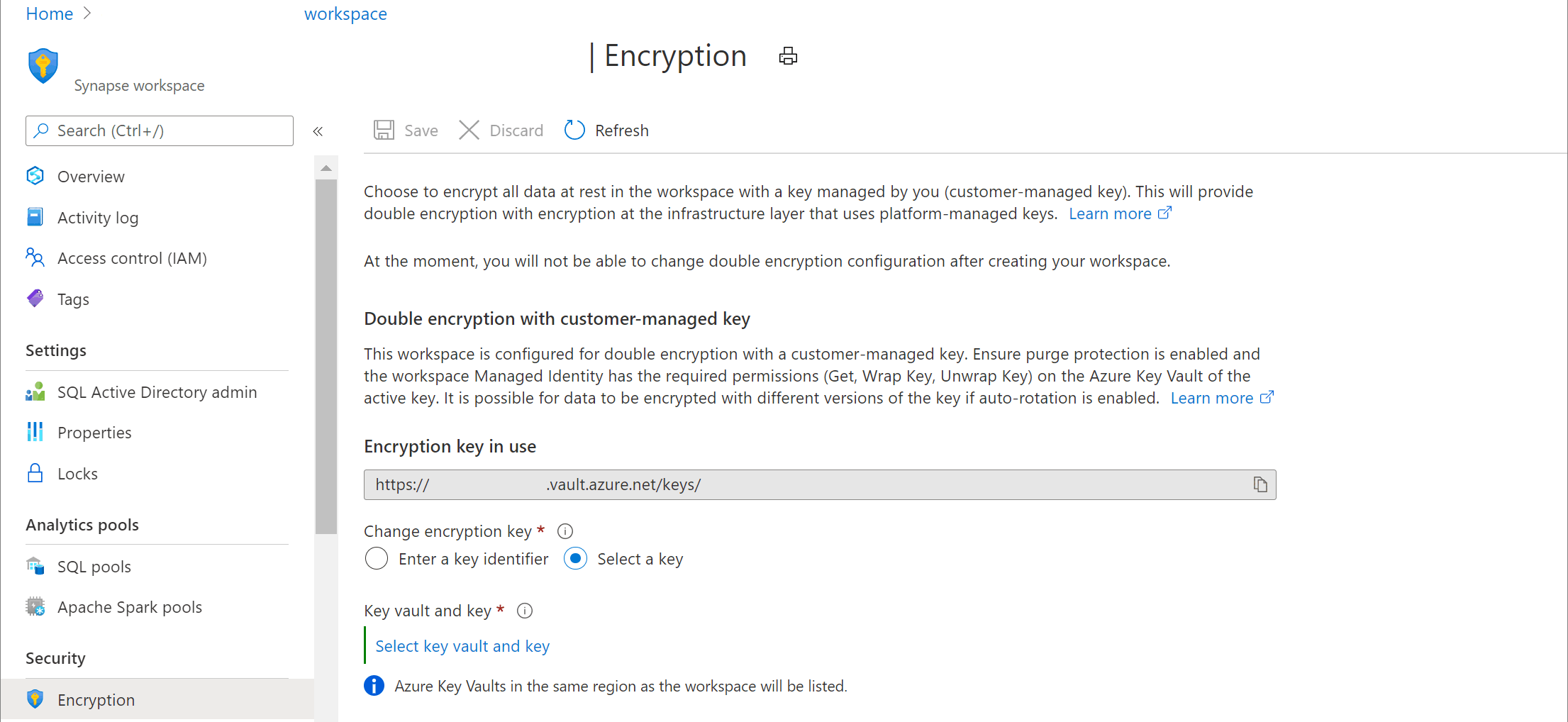

Zarządzanie kluczem obszaru roboczego zarządzanym przez klienta

Klucz zarządzany przez klienta można zmienić do szyfrowania danych ze strony Szyfrowanie w witrynie Azure Portal. W tym miejscu możesz również wybrać nowy klucz przy użyciu identyfikatora klucza lub wybrać z usługi Key Vault, do których masz dostęp w tym samym regionie co obszar roboczy. Jeśli wybierzesz klucz w innym magazynie kluczy niż wcześniej używane, przyznaj tożsamości zarządzanej obszaru roboczego "Get", "Zawijanie" i "Odpakuj" uprawnienia do nowego magazynu kluczy. Obszar roboczy zweryfikuje dostęp do nowego magazynu kluczy, a wszystkie dane w obszarze roboczym zostaną ponownie zaszyfrowane przy użyciu nowego klucza.

Ważne

Podczas zmiany klucza szyfrowania obszaru roboczego zachowaj stary klucz do momentu zastąpienia go w obszarze roboczym nowym kluczem. Umożliwia to odszyfrowywanie danych przy użyciu starego klucza, zanim zostanie ponownie zaszyfrowane przy użyciu nowego klucza. Stan puli SQL (online/offline) nie ma wpływu na proces rotacji klucza zarządzanego przez klienta (CMK) obszaru roboczego.

Pule SQL, które są w trybie offline podczas rotacji cmK, pozostaną zaszyfrowane przy użyciu starego klucza lub wersji klucza. Jeśli stary klucz lub wersja klucza jest wyłączona lub wygasła, pule nie zostaną wznowione, ponieważ odszyfrowywanie nie jest możliwe. Po wznowieniu tych pul należy włączyć stary klucz lub wersję klucza 1) i 2) mieć datę wygaśnięcia ustawioną w przyszłości, aby umożliwić odszyfrowywanie i kolejne ponowne szyfrowanie przy użyciu nowego klucza lub wersji klucza.

Aby zapewnić bezproblemową rotację klucza zarządzanego przez klienta, jeśli niektóre pule SQL są w trybie offline podczas procesu, stara wersja klucza lub klucza powinna pozostać włączona i mieć ustawioną datę wygaśnięcia w przyszłości. Ma to kluczowe znaczenie do pomyślnego wznowienia pul trybu offline i ponownego zaszyfrowania przy użyciu nowego klucza lub wersji klucza.

Zdecydowanie zaleca się, aby nie usuwać starych kluczy ani wersji kluczy, ponieważ nadal mogą być potrzebne do odszyfrowywania kopii zapasowych. Zamiast tego po ponownym zaszyfrowaniu wszystkich pul SQL przy użyciu nowego klucza lub wersji klucza wyłącz stary klucz lub wersję klucza. Gwarantuje to, że stary klucz lub wersja klucza pozostanie dostępna do odszyfrowywania starszych kopii zapasowych w razie potrzeby.

Zasady usługi Azure Key Vault dla automatycznej, okresowej rotacji kluczy lub akcji w kluczach mogą spowodować utworzenie nowych wersji kluczy. Możesz ponownie zaszyfrować wszystkie dane w obszarze roboczym przy użyciu najnowszej wersji aktywnego klucza. Aby ponownie zaszyfrować, zmień klucz w witrynie Azure Portal na klucz tymczasowy, a następnie wróć do klucza, którego chcesz użyć do szyfrowania. Aby na przykład zaktualizować szyfrowanie danych przy użyciu najnowszej wersji klucza aktywnego Key1, zmień klucz zarządzany przez klienta obszaru roboczego na klucz tymczasowy Key2. Poczekaj na zakończenie szyfrowania za pomocą klucza 2. Następnie przełącz klucz zarządzany przez klienta z powrotem na key1-data w obszarze roboczym zostanie ponownie zaszyfrowany przy użyciu najnowszej wersji klucza Key1.

Uwaga

Usługa Azure Synapse Analytics nie automatycznie ponownie szyfruje danych podczas tworzenia nowych wersji kluczy. Aby zapewnić spójność w obszarze roboczym, wymuś ponowne szyfrowanie danych przy użyciu powyższego procesu.

Funkcja Transparent Data Encryption SQL z kluczami zarządzanymi przez usługę

Funkcja TDE (Transparent Data Encryption) SQL jest dostępna dla dedykowanych pul SQL w obszarach roboczych , które nie są włączone do podwójnego szyfrowania. W tym typie obszaru roboczego klucz zarządzany przez usługę służy do zapewnienia podwójnego szyfrowania danych w dedykowanych pulach SQL. Funkcja TDE z kluczem zarządzanym przez usługę może być włączona lub wyłączona dla poszczególnych dedykowanych pul SQL.

Polecenia cmdlet dla usług Azure SQL Database i Azure Synapse

Aby skonfigurować funkcję TDE za pomocą programu PowerShell, musisz mieć połączenie jako właściciel, współautor platformy Azure lub menedżer zabezpieczeń SQL.

Użyj następujących poleceń cmdlet dla obszaru roboczego usługi Azure Synapse.

| Polecenia cmdlet | opis |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Włącza lub wyłącza przezroczyste szyfrowanie danych dla puli SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Pobiera stan przezroczystego szyfrowania danych dla puli SQL. |

| New-AzSynapseWorkspaceKey | Dodaje klucz usługi Key Vault do obszaru roboczego. |

| Get-AzSynapseWorkspaceKey | Pobiera klucze usługi Key Vault dla obszaru roboczego |

| Update-AzSynapseWorkspace | Ustawia funkcję ochrony przezroczystego szyfrowania danych dla obszaru roboczego. |

| Get-AzSynapseWorkspace | Pobiera funkcję ochrony przezroczystego szyfrowania danych |

| Remove-AzSynapseWorkspaceKey | Usuwa klucz usługi Key Vault z obszaru roboczego. |