Konfigurowanie ustawień przekierowywania urządzeń klienckich dla aplikacji systemu Windows i aplikacji pulpitu zdalnego przy użyciu usługi Microsoft Intune

Ważne

Skonfiguruj ustawienia przekierowania dla aplikacji systemu Windows i aplikacji pulpitu zdalnego przy użyciu usługi Microsoft Intune jest obecnie w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Napiwek

Ten artykuł zawiera informacje dotyczące wielu produktów korzystających z protokołu RDP (Remote Desktop Protocol) w celu zapewnienia dostępu zdalnego do pulpitów i aplikacji systemu Windows.

Przekierowywanie zasobów i urządzeń peryferyjnych z urządzenia lokalnego użytkownika do sesji zdalnej z usługi Azure Virtual Desktop lub Windows 365 za pośrednictwem protokołu RDP (Remote Desktop Protocol), takich jak schowek, aparat i dźwięk, zwykle podlega centralnej konfiguracji puli hostów i hostów sesji. Przekierowywanie urządzeń klienckich jest skonfigurowane dla aplikacji systemu Windows i aplikacji pulpitu zdalnego przy użyciu kombinacji zasad konfiguracji aplikacji usługi Microsoft Intune, zasad ochrony aplikacji i dostępu warunkowego firmy Microsoft Entra na urządzeniu lokalnym użytkownika.

Te funkcje umożliwiają osiągnięcie następujących scenariuszy:

Zastosuj ustawienia przekierowania na bardziej szczegółowym poziomie na podstawie podanych kryteriów. Na przykład możesz chcieć mieć różne ustawienia w zależności od grupy zabezpieczeń, w której znajduje się użytkownik, systemu operacyjnego używanego urządzenia lub jeśli użytkownicy używają zarówno urządzeń firmowych, jak i osobistych do uzyskiwania dostępu do sesji zdalnej.

Zapewnij dodatkową warstwę ochrony przed błędnie skonfigurowanym przekierowaniem na hoście lub hoście sesji hosta.

Stosowanie dodatkowych ustawień zabezpieczeń do aplikacji systemu Windows i aplikacji pulpitu zdalnego, takich jak wymaganie numeru PIN, blokowanie klawiatur innych firm i ograniczanie operacji wycinania, kopiowania i wklejania między innymi aplikacjami na urządzeniu klienckim.

Jeśli ustawienia przekierowania na urządzeniu klienckim powodują konflikt z właściwościami protokołu RDP puli hostów i hostem sesji dla usługi Azure Virtual Desktop lub Cloud PC dla systemu Windows 365, bardziej restrykcyjne ustawienie między nimi zostanie zastosowane. Jeśli na przykład host sesji nie zezwala na przekierowywanie dysków, a urządzenie klienckie zezwala na przekierowywanie dysków, przekierowanie dysku jest niedozwolone. Jeśli ustawienia przekierowania na hoście sesji i urządzeniu klienckim są takie same, zachowanie przekierowania jest spójne.

Ważne

Konfigurowanie ustawień przekierowania na urządzeniu klienckim nie jest zamiennikiem prawidłowego konfigurowania pul hostów i hostów sesji na podstawie wymagań. Konfigurowanie aplikacji systemu Windows i aplikacji pulpitu zdalnego przy użyciu usługi Microsoft Intune może nie być odpowiednie dla obciążeń wymagających wyższego poziomu zabezpieczeń.

Obciążenia z wyższymi wymaganiami dotyczącymi zabezpieczeń powinny nadal ustawiać przekierowanie na hoście puli hostów lub sesji, gdzie wszyscy użytkownicy puli hostów będą mieli taką samą konfigurację przekierowania. Zalecane jest rozwiązanie ochrony przed utratą danych (DLP), a przekierowywanie powinno być wyłączone na hostach sesji, gdy jest to możliwe, aby zminimalizować możliwości utraty danych.

Na wysokim poziomie istnieją trzy obszary do skonfigurowania:

Zasady konfiguracji aplikacji usługi Intune: służy do zarządzania ustawieniami przekierowania dla aplikacji systemu Windows i aplikacji pulpitu zdalnego na urządzeniu klienckim. Istnieją dwa typy zasad konfiguracji aplikacji; Zasady aplikacji zarządzanych służą do zarządzania ustawieniami aplikacji, niezależnie od tego, czy urządzenie klienckie jest zarejestrowane, czy wyrejestrowane, a zasady urządzeń zarządzanych są używane oprócz zarządzania ustawieniami na zarejestrowanym urządzeniu. Użyj filtrów, aby kierować użytkowników na podstawie określonych kryteriów.

Zasady ochrony aplikacji usługi Intune: służy do określania wymagań dotyczących zabezpieczeń, które muszą zostać spełnione przez aplikację i urządzenie klienckie. Użyj filtrów, aby kierować użytkowników na podstawie określonych kryteriów.

Zasady dostępu warunkowego: służy do kontrolowania dostępu do usług Azure Virtual Desktop i Windows 365 tylko wtedy, gdy są spełnione kryteria określone w zasadach konfiguracji aplikacji i zasadach ochrony aplikacji.

Obsługiwane platformy i typy rejestracji

W poniższej tabeli przedstawiono aplikację, którą można zarządzać na podstawie platformy urządzenia i typu rejestracji:

W przypadku aplikacji systemu Windows:

| Platforma urządzeń | Urządzenia zarządzane | Urządzenia niezarządzane |

|---|---|---|

| iOS i iPadOS |

W przypadku aplikacji pulpitu zdalnego:

| Platforma urządzeń | Urządzenia zarządzane | Urządzenia niezarządzane |

|---|---|---|

| iOS i iPadOS | ||

| Android |

Przykładowe scenariusze

Wartości określone w filtrach i zasadach zależą od wymagań, więc musisz określić, co jest najlepsze dla organizacji. Poniżej przedstawiono kilka przykładowych scenariuszy konfiguracji, które należy skonfigurować w celu ich osiągnięcia.

Scenariusz 1

Użytkownicy w grupie mogą przekierowywać dyski podczas nawiązywania połączenia z urządzenia firmowego z systemem Windows, ale przekierowywanie dysków jest niedozwolone na urządzeniu firmowym z systemem iOS/iPadOS lub Android. Aby osiągnąć ten scenariusz:

Upewnij się, że hosty sesji lub komputery w chmurze oraz ustawienia pul hostów są skonfigurowane tak, aby zezwalały na przekierowywanie dysków.

Utwórz filtr urządzeń dla zarządzanych aplikacji dla systemów iOS i iPadOS oraz oddzielny filtr dla systemu Android.

Tylko w przypadku systemów iOS i iPadOS utwórz zasady konfiguracji aplikacji dla urządzeń zarządzanych.

Utwórz zasady konfiguracji aplikacji dla aplikacji zarządzanych z wyłączonym przekierowywaniem dysków. Można utworzyć pojedyncze zasady dla systemów iOS/iPadOS i Android lub utworzyć oddzielne zasady dla systemów iOS/iPadOS i Android.

Utwórz dwie zasady ochrony aplikacji— jedną dla systemów iOS/iPadOS i jedną dla systemu Android.

Scenariusz 2

Użytkownicy w grupie, którzy mają urządzenie z systemem Android z najnowszą wersją systemu Android, mogą przekierowywać dysków, ale ci sami użytkownicy, którzy na urządzeniu korzystają ze starszej wersji systemu Android, są niedozwolone przekierowywanie dysków. Aby osiągnąć ten scenariusz:

Upewnij się, że hosty sesji lub komputery w chmurze oraz ustawienia pul hostów są skonfigurowane tak, aby zezwalały na przekierowywanie dysków.

Utwórz dwa filtry urządzeń:

Filtr urządzenia dla zarządzanych aplikacji dla systemu Android, w którym wersja wersji jest ustawiona na najnowszy numer wersji systemu Android.

Filtr urządzenia dla zarządzanych aplikacji dla systemu Android, w którym wersja wersji jest ustawiona na numer wersji starszej niż najnowsza wersja systemu Android.

Utwórz dwie zasady konfiguracji aplikacji:

Zasady konfiguracji aplikacji dla zarządzanych aplikacji z włączonym przekierowywaniem dysków. Przypisz do niej co najmniej jedną grupę z filtrem dla najnowszego numeru wersji systemu Android.

Zasady konfiguracji aplikacji dla aplikacji zarządzanych z wyłączonym przekierowywaniem dysków. Przypisz do niej co najmniej jedną grupę z filtrem dla starszego numeru wersji systemu Android.

Utwórz zasady ochrony aplikacji połączone dla systemów iOS/iPadOS i Android.

Scenariusz 3

Użytkownicy w grupie używający niezarządzanego urządzenia z systemem iOS/iPadOS w celu nawiązania połączenia z sesją zdalną mogą przekierowywać schowka, ale ci sami użytkownicy korzystający z niezarządzanego urządzenia z systemem Android nie są niedozwolone przekierowywanie schowka. Aby osiągnąć ten scenariusz:

Upewnij się, że hosty sesji lub komputery w chmurze oraz ustawienia pul hostów są skonfigurowane tak, aby zezwalać na przekierowywanie schowka.

Utwórz dwa filtry urządzeń:

Filtr urządzenia dla zarządzanych aplikacji dla systemów iOS i iPadOS, gdzie typ zarządzania urządzeniami jest niezarządzany.

Filtr urządzenia dla zarządzanych aplikacji dla systemu Android, w którym typ zarządzania urządzeniami jest niezarządzany.

Utwórz dwie zasady konfiguracji aplikacji:

Zasady konfiguracji aplikacji dla aplikacji zarządzanych z włączonym przekierowywaniem schowka. Przypisz do niej co najmniej jedną grupę z filtrem dla niezarządzanych urządzeń z systemem iOS lub iPadOS.

Zasady konfiguracji aplikacji dla aplikacji zarządzanych z wyłączonym przekierowywaniem schowka. Przypisz do niej co najmniej jedną grupę z filtrem dla niezarządzanych urządzeń z systemem Android.

Utwórz zasady ochrony aplikacji połączone dla systemów iOS/iPadOS i Android.

Zalecane ustawienia zasad

Poniżej przedstawiono kilka zalecanych ustawień zasad, których należy używać z usługą Intune i dostępem warunkowym. Używane ustawienia powinny być oparte na wymaganiach.

Intune:

- Wyłącz wszystkie przekierowania na urządzeniach osobistych.

- Wymagaj dostępu numeru PIN do aplikacji.

- Blokuj klawiatury innych firm.

- Określ minimalną wersję systemu operacyjnego urządzenia.

- Określ minimalną liczbę wersji aplikacji systemu Windows i/lub aplikacji pulpitu zdalnego.

- Blokuj urządzenia ze zdjętymi zabezpieczeniami systemu/odblokowanym dostępem do konta root.

- Wymagaj rozwiązania do ochrony przed zagrożeniami mobilnymi (MTD) na urządzeniach bez wykrytych zagrożeń.

Dostęp warunkowy:

- Blokuj dostęp, chyba że zostaną spełnione kryteria ustawione w zasadach zarządzania aplikacjami mobilnymi usługi Intune.

- Udziel dostępu, wymagając co najmniej jednej z następujących opcji:

- Wymagaj uwierzytelniania wieloskładnikowego.

- Wymagaj zasad ochrony aplikacji usługi Intune.

Wymagania wstępne

Aby można było skonfigurować ustawienia przekierowania na urządzeniu klienckim przy użyciu usługi Microsoft Intune i dostępu warunkowego, potrzebne są następujące elementy:

Istniejąca pula hostów z hostami sesji lub komputerami w chmurze.

Co najmniej jedna grupa zabezpieczeń zawierająca użytkowników, do których mają być stosowane zasady.

Aby używać aplikacji pulpitu zdalnego z zarejestrowanymi urządzeniami w systemach iOS i iPadOS, należy dodać każdą aplikację do usługi Intune ze sklepu App Store. Aby uzyskać więcej informacji, zobacz Dodawanie aplikacji ze sklepu dla systemu iOS do usługi Microsoft Intune.

Urządzenie klienckie z jedną z następujących wersji aplikacji systemu Windows lub aplikacji pulpitu zdalnego:

W przypadku aplikacji systemu Windows:

- iOS i iPadOS: 10.5.2 lub nowszy.

Aplikacja pulpitu zdalnego:

- iOS i iPadOS: 10.5.8 lub nowszy.

- Android: 10.0.19.1279 lub nowszy.

Istnieje więcej wymagań wstępnych usługi Intune dotyczących konfigurowania zasad konfiguracji aplikacji, zasad ochrony aplikacji i zasad dostępu warunkowego. Aby uzyskać więcej informacji, zobacz:

Tworzenie filtru aplikacji zarządzanej

Tworząc filtr aplikacji zarządzanej, można zastosować ustawienia przekierowania tylko wtedy, gdy kryteria ustawione w filtrze są zgodne, co pozwala zawęzić zakres przypisywania zasad. Jeśli nie skonfigurujesz filtru, ustawienia przekierowania mają zastosowanie do wszystkich użytkowników. To, co określisz w filtrze, zależy od wymagań.

Aby dowiedzieć się więcej o filtrach i sposobie ich tworzenia, zobacz Używanie filtrów podczas przypisywania aplikacji, zasad i profilów w usłudze Microsoft Intune i właściwościach filtru aplikacji zarządzanych.

Tworzenie zasad konfiguracji aplikacji dla urządzeń zarządzanych

W przypadku urządzeń z systemem iOS i iPadOS, które są zarejestrowane tylko, należy utworzyć zasady konfiguracji aplikacji dla urządzeń zarządzanych dla aplikacji pulpitu zdalnego.

Aby utworzyć i zastosować zasady konfiguracji aplikacji dla urządzeń zarządzanych, wykonaj kroki opisane w artykule Dodawanie zasad konfiguracji aplikacji dla zarządzanych urządzeń z systemem iOS/iPadOS i użyj następujących ustawień:

Na karcie Podstawy dla aplikacji docelowej wybierz z listy aplikację mobilną pulpitu zdalnego. Musisz dodać aplikację do usługi Intune ze sklepu App Store, aby była wyświetlana na tej liście.

Na karcie Ustawienia na liście rozwijanej Format ustawień konfiguracji wybierz pozycję Użyj projektanta konfiguracji, a następnie wprowadź następujące ustawienia dokładnie tak, jak pokazano:

Klucz konfiguracji Typ wartości Wartość konfiguracji IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDString {{deviceID}}Na karcie Przypisania przypisz zasady do grupy zabezpieczeń zawierającej użytkowników, aby zastosować zasady. Zasady należy zastosować do grupy użytkowników, aby zasady zaczęły obowiązywać. Dla każdej grupy możesz opcjonalnie wybrać filtr, aby był bardziej szczegółowy w określaniu wartości docelowej zasad konfiguracji aplikacji.

Tworzenie zasad konfiguracji aplikacji dla aplikacji zarządzanych

Należy utworzyć zasady konfiguracji aplikacji dla aplikacji zarządzanych dla aplikacji systemu Windows i aplikacji pulpitu zdalnego, które umożliwiają podanie ustawień konfiguracji.

Aby utworzyć i zastosować zasady konfiguracji aplikacji dla aplikacji zarządzanych, wykonaj kroki opisane w temacie Zasady konfiguracji aplikacji dla aplikacji zarządzanych przez zestaw SDK aplikacji usługi Intune i użyj następujących ustawień:

Na karcie Podstawowe wykonaj następujące czynności w zależności od tego, czy jest przeznaczona aplikacja systemu Windows, czy aplikacja pulpitu zdalnego

W obszarze Aplikacja systemu Windows wybierz pozycję Wybierz aplikacje niestandardowe, a następnie w polu Pakiet lub Identyfikator pakietu wprowadź

com.microsoft.rdc.applei jako platformę wybierz pozycję iOS/iPadOS.W przypadku aplikacji pulpitu zdalnego wybierz pozycję Wybierz aplikacje publiczne, a następnie wyszukaj i wybierz pozycję Pulpit zdalny dla każdej platformy, która ma być docelowa.

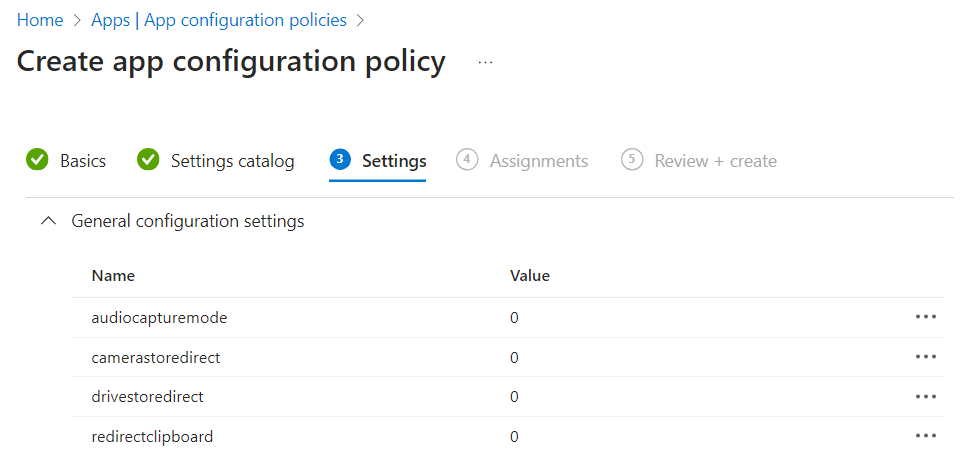

Na karcie Ustawienia rozwiń węzeł Ogólne ustawienia konfiguracji, a następnie wprowadź następujące pary nazw i wartości dla każdego ustawienia przekierowania, które chcesz skonfigurować dokładnie tak, jak pokazano. Te wartości odpowiadają właściwościom protokołu RDP wymienionym we właściwościach obsługiwanego protokołu RDP, ale składnia jest inna:

Nazwa/nazwisko Opis Wartość audiocapturemodeWskazuje, czy przekierowanie danych wejściowych audio jest włączone. 0: przechwytywanie dźwięku z urządzenia lokalnego jest wyłączone.1: przechwytywanie audio z urządzenia lokalnego i przekierowywanie do aplikacji audio w sesji zdalnej jest włączone.camerastoredirectOkreśla, czy włączono przekierowywanie aparatu. 0: przekierowywanie aparatu jest wyłączone.1: włączono przekierowywanie aparatu.drivestoredirectOkreśla, czy włączono przekierowywanie dysku. 0: przekierowanie dysku jest wyłączone.1: włączono przekierowywanie dysku.redirectclipboardOkreśla, czy przekierowanie schowka jest włączone. 0: przekierowywanie schowka na urządzeniu lokalnym jest wyłączone w sesji zdalnej.1: przekierowywanie schowka na urządzeniu lokalnym jest włączone w sesji zdalnej.Oto przykład sposobu, w jaki ustawienia powinny wyglądać:

Na karcie Przypisania przypisz zasady do grupy zabezpieczeń zawierającej użytkowników, aby zastosować zasady. Zasady należy zastosować do grupy użytkowników, aby zasady zaczęły obowiązywać. Dla każdej grupy możesz opcjonalnie wybrać filtr, aby był bardziej szczegółowy w określaniu wartości docelowej zasad konfiguracji aplikacji.

Tworzenie zasad ochrony aplikacji

Należy utworzyć zasady ochrony aplikacji dla aplikacji systemu Windows i aplikacji pulpitu zdalnego, które umożliwiają kontrolowanie sposobu uzyskiwania dostępu do danych i udostępniania ich przez aplikacje na urządzeniach przenośnych.

Aby utworzyć i zastosować zasady ochrony aplikacji, wykonaj kroki opisane w temacie Jak utworzyć i przypisać zasady ochrony aplikacji oraz użyć następujących ustawień. Musisz utworzyć zasady ochrony aplikacji dla każdej platformy, którą chcesz kierować.

Na karcie Aplikacje wykonaj następujące czynności w zależności od tego, czy jest przeznaczona aplikacja systemu Windows, czy aplikacja pulpitu zdalnego

W obszarze Aplikacja systemu Windows w systemie iOS/iPadOS wybierz pozycję Wybierz aplikacje niestandardowe, a następnie w polu Pakiet lub Identyfikator pakietu wprowadź .

com.microsoft.rdc.appleW przypadku aplikacji Pulpit zdalny wybierz pozycję Wybierz aplikacje publiczne, a następnie wyszukaj i wybierz pozycję Pulpit zdalny.

Na karcie Ochrona danych tylko następujące ustawienia są istotne dla aplikacji systemu Windows i aplikacji pulpitu zdalnego. Inne ustawienia nie mają zastosowania jako aplikacja systemu Windows, a aplikacja pulpitu zdalnego współdziała z hostem sesji, a nie z danymi w aplikacji. Na urządzeniach przenośnych niezatwierdzone klawiatury są źródłem rejestrowania naciśnięć i kradzieży.

W przypadku systemów iOS i iPadOS można skonfigurować następujące ustawienia:

- Ograniczanie wycinania, kopiowania i wklejania między innymi aplikacjami

- Klawiatury innych firm

W przypadku systemu Android można skonfigurować następujące ustawienia:

- Ograniczanie wycinania, kopiowania i wklejania między innymi aplikacjami

- Przechwytywanie ekranu i Asystent Google

- Zatwierdzone klawiatury

Napiwek

Jeśli wyłączysz przekierowywanie schowka w zasadach konfiguracji aplikacji, należy ustawić ustawienie Ogranicz wycinanie, kopiowanie i wklejanie między innymi aplikacjami na wartość Zablokowane.

Na karcie Uruchamianie warunkowe zalecamy dodanie następujących warunków:

Stan Typ warunku Wartość Akcja Minimalna wersja aplikacji Warunek aplikacji Na podstawie wymagań. Zablokuj dostęp Minimalna wersja systemu operacyjnego Warunek urządzenia Na podstawie wymagań. Zablokuj dostęp Podstawowa usługa MTD Warunek urządzenia Na podstawie wymagań.

Należy skonfigurować łącznik MTD. W przypadku Ochrona punktu końcowego w usłudze Microsoft Defender skonfiguruj Ochrona punktu końcowego w usłudze Microsoft Defender w usłudze Intune.Zablokuj dostęp Maksymalny dozwolony poziom zagrożenia urządzenia Warunek urządzenia Bezpieczeństwo Zablokuj dostęp Aby uzyskać szczegółowe informacje o wersji, zobacz Co nowego w aplikacji systemu Windows, Co nowego w kliencie pulpitu zdalnego dla systemów iOS i iPadOS oraz Co nowego w kliencie pulpitu zdalnego dla systemu operacyjnego Android i Chrome.

Aby uzyskać więcej informacji na temat dostępnych ustawień, zobacz Uruchamianie warunkowe w ustawieniach zasad ochrony aplikacji systemu iOS i Uruchamianie warunkowe w ustawieniach zasad ochrony aplikacji systemu Android.

Na karcie Przypisania przypisz zasady do grupy zabezpieczeń zawierającej użytkowników, aby zastosować zasady. Zasady należy zastosować do grupy użytkowników, aby zasady zaczęły obowiązywać. Dla każdej grupy możesz opcjonalnie wybrać filtr, aby był bardziej szczegółowy w określaniu wartości docelowej zasad konfiguracji aplikacji.

Tworzenie zasady dostępu warunkowego

Tworzenie zasad dostępu warunkowego umożliwia ograniczenie dostępu do sesji zdalnej tylko wtedy, gdy zasady ochrony aplikacji są stosowane w aplikacji systemu Windows i aplikacji pulpitu zdalnego. Jeśli tworzysz drugie zasady dostępu warunkowego, możesz również zablokować dostęp za pomocą przeglądarki internetowej.

Aby utworzyć i zastosować zasady dostępu warunkowego, wykonaj kroki opisane w temacie Konfigurowanie zasad dostępu warunkowego opartego na aplikacji przy użyciu usługi Intune. Poniższe ustawienia zawierają przykład, ale należy je dostosować w zależności od wymagań:

Aby pierwsze zasady udzielały dostępu do sesji zdalnej tylko wtedy, gdy zasady ochrony aplikacji są stosowane z aplikacją systemu Windows i aplikacją pulpitu zdalnego:

W przypadku przypisań uwzględnij grupę zabezpieczeń zawierającą użytkowników, do których mają być stosowane zasady. Zasady należy zastosować do grupy użytkowników, aby zasady zaczęły obowiązywać.

W obszarze Zasoby docelowe wybierz, aby zastosować zasady do aplikacji w chmurze, a następnie w polu Uwzględnij wybierz pozycję Wybierz aplikacje. Wyszukaj i wybierz pozycję Azure Virtual Desktop i Windows 365. Na liście znajduje się tylko usługa Azure Virtual Desktop, jeśli zarejestrowano

Microsoft.DesktopVirtualizationdostawcę zasobów w subskrypcji w dzierżawie firmy Microsoft Entra.W przypadku warunków:

- Wybierz pozycję Platformy urządzeń, a następnie uwzględnij systemy iOS i Android.

- Wybierz pozycję Aplikacje klienckie, a następnie uwzględnij aplikacje mobilne i klientów klasycznych.

W obszarze Kontrola dostępu wybierz pozycję Udziel dostępu, a następnie zaznacz pole wyboru Wymagaj zasad ochrony aplikacji i wybierz przycisk radiowy Wymagaj wszystkich wybranych kontrolek.

W obszarze Włącz zasady ustaw wartość Włączone.

Aby drugie zasady blokowały dostęp do sesji zdalnej przy użyciu przeglądarki internetowej:

W przypadku przypisań uwzględnij grupę zabezpieczeń zawierającą użytkowników, do których mają być stosowane zasady. Zasady należy zastosować do grupy użytkowników, aby zasady zaczęły obowiązywać.

W obszarze Zasoby docelowe wybierz, aby zastosować zasady do aplikacji w chmurze, a następnie w polu Uwzględnij wybierz pozycję Wybierz aplikacje. Wyszukaj i wybierz pozycję Azure Virtual Desktop i Windows 365. Na liście znajduje się tylko usługa Azure Virtual Desktop, jeśli zarejestrowano

Microsoft.DesktopVirtualizationdostawcę zasobów w subskrypcji w dzierżawie firmy Microsoft Entra. Aplikacja w chmurze dla systemu Windows 365 obejmuje również usługę Microsoft Dev Box.W przypadku warunków:

- Wybierz pozycję Platformy urządzeń, a następnie uwzględnij systemy iOS i Android.

- Wybierz pozycję Aplikacje klienckie, a następnie dołącz przeglądarkę.

W obszarze Kontrola dostępu wybierz pozycję Blokuj dostęp, a następnie wybierz przycisk radiowy Wymagaj wszystkich wybranych kontrolek.

W obszarze Włącz zasady ustaw wartość Włączone.

Sprawdzanie konfiguracji

Po skonfigurowaniu usługi Intune do zarządzania przekierowywaniem urządzeń na urządzeniach osobistych możesz zweryfikować konfigurację, łącząc się z sesją zdalną. To, co należy przetestować, zależy od tego, czy skonfigurowane zasady mają być stosowane do zarejestrowanych lub nierejestrowanych urządzeń, które platformy oraz ustawienia przekierowania i ochrony danych zostały ustawione. Sprawdź, czy możesz wykonywać tylko akcje, które można wykonać zgodnie z oczekiwaniami.

Znane problemy

Konfigurowanie ustawień przekierowania dla aplikacji systemu Windows i aplikacji pulpitu zdalnego na urządzeniu klienckim przy użyciu usługi Microsoft Intune ma następujące ograniczenie:

- Podczas konfigurowania przekierowania urządzenia klienckiego dla aplikacji pulpitu zdalnego lub aplikacji systemu Windows w systemach iOS i iPadOS żądania uwierzytelniania wieloskładnikowego (MFA) mogą zostać zablokowane w pętli. Typowy scenariusz tego problemu występuje, gdy aplikacja pulpitu zdalnego lub aplikacja systemu Windows jest uruchamiana na zarejestrowanym telefonie iPhone w usłudze Intune, a ten sam telefon iPhone jest używany do odbierania żądań uwierzytelniania wieloskładnikowego z aplikacji Microsoft Authenticator podczas logowania się do aplikacji pulpitu zdalnego lub aplikacji systemu Windows. Aby obejść ten problem, użyj aplikacji pulpitu zdalnego lub aplikacji systemu Windows na innym urządzeniu (takim jak tablet iPad) z urządzenia używanego do odbierania żądań uwierzytelniania wieloskładnikowego (na przykład telefonu iPhone).