Konfigurowanie połączenia sieci VPN typu lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute

Sieć VPN typu lokacja-lokacja można skonfigurować dla bramy sieci wirtualnej przez prywatną komunikację równorzędną usługi ExpressRoute przy użyciu adresu IP RFC 1918. Ta konfiguracja zapewnia następujące korzyści:

Ruch przez prywatną komunikację równorzędną jest szyfrowany.

Użytkownicy połączeń punkt-lokacja nawiązujący połączenie z bramą sieci wirtualnej mogą używać usługi ExpressRoute (za pośrednictwem tunelu lokacja-lokacja) do uzyskiwania dostępu do zasobów lokalnych.

Istnieje możliwość wdrożenia połączeń sieci VPN typu lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute w tym samym czasie co połączenia sieci VPN typu lokacja-lokacja za pośrednictwem Internetu w tej samej bramie sieci VPN.

Ta funkcja jest dostępna tylko dla bram opartych na protokole IP w warstwie Standardowa.

Wymagania wstępne

Aby ukończyć tę konfigurację, sprawdź, czy spełnione są następujące wymagania wstępne:

Masz działający obwód usługi ExpressRoute połączony z siecią wirtualną, w której utworzono bramę sieci VPN (lub).

Zasoby można uzyskać za pośrednictwem adresu IP RFC1918 (prywatnego) w sieci wirtualnej za pośrednictwem obwodu usługi ExpressRoute.

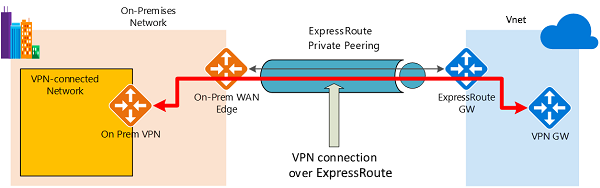

Routing

Rysunek 1 przedstawia przykład łączności sieci VPN za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute. W tym przykładzie zobaczysz sieć w sieci lokalnej połączonej z bramą sieci VPN centrum platformy Azure za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute. Ważnym aspektem tej konfiguracji jest routing między sieciami lokalnymi i platformą Azure za pośrednictwem ścieżek usługi ExpressRoute i sieci VPN.

Rysunek 1

Nawiązywanie łączności jest proste:

Ustanów łączność usługi ExpressRoute z obwodem usługi ExpressRoute i prywatną komunikacją równorzędną.

Ustanów łączność sieci VPN, wykonując kroki opisane w tym artykule.

Ruch z sieci lokalnych do platformy Azure

W przypadku ruchu z sieci lokalnych do platformy Azure prefiksy platformy Azure są anonsowane zarówno za pośrednictwem protokołu BGP prywatnej komunikacji równorzędnej usługi ExpressRoute, jak i protokołu BGP sieci VPN, jeśli protokół BGP jest skonfigurowany w usłudze VPN Gateway. Wynikiem są dwie trasy sieciowe (ścieżki) w kierunku platformy Azure z sieci lokalnych:

• Jedna trasa sieciowa przez ścieżkę chronioną przez protokół IPsec.

• Jedna trasa sieciowa bezpośrednio za pośrednictwem usługi ExpressRoute bez ochrony protokołu IPsec.

Aby zastosować szyfrowanie do komunikacji, upewnij się, że w przypadku sieci połączonej z siecią VPN na rysunku 1 trasy platformy Azure za pośrednictwem lokalnej bramy sieci VPN są preferowane przez bezpośrednią ścieżkę usługi ExpressRoute.

Ruch z platformy Azure do sieci lokalnych

To samo wymaganie dotyczy ruchu z platformy Azure do sieci lokalnych. Aby upewnić się, że ścieżka protokołu IPsec jest preferowana przez bezpośrednią ścieżkę usługi ExpressRoute (bez protokołu IPsec), dostępne są dwie opcje:

• Anonsuj bardziej szczegółowe prefiksy w sesji protokołu BGP sieci VPN dla sieci VPN połączonej. Można anonsować większy zakres obejmujący sieć połączoną z siecią VPN za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute, a następnie bardziej szczegółowe zakresy w sesji protokołu BGP sieci VPN. Na przykład anonsuj 10.0.0.0/16 za pośrednictwem usługi ExpressRoute i 10.0.1.0/24 za pośrednictwem sieci VPN.

• Anonsuj rozłączne prefiksy dla sieci VPN i usługi ExpressRoute. Jeśli zakresy sieci połączone z siecią VPN są rozłączne z innych połączonych sieci usługi ExpressRoute, możesz anonsować prefiksy odpowiednio w sesjach sieci VPN i protokołu BGP usługi ExpressRoute. Na przykład anonsuj 10.0.0.0/24 za pośrednictwem usługi ExpressRoute i 10.0.1.0/24 za pośrednictwem sieci VPN.

W obu tych przykładach platforma Azure wyśle ruch do wersji 10.0.1.0/24 za pośrednictwem połączenia sieci VPN, a nie bezpośrednio za pośrednictwem usługi ExpressRoute bez ochrony sieci VPN.

Ostrzeżenie

Jeśli anonsujesz te same prefiksy zarówno za pośrednictwem połączeń expressRoute, jak i vpn, platforma Azure użyje ścieżki usługi ExpressRoute bezpośrednio bez ochrony sieci VPN.

Kroki portalu

Konfigurowanie połączenia lokacja-lokacja. Aby uzyskać instrukcje, zobacz artykuł Konfiguracja lokacja-lokacja. Pamiętaj, aby wybrać bramę z publicznym adresem IP w warstwie Standardowa.

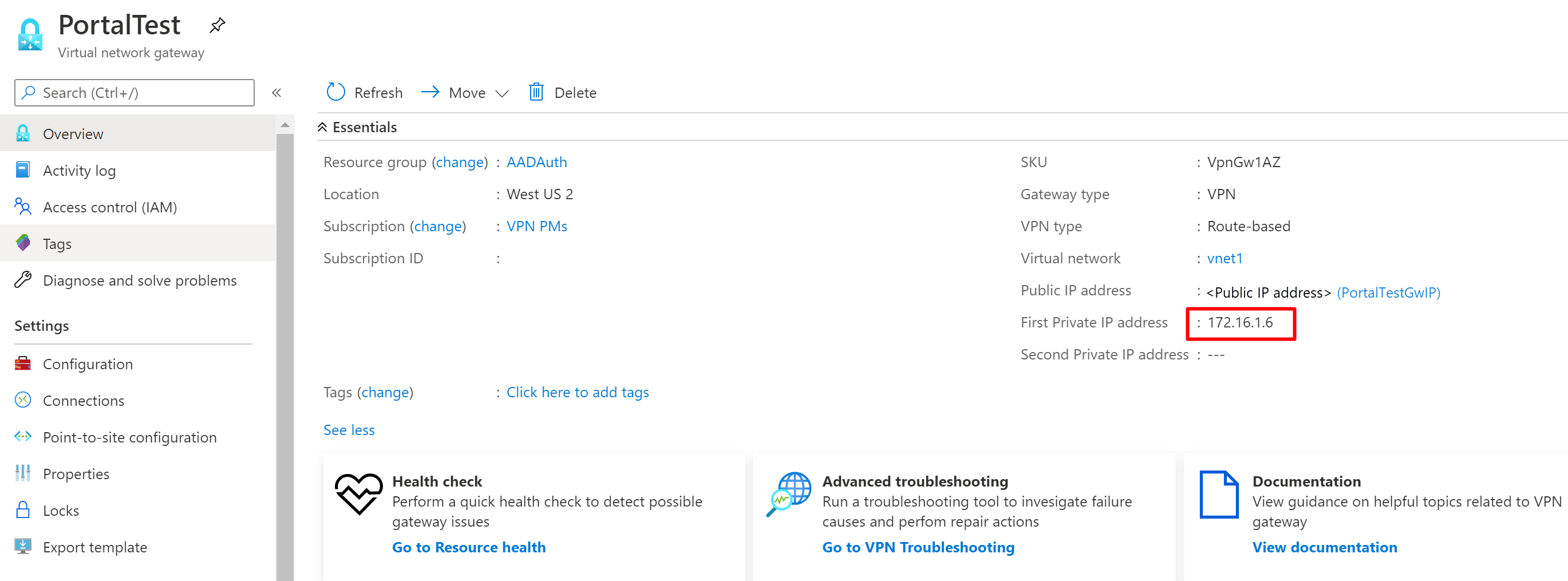

Włącz prywatne adresy IP w bramie. Wybierz pozycję Konfiguracja, a następnie ustaw opcję Prywatne adresy IP bramy na włączone. Wybierz Zapisz, aby zapisać zmiany.

Na stronie Przegląd wybierz pozycję Zobacz więcej, aby wyświetlić prywatny adres IP. Zapisz te informacje, aby użyć ich w dalszej części kroków konfiguracji.

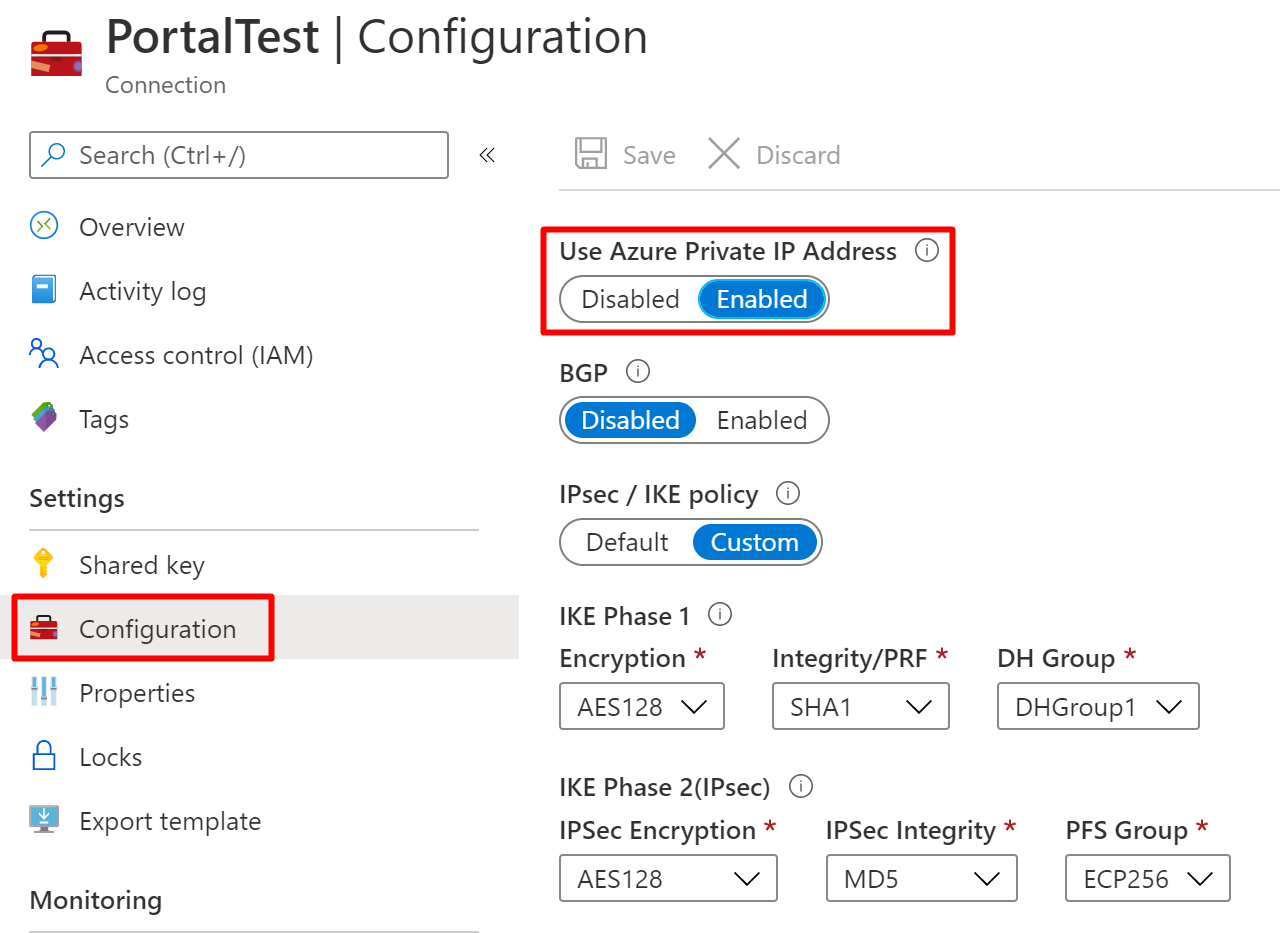

Aby włączyć opcję Użyj prywatnego adresu IP platformy Azure w połączeniu, wybierz pozycję Konfiguracja. Ustaw opcję Użyj prywatnego adresu IP platformy Azure na wartość Włączone, a następnie wybierz pozycję Zapisz.

Użyj prywatnego adresu IP, który został napisany w kroku 3 jako zdalny adres IP w zaporze lokalnej, aby ustanowić tunel lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Uwaga

Skonfigurowanie protokołu BGP w bramie sieci VPN nie jest wymagane do osiągnięcia połączenia sieci VPN za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Kroki programu PowerShell

Konfigurowanie połączenia lokacja-lokacja. Aby uzyskać instrukcje, zobacz artykuł Konfigurowanie sieci VPN typu lokacja-lokacja. Pamiętaj, aby wybrać bramę z publicznym adresem IP w warstwie Standardowa.

Ustaw flagę, aby używać prywatnego adresu IP w bramie przy użyciu następujących poleceń programu PowerShell:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $truePowinien zostać wyświetlony publiczny i prywatny adres IP. Zapisz adres IP w sekcji "TunnelIpAddresses" danych wyjściowych. Te informacje będą używane w późniejszym kroku.

Ustaw połączenie tak, aby używało prywatnego adresu IP przy użyciu następującego polecenia programu PowerShell:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueZ poziomu zapory wyślij polecenie ping do prywatnego adresu IP, który został napisany w kroku 2. Powinna ona być osiągalna za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Użyj tego prywatnego adresu IP jako zdalnego adresu IP w zaporze lokalnej, aby ustanowić tunel typu lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Następne kroki

Aby uzyskać więcej informacji na temat usługi VPN Gateway, zobacz Co to jest usługa VPN Gateway?