Zabezpieczenia na poziomie pola dla kontroli dostępu

Uwaga

Jeśli włączono tryb Tylko ujednolicony interfejs, przed użyciem procedur opisanych w tym artykule wykonaj następujące czynności:

- Wybierz pozycję Settings (

) na pasku nawigacyjnym.

) na pasku nawigacyjnym. - Wybierz pozycję Ustawienia zaawansowane.

Uprawnienia na poziomie rekordu są przyznawane na poziomie encji, ale można mieć skojarzone z encją pewne pola zawierające dane, które są bardziej wrażliwe niż inne pola. W takich sytuacjach do kontrolowania dostępu do określonych pól służą zabezpieczenia na poziomie pól.

Zakres zabezpieczeń na poziomie pól obejmuje całą organizację i ma zastosowanie do wszystkich żądań dostępu do danych, w tym następujących:

Żądania dostępu do danych z wewnątrz aplikacji klienckiej, takiej jak przeglądarka sieci Web, klient przenośny lub aplikacja Microsoft Dynamics 365 for Outlook.

Wywołania z usług sieci Web przy użyciu Dynamics 365 Web Services (do użycia we wtyczkach, niestandardowych działaniach przepływów pracy i kodzie niestandardowym)

Raportowanie (przy użyciu widoków filtrowanych)

Przegląd zabezpieczeń na poziomie pól

Zabezpieczenia na poziomie pól są teraz dostępne dla pól domyślnych większości standardowych encji, pól niestandardowych i pól niestandardowych w encjach niestandardowych. Zabezpieczenia na poziomie pól są zarządzane przez profile zabezpieczeń. Aby zaimplementować zabezpieczenia na poziomie pól, administrator systemu wykonuje następujące zadania:

Włączenie zabezpieczeń pól dla jednego lub więcej pól w danej encji.

Skojarzenie jednego lub więcej istniejących profilów zabezpieczeń albo utworzenie jednego lub więcej nowych profilów zabezpieczeń, aby udzielić odpowiedni dostęp określonym użytkownikom lub zespołom.

Profil zabezpieczeń określa następujące aspekty:

Uprawnienia do zabezpieczonych pól

Użytkownicy i zespoły

Profil zabezpieczeń można skonfigurować w taki sposób, aby przyznać użytkownikowi lub członkom zespołu następujące uprawnienia na poziomie pola:

Odczyt. Dostęp tylko do odczytu do danych pola.

Tworzenie. Użytkownicy lub zespoły w tym profilu mogą dodawać dane do tego pola podczas tworzenia rekordu.

Aktualizacja. Użytkownicy lub zespoły w tym profilu mogą aktualizować dane pola po ich utworzeniu.

Kombinację tych trzech uprawnień można skonfigurować tak, aby określały uprawnienia użytkownika do określonego pola danych.

Ważne

Chyba że jeden lub więcej profilów zabezpieczeń jest przypisany do pola z włączonymi zabezpieczeniami, tylko użytkownicy programu Customer Engagement (on-premises) z rolą zabezpieczeń Administrator systemu mają dostęp do pola.

Przykład ograniczania pola Telefon komórkowy dla encji Kontakt

Wyobraź sobie, że zasady Twojej firmy mówią o tym, że członkowie działu sprzedaży powinni mieć różne poziomy dostępu do numerów telefonów komórkowych kontaktów, jak to opisano poniżej.

| Użytkownik lub zespół | Dostęp |

|---|---|

| Wiceprezesi | Pełny. Mogą tworzyć, aktualizować i wyświetlać numery telefonów komórkowych kontaktów. |

| Kierownicy sprzedaży | Tylko do odczytu. Mogą tylko wyświetlać numery telefonów komórkowych kontaktów. |

| Sprzedawcy i inni użytkownicy Customer Engagement (on-premises) | Brak. Nie mogą tworzyć, aktualizować ani wyświetlać numery telefonów komórkowych kontaktów. |

Aby ograniczyć dostęp do tego pola, należy wykonać następujące zadania.

Zabezpieczenie pola.

Wybierz kolejno pozycje Ustawienia>Dostosowania.

Kliknij Dostosuj system.

Kliknij Encje>Kontakt>Pola.

Kliknij telefon komórkowy, kliknij Edytuj.

Obok Zabezpieczenia pola kliknij Włącz, kliknij Zapisz i zamknij.

Publikowanie dostosowania.

Konfigurowanie profilu zabezpieczeń.

Tworzenie profilu zabezpieczeń pól dla kierowników sprzedaży.

Wybierz kolejno pozycje Ustawienia>Zabezpieczenia.

Kliknij Profile zabezpieczeń pól.

Kliknij Nowy, wprowadź nazwę, taką jak Dostęp kierownika sprzedaży do telefonu komórkowego kontaktu, i kliknij Zapisz.

Kliknij Użytkownicy, kliknij Dodaj, zaznacz użytkowników, którym chcesz udzielić uprawnień do odczytu numerów telefonów komórkowych znajdujących się w formularzu kontaktu, a następnie kliknij Dodaj.

Napiwek

Zamiast dodawania poszczególnych użytkowników można utworzyć jeden lub więcej zespołów, które obejmą wszystkich użytkowników, którym chcesz udzielić uprawnienia odczytu.

Kliknij Uprawnienia pola, kliknij telefon komórkowy, kliknij Edytuj, wybierz Tak obok Zezwól na odczyt, a następnie kliknij OK.

Utworzenie profilów zabezpieczeń pól dla wiceprezesów.

Kliknij Nowy, wprowadź nazwę, taką jak Dostęp wiceprezesa do telefonu komórkowego kontaktu, i kliknij Zapisz.

Kliknij Użytkownicy, kliknij Dodaj, zaznacz użytkowników, którym chcesz udzielić pełnego dostępu do numerów telefonów komórkowych znajdujących się w formularzu kontaktu, a następnie kliknij Dodaj.

Kliknij Uprawnienia pola, kliknij telefon komórkowy, kliknij Edytuj, wybierz Tak obok Zezwól na odczyt, Zezwól na aktualizowanie i Zezwól na tworzenie, a następnie kliknij OK.

Kliknij przycisk Zapisz i zamknij.

Wszyscy użytkownicy Customer Engagement (on-premises) niezdefiniowani w utworzonych wcześniej profilach zabezpieczeń pól nie będą mieli dostępu do pola Telefon komórkowy w formularzach ani widokach kontaktu. Wartość pola pokazuje  ********, oznaczając, że pole jest zabezpieczone.

********, oznaczając, że pole jest zabezpieczone.

Które pola mogą być zabezpieczone?

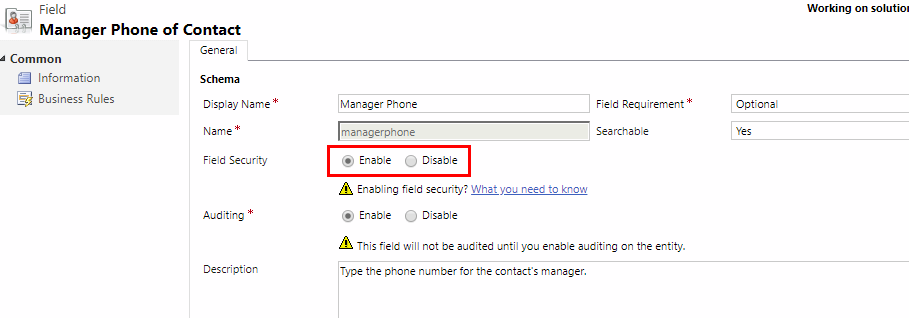

Każde pole w systemie zawiera ustawienie określające, czy zabezpieczenie pola jest dozwolone. Można to wyświetlić w definicji pola w Eksploratorze rozwiązań. W Eksploratorze rozwiązań rozwiń Encje, rozwiń żądaną encję, wybierz Pola, a następnie otwórz wybrane pole. Jeśli opcja Włącz może zostać wybrana, pole można włączyć dla zabezpieczeń pola.

Mimo że większość atrybutów można zabezpieczyć, istnieją atrybuty systemowe, takie jak identyfikatory, znaczniki czasu i atrybuty śledzenia rekordów, dla których nie jest to możliwe. Poniżej zamieszczono kilka przykładów atrybutów, których nie można włączyć dla zabezpieczeń pól.

- ownerid, processid, stageid, accountid, contactid

- createdby, modifiedby, OwningTeam, OwningUser

- createdon, EntityImage_Timestamp, modifiedon, OnHoldTime, overriddencreatedon

- statecode, statuscode

Aby wyświetlać metadane encji swojej organizacji, włącznie z informacjami na temat tego, które pola można włączyć dla zabezpieczeń pola, zainstaluj rozwiązanie Przeglądarka metadanych opisane w Przeglądanie metadanych organizacji. Można również wyświetlić metadane organizacji pozbawionej dostosowań w pliku Office Excel o nazwie EntityMetadata.xlsx, który znajduje się w folderze najwyższego poziomu pobranego pakietu SDK. Pobierz SDK Microsoft Dynamics 365 for Customer Engagement

Najważniejsze wskazówki podczas korzystania z zabezpieczeń pól

Podczas korzystania z pól obliczanych, które zawierają zabezpieczone pole, dane mogą być wyświetlane w polu obliczanym użytkownikom, którzy nie mają uprawnień do zabezpieczonego pola. W tej sytuacji powinno być zabezpieczone zarówno oryginalne pole, jak i pole obliczane.

Niektóre dane, takie jak adresy, faktycznie składają się z wielu pól. W związku z tym, aby całkowicie zabezpieczyć dane, które zawierają wiele pól, takie jak adresy, należy zabezpieczyć i skonfigurować odpowiednie profile zabezpieczeń pól dla wielu pól encji. Na przykład aby całkowicie zabezpieczyć adresy encji, należy zabezpieczyć wszystkie odpowiednie pola adresu, takie jak address_line1, address_line2, address_line3, address1_city, address1_composite i tak dalej.

Zobacz także

Tworzenie profilu zabezpieczeń pól

Dodawanie i usuwanie zabezpieczeń pola

Zabezpieczenia hierarchii