Tworzenie odporności przy użyciu zarządzania poświadczeniami

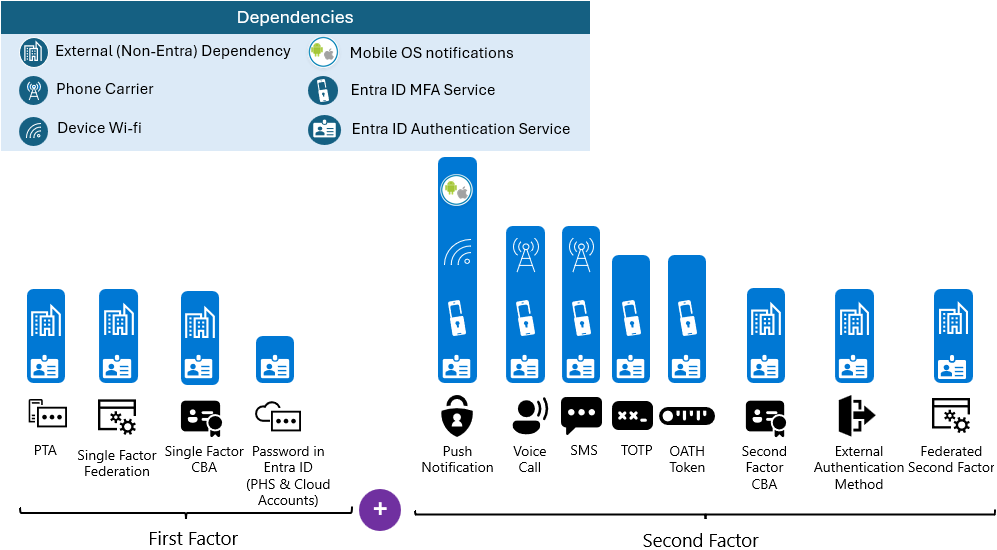

Po wyświetleniu poświadczeń do identyfikatora Entra firmy Microsoft w żądaniu tokenu może istnieć wiele zależności, które muszą być dostępne do weryfikacji. Pierwszy czynnik uwierzytelniania opiera się na uwierzytelnianiu firmy Microsoft Entra i, w niektórych przypadkach, na zależności zewnętrznej (innej niż Entra ID), takiej jak infrastruktura lokalna. Aby uzyskać więcej informacji na temat architektur uwierzytelniania hybrydowego, zobacz Tworzenie odporności w infrastrukturze hybrydowej.

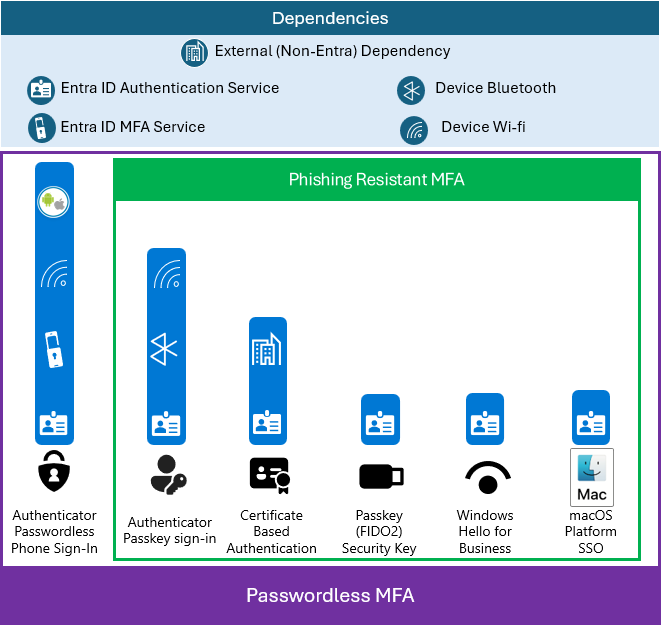

Najbezpieczniejszą i odporną strategią poświadczeń jest użycie uwierzytelniania bez hasła. klucze zabezpieczeń Windows Hello dla firm i passkey (FIDO 2.0) mają mniej zależności niż inne metody uwierzytelniania wieloskładnikowego. W przypadku użytkowników systemu macOS klienci mogą włączyć poświadczenia platformy dla systemu macOS. Podczas implementowania tych metod użytkownicy mogą wykonywać silne bez hasła i odporne na wyłudzanie informacji uwierzytelnianie wieloskładnikowe (MFA).

Napiwek

Aby uzyskać szczegółowe informacje na temat wdrażania tych metod uwierzytelniania, zobacz Uwierzytelnianie odporne na wyłudzanie informacji w usłudze Microsoft Entra ID

W przypadku zaimplementowania drugiego czynnika zależności dla drugiego czynnika są dodawane do zależności dla pierwszego. Jeśli na przykład pierwszy czynnik jest za pośrednictwem uwierzytelniania przekazywanego (PTA), a drugi czynnik to SMS, zależności są następujące.

- Usługi uwierzytelniania Entra firmy Microsoft

- Usługa uwierzytelniania wieloskładnikowego firmy Microsoft

- Infrastruktura lokalna

- Operator telefoniczny

- Urządzenie użytkownika (nie na zdjęciu)

Strategia poświadczeń powinna uwzględniać zależności każdego typu uwierzytelniania i metody aprowizacji, które unikają pojedynczego punktu awarii.

Ponieważ metody uwierzytelniania mają różne zależności, dobrym pomysłem jest umożliwienie użytkownikom rejestrowania się w celu uzyskania jak największej liczby opcji drugiego czynnika. Pamiętaj, aby uwzględnić drugie czynniki z różnymi zależnościami, jeśli to możliwe. Na przykład połączenie głosowe i wiadomości SMS jako drugie czynniki współdzielą te same zależności, więc posiadanie ich jako jedyne opcje nie ogranicza ryzyka.

W przypadku drugich czynników aplikacja Microsoft Authenticator lub inne aplikacje wystawcy uwierzytelniania korzystające z jednorazowego kodu dostępu (TOTP) lub tokenów sprzętowych OAuth mają najmniejszą zależność i dlatego są bardziej odporne.

Dodatkowe szczegóły dotyczące zależności zewnętrznych (innych niż entra)

| Metoda uwierzytelniania | Zależność zewnętrzna (niezwiązana) | Więcej informacji |

|---|---|---|

| Uwierzytelnianie oparte na certyfikatach (CBA) | W większości przypadków (w zależności od konfiguracji) cba będzie wymagać sprawdzenia odwołania. Spowoduje to dodanie zewnętrznej zależności od punktu dystrybucji listy CRL (CDP) | Opis procesu odwoływania certyfikatów |

| Przekazywanie uwierzytelniania (PTA) | PtA używa agentów lokalnych do przetwarzania uwierzytelniania haseł. | Jak działa uwierzytelnianie przekazywane przez firmę Microsoft? |

| Federacja | Serwery federacyjne muszą być w trybie online i dostępne do przetworzenia próby uwierzytelnienia | Wdrożenie usług AD FS o wysokiej dostępności między geograficznymi usługami AD FS na platformie Azure przy użyciu usługi Azure Traffic Manager |

| Metody uwierzytelniania zewnętrznego (EAM) | Program EAM zapewnia klientom ścieżkę do korzystania z zewnętrznych dostawców uwierzytelniania wieloskładnikowego. | Zarządzanie zewnętrzną metodą uwierzytelniania w usłudze Microsoft Entra ID (wersja zapoznawcza) |

Jak wiele poświadczeń pomaga w odporności?

Aprowizowanie wielu typów poświadczeń zapewnia użytkownikom opcje, które mieszczą się w ich preferencjach i ograniczeniach środowiskowych. W związku z tym uwierzytelnianie interakcyjne, w którym użytkownicy są monitowani o uwierzytelnianie wieloskładnikowe, będzie bardziej odporne na dostępność określonych zależności w momencie żądania. Możesz zoptymalizować monity o ponowne uwierzytelnienie na potrzeby uwierzytelniania wieloskładnikowego.

Oprócz opisanej powyżej odporności poszczególnych użytkowników przedsiębiorstwa powinny planować awaryjne zakłócenia na dużą skalę, takie jak błędy operacyjne, które powodują błędy konfiguracji, klęskę żywiołową lub awarię zasobów dla całego przedsiębiorstwa w lokalnej usłudze federacyjnej (zwłaszcza w przypadku użycia na potrzeby uwierzytelniania wieloskładnikowego).

Jak mogę zaimplementować odporne poświadczenia?

- Wdróż poświadczenia bez hasła. Preferuj metody odporne na wyłudzanie informacji, takie jak Windows Hello dla firm, klucze dostępu (zarówno uwierzytelnianie z kluczem dostępu uwierzytelnianego, jak i klucze zabezpieczeń FIDO2) oraz uwierzytelnianie oparte na certyfikatach (CBA), aby zwiększyć bezpieczeństwo przy jednoczesnym zmniejszeniu zależności.

- Wdróż aplikację Microsoft Authenticator jako drugi czynnik.

- Migrowanie z federacji do uwierzytelniania w chmurze w celu usunięcia zależności od dostawcy tożsamości federacyjnej.

- Włącz synchronizację skrótów haseł dla kont hybrydowych synchronizowanych z usługą Active Directory systemu Windows Server. Tę opcję można włączyć obok usług federacyjnych, takich jak Active Directory Federation Services (AD FS) i zapewnia rezerwę w przypadku awarii usługi federacyjnej.

- Analizowanie użycia metod uwierzytelniania wieloskładnikowego w celu ulepszenia środowiska użytkownika.

- Implementowanie odpornej strategii kontroli dostępu

Następne kroki

Zasoby odporności dla administratorów i architektów

- Budowanie odporności za pomocą stanów urządzeń

- Odporność kompilacji przy użyciu oceny ciągłego dostępu (CAE)

- Budowanie odporności w uwierzytelnianiu użytkowników zewnętrznych

- Budowanie odporności w uwierzytelnianiu hybrydowym

- Budowanie odporności w dostępie do aplikacji za pomocą serwer proxy aplikacji