Publikowanie pulpitu zdalnego za pomocą serwera proxy aplikacji Microsoft Entra

Usługa pulpitu zdalnego i serwer proxy aplikacji Firmy Microsoft Entra współpracują ze sobą, aby zwiększyć produktywność pracowników, którzy są z dala od sieci firmowej.

Docelowi odbiorcy tego artykułu to:

- Obecni klienci proxy aplikacji, którzy chcą oferować użytkownikom końcowym więcej aplikacji, publikując aplikacje lokalne za pośrednictwem usług pulpitu zdalnego.

- Bieżąci klienci usług pulpitu zdalnego, którzy chcą zmniejszyć obszar ataku wdrożenia przy użyciu serwera proxy aplikacji Firmy Microsoft Entra. Ten scenariusz zapewnia zestaw mechanizmów weryfikacji dwuetapowej i kontroli dostępu warunkowego do usług pulpitu zdalnego.

Jak serwer proxy aplikacji pasuje do standardowego wdrożenia usług pulpitu zdalnego

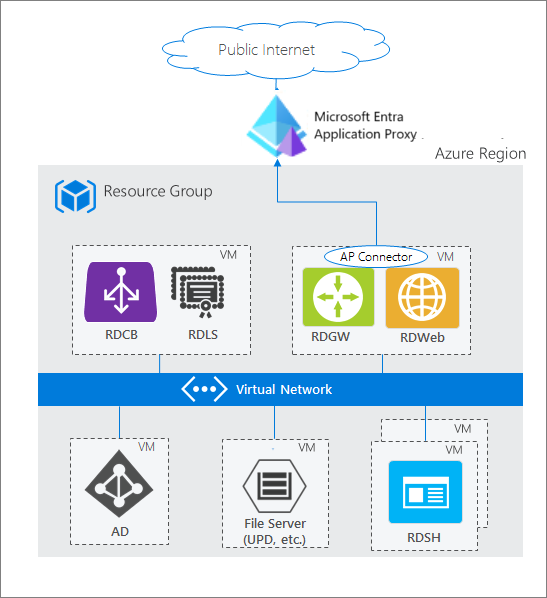

Standardowe wdrożenie usług pulpitu zdalnego obejmuje różne usługi roli pulpitu zdalnego uruchomione w systemie Windows Server. W architekturze usług pulpitu zdalnego istnieje wiele opcji wdrażania. W przeciwieństwie do innych opcji wdrażania usług pulpitu zdalnego wdrożenie usług pulpitu zdalnego z serwerem proxy aplikacji Firmy Microsoft Entra (pokazanym na poniższym diagramie) ma trwałe połączenie wychodzące z serwera z uruchomioną usługą łącznika. Inne wdrożenia pozostawiają otwarte połączenia przychodzące za pośrednictwem modułu równoważenia obciążenia.

We wdrożeniu usług pulpitu zdalnego (RD) rola sieci Web i rola bramy usług pulpitu zdalnego są uruchamiane na maszynach internetowych. Te punkty końcowe są udostępniane z następujących powodów:

- Sieć Web usług pulpitu zdalnego udostępnia użytkownikowi publiczny punkt końcowy umożliwiający logowanie się i wyświetlanie różnych aplikacji lokalnych i komputerów stacjonarnych, do których mogą uzyskiwać dostęp. Po wybraniu zasobu zostanie utworzone połączenie protokołu RDP (Remote Desktop Protocol) przy użyciu aplikacji natywnej w systemie operacyjnym.

- Brama usług pulpitu zdalnego jest na zdjęciu po uruchomieniu połączenia RDP przez użytkownika. Brama usług pulpitu zdalnego obsługuje zaszyfrowany ruch RDP przychodzący przez Internet i tłumaczy go na serwer lokalny, z którymi łączy się użytkownik. W tym scenariuszu ruch odbierany przez bramę usług pulpitu zdalnego pochodzi z serwera proxy aplikacji Firmy Microsoft Entra.

Napiwek

Jeśli wcześniej nie wdrożono usług pulpitu zdalnego lub chcesz uzyskać więcej informacji przed rozpoczęciem, dowiedz się, jak bezproblemowo wdrożyć usługę RDS za pomocą usługi Azure Resource Manager i witryny Azure Marketplace.

Wymagania

- Punkty końcowe sieci Web usług pulpitu zdalnego i bramy usług pulpitu zdalnego muszą znajdować się na tej samej maszynie i ze wspólnym katalogiem głównym. Sieć Web usług pulpitu zdalnego i brama usług pulpitu zdalnego są publikowane jako jedna aplikacja z serwerem proxy aplikacji, dzięki czemu można mieć środowisko logowania jednokrotnego między dwiema aplikacjami.

- Wdrażanie usług pulpitu zdalnego i włączonego serwera proxy aplikacji. Włącz serwer proxy aplikacji i otwórz wymagane porty i adresy URL oraz włącz protokół Transport Layer Security (TLS) 1.2 na serwerze. Aby dowiedzieć się, które porty należy otworzyć i inne szczegóły, zobacz Samouczek: dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji w usłudze Microsoft Entra ID.

- Użytkownicy końcowi muszą używać zgodnej przeglądarki do nawiązywania połączenia z siecią Web usług pulpitu zdalnego lub z klientem sieci Web usług pulpitu zdalnego. Aby uzyskać więcej informacji, zobacz Obsługa konfiguracji klienta.

- Podczas publikowania sieci Web usług pulpitu zdalnego użyj tej samej wewnętrznej i zewnętrznej w pełni kwalifikowanej nazwy domeny (FQDN), jeśli to możliwe. Jeśli wewnętrzne i zewnętrzne w pełni kwalifikowane nazwy domen (FQDN) są inne, wyłącz tłumaczenie nagłówka żądania, aby uniknąć odbierania nieprawidłowych łączy przez klienta.

- Jeśli używasz klienta sieci Web usług pulpitu zdalnego, musisz użyć tej samej wewnętrznej i zewnętrznej nazwy FQDN. Jeśli wewnętrzne i zewnętrzne nazwy FQDN są różne, podczas nawiązywania połączenia z usługą RemoteApp za pośrednictwem klienta sieci Web usług pulpitu zdalnego występują błędy protokołu Web.

- Jeśli używasz sieci Web usług pulpitu zdalnego w programie Internet Explorer, musisz włączyć dodatek ActiveX usług pulpitu zdalnego.

- Jeśli używasz klienta sieci Web usług pulpitu zdalnego, musisz użyć łącznika serwera proxy aplikacji w wersji 1.5.1975 lub nowszej.

- W przypadku przepływu uwierzytelniania wstępnego firmy Microsoft użytkownicy mogą łączyć się tylko z zasobami opublikowanymi w okienku RemoteApp i pulpity . Użytkownicy nie mogą łączyć się z pulpitem przy użyciu Połączenie z okienkiem komputera zdalnego.

- Jeśli używasz systemu Windows Server 2019, musisz wyłączyć protokół HTTP2. Aby uzyskać więcej informacji, zobacz Samouczek: dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji w usłudze Microsoft Entra ID.

Wdrażanie wspólnego scenariusza usług pulpitu zdalnego i serwera proxy aplikacji

Po skonfigurowaniu usług pulpitu zdalnego i serwera proxy aplikacji firmy Microsoft Entra dla środowiska wykonaj kroki, aby połączyć te dwa rozwiązania. W tych krokach przedstawiono publikowanie dwóch internetowych punktów końcowych usług pulpitu zdalnego (brama sieci Web usług pulpitu zdalnego i brama usług pulpitu zdalnego) jako aplikacji, a następnie kierowanie ruchu do usług pulpitu zdalnego w celu przejścia przez serwer proxy aplikacji.

Publikowanie punktu końcowego hosta usług pulpitu zdalnego

Opublikuj nową aplikację serwera proxy aplikacji z wartościami.

- Wewnętrzny adres URL:

https://<rdhost>.com/, gdzie<rdhost>jest typowym katalogem głównym współużytkowania bramy usług pulpitu zdalnego i bramy usług pulpitu zdalnego. - Zewnętrzny adres URL: to pole jest wypełniane automatycznie na podstawie nazwy aplikacji, ale można je zmodyfikować. Użytkownicy przechodzą do tego adresu URL podczas uzyskiwania dostępu do usług pulpitu zdalnego.

- Metoda uwierzytelniania wstępnego: Microsoft Entra ID.

- Tłumaczenie nagłówków adresów URL: nie.

- Użyj pliku cookie tylko http: nie.

- Wewnętrzny adres URL:

Przypisz użytkowników do opublikowanej aplikacji usług pulpitu zdalnego. Upewnij się, że wszyscy mają dostęp do usług pulpitu zdalnego, zbyt.

Pozostaw metodę logowania jednokrotnego dla aplikacji jako wyłączoną logowanie jednokrotne firmy Microsoft Entra.

Uwaga

Użytkownicy są proszeni o uwierzytelnienie raz w usłudze Microsoft Entra ID i raz w sieci Web usług pulpitu zdalnego, ale mają logowanie jednokrotne do bramy usług pulpitu zdalnego.

Przejdź do aplikacji tożsamości>> Rejestracje aplikacji. Wybierz aplikację z listy.

W obszarze Zarządzaj wybierz pozycję Znakowanie.

Zaktualizuj pole Adres URL strony głównej, aby wskazywało punkt końcowy sieci Web usług pulpitu zdalnego (na przykład

https://<rdhost>.com/RDWeb).

Kierowanie ruchu usług pulpitu zdalnego do serwera proxy aplikacji

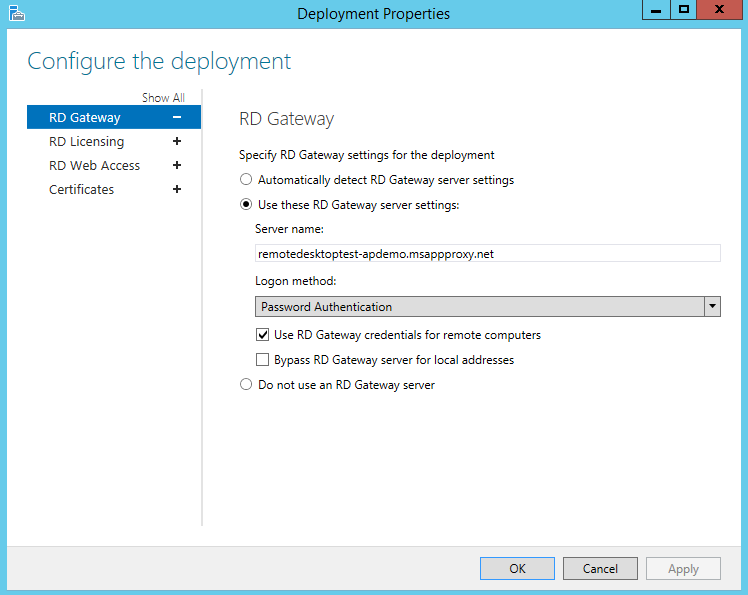

Połączenie do wdrożenia usług pulpitu zdalnego jako administrator i zmień nazwę serwera bramy usług pulpitu zdalnego dla wdrożenia. Ta konfiguracja zapewnia, że połączenia przechodzą przez usługę serwera proxy aplikacji Firmy Microsoft Entra.

Połączenie do serwera usług pulpitu zdalnego z rolą brokera Połączenie ion usług pulpitu zdalnego.

Uruchom Menedżer serwera.

Wybierz pozycję Usługi pulpitu zdalnego w okienku po lewej stronie.

Wybierz Przegląd.

W sekcji Przegląd wdrożenia wybierz menu rozwijane i wybierz pozycję Edytuj właściwości wdrożenia.

Na karcie Brama usług pulpitu zdalnego zmień pole Nazwa serwera na zewnętrzny adres URL ustawiony dla punktu końcowego hosta usług pulpitu zdalnego na serwerze proxy aplikacji.

Zmień pole Metoda logowania na Uwierzytelnianie haseł.

Uruchom to polecenie dla każdej kolekcji. Zastąp <ciąg yourcollectionname> i <proxyfrontendurl> własnymi informacjami. To polecenie umożliwia logowanie jednokrotne między siecią web usług pulpitu zdalnego i bramą usług pulpitu zdalnego oraz optymalizuje wydajność.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Przykład:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Uwaga

Powyższe polecenie używa backtick w ciągu "'nrequire".

Aby sprawdzić modyfikację niestandardowych właściwości protokołu RDP i wyświetlić zawartość pliku RDP pobraną z rdWeb dla tej kolekcji, uruchom następujące polecenie.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Po skonfigurowaniu pulpitu zdalnego serwer proxy aplikacji firmy Microsoft Entra przejmuje rolę składnika usług pulpitu zdalnego dostępnego z Internetu. Usuń inne publiczne punkty końcowe dostępne z Internetu na maszynach z sieci Web usług pulpitu zdalnego i bramy usług pulpitu zdalnego.

Włączanie klienta internetowego usług pulpitu zdalnego

Jeśli chcesz, aby użytkownicy używali klienta sieci Web usług pulpitu zdalnego, wykonaj kroki opisane w temacie Konfigurowanie klienta internetowego pulpitu zdalnego dla użytkowników.

Klient internetowy pulpitu zdalnego zapewnia dostęp do infrastruktury pulpitu zdalnego w organizacji. Wymagana jest przeglądarka internetowa zgodna z językiem HTML5, taka jak Microsoft Edge, Google Chrome, Safari lub Mozilla Firefox (wersja 55.0 lub nowsza).

Testowanie scenariusza

Przetestuj scenariusz za pomocą programu Internet Explorer na komputerze z systemem Windows 7 lub 10.

- Przejdź do skonfigurowanego zewnętrznego adresu URL lub znajdź aplikację w panelu MyApps.

- Uwierzytelnij się w identyfikatorze Entra firmy Microsoft. Użyj konta przypisanego do aplikacji.

- Uwierzytelnianie w sieci Web usług pulpitu zdalnego.

- Po pomyślnym zakończeniu uwierzytelniania usług pulpitu zdalnego możesz wybrać odpowiedni pulpit lub aplikację i rozpocząć pracę.

Obsługa innych konfiguracji klientów

Konfiguracja opisana w tym artykule dotyczy dostępu do usług pulpitu zdalnego za pośrednictwem sieci Web usług pulpitu zdalnego lub klienta sieci Web usług pulpitu zdalnego. Jeśli jednak musisz, możesz obsługiwać inne systemy operacyjne lub przeglądarki. Różnica polega na używanej metodzie uwierzytelniania.

| Metoda uwierzytelniania | Obsługiwana konfiguracja klienta |

|---|---|

| Wstępne uwierzytelnianie | Rd Web - Windows 7/10/11 using Microsoft Edge Chromium IE mode + RDS ActiveX add-on |

| Wstępne uwierzytelnianie | Klient internetowy usług pulpitu zdalnego — przeglądarka internetowa zgodna z językiem HTML5, taka jak Microsoft Edge, Internet Explorer 11, Google Chrome, Safari lub Mozilla Firefox (wersja 55.0 lub nowsza) |

| Przekazywanie | Każdy inny system operacyjny obsługujący aplikację Pulpit zdalny Microsoft |

Uwaga

Microsoft Edge Chromium IEtryb jest wymagany, gdy portal Moje aplikacje jest używany do uzyskiwania dostępu do aplikacji pulpitu zdalnego.

Przepływ uwierzytelniania wstępnego oferuje więcej korzyści zabezpieczeń niż przepływ przekazywania. W przypadku uwierzytelniania wstępnego można używać funkcji uwierzytelniania firmy Microsoft Entra, takich jak logowanie jednokrotne, dostęp warunkowy i weryfikacja dwuetapowa dla zasobów lokalnych. Upewnij się również, że tylko uwierzytelniony ruch dociera do sieci.

Aby użyć uwierzytelniania przekazywanego, istnieją tylko dwie modyfikacje kroków wymienionych w tym artykule:

- W obszarze Publikowanie punktu końcowego hosta usług pulpitu zdalnego krok 1 ustaw metodę Preauthentication na Passthrough.

- W przypadku bezpośredniego ruchu usług pulpitu zdalnego do serwera proxy aplikacji całkowicie pomiń krok 8.

Następne kroki

- Włączanie dostępu zdalnego do programu SharePoint przy użyciu serwera proxy aplikacji usługi Microsoft Entra

- Zagadnienia dotyczące zabezpieczeń dotyczące zdalnego uzyskiwania dostępu do aplikacji przy użyciu serwera proxy aplikacji Firmy Microsoft Entra

- Najlepsze rozwiązania dotyczące równoważenia obciążenia wielu serwerów aplikacji