Uwierzytelnianie oparte na nagłówku na potrzeby logowania jednokrotnego przy użyciu serwera proxy aplikacji i funkcji PingAccess

Firma Microsoft współpracuje z usługą PingAccess w celu zapewnienia większej liczby aplikacji dostępu. Funkcja PingAccess zapewnia inną opcję poza zintegrowanym logowaniem jednokrotnym opartym na nagłówku.

Co to jest funkcja PingAccess dla identyfikatora entra firmy Microsoft?

Za pomocą funkcji PingAccess dla usługi Microsoft Entra ID możesz udzielić użytkownikom dostępu i logowania jednokrotnego do aplikacji, które używają nagłówków do uwierzytelniania. Serwer proxy aplikacji traktuje te aplikacje tak jak inne, używając identyfikatora Entra firmy Microsoft do uwierzytelniania dostępu, a następnie przekazywania ruchu przez usługę łącznika. Funkcja PingAccess znajduje się przed aplikacjami i tłumaczy token dostępu z identyfikatora Entra firmy Microsoft na nagłówek. Następnie aplikacja odbiera uwierzytelnianie w formacie, który może odczytać.

Użytkownicy nie zauważają niczego innego, gdy logują się do korzystania z aplikacji firmowych. Aplikacje nadal działają z dowolnego miejsca na dowolnym urządzeniu. Łączniki sieci prywatnej kierują ruch zdalny do wszystkich aplikacji bez względu na ich typ uwierzytelniania, więc nadal równoważą obciążenia automatycznie.

Jak mogę uzyskać dostęp?

Potrzebujesz licencji dla poleceń PingAccess i Microsoft Entra ID. Jednak subskrypcje Microsoft Entra ID P1 lub P2 obejmują podstawową licencję pingAccess, która obejmuje maksymalnie 20 aplikacji. Jeśli chcesz opublikować więcej niż 20 aplikacji opartych na nagłówkach, możesz kupić więcej licencji z usługi PingAccess.

Aby uzyskać więcej informacji, zobacz Microsoft Entra editions (Wersje entra firmy Microsoft).

Publikowanie aplikacji w usłudze Microsoft Entra

W tym artykule opisano kroki publikowania aplikacji po raz pierwszy. Ten artykuł zawiera wskazówki dotyczące serwera proxy aplikacji i funkcji PingAccess.

Uwaga

Niektóre instrukcje istnieją w witrynie Ping Identity.

Instalowanie łącznika sieci prywatnej

Łącznik sieci prywatnej to usługa systemu Windows Server, która kieruje ruch ze zdalnych pracowników do opublikowanych aplikacji. Aby uzyskać bardziej szczegółowe instrukcje dotyczące instalacji, zobacz Samouczek: Dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji w usłudze Microsoft Entra ID.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji.

- Przejdź do strony Identity>Applications Enterprise Applications>Application Proxy( Serwer proxy aplikacji dla>przedsiębiorstw).

- Wybierz pozycję Pobierz usługę łącznika.

- Postępuj zgodnie z instrukcjami instalacji.

Pobranie łącznika powinno automatycznie włączyć serwer proxy aplikacji dla katalogu, ale jeśli nie, możesz wybrać opcję Włącz serwer proxy aplikacji.

Dodawanie aplikacji do identyfikatora Entra firmy Microsoft przy użyciu serwera proxy aplikacji

Aby dodać aplikację do identyfikatora Entra firmy Microsoft, należy wykonać dwa kroki. Najpierw należy opublikować aplikację za pomocą serwera proxy aplikacji. Następnie należy zebrać informacje o aplikacji, której można użyć podczas wykonywania kroków pingaccess.

Publikowanie aplikacji

Najpierw opublikuj aplikację. Ta akcja obejmuje:

- Dodawanie aplikacji lokalnej do identyfikatora Entra firmy Microsoft.

- Przypisywanie użytkownika do testowania aplikacji i wybieranie logowania jednokrotnego opartego na nagłówku.

- Konfigurowanie adresu URL przekierowania aplikacji.

- Udzielanie uprawnień użytkownikom i innym aplikacjom do korzystania z aplikacji lokalnej.

Aby opublikować własną aplikację lokalną:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator aplikacji.

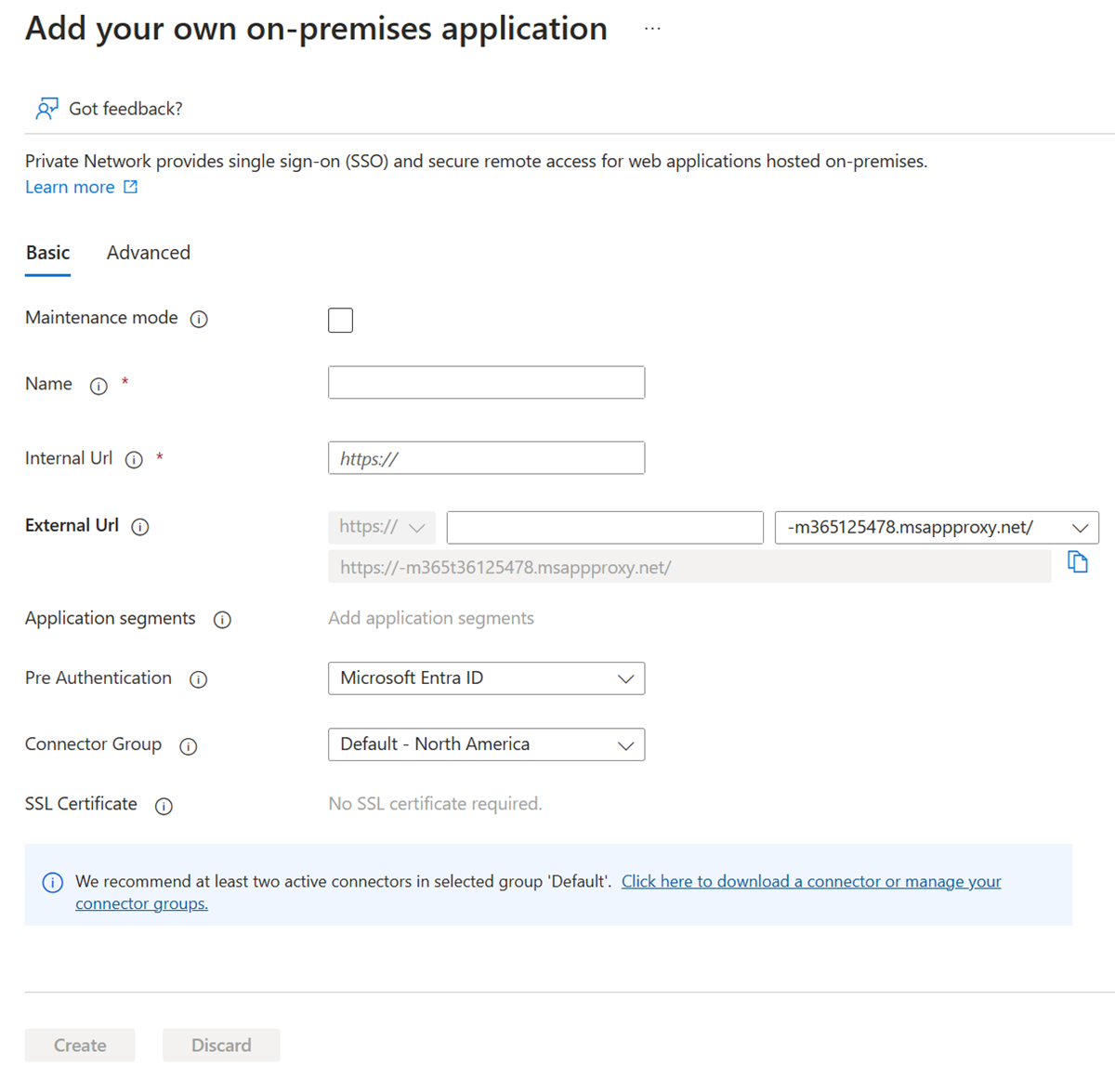

Przejdź do aplikacji dla>przedsiębiorstw Nowa aplikacja>Dodaj aplikację lokalną. Zostanie wyświetlona strona Dodawanie własnej aplikacji lokalnej.

Wypełnij wymagane pola informacjami o nowej aplikacji. Skorzystaj ze wskazówek dotyczących ustawień.

Uwaga

Aby uzyskać bardziej szczegółowy przewodnik po tym kroku, zobacz Dodawanie aplikacji lokalnej do identyfikatora Entra firmy Microsoft.

Wewnętrzny adres URL: zwykle podajesz adres URL, który prowadzi do strony logowania aplikacji, gdy jesteś w sieci firmowej. W tym scenariuszu łącznik musi traktować serwer proxy usługi PingAccess jako stronę frontonu aplikacji. Użyj tego formatu:

https://<host name of your PingAccess server>:<port>. Port jest domyślnie 3000, ale można go skonfigurować w funkcji PingAccess.Ostrzeżenie

W przypadku tego typu logowania jednokrotnego wewnętrzny adres URL musi być używany

https, a niehttp. Ponadto żadne dwie aplikacje nie powinny mieć tego samego wewnętrznego adresu URL, aby serwer proxy aplikacji mógł zachować rozróżnienie między nimi.Metoda uwierzytelniania wstępnego: wybierz pozycję Microsoft Entra ID.

Tłumaczenie adresu URL w nagłówkach: wybierz pozycję Nie.

Uwaga

Jeśli jest to twoja pierwsza aplikacja, użyj portu 3000, aby uruchomić i wrócić, aby zaktualizować to ustawienie, jeśli zmienisz konfigurację funkcji PingAccess. W przypadku kolejnych aplikacji port musi być zgodny z odbiornikiem skonfigurowanym w funkcji PingAccess. Dowiedz się więcej o odbiornikach w funkcji PingAccess.

Wybierz Dodaj. Zostanie wyświetlona strona przeglądu nowej aplikacji.

Teraz przypisz użytkownika do testowania aplikacji i wybierz logowanie jednokrotne oparte na nagłówku:

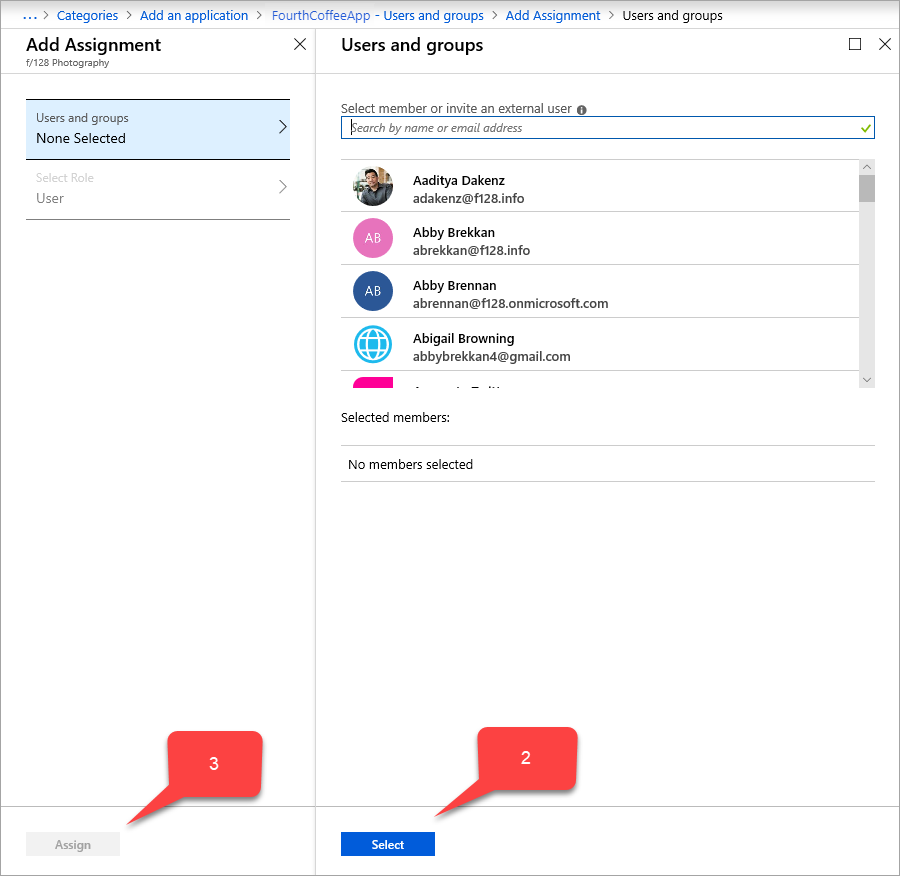

Na pasku bocznym aplikacji wybierz pozycję Użytkownicy i grupy>Dodaj użytkowników>i grupy (<Wybrana liczba).> Zostanie wyświetlona lista użytkowników i grup do wyboru.

Wybierz użytkownika do testowania aplikacji, a następnie wybierz pozycję Wybierz. Upewnij się, że to konto testowe ma dostęp do aplikacji lokalnej.

Zaznacz Przypisz.

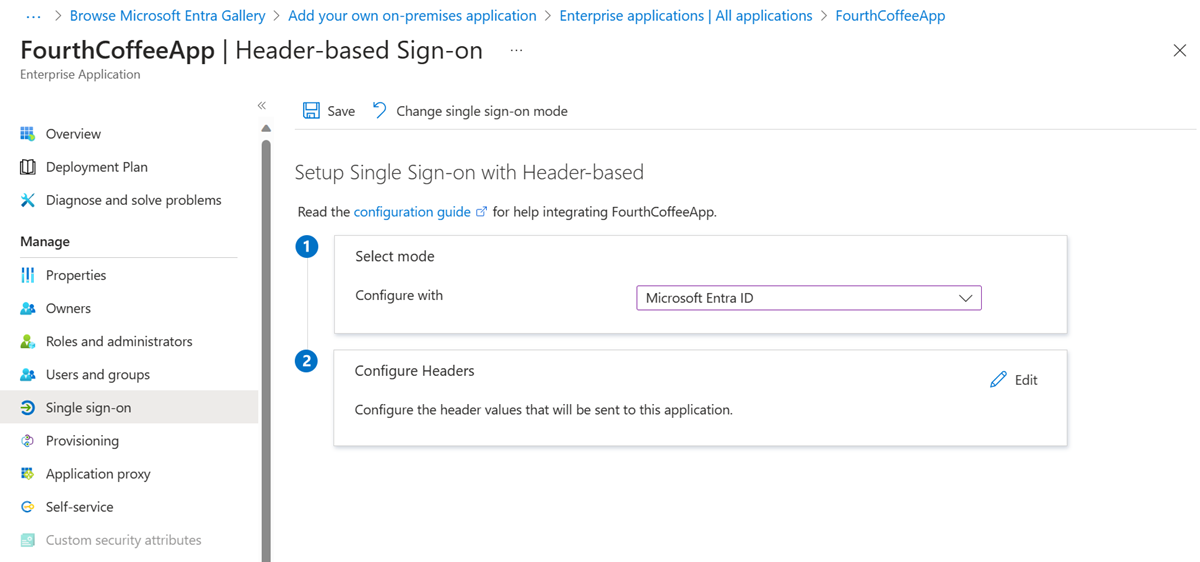

Na pasku bocznym aplikacji wybierz pozycję Logowanie jednokrotne oparte na> nagłówku.

Napiwek

Jeśli po raz pierwszy używasz logowania jednokrotnego opartego na nagłówku, musisz zainstalować funkcję PingAccess. Aby upewnić się, że subskrypcja microsoft Entra jest automatycznie skojarzona z instalacją usługi PingAccess, użyj linku na tej stronie logowania jednokrotnego, aby pobrać funkcję PingAccess. Możesz teraz otworzyć witrynę pobierania lub wrócić do tej strony później.

Wybierz pozycję Zapisz.

Następnie upewnij się, że adres URL przekierowania jest ustawiony na zewnętrzny adres URL:

- Przejdź do pozycji Identity>Applications> Rejestracje aplikacji i wybierz aplikację.

- Wybierz link obok pozycji Identyfikatory URI przekierowania. Link pokazuje ilość przekierowania ujednoliconych identyfikatorów zasobów (URI) konfiguracji dla klientów internetowych i publicznych. Zostanie wyświetlona <strona Nazwa> aplikacji — Uwierzytelnianie .

- Sprawdź, czy zewnętrzny adres URL przypisany wcześniej do aplikacji znajduje się na liście Identyfikatory URI przekierowania. Jeśli tak nie jest, dodaj teraz zewnętrzny adres URL, używając typu identyfikatora URI przekierowania w Sieci Web, a następnie wybierz pozycję Zapisz.

Oprócz zewnętrznego adresu URL do listy Identyfikator przekierowania należy dodać autoryzowany punkt końcowy identyfikatora entra firmy Microsoft na zewnętrznym adresie URL.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Na koniec skonfiguruj aplikację lokalną, aby użytkownicy mieli read dostęp, a inne aplikacje miały read/write dostęp:

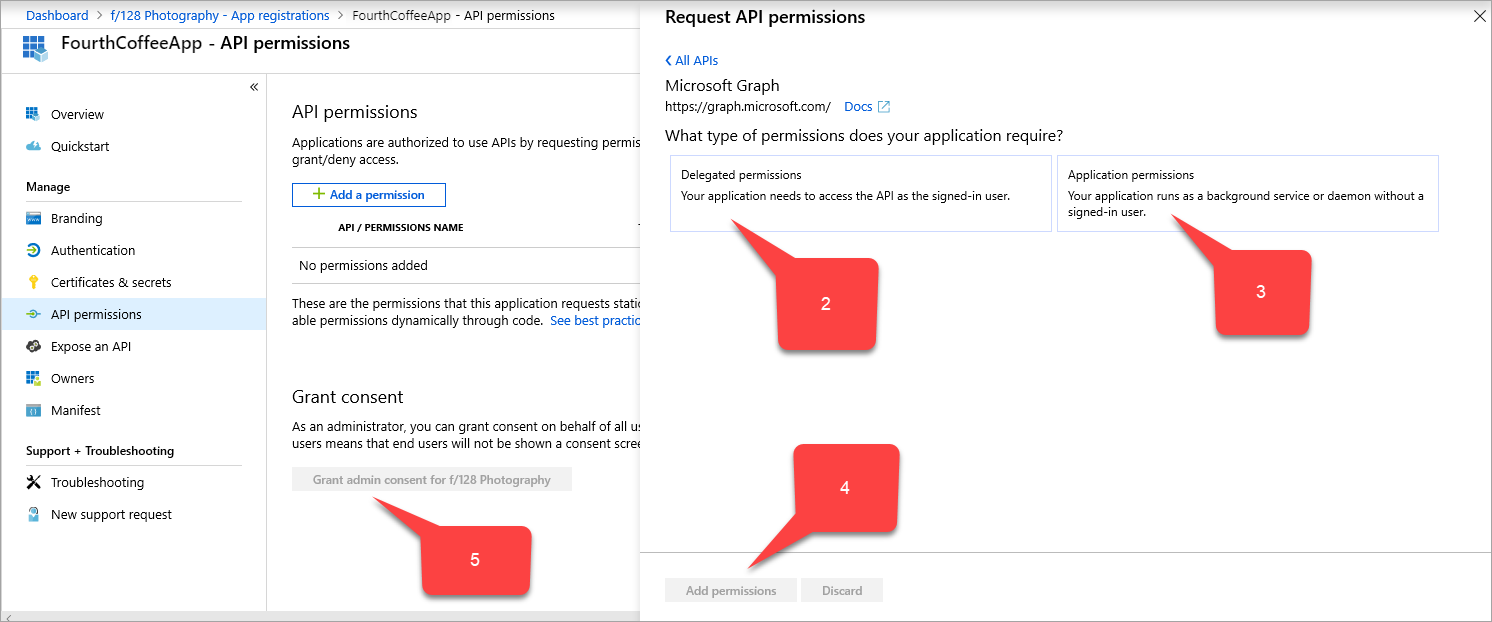

Na pasku bocznym Rejestracje aplikacji aplikacji wybierz pozycję Uprawnienia>interfejsu API Dodaj uprawnienie>Microsoft APIs>Microsoft Graph. Zostanie wyświetlona strona Uprawnienia interfejsu API żądania dla programu Microsoft Graph , która zawiera uprawnienia dla programu Microsoft Graph.

Wybierz pozycję Uprawnienia delegowane>User.Read>.

Wybierz pozycję Uprawnienia>aplikacji Application.ReadWrite.All>.

Wybierz Przyznaj uprawnienia.

Na stronie Uprawnienia interfejsu API wybierz pozycję Udziel zgody administratora dla <swojej nazwy> katalogu.

Zbieranie informacji dotyczących kroków funkcji PingAccess

Zbierz trzy globalnie unikatowe identyfikatory (GUID). Użyj identyfikatorów GUID, aby skonfigurować aplikację za pomocą funkcji PingAccess.

| Nazwa pola Entra firmy Microsoft | Nazwa pola PingAccess | Format danych |

|---|---|---|

| Identyfikator aplikacji (klienta) | Client ID | Identyfikator GUID |

| Identyfikator katalogu (dzierżawy) | Emitenta | Identyfikator GUID |

PingAccess key |

Client Secret (Wpis tajny klienta) | Ciąg losowy |

Aby zebrać te informacje:

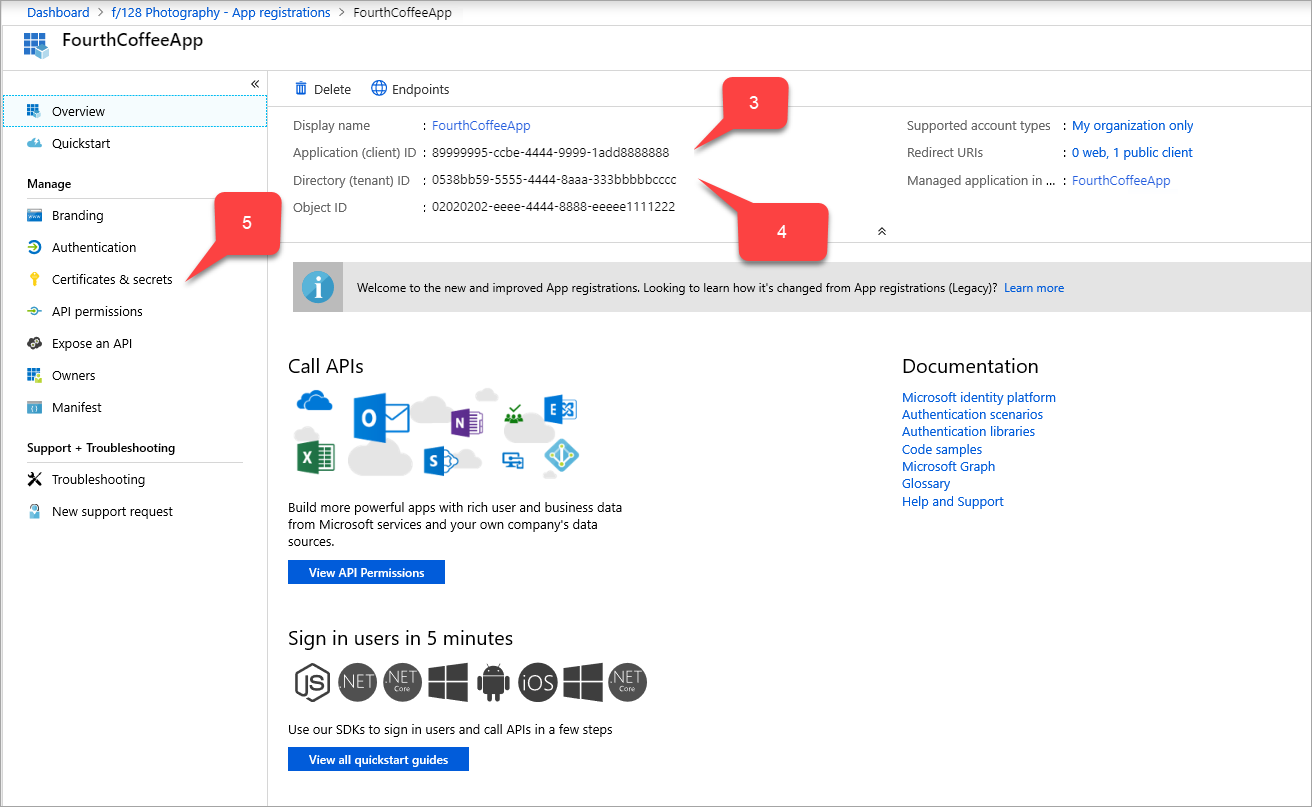

Przejdź do pozycji Identity>Applications> Rejestracje aplikacji i wybierz aplikację.

Obok wartości Identyfikator aplikacji (klienta) wybierz ikonę Kopiuj do schowka, a następnie skopiuj ją i zapisz. Tę wartość określisz później jako identyfikator klienta funkcji PingAccess.

Obok wartości Identyfikator katalogu (dzierżawy) wybierz również pozycję Kopiuj do schowka, a następnie skopiuj i zapisz go. Ta wartość zostanie później określona jako wystawca funkcji PingAccess.

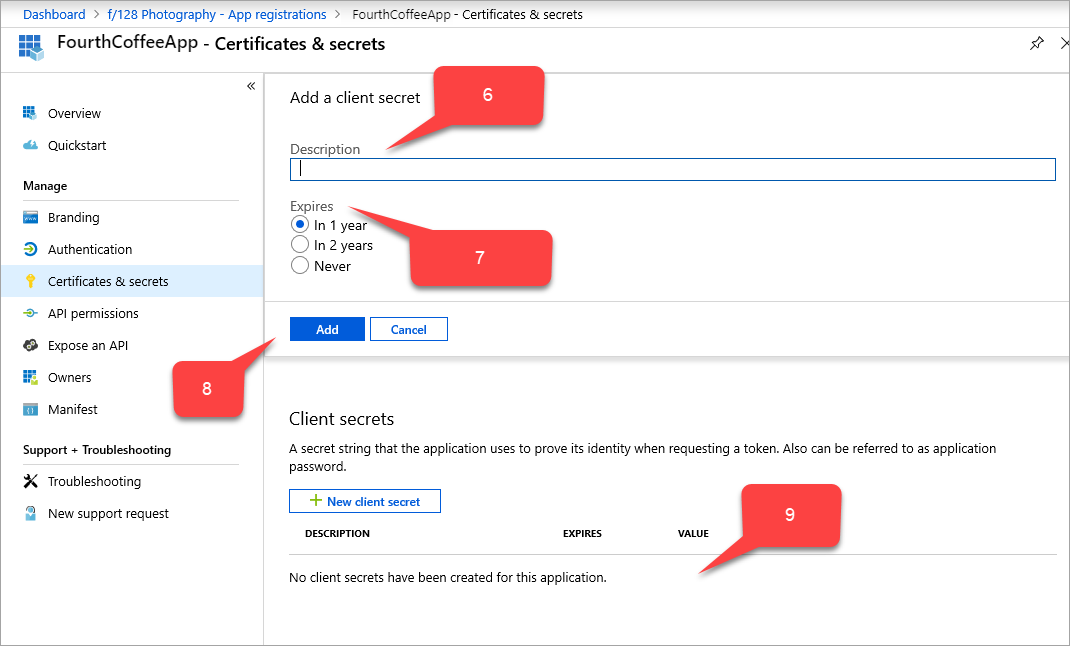

Na pasku bocznym Rejestracje aplikacji dla aplikacji wybierz pozycję Certyfikaty i wpisy tajne Nowy klucz tajny> klienta. Zostanie wyświetlona strona Dodawanie wpisu tajnego klienta.

W polu Opis wpisz

PingAccess key.W obszarze Wygasa wybierz, jak ustawić klucz pingaccess: w ciągu 1 roku, za 2 lata lub Nigdy.

Wybierz Dodaj. Klucz pingAccess jest wyświetlany w tabeli wpisów tajnych klienta z losowym ciągiem, który automatycznie wypełnia w polu VALUE .

Obok pola WARTOŚĆ klucza pingaccess wybierz ikonę Kopiuj do schowka, a następnie skopiuj i zapisz go. Ta wartość zostanie później określona jako klucz tajny klienta funkcji PingAccess.

acceptMappedClaims Zaktualizuj pole:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji.

- Wybierz swoją nazwę użytkownika w prawym górnym rogu. Sprawdź, czy zalogowaliśmy się do katalogu korzystającego z serwera proxy aplikacji. Jeśli chcesz zmienić katalogi, wybierz pozycję Przełącz katalog i wybierz katalog korzystający z serwera proxy aplikacji.

- Przejdź do pozycji Identity>Applications> Rejestracje aplikacji i wybierz aplikację.

- Na pasku bocznym strony Rejestracje aplikacji aplikacji wybierz pozycję Manifest. Zostanie wyświetlony kod JSON manifestu dla rejestracji aplikacji.

acceptMappedClaimsWyszukaj pole i zmień wartość naTrue.- Wybierz pozycję Zapisz.

Korzystanie z opcjonalnych oświadczeń (opcjonalnie)

Opcjonalne oświadczenia umożliwiają dodawanie oświadczeń standardowych, ale nieuwzględnianych domyślnie oświadczeń, które ma każdy użytkownik i dzierżawa. Opcjonalne oświadczenia dla aplikacji można skonfigurować, modyfikując manifest aplikacji. Aby uzyskać więcej informacji, zobacz artykuł Understanding the Microsoft Entra application manifest (Opis manifestu aplikacji Firmy Microsoft Entra).

Przykład dołączania adresu e-mail do access_token używanego przez funkcję PingAccess:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Korzystanie z zasad mapowania oświadczeń (opcjonalnie)

Mapowanie oświadczeń umożliwia migrowanie starych aplikacji lokalnych do chmury przez dodanie większej liczby oświadczeń niestandardowych, które są oparte na usługach Active Directory Federation Services (ADFS) lub obiektach użytkownika. Aby uzyskać więcej informacji, zobacz Dostosowywanie oświadczeń.

Aby użyć oświadczenia niestandardowego i uwzględnić więcej pól w aplikacji. Utworzono zasady mapowania oświadczeń niestandardowych i przypisano je do aplikacji.

Uwaga

Aby użyć oświadczenia niestandardowego, musisz również mieć zasady niestandardowe zdefiniowane i przypisane do aplikacji. Zasady powinny zawierać wszystkie wymagane atrybuty niestandardowe.

Definicję i przypisanie zasad można wykonać za pomocą programu PowerShell lub programu Microsoft Graph. Jeśli wykonujesz je w programie PowerShell, może być konieczne pierwsze użycie New-AzureADPolicy , a następnie przypisanie go do aplikacji za pomocą polecenia Add-AzureADServicePrincipalPolicy. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad mapowania oświadczeń.

Przykład:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Włączanie funkcji PingAccess do używania oświadczeń niestandardowych

Włączenie funkcji PingAccess do korzystania z oświadczeń niestandardowych jest opcjonalne, ale wymagane, jeśli oczekujesz, że aplikacja będzie korzystać z większej liczby oświadczeń.

Podczas konfigurowania funkcji PingAccess w następnym kroku utworzona sesja sieci Web (ustawienia-access-web>> sessions) musi mieć opcję Anulowane zaznaczenie profilu żądania i Odśwież atrybuty użytkownika ustawione na Nie.

Pobieranie funkcji PingAccess i konfigurowanie aplikacji

Szczegółowe kroki części tego scenariusza dotyczące funkcji PingAccess są kontynuowane w dokumentacji usługi Ping Identity. Postępuj zgodnie z instrukcjami w temacie Konfigurowanie funkcji PingAccess dla usługi Microsoft Entra ID w witrynie internetowej Ping Identity i pobierz najnowszą wersję funkcji PingAccess.

Kroki opisane w artykule PingAccess przeprowadzą Cię przez proces uzyskiwania konta funkcji PingAccess. Aby utworzyć połączenie microsoft Entra ID OpenID Connect (OIDC), skonfiguruj dostawcę tokenu z wartością identyfikatora katalogu (dzierżawy) skopiowaną z centrum administracyjnego firmy Microsoft Entra. Utwórz sesję internetową w usłudze PingAccess. Application (client) ID Użyj wartości i PingAccess key . Skonfiguruj mapowanie tożsamości i utwórz hosta wirtualnego, lokację i aplikację.

Testowanie aplikacji

Aplikacja jest uruchomiona. Aby go przetestować, otwórz przeglądarkę i przejdź do zewnętrznego adresu URL utworzonego podczas publikowania aplikacji w usłudze Microsoft Entra. Zaloguj się przy użyciu konta testowego przypisanego do aplikacji.