Włączanie kluczy dostępu w aplikacji Microsoft Authenticator (wersja zapoznawcza)

W tym artykule wymieniono kroki włączania i wymuszania używania kluczy dostępu w aplikacji Authenticator dla identyfikatora Entra firmy Microsoft. Najpierw należy zaktualizować zasady metody uwierzytelniania, aby umożliwić użytkownikom końcowym rejestrowanie i logowanie się przy użyciu kluczy dostępu w aplikacji Authenticator. Następnie możesz użyć zasad uwierzytelniania dostępu warunkowego, aby wymusić logowanie z kluczem dostępu, gdy użytkownicy uzyskują dostęp do poufnego zasobu.

Wymagania

- Microsoft Entra MultiFactor Authentication (MFA)

- System Android 14 lub nowszy lub iOS 17 lub nowszy

- Aktywne połączenie internetowe na dowolnym urządzeniu, które jest częścią procesu rejestracji/uwierzytelniania klucza dostępu

- W przypadku rejestracji/uwierzytelniania między urządzeniami oba urządzenia muszą mieć włączoną funkcję Bluetooth

Nuta

Użytkownicy muszą zainstalować najnowszą wersję aplikacji Authenticator dla systemu Android lub iOS, aby użyć klucza dostępu.

Aby dowiedzieć się więcej o tym, gdzie można używać kluczy dostępu w aplikacji Authenticator do logowania, zobacz Obsługa uwierzytelniania FIDO2 przy użyciu identyfikatora Entra firmy Microsoft.

Włączanie kluczy dostępu w aplikacji Authenticator w centrum administracyjnym

Administrator zasad uwierzytelniania musi wyrazić zgodę na zezwolenie aplikacji Authenticator w ustawieniach klucza dostępu (FIDO2) zasad metod uwierzytelniania. Muszą jawnie zezwolić na identyfikatory GUID zaświadczania Authenticator (AAGUID) dla aplikacji Microsoft Authenticator, aby umożliwić użytkownikom rejestrowanie kluczy dostępu w aplikacji Authenticator. W sekcji aplikacji Microsoft Authenticator zasad Metody uwierzytelniania nie ma żadnego ustawienia umożliwiającego włączenie kluczy dostępu.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do strony Zasady>metody uwierzytelniania Metod>uwierzytelniania ochrony.

W obszarze metody Passkey (FIDO2) wybierz pozycję Wszyscy użytkownicy lub Dodaj grupy , aby wybrać określone grupy. Obsługiwane są tylko grupy zabezpieczeń.

Na karcie Konfigurowanie:

Ustaw opcję Zezwalaj na konfigurowanie samoobsługi na wartość Tak. Jeśli ustawiono wartość Nie, użytkownicy nie będą mogli zarejestrować klucza dostępu przy użyciu informacji zabezpieczających, nawet jeśli w zasadach metod uwierzytelniania są włączone klucz dostępu (FIDO2).

Dla opcji Wymuszanie zaświadczania ustaw wartość Nie dla wersji zapoznawczej. Obsługa zaświadczania jest planowana dla ogólnej dostępności.

Ograniczenia klucza ustawiają użyteczność określonych kluczy dostępu zarówno na potrzeby rejestracji, jak i uwierzytelniania. Ustaw opcję Wymuszaj ograniczenia klucza na Wartość Tak , aby zezwalać na określone klucze dostępu lub blokować je tylko przez ich identyfikatory AAGUID.

To ustawienie musi mieć wartość Tak i należy dodać identyfikatory AAGUID aplikacji Microsoft Authenticator, aby umożliwić użytkownikom rejestrowanie kluczy dostępu w aplikacji Authenticator przez zalogowanie się do aplikacji Authenticator lub dodanie klucza dostępu w aplikacji Microsoft Authenticator z poziomu informacji zabezpieczających.

Informacje zabezpieczające wymagają ustawienia Tak , aby użytkownicy mogli wybrać klucz dostępu w aplikacji Authenticator i przejść przez dedykowany przepływ rejestracji klucza dostępu aplikacji Authenticator . Jeśli wybierzesz opcję Nie, użytkownicy mogą nadal mieć możliwość dodania klucza dostępu w aplikacji Microsoft Authenticator, wybierając metodę Passkey , w zależności od systemu operacyjnego i przeglądarki. Nie spodziewamy się jednak, że ta droga będzie odnajdywalna i używana przez większość użytkowników.

Jeśli twoja organizacja nie wymusza obecnie ograniczeń kluczy i ma już aktywne użycie klucza dostępu, należy zebrać identyfikatory AAGUID używanych obecnie kluczy. Dodaj je do listy Zezwalaj wraz z identyfikatorami AAGUID authenticator, aby włączyć tę wersję zapoznawcza. To zadanie można wykonać za pomocą zautomatyzowanego skryptu, który analizuje dzienniki, takie jak szczegóły rejestracji i dzienniki logowania.

Jeśli zmienisz ograniczenia klucza i usuniesz wcześniej dozwolony identyfikator AAGUID, użytkownicy, którzy wcześniej zarejestrowali dozwoloną metodę, nie będą mogli używać jej do logowania.

Ustaw opcję Ogranicz określone klucze na Wartość Zezwalaj.

Wybierz pozycję Microsoft Authenticator (wersja zapoznawcza), aby automatycznie dodać identyfikatory AAGUID aplikacji Authenticator do listy ograniczeń klucza lub ręcznie dodać następujące identyfikatory AAGUID, aby umożliwić użytkownikom rejestrowanie kluczy dostępu w aplikacji Authenticator przez zalogowanie się do aplikacji Authenticator lub przejście przez przepływ z przewodnikiem na stronie Informacje o zabezpieczeniach:

- Authenticator dla systemu Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator dla systemu iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Nuta

Jeśli wyłączysz ponowne pobieranie kluczy, upewnij się, że wyczyść pole wyboru Microsoft Authenticator (wersja zapoznawcza), aby użytkownicy nie monitowali o skonfigurowanie klucza dostępu w aplikacji Authenticator w informacjach zabezpieczających.

Na liście mogą znajdować się jeszcze dwie identyfikatory AAGUID. Są to

b6879edc-2a86-4bde-9c62-c1cac4a8f8e5i257fa02a-18f3-4e34-8174-95d454c2e9ad. Te identyfikatory AAGUID pojawiają się przed nadchodzącą funkcją. Można je usunąć z listy dozwolonych identyfikatorów AAGUID.

Po zakończeniu konfiguracji wybierz pozycję Zapisz.

Nuta

Jeśli podczas próby zapisania wystąpi błąd, zastąp wiele grup pojedynczą grupą w jednej operacji, a następnie kliknij przycisk Zapisz ponownie.

Włączanie kluczy dostępu w aplikacji Authenticator przy użyciu Eksploratora programu Graph

Oprócz korzystania z centrum administracyjnego firmy Microsoft Entra można również włączyć klucz dostępu w aplikacji Authenticator przy użyciu Eksploratora programu Graph. Przypisana co najmniej rola administratora zasad uwierzytelniania może zaktualizować zasady metod uwierzytelniania, aby zezwolić na używanie identyfikatorów AAGUID dla wystawcy Authenticator.

Aby skonfigurować zasady przy użyciu Eksploratora programu Graph:

Zaloguj się do Eksploratora programu Graph i wyrażaj zgodę na uprawnienia Policy.Read.All i Policy.ReadWrite.AuthenticationMethod .

Pobierz zasady metody uwierzytelniania:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Aby wyłączyć wymuszanie zaświadczania i wymuszać ograniczenia klucza, aby zezwalać na używanie tylko identyfikatorów AAGUID dla aplikacji Microsoft Authenticator, wykonaj operację PATCH przy użyciu następującej treści żądania:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Upewnij się, że zasady klucza dostępu (FIDO2) zostały prawidłowo zaktualizowane.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Usuwanie klucza dostępu

Aby usunąć klucz dostępu skojarzony z kontem użytkownika, usuń klucz z metod uwierzytelniania użytkownika.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra i wyszukaj użytkownika, którego klucz dostępu musi zostać usunięty.

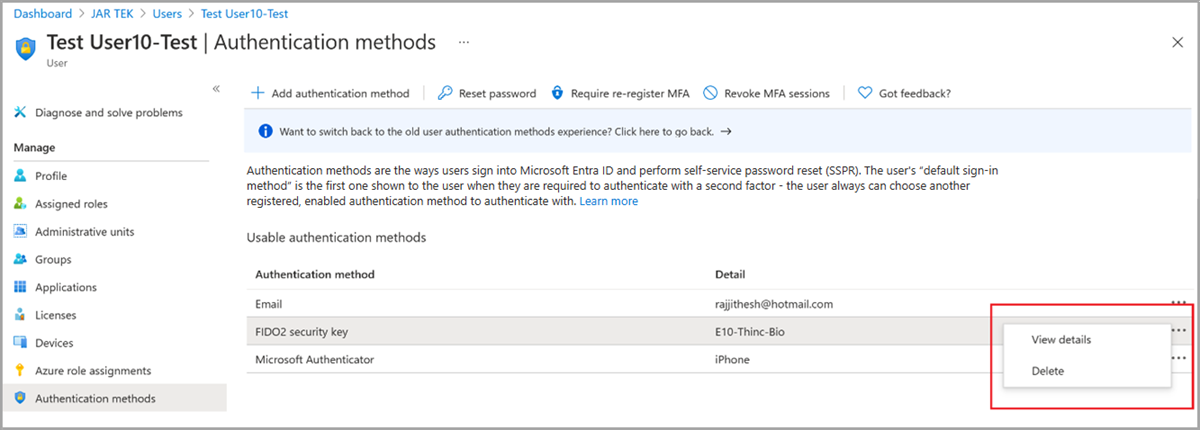

Wybierz pozycję Metody> uwierzytelniania kliknij prawym przyciskiem myszy klucz zabezpieczeń FIDO2 i wybierz polecenie Usuń.

Nuta

Użytkownicy muszą również usunąć klucz dostępu w aplikacji Authenticator na swoim urządzeniu.

Wymuszanie logowania przy użyciu kluczy dostępu w aplikacji Authenticator

Aby umożliwić użytkownikom logowanie się przy użyciu klucza dostępu podczas uzyskiwania dostępu do poufnych zasobów, użyj wbudowanej siły uwierzytelniania odpornego na wyłudzenie informacji lub utwórz niestandardową siłę uwierzytelniania, wykonując następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator dostępu warunkowego.

Przejdź do strony Ochrona>metod>uwierzytelniania Mocnych stron uwierzytelniania.

Wybierz pozycję Nowa siła uwierzytelniania.

Podaj opisową nazwę nowej siły uwierzytelniania.

Opcjonalnie podaj opis.

Wybierz pozycję Passkeys (FIDO2), a następnie wybierz pozycję Opcje zaawansowane.

Dodaj identyfikatory AAGUID dla kluczy dostępu w aplikacji Authenticator:

- Authenticator dla systemu Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator dla systemu iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Wybierz pozycję Dalej i przejrzyj konfigurację zasad.