Scenariusz — używanie rozszerzeń katalogów z aprowizowaniem grup w usłudze Active Directory

Scenariusz: Masz setki grup w identyfikatorze Entra firmy Microsoft. Chcesz aprowizować niektóre z tych grup, ale nie wszystkie z powrotem do usługi Active Directory. Chcesz, aby szybki filtr można zastosować do grup bez konieczności tworzenia bardziej skomplikowanego filtru określania zakresu.

Możesz użyć środowiska utworzonego w tym scenariuszu do testowania lub zapoznania się z synchronizacją w chmurze.

Założenia

- W tym scenariuszu przyjęto założenie, że masz już środowisko robocze, które synchronizuje użytkowników z identyfikatorem Entra firmy Microsoft.

- Mamy 4 użytkowników, którzy są zsynchronizowani. Britta Simon, Lola Jacobson, Anna Ringdahl i John Smith.

- W usłudze Active Directory utworzono trzy jednostki organizacyjne — Sprzedaż, Marketing i Grupy

- Konta użytkowników Britta Simon i Anna Ringdahl znajdują się w jednostkach organizacyjnych sprzedaży.

- Konta użytkowników Lola Jacobson i John Smith znajdują się w jednostki organizacyjnej marketingu.

- Jednostka organizacyjna grup to miejsce, w którym aprowizowane są nasze grupy z identyfikatora Entra firmy Microsoft.

Napiwek

Aby uzyskać lepsze środowisko wykonywania poleceń cmdlet zestawu Microsoft Graph PowerShell SDK, użyj programu Visual Studio Code z ms-vscode.powershell rozszerzeniem w trybie ISE.

Tworzenie dwóch grup w usłudze Microsoft Entra ID

Aby rozpocząć, utwórz dwie grupy w identyfikatorze Entra firmy Microsoft. Jedna grupa to Sprzedaż, a Druga to Marketing.

Aby utworzyć dwie grupy, wykonaj następujące kroki.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

- Przejdź do pozycji Grupy tożsamości>>Wszystkie grupy.

- W górnej części kliknij pozycję Nowa grupa.

- Upewnij się, że typ grupy jest ustawiony na zabezpieczenia.

- W polu Nazwa grupy wprowadź wartość Sales (Sprzedaż)

- W polu Typ członkostwa zachowaj go przy przypisaniu.

- Kliknij pozycję Utwórz.

- Powtórz ten proces przy użyciu marketingu jako nazwy grupy.

Dodawanie użytkowników do nowo utworzonych grup

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

- Przejdź do pozycji Grupy tożsamości>>Wszystkie grupy.

- W górnej części pola wyszukiwania wpisz Sales (Sprzedaż).

- Kliknij nową grupę Sprzedaż .

- Po lewej stronie kliknij pozycję Członkowie

- W górnej części kliknij pozycję Dodaj członków.

- W górnej części pola wyszukiwania wprowadź Britta Simon.

- Umieść znacznik wyboru obok użytkownika Britta Simon i Anny Ringdahl , a następnie kliknij pozycję Wybierz

- Powinna ona pomyślnie dodać ją do grupy.

- Po lewej stronie kliknij pozycję Wszystkie grupy i powtórz ten proces przy użyciu grupy Marketing i dodaj Lola Jacobson i John Smith do tej grupy.

Uwaga

Podczas dodawania użytkowników do grupy Marketing zanotuj identyfikator grupy na stronie przeglądu. Ten identyfikator jest używany później do dodawania nowo utworzonej właściwości do grupy.

Instalowanie i łączenie zestawu Microsoft Graph PowerShell SDK

Jeśli jeszcze nie zainstalowano, postępuj zgodnie z dokumentacją zestawu MICROSOFT Graph PowerShell SDK, aby zainstalować główne moduły zestawu Microsoft Graph PowerShell SDK :

Microsoft.Graph.Otwieranie programu PowerShell z uprawnieniami administracyjnymi

Aby ustawić zasady wykonywania, uruchom polecenie (naciśnij przycisk [A] Tak, aby wszystkie po wyświetleniu monitu):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserPołącz się z dzierżawą (pamiętaj o zaakceptowaniu w imieniu użytkownika podczas logowania):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Tworzenie naszej aplikacji CloudSyncCustomExtensionApp i jednostki usługi

Ważne

Rozszerzenie katalogu dla usługi Microsoft Entra Cloud Sync jest obsługiwane tylko w przypadku aplikacji z identyfikatorem URI "api://< tenantId>/CloudSyncCustomExtensionsApp" i aplikacją rozszerzenia schematu dzierżawy utworzoną przez firmę Microsoft Entra Connect.

Pobierz identyfikator dzierżawy:

$tenantId = (Get-MgOrganization).Id $tenantId

Uwaga

Spowoduje to wyprowadzenia bieżącego identyfikatora dzierżawy. Możesz potwierdzić ten identyfikator dzierżawy, przechodząc do pozycji Microsoft Entra admin center Identity Overview (Omówienie tożsamości > centrum administracyjnego firmy> Microsoft).

Korzystając ze zmiennej

$tenantIdz poprzedniego kroku, sprawdź, czy istnieje aplikacja CloudSyncCustomExtensionApp.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppJeśli istnieje aplikacja CloudSyncCustomExtensionApp, przejdź do następnego kroku. W przeciwnym razie utwórz nową aplikację CloudSyncCustomExtensionApp:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppSprawdź, czy aplikacja CloudSyncCustomExtensionsApp ma skojarzoną jednostkę zabezpieczeń. Jeśli właśnie utworzono nową aplikację, przejdź do następnego kroku.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Jeśli właśnie utworzono nową aplikację lub podmiot zabezpieczeń nie zostanie zwrócony, utwórz podmiot zabezpieczeń dla klasy CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Tworzenie atrybutu rozszerzenia niestandardowego

Napiwek

W tym scenariuszu utworzymy niestandardowy atrybut rozszerzenia o nazwie WritebackEnabled , który ma być używany w filtrze określania zakresu synchronizacji z chmurą firmy Microsoft, tak aby tylko grupy z wartością WritebackEnabled ustawione na True były zapisywane z powrotem do lokalnej usługi Active Directory, podobnie jak flaga włączona zapisywania zwrotnego w centrum administracyjnym firmy Microsoft Entra.

Pobierz aplikację CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Teraz w obszarze CloudSyncCustomExtensionApp utwórz atrybut rozszerzenia niestandardowego o nazwie "WritebackEnabled" i przypisz go do obiektów grupy:

New-MgApplicationExtensionProperty -Id $cloudSyncCustomExtApp.Id -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'To polecenie cmdlet tworzy atrybut rozszerzenia, który wygląda jak extension_<guid>_WritebackEnabled.

Tworzenie konfiguracji synchronizacji w chmurze

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

Przejdź do sekcji Identity>Hybrid Management Microsoft Entra Connect Cloud sync (Synchronizacja z chmurą>firmy Microsoft Entra Connect).>

Wybierz pozycję Nowa konfiguracja.

Wybierz pozycję Microsoft Entra ID do synchronizacji usługi AD.

- Na ekranie konfiguracji wybierz domenę i określ, czy włączyć synchronizację skrótów haseł. Kliknij pozycję Utwórz.

Zostanie otwarty ekran Wprowadzenie . W tym miejscu możesz kontynuować konfigurowanie synchronizacji w chmurze

Po lewej stronie kliknij pozycję Filtry określania zakresu wybierz pozycję Zakres - grupy Wszystkie grupy

Kliknij pozycję Edytuj mapowanie atrybutów i zmień kontener docelowy na

OU=Groups,DC=Contoso,DC=com. Kliknij przycisk Zapisz.Kliknij pozycję Dodaj filtr określania zakresu atrybutów

Wpisz nazwę filtru określania zakresu:

Filter groups with Writeback EnabledW obszarze Atrybut docelowy wybierz nowo utworzony atrybut, który wygląda jak extension_<guid>_WritebackEnabled.

Ważne

Niektóre atrybuty docelowe wyświetlane na liście rozwijanej mogą nie być używane jako filtr określania zakresu, ponieważ nie wszystkie właściwości można zarządzać w identyfikatorze Entra, na przykład extensionAttribute[1–15], dlatego zaleceniem jest utworzenie niestandardowej właściwości rozszerzenia dla tego konkretnego celu.

- W obszarze Operator wybierz wartość TRUE

- Kliknij przycisk Zapisz. Kliknij pozycję Zapisz.

- Pozostaw konfigurację wyłączoną i wróć do niej.

Dodawanie nowej właściwości rozszerzenia do jednej z naszych grup

W tej części dodamy wartość nowo utworzonej właściwości do jednej z istniejących grup Marketing.

Ustawianie wartości właściwości rozszerzenia przy użyciu zestawu Microsoft Graph PowerShell SDK

Użyj zmiennej

$cloudSyncCustomExtAppz poprzedniego kroku, aby uzyskać naszą właściwość rozszerzenia:$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameTeraz pobierz grupę

Marketing:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpNastępnie z zmienną

$gwbEnabledExtNamezawierającąextension_<guid>_WritebackEnabled, ustaw wartośćTruegrupy Marketing:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Aby potwierdzić, możesz odczytać

extension_<guid>_WritebackEnabledwartość właściwości za pomocą:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

Ustawianie wartości właściwości rozszerzenia przy użyciu Eksploratora programu Microsoft Graph

Musisz upewnić się, że użytkownik wyraził zgodę na Group.ReadWrite.All. Możesz to zrobić, wybierając pozycję Modyfikuj uprawnienia.

Przejdź do Eksploratora programu Microsoft Graph

Zaloguj się przy użyciu konta administratora dzierżawy. Może to być konto administratora tożsamości hybrydowej. Konto administratora tożsamości hybrydowej zostało użyte podczas tworzenia tego scenariusza. Konto administratora tożsamości hybrydowej może być wystarczające.

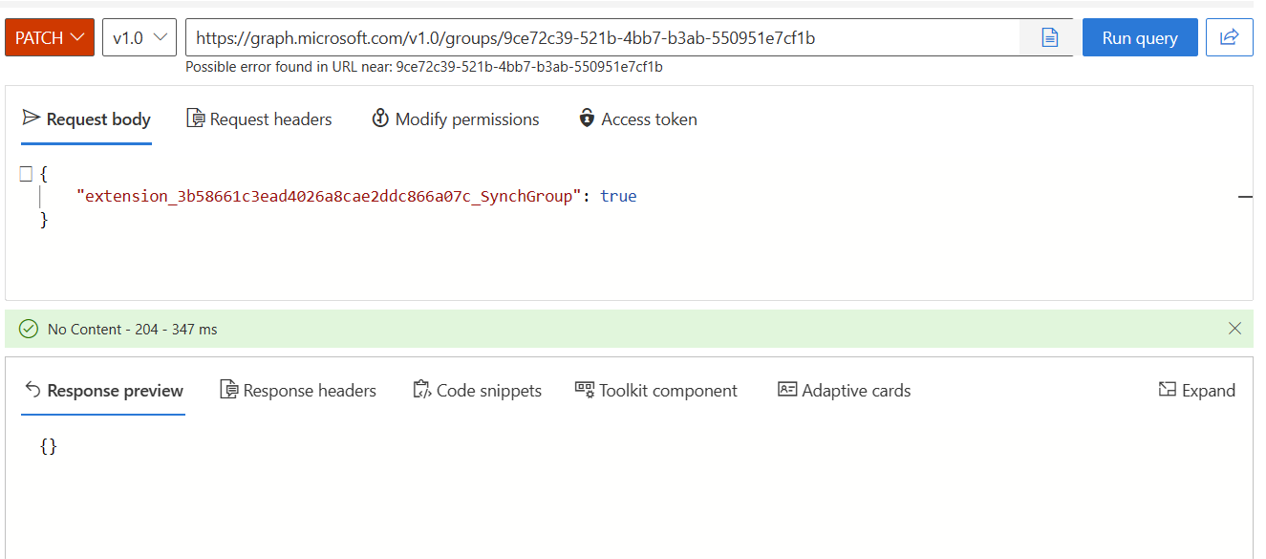

W górnej części zmień polecenie GET na PATCH

W polu adresu wprowadź:

https://graph.microsoft.com/v1.0/groups/<Group Id>W treści żądania wprowadź:

{ extension_<guid>_WritebackEnabled: true }Jeśli wszystko zostanie wykonane poprawnie, zobaczysz komunikat [].

Teraz w górnej części zmień wartość PATCH na GET i przyjrzyj się właściwościom grupy marketingowej.

Kliknij pozycję Uruchom zapytanie. Powinien zostać wyświetlony nowo utworzony atrybut.

Testowanie konfiguracji

Uwaga

W przypadku korzystania z aprowizacji na żądanie członkowie nie są automatycznie aprowizowani. Musisz wybrać członków, na których chcesz testować, i istnieje limit 5 elementów członkowskich.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator hybrydowy.

- Przejdź do sekcji Zarządzanie hybrydowe tożsamościami>— synchronizacja z chmurą>Microsoft Entra Connect.>

- W obszarze Konfiguracja wybierz konfigurację.

- Po lewej stronie wybierz pozycję Aprowizuj na żądanie.

- Wprowadź marketing w polu Wybrana grupa

- W sekcji Wybrani użytkownicy wybierz niektórych użytkowników do przetestowania. Wybierz pozycję Lola Jacobson i John Smith.

- Kliknij pozycję Aprowizuj. Powinna ona zostać pomyślnie zainicjowana.

- Teraz spróbuj użyć grupy Sales i dodaj Britta Simon i Anna Ringdahl. Nie powinno to aprowizować.

- W usłudze Active Directory powinna zostać wyświetlona nowo utworzona grupa Marketing.

- Teraz możesz przejść do strony Omówienie synchronizacji z > chmurą zarządzania tożsamościami>>firmy Microsoft Entra Connect>w chmurze, aby przejrzeć i włączyć naszą konfigurację, aby rozpocząć synchronizację.