Zarządzanie zabezpieczeniami punktów końcowych w usłudze Microsoft Intune

Jako administrator zabezpieczeń użyj węzła zabezpieczenia punktu końcowego w usłudze Intune, aby skonfigurować zabezpieczenia urządzeń i zarządzać zadaniami zabezpieczeń dla urządzeń, gdy te urządzenia są zagrożone. Zasady zabezpieczeń punktu końcowego zostały zaprojektowane tak, aby ułatwić skoncentrowanie się na zabezpieczeniach urządzeń i ograniczenie ryzyka. Dostępne zadania mogą pomóc w zidentyfikowaniu zagrożonych urządzeń, skorygowaniu tych urządzeń i przywróceniu ich do stanu zgodnego lub bezpieczniejszego.

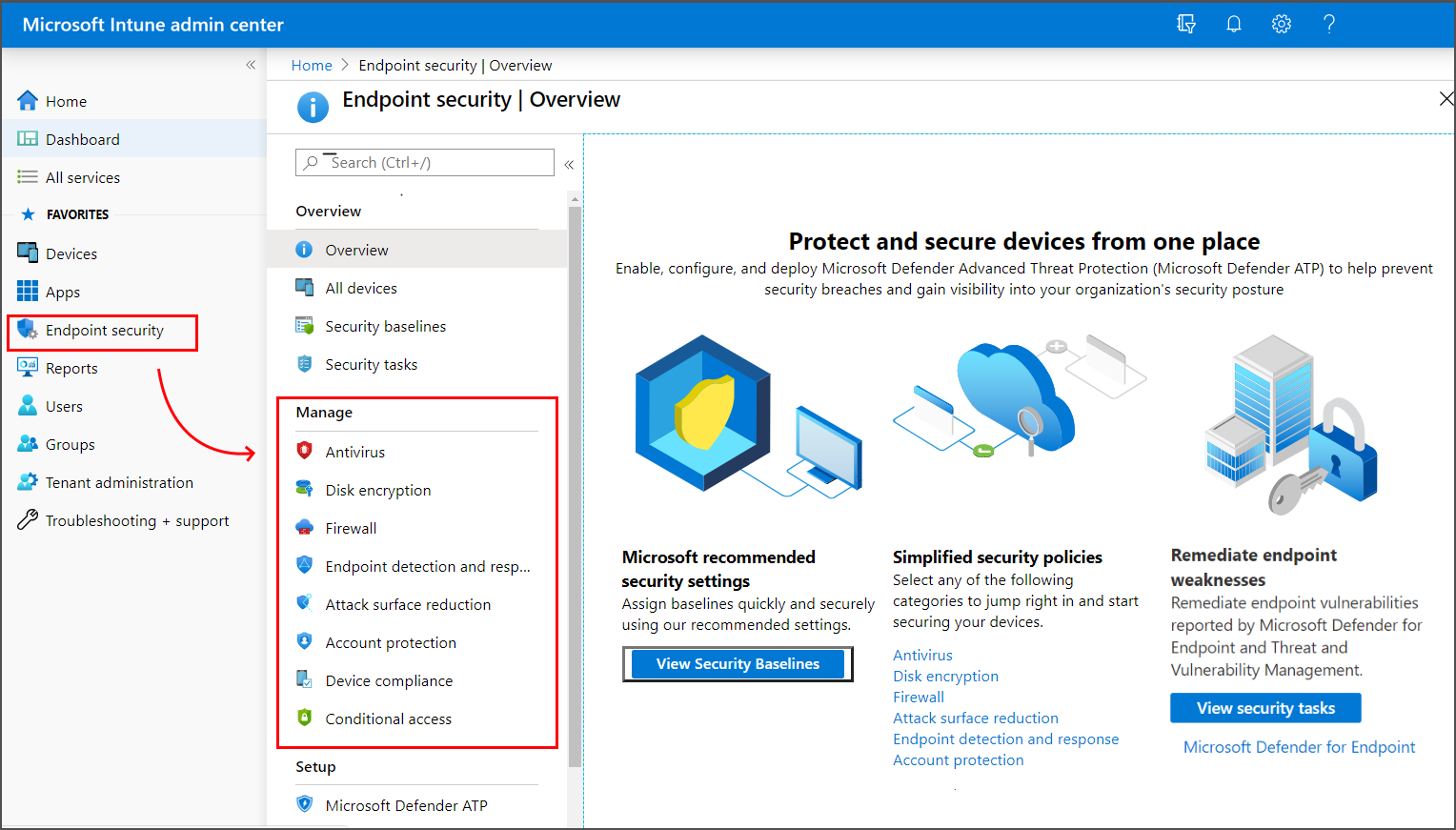

Węzeł zabezpieczenia punktu końcowego grupuje narzędzia dostępne za pośrednictwem usługi Intune, których można użyć do zapewnienia bezpieczeństwa urządzeń:

Przejrzyj stan wszystkich urządzeń zarządzanych. Użyj widoku Wszystkie urządzenia , w którym można wyświetlić zgodność urządzeń z poziomu wysokiego poziomu. Następnie przejdź do szczegółów konkretnych urządzeń, aby zrozumieć, które zasady zgodności nie są spełnione, aby można było je rozwiązać.

Wdrażanie punktów odniesienia zabezpieczeń, które ustanawiają konfiguracje zabezpieczeń najlepszych rozwiązań dla urządzeń. Usługa Intune zawiera punkty odniesienia zabezpieczeń dla urządzeń z systemem Windows oraz rosnącą listę aplikacji, takich jak Microsoft Defender for Endpoint i Microsoft Edge. Punkty odniesienia zabezpieczeń to wstępnie skonfigurowane grupy ustawień systemu Windows, które ułatwiają stosowanie zalecanej konfiguracji od odpowiednich zespołów ds. zabezpieczeń.

Zarządzanie konfiguracjami zabezpieczeń na urządzeniach za pomocą ściśle ukierunkowanych zasad. Każda zasada zabezpieczeń punktu końcowego koncentruje się na aspektach zabezpieczeń urządzeń, takich jak oprogramowanie antywirusowe, szyfrowanie dysków, zapory i kilka obszarów udostępnianych za pośrednictwem integracji z usługą Microsoft Defender for Endpoint.

Ustanawianie wymagań dotyczących urządzeń i użytkowników za pomocą zasad zgodności. W przypadku zasad zgodności należy ustawić reguły, które muszą spełniać urządzenia i użytkownicy, aby były uznawane za zgodne. Reguły mogą obejmować wersje systemu operacyjnego, wymagania dotyczące haseł, poziomy zagrożeń urządzeń i inne.

Podczas integracji z zasadami dostępu warunkowego usługi Microsoft Entra w celu wymuszania zasad zgodności można uzyskać dostęp do zasobów firmowych zarówno dla zarządzanych urządzeń, jak i urządzeń, które nie są jeszcze zarządzane.

Zintegruj usługę Intune z zespołem usługi Microsoft Defender for Endpoint. Dzięki integracji z usługą Microsoft Defender for Endpoint uzyskujesz dostęp do zadań zabezpieczeń. Zadania zabezpieczeń ściśle łączą ze sobą usługi Microsoft Defender for Endpoint i Intune, aby pomóc zespołowi ds. zabezpieczeń zidentyfikować zagrożone urządzenia i przekazać szczegółowe kroki korygowania administratorom usługi Intune, którzy mogą następnie podjąć działania.

W poniższych sekcjach tego artykułu omówiono różne zadania, które można wykonać z węzła zabezpieczeń punktu końcowego centrum administracyjnego, oraz uprawnienia kontroli dostępu na podstawie ról (RBAC), które są wymagane do ich używania.

Omówienie zabezpieczeń punktu końcowego

Po otwarciu węzła Zabezpieczenia punktu końcowego w centrum administracyjnym usługi Microsoft Intune domyślnie zostanie wyświetlona strona Przegląd.

Strona Przegląd zabezpieczeń punktu końcowego przedstawia skonsolidowany pulpit nawigacyjny z wyświetlaczami i informacjami, które są pobierane z bardziej ukierunkowanych węzłów zabezpieczeń punktów końcowych, w tym programu antywirusowego, wykrywania i reagowania punktów końcowych oraz usługi Microsoft Defender dla punktu końcowego:

Stan łącznika usługi Defender for Endpoint — w tym widoku jest wyświetlany bieżący stan łącznika usługi Defender for Endpoint dla całej dzierżawy. Etykieta tego widoku służy również jako link do otwierania portalu usługi Microsoft Defender dla punktów końcowych.

Ten sam widok jest dostępny na karcie Podsumowanie węzła zasad wykrywania i reagowania punktu końcowego .

Urządzenia z systemem Windows dołączone do usługi Defender for Endpoint — w tej tabeli jest wyświetlany stan całej dzierżawy dotyczący dołączania do funkcji wykrywania i reagowania na punkty końcowe (EDR), z liczbą urządzeń, które są i nie są dołączone. Etykieta tego widoku to link, który otwiera kartę Podsumowanie węzła zasad wykrywania i reagowania punktu końcowego.

Dostępne są dwa dodatkowe linki:

Wdrażanie wstępnie skonfigurowanych zasad — ten link umożliwia otwarcie węzła zasad wykrywania punktów końcowych i reagowania na nie , w którym można wdrożyć zasady dołączania urządzeń do usługi Defender.

Dołączanie urządzeń do usługi Defender for Endpoint — link umożliwiający otwarcie portalu usługi Defender, w którym można wykonać inne kroki w celu dołączenia urządzeń poza usprawnionym przepływem pracy usługi Intune.

Stan agenta programu antywirusowego — w tym widoku są wyświetlane szczegóły podsumowania raportu o stanie agenta programu antywirusowego usługi Intune, w przeciwnym razie dostępne w centrum administracyjnym usługi Intune, przechodząc do pozycji Raporty>programu antywirusowego Microsoft Defender, gdzie raport znajduje się na karcie Podsumowanie .

Inne raporty monitorowania — ta sekcja zawiera kafelki, które otwierają dodatkowe raporty programu antywirusowego Microsoft Defender, w tym wykryty stan zapory złośliwego oprogramowania. Kolejny kafelek otwiera portal usługi Defender , w którym można wyświetlać dane dotyczące kondycji czujnika i oprogramowania antywirusowego.

Zarządzanie urządzeniami

Węzeł Zabezpieczenia punktu końcowego zawiera widok Wszystkie urządzenia , w którym można wyświetlić listę wszystkich urządzeń z identyfikatora Entra firmy Microsoft, które są dostępne w usłudze Microsoft Intune.

W tym widoku możesz wybrać urządzenia do przeglądania szczegółowego, aby uzyskać więcej informacji, takich jak zasady, z którymi urządzenie nie jest zgodne. Możesz również użyć dostępu z tego widoku, aby rozwiązać problemy dotyczące urządzenia, w tym ponowne uruchomienie urządzenia, rozpoczęcie skanowania pod kątem złośliwego oprogramowania lub wymianę kluczy funkcji BitLocker na urządzeniu z systemem Windows 10.

Aby uzyskać więcej informacji, zobacz Zarządzanie urządzeniami przy użyciu zabezpieczeń punktu końcowego w usłudze Microsoft Intune.

Zarządzanie punktami odniesienia zabezpieczeń

Punkty odniesienia zabezpieczeń w usłudze Intune to wstępnie skonfigurowane grupy ustawień, które są zaleceniami dotyczącymi najlepszych rozwiązań od odpowiednich zespołów ds. zabezpieczeń firmy Microsoft dla produktu. Usługa Intune obsługuje punkty odniesienia zabezpieczeń dla ustawień urządzeń z systemem Windows 10/11, Microsoft Edge, Microsoft Defender for Endpoint Protection i nie tylko.

Punkty odniesienia zabezpieczeń umożliwiają szybkie wdrażanie konfiguracji najlepszych rozwiązań ustawień urządzeń i aplikacji w celu ochrony użytkowników i urządzeń. Punkty odniesienia zabezpieczeń są obsługiwane w przypadku urządzeń z systemem Windows 10 w wersji 1809 lub nowszej oraz systemu Windows 11.

Aby uzyskać więcej informacji, zobacz Używanie punktów odniesienia zabezpieczeń do konfigurowania urządzeń z systemem Windows w usłudze Intune.

Punkty odniesienia zabezpieczeń to jedna z kilku metod konfigurowania ustawień na urządzeniach w usłudze Intune. Podczas zarządzania ustawieniami ważne jest, aby zrozumieć, jakie inne metody są używane w środowisku, które mogą konfigurować urządzenia, aby uniknąć konfliktów. Zobacz Unikanie konfliktów zasad w dalszej części tego artykułu.

Przejrzyj zadania zabezpieczeń z usługi Microsoft Defender dla punktu końcowego

Po zintegrowaniu usługi Intune z usługą Microsoft Defender for Endpoint możesz przejrzeć zadania zabezpieczeń w usłudze Intune, które identyfikują urządzenia zagrożone i zapewniają kroki w celu ograniczenia tego ryzyka. Następnie można użyć zadań do raportowania z powrotem do usługi Microsoft Defender for Endpoint, gdy te zagrożenia zostaną pomyślnie złagodzone.

Zespół usługi Microsoft Defender dla punktów końcowych określa, jakie urządzenia są zagrożone, i przekazuje te informacje do zespołu usługi Intune jako zadanie zabezpieczeń. Za pomocą kilku kliknięć tworzą zadanie zabezpieczeń dla usługi Intune, które identyfikuje zagrożone urządzenia, lukę w zabezpieczeniach i zawiera wskazówki dotyczące sposobu ograniczania tego ryzyka.

Administratorzy usługi Intune przeglądają zadania zabezpieczeń, a następnie działają w usłudze Intune w celu skorygowania tych zadań. Po rozwiązaniu tego celu ustawiają zadanie do wykonania, co przekazuje ten stan zespołowi usługi Microsoft Defender for Endpoint.

Dzięki zadaniu zabezpieczeń oba zespoły pozostają zsynchronizowane co do tego, które urządzenia są zagrożone, oraz jak i kiedy te zagrożenia są korygowane.

Aby dowiedzieć się więcej na temat korzystania z zadań zabezpieczeń, zobacz Używanie usługi Intune do korygowania luk w zabezpieczeniach zidentyfikowanych przez usługę Microsoft Defender for Endpoint.

Zarządzanie zabezpieczeniami urządzeń przy użyciu zasad

Jako administrator zabezpieczeń użyj zasad zabezpieczeń, które znajdują się w obszarze Zarządzanie w węźle Zabezpieczenia punktu końcowego. Dzięki tym zasadom można skonfigurować zabezpieczenia urządzeń bez konieczności nawigowania po większej treści i zakresie ustawień w profilach konfiguracji urządzeń lub punktach odniesienia zabezpieczeń.

Aby dowiedzieć się więcej na temat korzystania z tych zasad zabezpieczeń, zobacz Zarządzanie zabezpieczeniami urządzeń za pomocą zasad zabezpieczeń punktu końcowego.

Zasady zabezpieczeń punktu końcowego są jedną z kilku metod konfigurowania ustawień na urządzeniach w usłudze Intune. Podczas zarządzania ustawieniami ważne jest, aby zrozumieć, jakie inne metody są używane w środowisku, które mogą konfigurować urządzenia i unikać konfliktów. Zobacz Unikanie konfliktów zasad w dalszej części tego artykułu.

W obszarze Zarządzanie znajdują się również zasady zgodności urządzeń i dostępu warunkowego . Te typy zasad nie są ukierunkowanymi zasadami zabezpieczeń na potrzeby konfigurowania punktów końcowych, ale są ważnymi narzędziami do zarządzania urządzeniami i dostępu do zasobów firmy.

Korzystanie z zasad zgodności urządzeń

Użyj zasad zgodności urządzeń, aby określić warunki, według których urządzenia i użytkownicy mogą uzyskiwać dostęp do sieci i zasobów firmy.

Dostępne ustawienia zgodności zależą od używanej platformy, ale typowe reguły zasad obejmują:

- Wymaganie od urządzeń uruchamiania minimalnej lub określonej wersji systemu operacyjnego

- Ustawianie wymagań dotyczących haseł

- Określanie maksymalnego dozwolonego poziomu zagrożenia urządzenia zgodnie z ustaleniami określonymi przez usługę Microsoft Defender dla punktu końcowego lub innego partnera usługi Mobile Threat Defense

Oprócz reguł zasad zasady zgodności obsługują akcje w przypadku niezgodności. Te akcje to uporządkowana w czasie sekwencja akcji, które mają być stosowane do niezgodnych urządzeń. Akcje obejmują wysyłanie wiadomości e-mail lub powiadomień w celu powiadamiania użytkowników urządzeń o niezgodności, zdalne blokowanie urządzeń, a nawet wycofywanie niezgodnych urządzeń i usuwanie wszelkich danych firmowych, które mogą na nich znajdować się.

Podczas integrowania zasad dostępu warunkowego usługi Intune Microsoft Entra w celu wymuszania zasad zgodności dostęp warunkowy może używać danych zgodności do bramowania dostępu do zasobów firmowych zarówno dla urządzeń zarządzanych, jak i z urządzeń, które nie są zarządzane.

Aby dowiedzieć się więcej, zobacz Ustawianie reguł na urządzeniach, aby zezwolić na dostęp do zasobów w organizacji przy użyciu usługi Intune.

Zasady zgodności urządzeń to jedna z kilku metod konfigurowania ustawień na urządzeniach w usłudze Intune. Podczas zarządzania ustawieniami ważne jest, aby zrozumieć, jakie inne metody są używane w środowisku, które mogą konfigurować urządzenia, oraz aby uniknąć konfliktów. Zobacz Unikanie konfliktów zasad w dalszej części tego artykułu.

Konfiguruj dostęp warunkowy

Aby chronić urządzenia i zasoby firmowe, możesz użyć zasad dostępu warunkowego usługi Microsoft Entra w usłudze Intune.

Usługa Intune przekazuje wyniki zasad zgodności urządzeń do usługi Microsoft Entra, która następnie używa zasad dostępu warunkowego do wymuszania, które urządzenia i aplikacje mogą uzyskiwać dostęp do zasobów firmowych. Zasady dostępu warunkowego ułatwiają również dostęp do urządzeń, które nie są zarządzane w usłudze Intune, i mogą korzystać ze szczegółów zgodności od partnerów usługi Mobile Threat Defense zintegrowanych z usługą Intune.

Poniżej przedstawiono dwie typowe metody korzystania z dostępu warunkowego w usłudze Intune:

- Dostęp warunkowy oparty na urządzeniach, aby zapewnić dostęp do zasobów sieciowych tylko zarządzanym i zgodnym urządzeniom.

- Dostęp warunkowy oparty na aplikacji, który używa zasad ochrony aplikacji do zarządzania dostępem do zasobów sieciowych przez użytkowników na urządzeniach, którymi nie zarządzasz w usłudze Intune.

Aby dowiedzieć się więcej na temat korzystania z dostępu warunkowego w usłudze Intune, zobacz Dowiedz się więcej o dostępie warunkowym i usłudze Intune.

Konfigurowanie integracji z usługą Microsoft Defender dla punktu końcowego

Integracja usługi Microsoft Defender for Endpoint z usługą Intune zwiększa możliwość identyfikowania zagrożeń i reagowania na nie.

Usługa Intune może integrować się z kilkoma partnerami usługi Mobile Threat Defense, ale w przypadku korzystania z usługi Microsoft Defender for Endpoint uzyskujesz ścisłą integrację między usługą Microsoft Defender for Endpoint i usługą Intune z dostępem do opcji głębokiej ochrony urządzeń, w tym:

- Zadania zabezpieczeń — bezproblemowa komunikacja między administratorami usługi Defender for Endpoint i usługi Intune na temat zagrożonych urządzeń, sposobu ich korygowania i potwierdzenia, kiedy te zagrożenia zostaną złagodzone.

- Usprawnione dołączanie do usługi Microsoft Defender dla punktu końcowego na klientach.

- Korzystanie z sygnałów ryzyka urządzenia usługi Defender for Endpoint w zasadach zgodności usługi Intune i zasadach ochrony aplikacji.

- Dostęp do funkcji ochrony przed naruszeniami .

Aby dowiedzieć się więcej na temat korzystania z usługi Microsoft Defender for Endpoint w usłudze Intune, zobacz Wymuszanie zgodności dla usługi Microsoft Defender dla punktu końcowego przy użyciu dostępu warunkowego w usłudze Intune.

Wymagania dotyczące kontroli dostępu opartej na rolach

Aby zarządzać zadaniami w węźle Zabezpieczenia punktu końcowego centrum administracyjnego usługi Microsoft Intune, konto musi:

- Przypisanie licencji usługi Intune.

- Uprawnienia kontroli dostępu opartej na rolach (RBAC) są równe uprawnieniom zapewnianym przez wbudowaną rolę usługi Intune w programie Endpoint Security Manager. Rola menedżera zabezpieczeń punktu końcowego udziela dostępu do centrum administracyjnego usługi Microsoft Intune. Ta rola może być używana przez osoby, które zarządzają funkcjami zabezpieczeń i zgodności, w tym punktami odniesienia zabezpieczeń, zgodnością urządzeń, dostępem warunkowym i usługą Microsoft Defender dla punktu końcowego.

Aby uzyskać więcej informacji, zobacz Kontrola dostępu oparta na rolach (RBAC) w usłudze Microsoft Intune.

Uprawnienia przyznane przez rolę menedżera zabezpieczeń punktu końcowego

Możesz wyświetlić następującą listę uprawnień w centrum administracyjnym usługi Microsoft Intune, przechodząc do pozycji Administracja dzierżawą>Role>wszystkie role, wybierz pozycjęWłaściwościprogramu Endpoint Security Manager>.

Uprawnienia:

-

Android FOTA

- Odczyt

-

Android for work

- Odczyt

-

Inspekcja danych

- Odczyt

-

Łącznik certyfikatów

- Odczyt

-

Identyfikatory urządzeń firmowych

- Odczyt

-

Poświadczenia pochodne

- Odczyt

-

Zasady zgodności urządzeń

- Przypisz

- Tworzenie

- Usuń

- Odczyt

- Aktualizacja

- Wyświetlanie raportów

-

Konfiguracje urządzeń

- Odczyt

- Wyświetlanie raportów

-

Menedżerowie rejestracji urządzeń

- Odczyt

-

Raporty programu Endpoint Protection

- Odczyt

-

Programy rejestracji

- Odczytywanie urządzenia

- Odczyt profilu

- Token odczytu

-

Filtry

- Odczyt

-

Magazyn danych usługi Intune

- Odczyt

-

Aplikacje zarządzane

- Odczyt

-

Urządzenia zarządzane

- Usuń

- Odczyt

- Ustawianie użytkownika podstawowego

- Aktualizacja

- Wyświetlanie raportów

-

Microsoft Defender ATP

- Odczyt

-

Microsoft Store dla firm

- Odczyt

-

Ochrona przed zagrożeniami mobilnymi

- Modyfikowanie

- Odczyt

-

Aplikacje dla urządzeń przenośnych

- Odczyt

-

Organizacja

- Odczyt

-

Zarządzanie urządzeniami partnerskimi

- Odczyt

-

Zestawy zasad

- Odczyt

-

Łączniki pomocy zdalnej

- Odczyt

- Wyświetlanie raportów

-

Zadania zdalne

- Pobieranie klucza programu FileVault

- Inicjowanie akcji Configuration Manger

- Uruchom ponownie teraz

- Zdalne blokowanie

- Rotate BitLockerKeys (wersja zapoznawcza)

- Obracanie klucza programu FileVault

- Zamknięcie systemu

- Synchronizowanie urządzeń

- Windows Defender

-

Role

- Odczyt

-

Punkty odniesienia zabezpieczeń

- Przypisz

- Tworzenie

- Usuń

- Odczyt

- Aktualizacja

-

Zadania zabezpieczeń

- Odczyt

- Aktualizacja

-

Warunki i postanowienia

- Odczyt

-

Certyfikat przedsiębiorstwa systemu Windows

- Odczyt

Unikanie konfliktów zasad

Wiele ustawień, które można skonfigurować dla urządzeń, może być zarządzanych przez różne funkcje w usłudze Intune. Te funkcje obejmują między innymi:

- Zasady zabezpieczeń punktu końcowego

- Plan bazowy zabezpieczeń

- Zasady konfiguracji urządzeń

- Zasady rejestracji systemu Windows

Na przykład ustawienia znalezione w zasadach zabezpieczeń punktu końcowego są podzbiorem ustawień, które znajdują się w profilach ochrony punktów końcowych i ograniczeń urządzeń w zasadach konfiguracji urządzeń i które są również zarządzane za pośrednictwem różnych punktów odniesienia zabezpieczeń.

Jednym ze sposobów uniknięcia konfliktów jest nie używanie różnych punktów odniesienia, wystąpień tego samego punktu odniesienia lub różnych typów zasad i wystąpień do zarządzania tymi samymi ustawieniami na urządzeniu. Wymaga to planowania metod wdrażania konfiguracji na różnych urządzeniach. Jeśli używasz wielu metod lub wystąpień tej samej metody do skonfigurowania tego samego ustawienia, upewnij się, że różne metody zgadzają się lub nie są wdrażane na tych samych urządzeniach.

Jeśli wystąpią konflikty, możesz użyć wbudowanych narzędzi usługi Intune, aby zidentyfikować i rozwiązać źródło tych konfliktów. Więcej informacji można znaleźć w następujących artykułach:

- Rozwiązywanie problemów z zasadami i profilami w usłudze Intune

- Monitorowanie punktów odniesienia zabezpieczeń

Następne kroki

Konfigurować: