Microsoft Tunnel for Mobile Application Management for Android

Uwaga

Ta funkcja jest dostępna jako dodatek usługi Intune. Aby uzyskać więcej informacji, zobacz Use Intune Suite add-on capabilities (Korzystanie z funkcji dodatku pakietu Intune Suite).

Po dodaniu aplikacji Microsoft Tunnel for Mobile Application Management (MAM) do dzierżawy można użyć bramy microsoft tunnel VPN Gateway z niezarejestrowanych urządzeń z systemem Android do obsługi scenariuszy zarządzania aplikacjami mobilnymi. Dzięki obsłudze zarządzania aplikacjami mobilnymi niezarejestrowane urządzenia mogą bezpiecznie łączyć się z organizacją za pomocą rozwiązania Tunnel, umożliwiając użytkownikom i aplikacjom bezpieczny dostęp do danych organizacji.

Dotyczy:

- Android Enterprise

Aby rozszerzyć istniejącą konfigurację aplikacji Microsoft Tunnel na obsługę zarządzania aplikacjami mobilnymi, utwórz i wdróż trzy profile, które konfigurują tę obsługę na niezarejestrowanych urządzeniach:

- Zasady konfiguracji aplikacji dla usługi Microsoft Defender. Te zasady konfigurują usługę Microsoft Defender dla punktu końcowego na urządzeniu jako aplikację kliencką tunelu VPN.

- Zasady konfiguracji aplikacji dla przeglądarki Microsoft Edge. Te zasady konfigurują przeglądarkę Microsoft Edge do obsługi przełącznika tożsamości, który automatycznie łączy i rozłącza tunel VPN podczas przełączania się z konta służbowego firmy Microsoft na "konto osobiste" firmy Microsoft w przeglądarce Microsoft Edge.

- Zasady ochrony aplikacji umożliwiające automatyczne uruchomienie połączenia z rozwiązaniem Microsoft Tunnel, gdy aplikacja z włączoną funkcją MAM na urządzeniu uzyskuje dostęp do zasobów firmowych.

Po wprowadzeniu tych zasad istniejące konfiguracje lokacji i serwera dla aplikacji Tunnel obsługują dostęp z urządzeń, które nie są zarejestrowane w usłudze Intune. Ponadto można wdrożyć konfiguracje dla aplikacji MAM Tunnel na zarejestrowanych urządzeniach zamiast korzystać z konfiguracji tunelu MDM. Jednak zarejestrowane urządzenie musi używać tylko konfiguracji tunelu MDM lub konfiguracji tunelu MAM, ale nie obu tych konfiguracji. Na przykład zarejestrowane urządzenia nie mogą mieć aplikacji takiej jak Microsoft Edge, która używa konfiguracji tunelu MAM, podczas gdy inne aplikacje używają konfiguracji tunelu MDM.

Wypróbuj interaktywną demonstrację:

Interaktywna demonstracja rozwiązania Microsoft Tunnel for Mobile Application Management dla systemu Android pokazuje, jak aplikacja Tunnel for MAM rozszerza bramę microsoft tunnel VPN Gateway na urządzenia z systemem Android, które nie są zarejestrowane w usłudze Intune.

Wymagania wstępne

Infrastruktura i dzierżawa:

Funkcja Tunnel for MAM wymaga tych samych zagadnień i wymagań wstępnych, co używanie aplikacji Tunnel dla zarejestrowanych urządzeń. Aby uzyskać więcej informacji, zobacz Wymagania wstępne dotyczące tunelu.

Po skonfigurowaniu aplikacji Microsoft Tunnel możesz dodać dwie zasady konfiguracji aplikacji i zasady ochrony aplikacji , które umożliwiają wyrejestrowanym urządzeniom korzystanie z aplikacji Tunnel. Konfiguracja tych zasad została szczegółowo opisana w poniższych sekcjach.

Urządzenia:

Użytkownicy urządzeń, które nie są zarejestrowane w usłudze Intune, muszą zainstalować następujące aplikacje na swoim urządzeniu z systemem Android, zanim będą mogli korzystać ze scenariusza Tunnel for MAM. Wszystkie te aplikacje można zainstalować ręcznie ze sklepu Google Play:

Microsoft Defender — pobierz go z usługi Microsoft Defender — aplikacje w sklepie Google Play. Usługa Microsoft Defender zawiera aplikację kliencką tunelu używaną przez urządzenie do nawiązywania połączenia z aplikacją Microsoft Tunnel. Aby obsługiwać rozwiązanie Tunnel for MAM, usługa Microsoft Defender dla punktu końcowego musi mieć wersję 1.0.4722.0101 lub nowszą.

Microsoft Edge — pobierz go z przeglądarki Microsoft Edge: Przeglądarka internetowa — aplikacje w sklepie Google Play.

Portal firmy — pobierz go w portalu firmy usługi Intune — aplikacje w sklepie Google Play. Urządzenia muszą zainstalować aplikację Portal firmy, nawet jeśli użytkownicy nie będą musieli logować się do aplikacji ani rejestrować urządzenia w usłudze Intune.

Aplikacje biznesowe:

W przypadku aplikacji biznesowych (LOB) zintegruj je z zestawem SDK zarządzania aplikacjami mobilnymi. Później możesz dodać aplikacje lob do zasad ochrony aplikacji i zasad konfiguracji aplikacji dla aplikacji MAM Tunnel. Zobacz Wprowadzenie do zarządzania aplikacjami mobilnymi dla systemu Android.

Uwaga

Upewnij się, że aplikacje LOB systemu Android obsługują bezpośredni serwer proxy lub automatyczną konfigurację serwera proxy (PAC) zarówno dla zarządzania urządzeniami przenośnymi, jak i zarządzania aplikacjami mobilnymi.

Wersja zestawu MAM SDK:

Aby korzystać z funkcji Zaufane korzenie systemu Android dla aplikacji Microsoft Tunnel for MAM wymaga zestawu MAM SDK w wersji 9.5.0 lub nowszej, przejdź do wersji 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android w github.com.

Pomoc techniczna dla instytucji rządowych w chmurze

Rozwiązanie Microsoft Tunnel dla zarządzania aplikacjami mobilnymi w systemie Android jest obsługiwane w następujących suwerennych środowiskach chmury:

- Us Government Community Cloud (GCC) High

- Departament Obrony USA (DoD)

Rozwiązanie Microsoft Tunnel dla zarządzania aplikacjami mobilnymi w systemie Android nie obsługuje standardu FIPS (Federal Information Processing Standard).

Aby uzyskać więcej informacji, zobacz Opis usługi Microsoft Intune for US Government GCC.

Konfigurowanie zasad w celu obsługi rozwiązania Microsoft Tunnel dla zarządzania aplikacjami mobilnymi

Aby obsługiwać korzystanie z aplikacji Tunnel for MAM, utwórz i wdróż trzy profile opisane w poniższych sekcjach. Te zasady można utworzyć w dowolnej kolejności:

- Zasady konfiguracji aplikacji dla przeglądarki Microsoft Edge

- Zasady konfiguracji aplikacji dla usługi Microsoft Defender

- Zasady ochrony aplikacji dla przeglądarki Microsoft Edge

Gdy wszystkie trzy zostaną skonfigurowane i wdrożone w tych samych grupach, zasady ochrony aplikacji automatycznie wyzwalają program Tunnel w celu nawiązania połączenia z siecią VPN za każdym razem, gdy zostanie uruchomiona przeglądarka Microsoft Edge.

Można również skonfigurować profil zaufanego certyfikatu do użytku z przeglądarką Microsoft Edge i aplikacjami biznesowymi, gdy muszą one łączyć się z zasobami lokalnymi i są chronione za pomocą certyfikatu SSL/TLS wystawionego przez lokalny lub prywatny urząd certyfikacji. Domyślnie przeglądarka Microsoft Edge obsługuje zaufane certyfikaty główne. W przypadku aplikacji biznesowych użyj zestawu SDK zarządzania aplikacjami mobilnymi, aby dodać obsługę zaufanych certyfikatów głównych.

Zasady konfiguracji aplikacji dla usługi Microsoft Defender

Utwórz zasady konfiguracji aplikacji, aby skonfigurować usługę Microsoft Defender dla punktu końcowego na urządzeniu do użycia jako aplikacja kliencka tunelu.

Uwaga

Upewnij się, że tylko jedna zasada konfiguracji aplikacji Defender jest przeznaczona dla niezarejestrowanych urządzeń. Ukierunkowanie na więcej niż 1 zasady konfiguracji aplikacji z różnymi ustawieniami tunelu dla usługi Defender for Endpoint spowoduje problemy z połączeniem tunelu na urządzeniu.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune i przejdź doobszaru Zasady konfiguracji aplikacjiaplikacje>Dodaj>>aplikacje zarządzane.

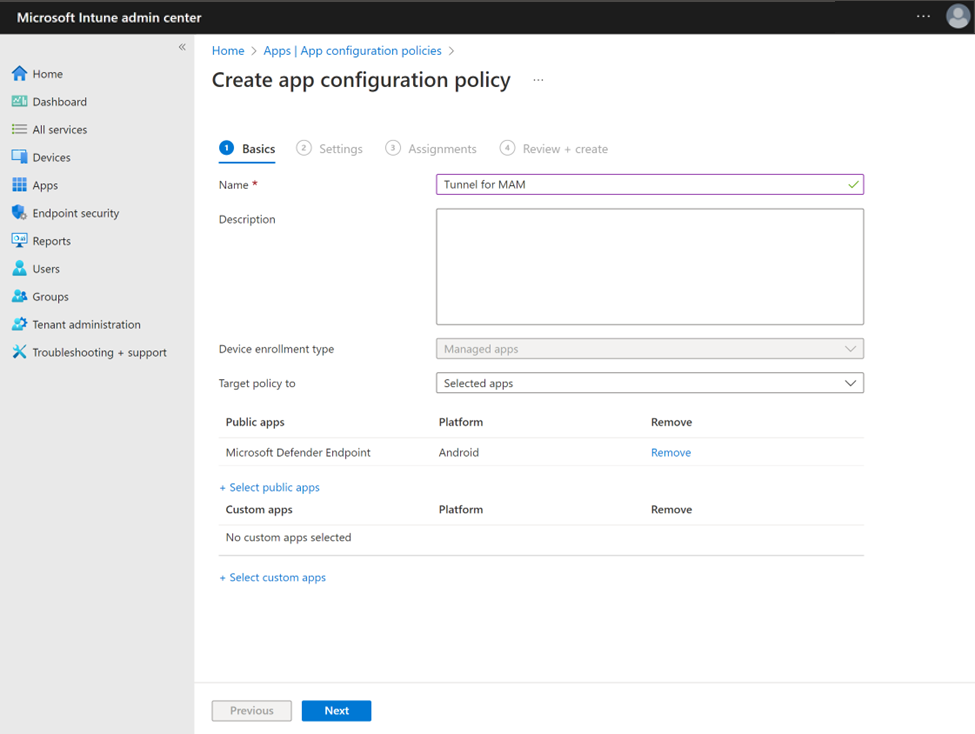

Na karcie Podstawy :

- Wprowadź nazwę dla tych zasad i opis (opcjonalnie).

- Kliknij pozycję Wybierz aplikacje publiczne, wybierz pozycję Punkt końcowy usługi Microsoft Defender dla systemu Android, a następnie kliknij pozycję Wybierz.

Gdy punkt końcowy usługi Microsoft Defender zostanie wyświetlony dla aplikacji publicznych, wybierz pozycję Dalej.

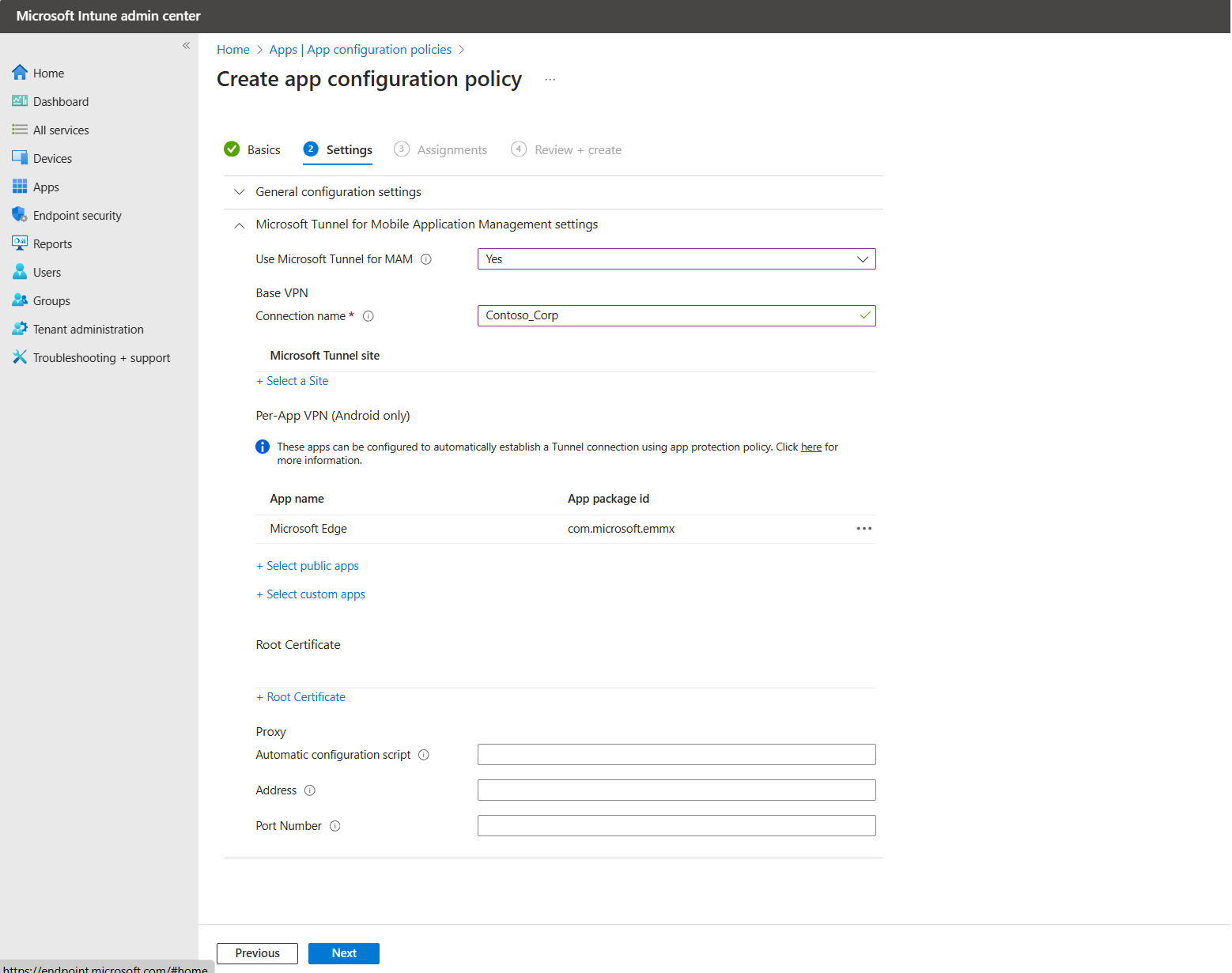

Na karcie Ustawienia pomiń kategorię Ogólne ustawienia konfiguracji , która nie jest używana dla tych zasad. W przypadku kategorii ustawień aplikacji Microsoft Tunnel wykonaj następujące konfiguracje:

- Ustaw opcję Użyj sieci VPN microsoft tunnel na wartość Tak.

- W polu Nazwa połączenia określ nazwę połączenia sieci VPN.

Następnie kliknij pozycję Wybierz witrynę:

W polu Nazwa witryny wybierz dostępną witrynę, a następnie kliknij przycisk OK.

Sieć VPN dla aplikacji (tylko system Android) jest opcjonalnym ustawieniem. Wybierz aplikacje publiczne lub niestandardowe, aby ograniczyć użycie połączenia vpn tunelu do tych określonych aplikacji.

Ważna

Aby zapewnić bezproblemowe przełączanie tożsamości i dokładne powiadomienia tunnel w przeglądarce Microsoft Edge, konieczne jest uwzględnienie przeglądarki Edge na liście sieci VPN dla aplikacji.

Ważna

Tunel MAM dla systemu Android nie obsługuje zawsze włączonej sieci VPN. Gdy zawsze włączona sieć VPN jest ustawiona na Wartość Włącz, program Tunnel nie łączy się pomyślnie i wysyła powiadomienia o niepowodzeniu połączenia do użytkownika urządzenia.

Serwer proxy jest ustawieniem opcjonalnym. Skonfiguruj ustawienia serwera proxy, aby spełnić wymagania sieci lokalnej.

Uwaga

Konfiguracje serwera proxy nie są obsługiwane w przypadku wersji systemu Android przed wersją 10. Aby uzyskać więcej informacji, zobacz VpnService.Builder w tej dokumentacji dla deweloperów systemu Android.

Gdy wszystko będzie gotowe, wybierz pozycję Dalej , aby kontynuować.

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz te same grupy usługi Microsoft Entra, w których wdrożono profil konfiguracji aplikacji przeglądarki Microsoft Edge, a następnie wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz , aby ukończyć tworzenie zasad i wdrożyć zasady w przypisanych grupach.

Nowe zasady zostaną wyświetlone na liście zasad konfiguracji aplikacji.

Zasady konfiguracji aplikacji dla przeglądarki Microsoft Edge

Utwórz zasady konfiguracji aplikacji dla przeglądarki Microsoft Edge. Te zasady konfigurują przeglądarkę Microsoft Edge do obsługi przełącznika tożsamości, zapewniając możliwość automatycznego nawiązywania połączenia z tunelem VPN podczas logowania się lub przełączania się na konto służbowe firmy Microsoft i automatycznego rozłączania tunelu VPN podczas przełączania się na konto osobiste firmy Microsoft.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune i przejdź doobszaru Zasady konfiguracji aplikacjiaplikacje>Dodaj>>aplikacje zarządzane.

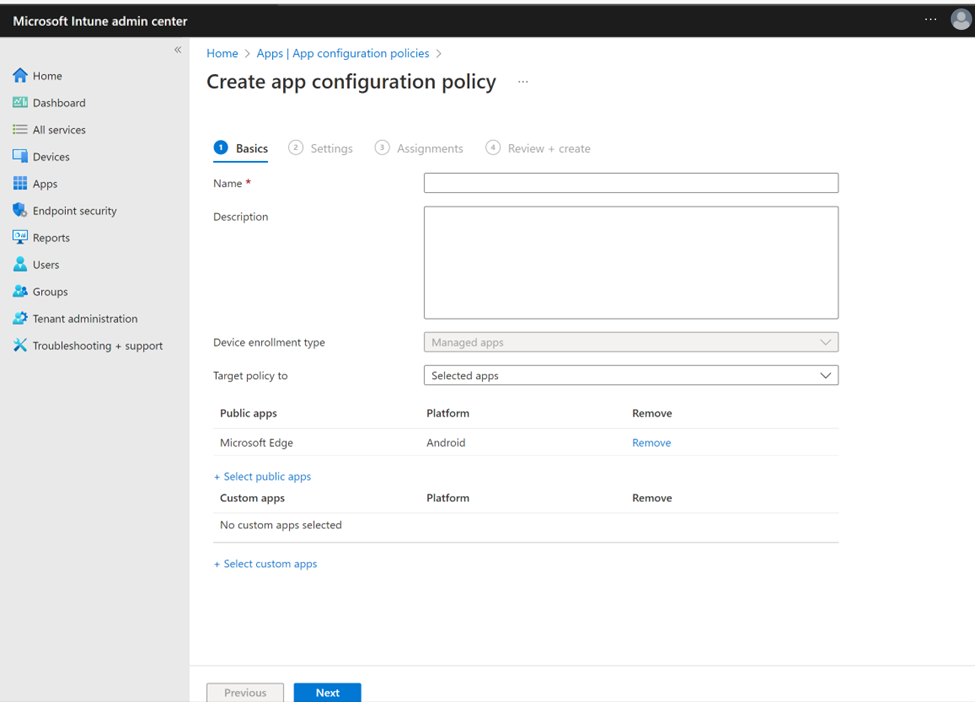

Na karcie Podstawy :

- Wprowadź nazwę zasad i opis (opcjonalnie).

- Kliknij pozycję Wybierz aplikacje publiczne, wybierz pozycję Microsoft Edge dla systemu Android, a następnie kliknij pozycję Wybierz.

Po wyświetleniu przeglądarki Microsoft Edge dla aplikacji publicznych wybierz pozycję Dalej.

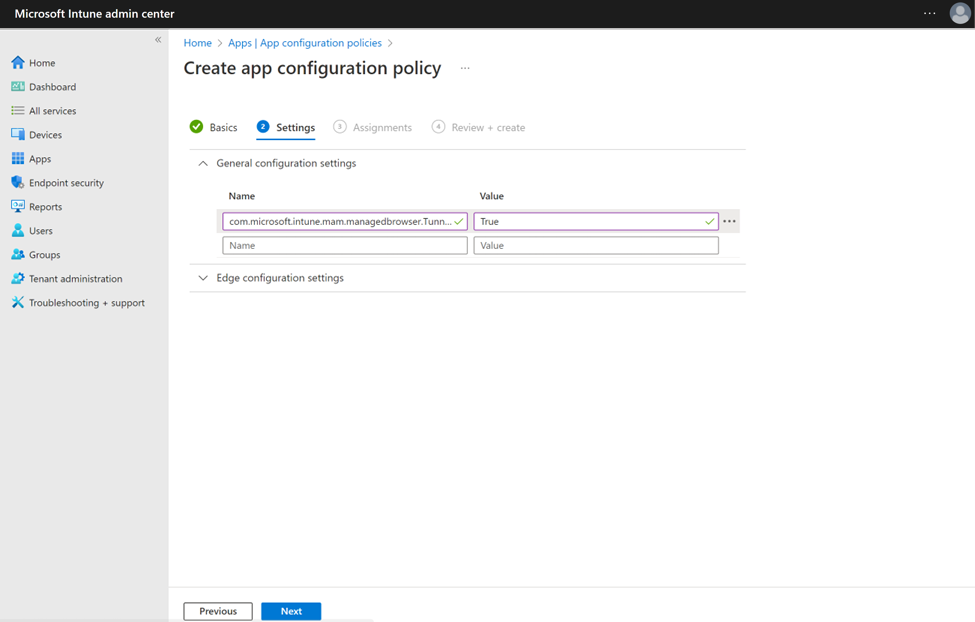

Na karcie Ustawienia skonfiguruj parę Nazwa i Wartość w kategorii Ogólne ustawienia konfiguracji w następujący sposób:

Name (Nazwa) Opis com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Wartość:TruePo ustawieniu na Truewartość zapewnia ona ścisłą obsługę trybu tunelu dla przeglądarki Edge. Gdy użytkownicy logują się do usługi Edge przy użyciu konta organizacji, jeśli sieć VPN nie jest połączona, tryb ścisłego tunelu blokuje ruch internetowy.

Po ponownym połączeniu sieci VPN przeglądanie Internetu jest ponownie dostępne.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Wartość:TruePo ustawieniu na Truewartość zapewnia on obsługę przełącznika tożsamości na przeglądarce Edge.

Gdy użytkownicy logują się przy użyciu konta służbowego lub konta szkolnego, przeglądarka Edge automatycznie nawiązuje połączenie z siecią VPN. Gdy użytkownicy włączają przeglądanie w trybie prywatnym, przeglądarka Edge przełącza się na konto osobiste i rozłącza sieć VPN.Na poniższej ilustracji przedstawiono

Identity switchustawienie w zasadach konfiguracji aplikacji dla przeglądarki Microsoft Edge:

Uwaga

Upewnij się, że na końcu ustawienia Konfiguracja ogólna nie ma spacji końcowych.

Te same zasady umożliwiają konfigurowanie innych konfiguracji przeglądarki Microsoft Edge w kategorii Ustawienia konfiguracji przeglądarki Microsoft Edge . Po przygotowaniu jakichkolwiek dodatkowych konfiguracji przeglądarki Microsoft Edge wybierz pozycję Dalej.

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz co najmniej jedną grupę Entra firmy Microsoft, która otrzyma te zasady. Po skonfigurowaniu grup wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz , aby ukończyć tworzenie zasad i wdrożyć zasady w przypisanych grupach.

Nowe zasady zostaną wyświetlone na liście zasad konfiguracji aplikacji.

Zasady ochrony aplikacji dla przeglądarki Microsoft Edge

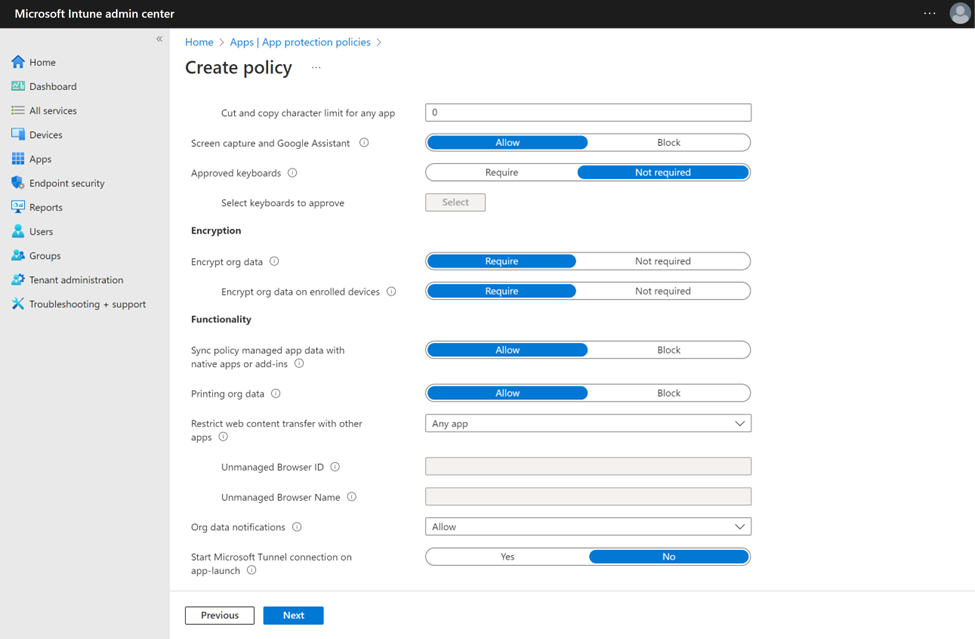

Utwórz zasady ochrony aplikacji, aby automatycznie uruchomić połączenie microsoft tunnel VPN po uruchomieniu aplikacji.

Uwaga

Po uruchomieniu aplikacji połączenie sieci VPN Tunnel podejmie próbę uruchomienia po uruchomieniu urządzenia będzie miało dostęp do lokalnych tras sieciowych dostępnych za pośrednictwem bramy Microsoft Tunnel Gateway. Jeśli chcesz ograniczyć dostęp sieci tunelu do określonych aplikacji, skonfiguruj ustawienia "Tylko sieć VPN dla aplikacji (tylko system Android).

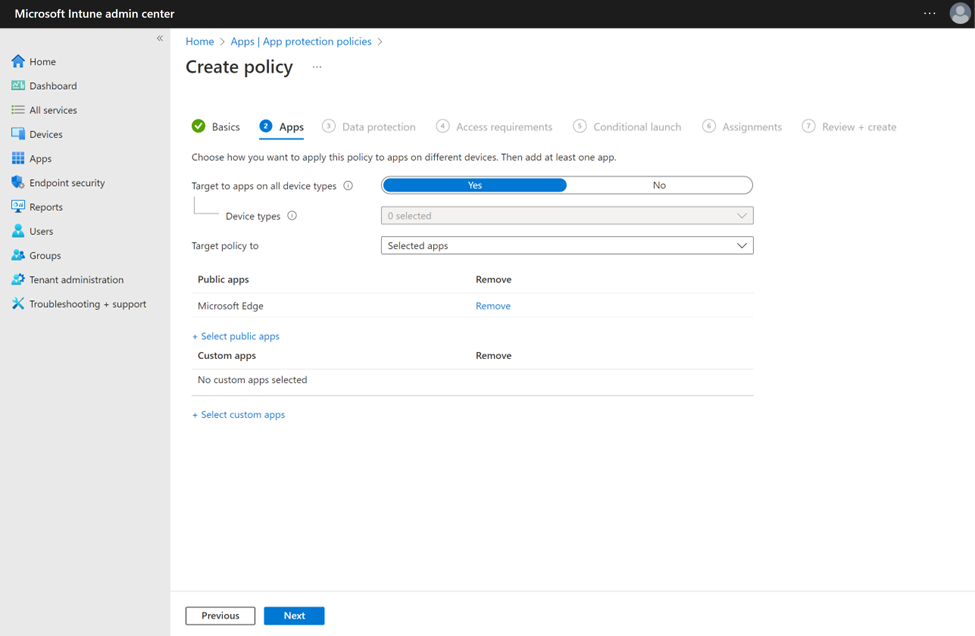

Zaloguj się do centrum administracyjnego usługi Microsoft Intune i przejdź do pozycji Zasady>>ochrony aplikacjiTworzenie zasad> systemuAndroid.

Na karcie Podstawy wprowadź nazwę dla tych zasad i opis (opcjonalnie), a następnie wybierz pozycję Dalej.

Na karcie Aplikacje kliknij pozycję Wybierz aplikacje publiczne, wybierz pozycję Microsoft Edge, a następnie kliknij pozycję Wybierz.

Gdy przeglądarka Microsoft Edge jest wyświetlana dla aplikacji publicznych, wybierz pozycję Dalej.

Na karcie Ochrona danych przewiń w dół i ustaw pozycję Uruchom połączenie microsoft tunnel podczas uruchamiania aplikacji nawartość Tak, a następnie wybierz pozycję Dalej.

Przejdź obok kart Wymagania dostępu i Uruchamianie warunkowe .

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz te same grupy usługi Microsoft Entra, w których wdrożono dwa profile konfiguracji aplikacji, a następnie wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz , aby ukończyć tworzenie zasad i wdrożyć zasady w przypisanych grupach.

Nowe zasady pojawią się na liście zasad konfiguracji aplikacji.

Konfigurowanie aplikacji biznesowych

Jeśli aplikacje lob zostały zintegrowane z zestawem SDK zarządzania aplikacjami mobilnymi, możesz ich używać z rozwiązaniem Microsoft Tunnel, dodając je jako aplikacje niestandardowe do trzech wcześniej utworzonych zasad tunelu MAM.

Aby uzyskać więcej informacji na temat dodawania aplikacji niestandardowych do zasad, zobacz następujące artykuły dotyczące dwóch typów zasad:

- Zasady konfiguracji aplikacji dla aplikacji zarządzanych za pomocą zestawu SDK aplikacji usługi Intune

- Jak tworzyć i przypisywać zasady ochrony aplikacji

Aby obsługiwać aplikacje lob na niezarejestrowanych urządzeniach, aplikacje muszą być wdrażane jako dostępne aplikacje z poziomu centrum administracyjnego usługi Microsoft Intune. Nie można używać usługi Intune do wdrażania aplikacji jako wymaganych aplikacji na niezarejestrowanych urządzeniach.

Używanie profilu zaufanego certyfikatu

Aplikacje biznesowe korzystające z tunelu MAM w systemie Android są wymagane do integracji z zestawem SDK aplikacji usługi Intune i muszą używać nowego menedżera zaufania aplikacji Tunnel for MAM, aby korzystać z zaufanej obsługi certyfikatów głównych dla swoich aplikacji biznesowych. Aby obsługiwać zaufane certyfikaty główne, należy użyć minimalnej wersji zestawu SDK (lub nowszej), zgodnie z opisem w sekcji Wymagania wstępne tego artykułu.

Zarządzanie zaufanymi certyfikatami głównymi:

Jeśli aplikacja wymaga certyfikatów SSL/TLS wystawionych przez lokalny lub prywatny urząd certyfikacji w celu zapewnienia bezpiecznego dostępu do wewnętrznych witryn internetowych i aplikacji, zestaw SDK aplikacji usługi Intune dodał obsługę zarządzania zaufaniem certyfikatów przy użyciu klas interfejsu API MAMTrustedRootCertsManager i MAMCertTrustWebClient.

Wymagania:

Formaty certyfikatów obsługiwane przez rozwiązanie Tunnel dla systemu ANDROID mam:

- Kodowany przez der plik binarny X.509

- PEM

MamCertTrustWebViewClient obsługuje:

- Android 10 lub nowszy

MamTrustedRootCertsManager obsługuje:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

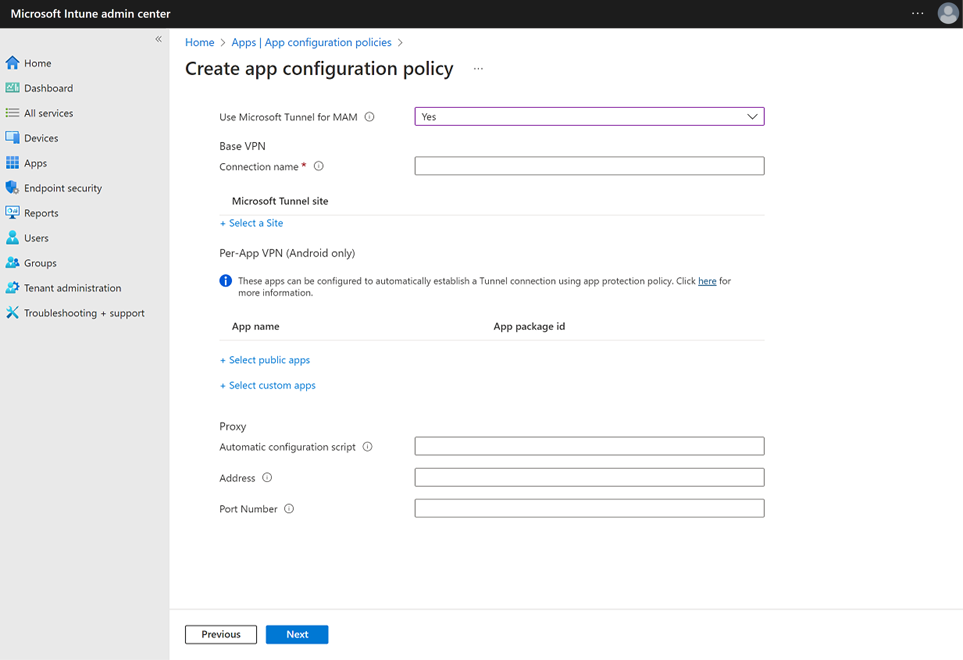

Podczas konfigurowania profilu konfiguracji aplikacji, która będzie używać aplikacji Tunnel for MAM, wybierz profil certyfikatu, który będzie używany:

Na karcie Ustawienia profilu konfiguracji aplikacji rozwiń węzeł Microsoft Tunnel dla ustawień zarządzania aplikacjami mobilnymi.

Skonfiguruj następujące opcje:

- Ustaw opcję Użyj aplikacji Microsoft Tunnel dla funkcji MAM nawartość Tak.

- W polu Nazwa połączenia określ nazwę dla tego połączenia, taką jak mam-tunnel-vpn.

- Następnie wybierz pozycję Wybierz witrynę i wybierz jedną z witryn usługi Microsoft Tunnel Gateway. Jeśli lokacja bramy tunelu nie została skonfigurowana, zobacz Konfigurowanie aplikacji Microsoft Tunnel.

- Jeśli aplikacja wymaga zaufanego certyfikatu, wybierz pozycję Certyfikat główny , aby otworzyć okienko Wybierz certyfikaty główne , a następnie wybierz profil zaufanego certyfikatu do użycia.

Aby uzyskać informacje na temat konfigurowania profilów certyfikatów głównych, zobacz Profile zaufanych certyfikatów głównych dla usługi Microsoft Intune.

Po skonfigurowaniu ustawień funkcji Tunnel MAM wybierz pozycję Dalej , aby otworzyć kartę Przypisania .

Znane problemy

Poniżej przedstawiono znane problemy lub ograniczenia dotyczące tunelu MAM dla systemu Android.

Rozwiązanie Tunnel for Mobile Application Management nie obsługuje usługi Microsoft Defender w trybie profilu osobistego

Aby uzyskać informacje o usłudze Microsoft Defender w trybie profilu osobistego, zobacz Microsoft Defender in Personal Profile on Android Enterprise in BYOD mode (Usługa Microsoft Defender w profilu osobistym w systemie Android Enterprise w trybie BYOD).

Obejście: Brak.

Tunel MAM nie jest obsługiwany podczas korzystania z tunelu MDM

Możesz wybrać opcję używania tunelu MAM z zarejestrowanymi urządzeniami zamiast konfiguracji tunelu MDM. Jednak zarejestrowane urządzenie musi używać tylko konfiguracji tunelu MDM lub konfiguracji tunelu MAM, ale nie obu tych konfiguracji. Na przykład zarejestrowane urządzenia nie mogą mieć aplikacji takiej jak Microsoft Edge, która używa konfiguracji tunelu MAM, podczas gdy inne aplikacje używają konfiguracji tunelu MDM.

Obejście: Brak.

Aplikacja biznesowa korzystająca z programu WebView i zestawu SDK usługi Intune na potrzeby obsługi zaufanego katalogu głównego, wewnętrzne punkty końcowe są nie do wytrenowania

Obejście: Ręcznie wdróż i zainstaluj zaufany certyfikat główny na niezarejestrowanych urządzeniach z systemem Android, które używają aplikacji BIZNESOWYch z kontrolą WebView w programie Tunnel.

System Android nie może utworzyć łańcucha certyfikatów podczas korzystania z prywatnego urzędu certyfikacji

W przypadku używania funkcji WebView z aplikacją MAMCertTrustWebViewClient w usłudze MAM do weryfikowania certyfikatów zarządzanie aplikacjami mobilnymi deleguje do systemu Android łańcuch certyfikatów na podstawie certyfikatów dostarczonych przez administratorów i serwer. Jeśli serwer używający certyfikatów prywatnych zapewnia pełny łańcuch do połączonego widoku WebView, ale administrator wdraża tylko certyfikat główny, system Android może nie utworzyć łańcucha certyfikatów i zakończyć się niepowodzeniem podczas sprawdzania zaufania serwera. Takie zachowanie występuje, ponieważ system Android wymaga certyfikatów pośrednich, aby utworzyć łańcuch na akceptowalnym poziomie.

Obejście: Aby zapewnić poprawność weryfikacji certyfikatu, administratorzy muszą wdrożyć certyfikat główny i wszystkie certyfikaty pośrednie w usłudze Intune. Jeśli certyfikat główny wraz ze wszystkimi certyfikatami pośrednimi nie zostanie wdrożony, program Android może nie skompilować łańcucha certyfikatów i nie będzie ufać serwerowi.

Błąd certyfikatu usługi Defender for Endpoint podczas korzystania z certyfikatu TLS/SSL z prywatnego urzędu certyfikacji

Gdy serwer usługi Microsoft Tunnel Gateway używa certyfikatu TLS/SSL wystawionego przez prywatny (lokalny) urząd certyfikacji, usługa Microsoft Defender dla punktu końcowego generuje błąd certyfikatu podczas próby nawiązania połączenia.

Obejście: ręcznie zainstaluj odpowiedni zaufany certyfikat główny prywatnego urzędu certyfikacji na urządzeniu z systemem Android. Przyszła aktualizacja aplikacji Defender for Endpoint zapewni obsługę i usunie konieczność ręcznej instalacji zaufanego certyfikatu głównego.

Przeglądarka Microsoft Edge nie może nawiązać połączenia z zasobami wewnętrznymi przez krótki czas po uruchomieniu

Natychmiast po otwarciu przeglądarki Microsoft Edge przeglądarka próbuje nawiązać połączenie z zasobami wewnętrznymi przed pomyślnym nawiązaniem połączenia z aplikacją Tunnel. To zachowanie powoduje, że przeglądarka zgłasza, że zasób lub docelowy adres URL jest niedostępny.

Obejście: odśwież połączenie przeglądarki na urządzeniu. Zasób staje się dostępny po nawiązaniu połączenia z tunelem.

Trzy aplikacje wymagane do obsługi aplikacji Tunnel dla niezarejestrowanych urządzeń nie są widoczne w aplikacji Portal firmy na urządzeniu

Gdy przeglądarka Microsoft Edge, usługa Microsoft Defender dla punktu końcowego i Portal firmy zostaną przypisane do urządzenia jako dostępne z rejestracją lub bez niej, użytkownik docelowy nie może znaleźć aplikacji w Portalu firmy ani w portal.manage.microsoft.com.

Obejście: zainstaluj wszystkie trzy aplikacje ręcznie ze sklepu Google Play. Linki do wszystkich trzech aplikacji w sklepie Google Play można znaleźć w tej sekcji dotyczącej wymagań wstępnych.

Błąd: "Nie można uruchomić sieci VPN mstunnel, skontaktuj się z administratorem IT, aby uzyskać pomoc"

Ten komunikat o błędzie może wystąpić, nawet jeśli tunel jest połączony.

Obejście: ten komunikat można zignorować.

Błąd: Nieprawidłowe licencjonowanie, skontaktuj się z administratorem

Ten błąd występuje, gdy wersja usługi Microsoft Defender dla punktu końcowego nie obsługuje aplikacji Tunnel.

Obejście: Zainstaluj obsługiwaną wersję usługi Defender for Endpoint z usługi Microsoft Defender — Aplikacje w sklepie Google Play.

Konfigurowanie różnych lokacji tuneli dla różnych aplikacji przy użyciu wielu zasad dla usługi Defender nie jest obsługiwane

Używanie co najmniej dwóch zasad konfiguracji aplikacji dla usługi Microsoft Defender, które określają różne lokacje tunelu, nie jest obsługiwane i może spowodować wyścig, który uniemożliwia pomyślne użycie aplikacji Tunnel.

Obejście: na każdym urządzeniu są przeznaczone zasady konfiguracji pojedynczej aplikacji dla usługi Microsoft Defender, dzięki czemu każde niezarejestrowanych urządzeń jest skonfigurowane do używania tylko jednej witryny.

Automatyczne rozłączanie za pomocą aplikacji biznesowych

Nie obsługujemy automatycznego rozłączania w scenariuszach biznesowych.

Jeśli przeglądarka Edge jest jedyną aplikacją wymienioną w konfiguracji sieci VPN dla aplikacji, funkcja automatycznego rozłączania będzie działać poprawnie. Jeśli w konfiguracji sieci VPN dla aplikacji znajdują się inne aplikacje, funkcja automatycznego rozłączania nie będzie działać. W takim przypadku użytkownicy muszą ręcznie rozłączyć się, aby upewnić się, że wszystkie połączenia zostaną zakończone.

Obejście: Użytkownicy muszą ręcznie rozłączyć połączenia w scenariuszach biznesowych.

Następne kroki

Zobacz też: