często zadawane pytania dotyczące Azure Log Integration

Ten artykuł zawiera odpowiedzi na często zadawane pytania dotyczące Azure Log Integration.

Ważne

Funkcja integracji dzienników platformy Azure zostanie wycofana do 15.06.2019 r. Pliki do pobrania azLog zostały wyłączone 27 czerwca 2018 r. Aby uzyskać wskazówki dotyczące tego, co należy zrobić, zapoznaj się z wpisem Używanie usługi Azure Monitor do integracji z narzędziami SIEM

Azure Log Integration to usługa systemu operacyjnego Windows, której można użyć do integrowania nieprzetworzonych dzienników z zasobów platformy Azure z lokalnymi systemami zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM). Ta integracja zapewnia ujednolicony pulpit nawigacyjny dla wszystkich zasobów, lokalnych lub w chmurze. Następnie można agregować, korelować, analizować i alerty dla zdarzeń zabezpieczeń skojarzonych z aplikacjami.

Preferowaną metodą integracji dzienników platformy Azure jest użycie łącznika usługi Azure Monitor dostawcy rozwiązania SIEM i wykonanie tych instrukcji. Jeśli jednak dostawca SIEM nie udostępnia łącznika do usługi Azure Monitor, może być możliwe użycie Azure Log Integration jako rozwiązania tymczasowego (jeśli rozwiązanie SIEM jest obsługiwane przez Azure Log Integration) do momentu udostępnienia takiego łącznika.

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Czy oprogramowanie Azure Log Integration jest bezpłatne?

Tak. Za oprogramowanie Azure Log Integration nie są naliczane opłaty.

Gdzie jest dostępna Azure Log Integration?

Jest ona obecnie dostępna w usłudze Azure Commercial i Azure Government i nie jest dostępna w Chinach lub Niemczech.

Jak wyświetlić konta magazynu, z których Azure Log Integration ściąga dzienniki maszyn wirtualnych platformy Azure?

Uruchom polecenie AzLog source list.

Jak sprawdzić, z której subskrypcji pochodzą dzienniki Azure Log Integration?

W przypadku dzienników inspekcji, które są umieszczane w katalogach AzureResourcemanagerJson , identyfikator subskrypcji znajduje się w nazwie pliku dziennika. Dotyczy to również dzienników w folderze AzureSecurityCenterJson . Na przykład:

20170407T070805_2768037.000000023. 1111e5e5ee-1111-111b-a11e-1e111e111dc.json

Dzienniki inspekcji usługi Azure Active Directory zawierają identyfikator dzierżawy jako część nazwy.

Dzienniki diagnostyczne odczytywane z centrum zdarzeń nie zawierają identyfikatora subskrypcji jako części nazwy. Zamiast tego zawierają przyjazną nazwę określoną w ramach tworzenia źródła centrum zdarzeń.

Jak zaktualizować konfigurację serwera proxy?

Jeśli ustawienie serwera proxy nie zezwala bezpośrednio na dostęp do usługi Azure Storage, otwórz plik AZLOG.EXE.CONFIG w folderze c:\Program Files\Microsoft Azure Log Integration. Zaktualizuj plik, aby uwzględnić sekcję defaultProxy przy użyciu adresu serwera proxy organizacji. Po zakończeniu aktualizacji zatrzymaj i uruchom usługę przy użyciu poleceń net stop AzLog i net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

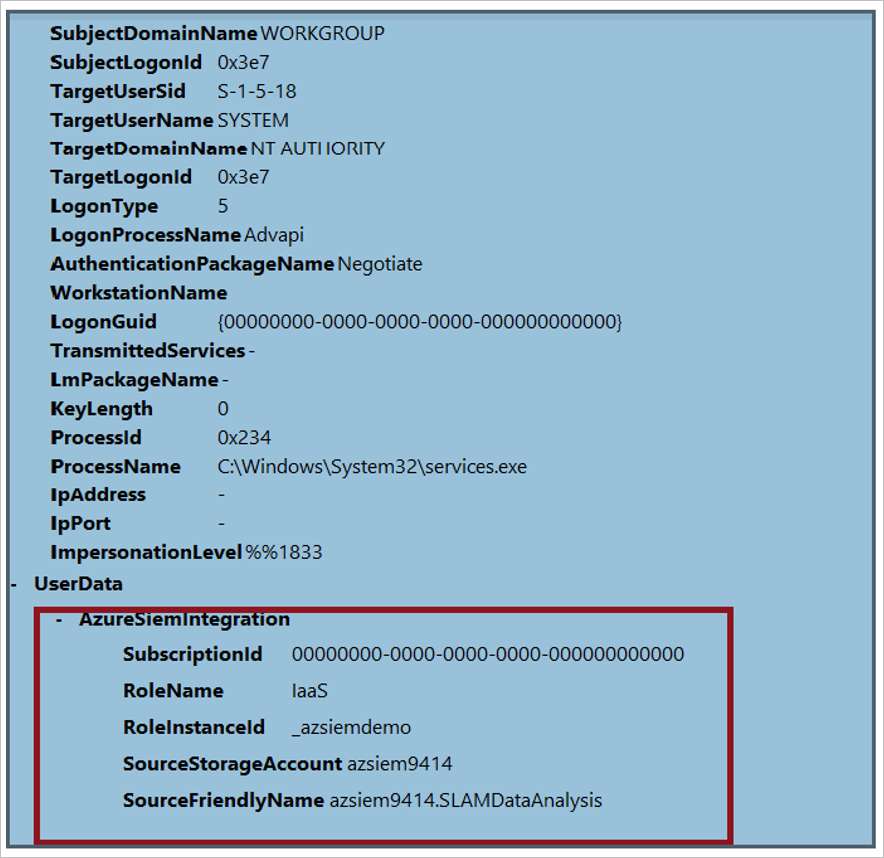

Jak wyświetlić informacje o subskrypcji w zdarzeniach systemu Windows?

Dołącz identyfikator subskrypcji do przyjaznej nazwy podczas dodawania źródła:

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

Kod XML zdarzenia ma następujące metadane, w tym identyfikator subskrypcji:

Komunikaty o błędach

Dlaczego po uruchomieniu polecenia AzLog createazureidwystępuje następujący błąd?

Błąd:

Nie można utworzyć aplikacji usługi AAD — Tenant 72f988bf-86f1-41af-91ab-2d7cd011db37 — Reason = "Zabronione" — Komunikat = "Niewystarczające uprawnienia do ukończenia operacji".

Polecenie azlog createazureid próbuje utworzyć jednostkę usługi we wszystkich dzierżawach Azure AD dla subskrypcji, do których ma dostęp logowanie platformy Azure. Jeśli logowanie do platformy Azure jest tylko użytkownikiem-gościem w tej dzierżawie Azure AD, polecenie kończy się niepowodzeniem z komunikatem "Niewystarczające uprawnienia do ukończenia operacji". Poproś administratora dzierżawy o dodanie konta jako użytkownika w dzierżawie.

Dlaczego po uruchomieniu polecenia azlog authorize występuje następujący błąd?

Błąd:

Ostrzeżenie dotyczące tworzenia przypisania roli — AuthorizationFailed: klient janedo@microsoft.como identyfikatorze obiektu "fe9e03e4-4dad-4328-910f-fd24a9660bd2" nie ma autoryzacji do wykonania akcja "Microsoft.Authorization/roleAssignments/write" w zakresie "/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000".

Polecenie azlog authorize przypisuje rolę czytelnika do jednostki usługi Azure AD (utworzonej za pomocą polecenia azlog createazureid) do podanych subskrypcji. Jeśli logowanie do platformy Azure nie jest współadministratorem lub właścicielem subskrypcji, kończy się niepowodzeniem z komunikatem o błędzie "Autoryzacja nie powiodła się". Do wykonania tej akcji jest wymagana usługa Azure Role-Based Access Control (RBAC) współadministratora lub właściciela.

Gdzie mogę znaleźć definicję właściwości w dzienniku inspekcji?

Zobacz:

- Operacje inspekcji za pomocą usługi Azure Resource Manager

- Wyświetlanie listy zdarzeń zarządzania w subskrypcji w interfejsie API REST usługi Azure Monitor

Gdzie można znaleźć szczegółowe informacje o alertach Azure Security Center?

Zobacz Zarządzanie alertami zabezpieczeń i reagowanie na nie w Azure Security Center.

Jak mogę zmodyfikować dane zbierane za pomocą diagnostyki maszyny wirtualnej?

Aby uzyskać szczegółowe informacje na temat pobierania, modyfikowania i ustawiania konfiguracji Diagnostyka Azure, zobacz Używanie programu PowerShell do włączania Diagnostyka Azure na maszynie wirtualnej z systemem Windows.

Poniższy przykład pobiera konfigurację Diagnostyka Azure:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

Poniższy przykład modyfikuje konfigurację Diagnostyka Azure. W tej konfiguracji z dziennika zdarzeń zabezpieczeń są zbierane tylko identyfikator zdarzenia 4624 i identyfikator zdarzenia 4625. Microsoft Antimalware dla zdarzeń platformy Azure są zbierane z dziennika zdarzeń systemowych. Aby uzyskać szczegółowe informacje na temat używania wyrażeń XPath, zobacz Korzystanie ze zdarzeń.

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

W poniższym przykładzie ustawiono konfigurację Diagnostyka Azure:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

Po wprowadzeniu zmian sprawdź konto magazynu, aby upewnić się, że są zbierane poprawne zdarzenia.

Jeśli masz problemy podczas instalacji i konfiguracji, otwórz wniosek o pomoc techniczną. Wybierz pozycję Integracja dzienników jako usługę, dla której żądasz pomocy technicznej.

Czy mogę użyć Azure Log Integration do zintegrowania dzienników Network Watcher z moim systemem SIEM?

Usługa Azure Network Watcher generuje duże ilości informacji rejestrowania. Te dzienniki nie są przeznaczone do wysyłania do rozwiązania SIEM. Jedynym obsługiwanym miejscem docelowym dla dzienników Network Watcher jest konto magazynu. Azure Log Integration nie obsługuje odczytywania tych dzienników i udostępniania ich dla rozwiązania SIEM.