Podręcznik kradzieży tokenu

Ten artykuł oraz towarzyszące mu drzewo decyzyjne zawierają wskazówki dla analityków zabezpieczeń i osób reagująjących na zdarzenia w celu identyfikowania i badania ataków kradzieży tokenów w organizacji. W miarę zwiększania stanu zabezpieczeń organizacje używają bardziej zaawansowanych technik w celu naruszenia bezpieczeństwa zasobów. Aby zbadać, zawierać i korygować uszkodzenia wynikające z ataków kradzieży tokenu, potrzebna jest szybka odpowiedź.

Atak kradzieży tokenu występuje, gdy aktorzy zagrożeń naruszyli i odtworzyli tokeny wystawione dla użytkownika, nawet jeśli ten użytkownik spełnił uwierzytelnianie wieloskładnikowe. Ponieważ są spełnione wymagania dotyczące uwierzytelniania, aktor zagrożenia ma dostęp do zasobów organizacji przy użyciu skradzionego tokenu.

Więcej informacji:

Wymagania wstępne

- Dostęp do dzienników logowania i inspekcji identyfikatora entra firmy Microsoft dla użytkowników i jednostek usługi

- Konto z jedną z następujących ról firmy Microsoft Entra przypisanych:

- Administrator zabezpieczeń

- Czytelnik zabezpieczeń

- Czytelnik globalny

- Operator zabezpieczeń

Zalecenia

Chociaż nie jest to wymagane, zalecamy:

- Włącz zaawansowaną funkcję wyszukiwania zagrożeń i dostęp do danych z ostatnich siedmiu dni zdarzeń

- usługa Połączenie Office 365 do aplikacji Microsoft Defender dla Chmury zawiera instrukcje dotyczące łączenia aplikacji Microsoft Defender dla Chmury z istniejącym kontem platformy Microsoft 365 przy użyciu interfejsu API łącznika aplikacji.

- Uzyskiwanie dostępu do dziennika ujednoliconego dostępu w celu uzyskania dodatkowych sygnałów

- Artefakty śledcze w usłudze Office 365 i gdzie je znaleźć, udostępniają wyjaśnienia i wskazówki dla badaczy, aby zrozumieć, jakie dane są dostępne i w którym portalu.

- Wykrywanie ryzyka usługi Microsoft Entra ID w warstwie Premium w licencjach microsoft Entra ID P2 i E5 umożliwiają bardziej szczegółowe wyzwalacze i instrukcje dotyczące badania

- Użyj konfiguracji uwierzytelniania zarządzanego z synchronizacją skrótów haseł (PHS), a nie federacyjną, aby uzyskać dostęp do dodatkowych sygnałów

Wymagania

Konfigurowanie rozwiązania SIEM

Narzędzia do zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), takie jak Microsoft Sentinel, mają scentralizowany wgląd w dzienniki. Skonfiguruj usługę SIEM do pozyskiwania zdarzeń o podwyższonym ryzyku dla:

- Dzienniki logowania i dzienniki inspekcji

- Integracja z usługą Microsoft Sentinel (wersja zapoznawcza) opisuje sposób integrowania aplikacji Microsoft Defender dla Chmury z usługą Microsoft Sentinel (skalowalnym, natywnym dla chmury rozwiązaniem SIEM i SOAR), aby umożliwić scentralizowane monitorowanie alertów i danych odnajdywania.

- Dzienniki logowania i dzienniki inspekcji pakietu Office

- Konfigurowanie odpowiednich alertów

Więcej informacji:

- Połączenie dane entra firmy Microsoft do usługi Microsoft Sentinel

- Uzyskiwanie dostępu do danych z centrum zdarzeń

Skonfiguruj reguły rozwiązania Microsoft Sentinel (lub rozwiązania SIEM innych firm) na potrzeby wykrywania zagrożeń i reagowania, postępując zgodnie ze wskazówkami w artykule Wykrywanie zagrożeń poza urządzeniem.

Więcej informacji:

- Konfigurowanie alertów Ochrona tożsamości Microsoft Entra. Instrukcje: Eksportowanie danych o podwyższonym ryzyku opisuje sposób przechowywania danych przez zmianę ustawień diagnostycznych w usłudze Microsoft Entra ID w celu wysyłania riskyUsers, UserRiskEvents, RiskyServicePrincipals i ServicePrincipalRiskEvents do obszaru roboczego usługi Log Analytics, archiwizowania danych na koncie magazynu, przesyłania strumieniowego danych do centrum zdarzeń lub wysyłania danych do rozwiązania partnerskiego.

Integrowanie rozwiązania SIEM z aplikacjami Microsoft Defender dla Chmury

Microsoft Defender dla Chmury Apps i Microsoft Sentinel są domyślnie połączone. Jeśli nie używasz usługi Microsoft Sentinel, połącz rozwiązanie SIEM z aplikacjami Microsoft Defender dla Chmury, które obsługuje usługę Microsoft Sentinel, ArcSight by Open Text i ogólny format typowych zdarzeń (CEF).

Więcej informacji:

Integrowanie rozwiązania SIEM z interfejsem Microsoft Graph API

Połączenie rozwiązania SIEM za pomocą interfejs API Zabezpieczenia programu Microsoft Graph.

- Obsługiwane opcje integracji — pisanie kodu w celu połączenia aplikacji w celu uzyskania szczegółowych informacji. Omówienie interfejsu API zabezpieczeń programu Microsoft Graph zawiera opis kluczowych funkcji i przykłady kodów.

- Natywne integracje i łączniki — tworzone przez partnerów firmy Microsoft

- Połączenie or — dla interfejsu API za pośrednictwem rozwiązań SIEM, automatycznej reakcji na orkiestrację zabezpieczeń (SOAR), śledzenie zdarzeń i zarządzanie usługami (ITSM), raportowanie itd.

- Lista łączników firmy Microsoft zawiera opis opcji nawiązywania połączenia za pomocą programu Microsoft Graph interfejs API Zabezpieczenia.

Dochodzenia

Zapoznaj się z poniższymi sekcjami, aby uzyskać wskazówki dotyczące wyzwalaczy, list kontrolnych badania i nie tylko. Użyj drzewa decyzyjnego przepływu pracy kradzieży tokenu, aby ułatwić badanie i podejmowanie decyzji.

Wyzwalacze badania

Każda organizacja ma typowe scenariusze a nietypowe. Użyj następującej listy kontrolnej badania, aby określić wyzwalacze lub nietypowe działanie dla:

- Tożsamości

- Dzienniki logowania

- Dzienniki inspekcji

- aplikacja pakietu Office

- Urządzenia skojarzone z użytkownikami, których dotyczy problem

Jeśli te działania użytkownika są prawidłowe, nie ma naruszenia. Jeśli nie można potwierdzić ich poprawności, przyjmij naruszenie i kontynuuj działania korygujące. Wykryj próby kradzieży tokenu, wyszukując i badając typy zdarzeń w portalu usługi Microsoft Sentinel lub w rozwiązaniu SIEM.

Więcej informacji:

Upewnij się, że otrzymujesz alerty dotyczące następujących zdarzeń, które mogą wskazywać na atak kradzieży tokenu:

Funkcja Ochrona tożsamości Microsoft Entra ma następujące wyzwalacze:

Nietypowy token (wykrywanie w trybie offline) — wykryto nietypowe właściwości tokenu lub token używany z nieznanej lokalizacji. Algorytmy wykrywające to zachowanie używają danych z identyfikatora Entra firmy Microsoft we właściwościach platformy Microsoft 365. To wykrywanie wskazuje, czy osoba atakująca odpycha token.

Nieznane właściwości logowania — logowanie jest nietypowe w porównaniu z historią logowania. To zdarzenie występuje, gdy właściwości logowania użytkownika są nieznane.

Nieznane logowanie — następuje logowanie nieinterakcyjne. Zwiększ kontrolę nad nieznanymi logowaniami, szczególnie w przypadku wykrycia podejrzanych urządzeń. Zalecamy natychmiastowe zwrócenie uwagi na wykrywanie nieinterakcyjnych logów.

Podjęto próbę dostępu do podstawowego tokenu odświeżania (PRT) — w systemie Windows 10 i 11 Ochrona punktu końcowego w usłudze Microsoft Defender wykrywa podejrzany dostęp do prT i skojarzonych artefaktów. Wykrycia są wprowadzane do wyniku ryzyka firmy Microsoft Entra, który kontroluje dostęp warunkowy zasobów. To wykrywanie jest mało woluminu i rzadko.

Wykrywanie XDR w usłudze Microsoft Defender — integrowanie Ochrona tożsamości Microsoft Entra i usługi Microsoft Defender XDR w celu wyświetlenia wykryć w jednym portalu.

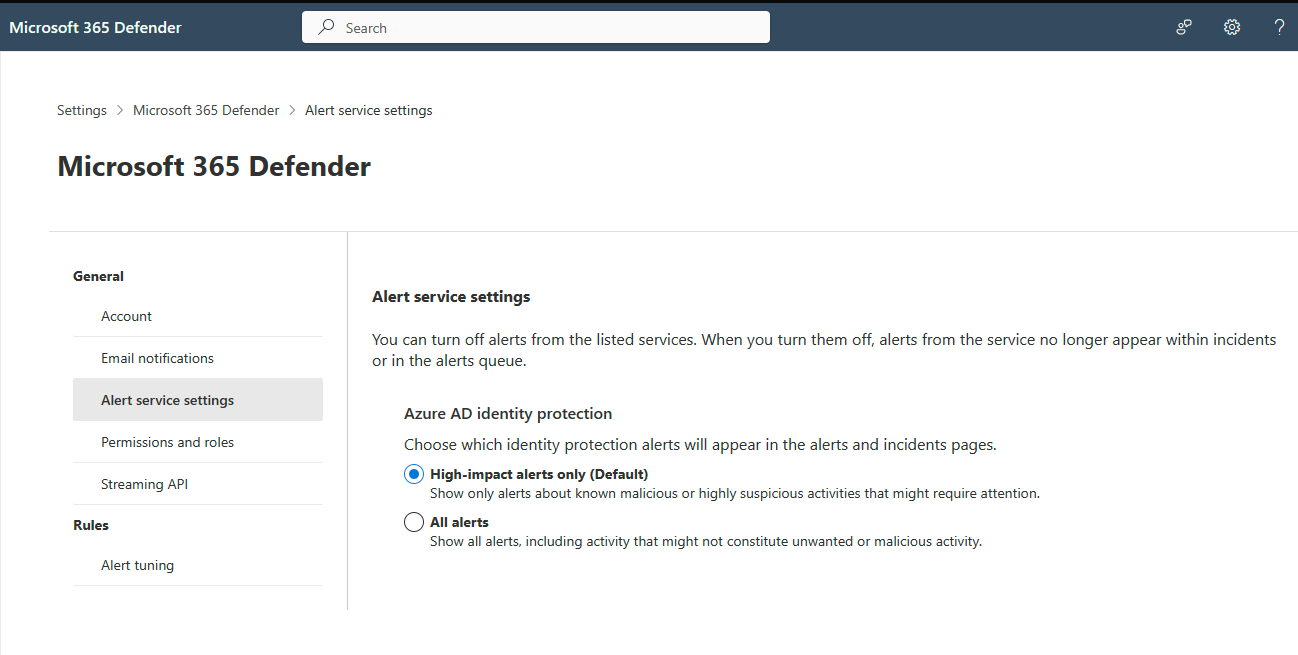

- Domyślnie są włączone najbardziej odpowiednie alerty dla centrum operacji zabezpieczeń (SOC). W przypadku wszystkich wykryć ryzyka związanego z adresem IP firmy Microsoft lub wyłączenia integracji wprowadź zmianę w ustawieniu usługi Alert XDR w usłudze Microsoft Defender.

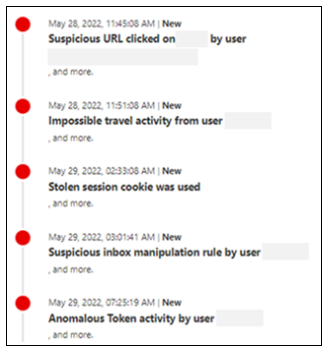

Podejrzane adresy URL — użytkownik mógł kliknąć link wyłudzający informacje e-mail. Podejrzany e-mail może być przeciwnikiem-in-the-middle (AiTM) zestaw wyłudzania informacji i początek ataku.

Inne podejrzane zachowania — usługa Defender dla usługi Microsoft 365 — zaawansowane dowody alertów łowcy i tabele alertów pokazują akcje wskazujące kradzież tokenu. Przejrzyj dzienniki, aby określić:

- Pobieranie masowego pliku przez użytkownika

- Pobieranie nietypowego pliku przez użytkownika

- Dodawanie uwierzytelniania wieloskładnikowego lub poświadczeń bez hasła do konta

- Dodano lub edytowano reguły przesyłania dalej skrzynki pocztowej

Rozpoczynanie badania

Przed rozpoczęciem: ukończ i włącz wymagania wstępne. Ponadto ten podręcznik zakłada, że klienci firmy Microsoft i zespoły badania mogą nie mieć dostępnego lub skonfigurowanego pakietu licencji Microsoft Entra ID P2 ani microsoft 365 E5. W związku z tym zwróć uwagę na podane wskazówki dotyczące automatyzacji.

W ramach tego badania przyjęto założenie, że istnieje wskazanie potencjalnego naruszenia zabezpieczeń kradzieży tokenu w:

- Raport użytkownika

- Przykład dzienników logowania w usłudze Microsoft Entra

- wykrywanie Ochrona tożsamości Microsoft Entra

Lista kontrolna badania

Mając wiedzę na temat typowych scenariuszy, określ anomalie lub nietypową aktywność dla:

- Tożsamości

- Dzienniki logowania — nieoczekiwana lokalizacja lub urządzenie

- Dzienniki inspekcji — nowo zarejestrowane urządzenia, dodatkowe opcje uwierzytelniania wieloskładnikowego lub zmiany poświadczeń.

- aplikacja pakietu Office — zmiany od czasu wystąpienia wyzwalacza

- Urządzenia — skojarzone z użytkownikami, których dotyczy problem. Oceń alerty od wyzwalacza zdarzenia.

Dowód naruszenia lub kradzieży tokenu: potwierdzenie użytkownika

Po zidentyfikowaniu potencjalnie naruszonych kont użytkowników sprawdź podejrzane działania. Ten proces różni się w przypadku każdej organizacji.

Więcej informacji:

Badanie użytkowników i/lub urządzeń

Jeśli uważasz, że bezpieczeństwo konta lub wielu kont użytkowników zostało naruszonych, należy rozróżnić działania badania między dwoma kontekstami: sesjami użytkownika i urządzeniem maszynowym.

Lista kontrolna badania użytkowników

Zbadaj dzienniki, które mają zachowanie użytkownika. Istnieją podejrzane działania użytkowników, jeśli:

- W Ochrona tożsamości Microsoft Entra lub w podobnej funkcji alerty sugerują kradzież tokenu

- Dodatkowe poświadczenia lub urządzenia dodane do użytkownika

- Rejestrowanie listy tożsamości do odwołania

- Użytkownicy, których dotyczy problem, otrzymują podejrzane wiadomości e-mail

- Aby wyłudzać informacje lub złośliwe wiadomości e-mail, użyj usługi Microsoft Defender XDR do zbadania i określenia innych użytkowników, których dotyczy problem

- Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365 opisuje sposób znajdowania i badania podejrzanych wiadomości e-mail.

- Badanie wyłudzania informacji zawiera wskazówki dotyczące identyfikowania i badania ataków wyłudzających informacje w organizacji.

- Konta uprzywilejowane, których dotyczy problem

- Przeglądanie zmian kont uprzywilejowanych wprowadzonych po naruszeniu zabezpieczeń

- Tworzenie reguł skrzynki odbiorczej

- Rejestrowanie podejrzanych reguł skrzynki pocztowej

- Naruszone bezpieczeństwo użytkowników

- Dokumentowanie adresów IP i kont użytkowników

- Określanie innych potencjalnie naruszonych kont

- Identyfikowanie dodatkowych uwierzytelnień z podejrzanego adresu IP lub ciągu agenta użytkownika

Wyłudzanie informacji lub złośliwa wiadomość e-mail

Jeśli istnieje wskazanie wyłudzania informacji lub innej złośliwej wiadomości e-mail, badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365 opisuje sposób znajdowania i badania podejrzanych wiadomości e-mail.

Uwierzytelnianie ciągu ciągu agenta użytkownika lub adresu IP osoby atakującej

Poniższe zapytania odwołują się do tabel w usłudze Sentinel. Poszukaj oznak trwałości: rejestracja uwierzytelniania wieloskładnikowego, rejestracja urządzeń, reguły przesyłania dalej skrzynki pocztowej lub reguły skrzynki odbiorczej.

Dowiedz się więcej o regułach w przewodniku po operacjach zabezpieczeń firmy Microsoft.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Możesz też użyć dzienników logowania, aby uzyskać użytkownikom ten sam adres IP.

SigninLogs

| where IPAddress == "x"

W przypadku uprzywilejowanych użytkowników potwierdź wszelkie zmiany w przedziale czasu.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Zmiany metody uwierzytelniania dla konta uprzywilejowanego

Użyj następującego zapytania, aby znaleźć wszelkie zmiany w informacjach o zabezpieczeniach użytkowników, którzy mają przypisane uprzywilejowane role administratora.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Wątpliwe tożsamości i anomalie

Użyj usługi Log Analytics lub Sentinel (dziennika źródłowego w identyfikatorze Entra firmy Microsoft), aby odnaleźć wątpliwe tożsamości i anomalie.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Uwaga

Nie wszystkie alerty generujące działania firmy Microsoft mają odpowiedni wpis w usłudze SigninLogs, jak pokazano w przypadku nietypowego wykrywania tokenów. Zalecamy wyświetlanie innych tabel, takich jak OfficeActivity i AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Działanie w tabelach CloudAppEvents w usłudze Microsoft Defender XDR

Użycie tej metody zależy od konfiguracji rejestrowania.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents opisuje zaawansowany schemat wyszukiwania zagrożeń zawierający informacje o działaniach w różnych aplikacjach w chmurze i usługach objętych usługami Microsoft Defender dla Chmury Apps.

Złośliwe akcje w usługach AuditLogs, AzureActivity, AzureDevOpsAuditing i CloudAppEvents

Potwierdź, do czego osoba atakująca uzyskuje dostęp: dokumenty tożsamości, kod, repozytoria itp. Przejrzyj elementy informacji poufnych lub zakodowanych na stałe poświadczeń, jak pokazano w poniższym przykładzie programu SharePoint.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Lista kontrolna badania urządzeń

Zbadaj dzienniki rejestrujące zachowanie urządzenia. Istnieje podejrzane działanie urządzenia, jeśli:

- Portal usługi Microsoft Defender:

- Urządzenie ma alerty związane z kradzieżą tokenów. Wyszukaj identyfikator urządzenia: join AlertInfo on AlertId | gdzie identyfikator urządzenia to x

- Próby uzyskania dostępu do podstawowego tokenu odświeżania (PRT)

- Użytkownik zainstalował podejrzane aplikacje, rozszerzenia lub ostatnio przeglądał podejrzane witryny internetowe. Wyszukaj Ochrona punktu końcowego w usłudze Microsoft Defender alerty dotyczące podejrzanych procesów lub plików. Alerty mogą obejmować podejrzane: proces implantacji ze znanego pojawiającego się zagrożenia, nazwy procesu, zachowania procesu, uruchomienia usługi lub zaplanowanego działania zadania. W przypadku możliwych comms języka C2 użyj możliwego działania poleceń i kontroli.

- Badanie Ochrona punktu końcowego w usłudze Microsoft Defender alertów zawiera opis sposobu badania alertów wpływających na sieć, zrozumienia ich znaczenia i sposobu ich rozwiązywania.

- Zaawansowane wyszukiwanie zagrożeń:

- Urządzenie ma wychodzące połączenia sieciowe z podejrzanych procesów. Poszukaj nietypowego działania wychodzącego w oknie wyzwalacza.

- Konta lokalne wykonały podejrzane działania

Więcej informacji:

- Wyświetlanie i organizowanie kolejki alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie urządzeń na liście urządzeń usługi Defender for Endpoint

Izolowanie urządzenia z sieci

Zawiera urządzenie. Wykonywanie akcji odpowiedzi na urządzeniu w Ochrona punktu końcowego w usłudze Microsoft Defender opisuje, jak szybko reagować na wykryte ataki przez izolowanie urządzeń lub zbieranie pakietu badania.

Dostęp do danych przez osobę atakującą

Utrata danych to niszczenie lub wyciek danych. Dowiedz się, do czego osoba atakująca uzyskuje dostęp i jakie dane są wrażliwe. Zbadaj program SharePoint, program OneNote, usługę Azure DevOps. Obracanie poświadczeń.

Procedura utraty danych

Skorzystaj ze wskazówek planu odzyskiwania po awarii dotyczących dostępu osoby atakującej do danych firmowych. Skorzystaj z poniższych wskazówek, aby zapobiec utracie danych oraz ulepszyć lub utworzyć plan odzyskiwania po awarii.

- Badanie alertów dotyczących utraty danych za pomocą usługi Microsoft Defender XDR

- Badanie alertów Ochrona przed utratą danych w Microsoft Purview w usłudze Microsoft Defender XDR

- Artefakty śledcze w usłudze Office 365 i gdzie je znaleźć

Inni użytkownicy lub urządzenia, których dotyczy problem: całe środowisko

Wskaźniki naruszenia zabezpieczeń dla całego środowiska. Na przykład urządzenia, których dotyczy problem. Iterowanie w celu zapewnienia odnajdywania użytkowników i urządzeń, których dotyczy problem.

Stan zawierania

Po zidentyfikowaniu jeszcze jednego użytkownika, urządzenia, aplikacji lub tożsamości obciążeń są złośliwe lub naruszone, należy podjąć działania w celu powstrzymania osoby atakującej. W przypadku naruszenia zabezpieczeń poświadczenia aplikacji mogą nie zostać natychmiast wycofane ani usunięte.

Czasami ważniejsze jest zebranie szczegółów osoby atakującej niż natychmiastowe reagowanie na atak. Zalecamy rozważenie kolejności poniższych wskazówek. W tym przykładzie ograniczenie lub ograniczenie ryzyka jest priorytetem zbierania informacji.

Ważne

Określ zabezpieczenia i skutki biznesowe wyłączania kont użytkowników lub urządzeń. Jeśli jest zbyt duża, rozważ przejście do etapu Odzyskiwania.

Lista zadań zawierania

Zmień hasło dla kont podejrzanych o naruszenie lub jeśli zostało wykryte hasło konta.

Blokuj użytkownika. Odwoływanie dostępu użytkowników w usłudze Microsoft Entra ID opisuje sposób odwoływanie całego dostępu dla użytkownika w scenariuszach obejmujących naruszone konta, zakończenie pracy pracowników i inne zagrożenia wewnętrzne.

W Ochrona tożsamości Microsoft Entra lub podobnej funkcji oznacz odpowiednie konta jako naruszone.

Blokuj adres IP osoby atakującej.

Napiwek

Osoby atakujące mogą używać legalnych wirtualnych sieci prywatnych (VPN), co może powodować większe ryzyko w miarę zmiany adresów IP. Jeśli używasz uwierzytelniania w chmurze, zablokuj adres IP w usłudze Defender dla Chmury Apps lub Microsoft Entra ID. W przypadku federacji zablokuj adres IP na poziomie zapory przed usługami Active Directory Federation Services (ADFS).

Włącz uwierzytelnianie wieloskładnikowe. Pozycja Włącz uwierzytelnianie wieloskładnikowe firmy Microsoft opisuje sposób monitowania użytkowników o dodatkowe formy identyfikacji podczas zdarzenia logowania.

Włącz Ochrona tożsamości Microsoft Entra dla ryzyka związanego z użytkownikiem i logowaniem. Zasady ryzyka: Ochrona tożsamości Microsoft Entra opisuje zasady ryzyka w usłudze Microsoft Entra Conditional Access, które mogą zautomatyzować reakcję na zagrożenia i umożliwić użytkownikom samodzielne korygowanie wykrytych zagrożeń.

Określanie danych zagrożonych: wiadomości e-mail, SharePoint, OneDrive, aplikacje. Filtr działania aplikacji Microsoft Defender dla Chmury może skanować działania i aktualizować nowe działania.

Zachowaj higienę haseł. Oficjalny dokument dotyczący wskazówek dotyczących haseł zawiera zalecenia dotyczące zarządzania hasłami dla użytkowników końcowych i administratorów tożsamości.

Iteruj, dopóki nie wykryjesz kont i urządzeń, których dotyczy problem, i atak zostanie zatrzymany.

Odzyskiwanie

Skorzystaj z poniższych sekcji, aby uzyskać wskazówki po zbadaniu i powstrzymaniu.

Lista zadań korygowania

Po zakończeniu dochodzenia i powstrzymania naprawy szkody:

- Wyłączanie kont użytkowników i urządzeń, których dotyczy problem

- Odwoływanie bieżących tokenów

- Resetowanie haseł

- Wyłączanie dodanych poświadczeń i/lub urządzeń

- Korygowanie zainfekowanych urządzeń

- Wyłączanie podejrzanych reguł poczty e-mail

- Wycofywanie zmian wprowadzonych przez naruszone konta uprzywilejowane

Usuwanie dodanych poświadczeń i urządzeń

Przed ponownym włączeniem kont, których dotyczy problem, skorzystaj z poniższych wskazówek. Usuń poświadczenia dodane przy użyciu metod uwierzytelniania entra firmy Microsoft dla interfejsu API programu Graph.

Aby usunąć metodę uwierzytelniania poczty e-mail użytkownika, uruchom następujące wywołanie programu Graph:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Możesz też usunąć dodatkową metodę uwierzytelniania wystawcy uwierzytelnienia:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Więcej informacji:

Usuwanie urządzeń zarejestrowanych przez zidentyfikowane konta użytkowników. Użyj następujących wywołań interfejsu API programu Graph:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Dane, do których dostęp jest uzyskiwany przez osobę atakującą, zawierają więcej poświadczeń

Jeśli włączono usługę Microsoft Purview, przeskanuj środowisko. Użyj definicji jednostki Wszystkie poświadczenia z naruszonymi kontami. Rzutowanie zidentyfikowanych poświadczeń zgodnie z opisem w poniższej sekcji stopniowej poświadczeń.

Więcej informacji:

Wygasanie i obracanie ujawnionych wpisów tajnych

Obracanie wpisów tajnych skojarzonych z określonymi poświadczeniami użytkownika lub urządzenia.

- W witrynie Azure Portal dla kont w chmurze zresetuj hasła kont.

- W przypadku kont hybrydowych zresetuj hasło użytkownika dwa razy zgodnie z opisem w temacie Odwoływanie dostępu użytkowników w usłudze Microsoft Entra ID.

- Na koncie użytkownika Microsoft Entra sprawdź, czy urządzenia i uwierzytelnianie wieloskładnikowe są pod kontrolą użytkownika:

- Wyłączanie lub usuwanie nieznanych urządzeń

- Przed ponownym udostępnieniem konta użytkownika usuń nieznane opcje uwierzytelniania wieloskładnikowego

- Wygasanie zakodowanych na stałe lub zwykłych poświadczeń w repozytoriach kodu:

- Przejrzyj ujawnione poświadczenia. Wykrywanie ryzyka tożsamości obciążenia opisuje sposób ochrony aplikacji i jednostek usługi.

- Uruchom skanowanie poświadczeń. Skanowanie poświadczeń opisuje sposób automatycznego sprawdzania projektu w celu zapewnienia, że żadne wpisy tajne nie są zawarte w kodzie źródłowym projektu.

- Usuń dodane lub zmienione reguły skrzynki odbiorczej w portalu platformy Microsoft 365:

Zabezpieczanie tożsamości w środowisku

Poniższe artykuły zawierają więcej informacji na temat zabezpieczania tożsamości.

- Zabezpieczanie dostępu uprzywilejowanego

- Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w usłudze Microsoft Entra ID

- Dodawanie lub aktualizowanie informacji i ustawień profilu użytkownika

- Omówienie: usuwanie byłego pracownika i zabezpieczanie danych

- Przewodnik po operacjach zabezpieczeń firmy Microsoft Entra

Główna przyczyna kradzieży tokenu

Czasami nie można odnaleźć głównej przyczyny. Zalecamy ukończenie badania, aby uzyskać szczegółowe informacje, które mogą pokazać główną przyczynę. Po odzyskaniu można wykonać więcej kroków śledczych, aby pomóc w ustaleniu głównej przyczyny.

Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365 opisuje sposób znajdowania i badania podejrzanych wiadomości e-mail.

Następne kroki

*Drzewo decyzyjne przepływu pracy kradzieży tokenu

- Co to jest Ochrona usługi Microsoft Entra ID?

- Ciągła ocena dostępu

- Zasady dostępu oparte na ryzyku

- Od silnych do silniejszych: metody uwierzytelniania odporne na wyłudzanie informacji: pliki strategii

- Siła uwierzytelniania dostępu warunkowego

- Dostęp warunkowy: ochrona tokenów (wersja zapoznawcza)

- Taktyka tokenu: Jak zapobiegać kradzieży tokenów w chmurze, wykrywać je i reagować na nie

- Trendy i rozwiązania dotyczące zabezpieczeń tożsamości z 2023 r. firmy Microsoft