Wdrażanie sieciowych grup zabezpieczeń przy użyciu witryny Azure Portal

Sieciowa grupa zabezpieczeń na platformie Azure umożliwia filtrowanie ruchu sieciowego do i z zasobów platformy Azure w sieci wirtualnej platformy Azure. Sieciowa grupa zabezpieczeń zawiera reguły zabezpieczeń, które zezwalają na lub blokują przychodzący ruch sieciowy lub wychodzący ruch sieciowy dla kilku typów zasobów platformy Azure. Dla każdej reguły można określić źródło i obiekt docelowy, port i protokół.

Reguły zabezpieczeń sieciowej grupy zabezpieczeń

Grupa zabezpieczeń sieci nie zawiera żadnych reguł lub dowolną liczbę reguł zgodnie z potrzebami, w ramach limitów subskrypcji platformy Azure. Każda reguła określa następujące właściwości:

- Nazwa — musi być unikatową nazwą w sieciowej grupie zabezpieczeń.

- Priorytet — może być dowolną liczbą z zakresu od 100 do 4096. Reguły są przetwarzane w kolejności priorytetów. Im niższy numer, tym wyższy priorytet, więc te o niższych numerach są przetwarzane przed tymi o wyższych numerach. Kiedy ruch jest zgodny z regułą, przetwarzanie zostaje zatrzymane. W związku z tym wszelkie reguły, które istnieją z niższymi priorytetami (wyższe liczby), które mają takie same atrybuty jak reguły o wyższych priorytetach, nie są przetwarzane.

- Źródło lub miejsce docelowe — można na przykład ustawić blok Dowolny lub pojedynczy adres IP lub blok routingu międzydomenowego (CIDR) bez klas (10.0.0.0/24), tag usługi lub grupę zabezpieczeń aplikacji.

- Protokół — może to być TCP, UDP, ICMP, ESP, AH lub Dowolny.

- Kierunek — można skonfigurować do zastosowania do ruchu przychodzącego lub wychodzącego.

- Zakres portów — można określić jako pojedynczy port lub zakres portów. Na przykład można określić port 80 lub 10000–10005. Określenie zakresów umożliwia utworzenie mniejszej liczby reguł zabezpieczeń.

- Akcja — można ustawić wartość Zezwalaj lub odmawiaj.

Zapora ocenia reguły zabezpieczeń sieciowej grupy zabezpieczeń według priorytetu, korzystając z informacji o krotkach 5 (źródło, port źródłowy, miejsce docelowe, port docelowy i protokół) w celu zezwolenia na ruch lub go odmówić.

Domyślne reguły zabezpieczeń

Platforma Azure tworzy następujące reguły domyślne w każdej tworzonej grupie zabezpieczeń sieci:

| Kierunek | Nazwa/nazwisko | Priorytet | Source | Porty źródłowe | Lokalizacja docelowa | Porty docelowe | Protokół | Uzyskaj dostęp |

|---|---|---|---|---|---|---|---|---|

| Przychodzący | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Dowolne | Zezwalaj |

| Przychodzący | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Dowolne | Zezwalaj |

| Przychodzący | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Dowolne | Zablokuj |

| Wychodzący | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Dowolne | Zezwalaj |

| Wychodzący | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Dowolne | Zezwalaj |

| Wychodzący | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Dowolne | Zablokuj |

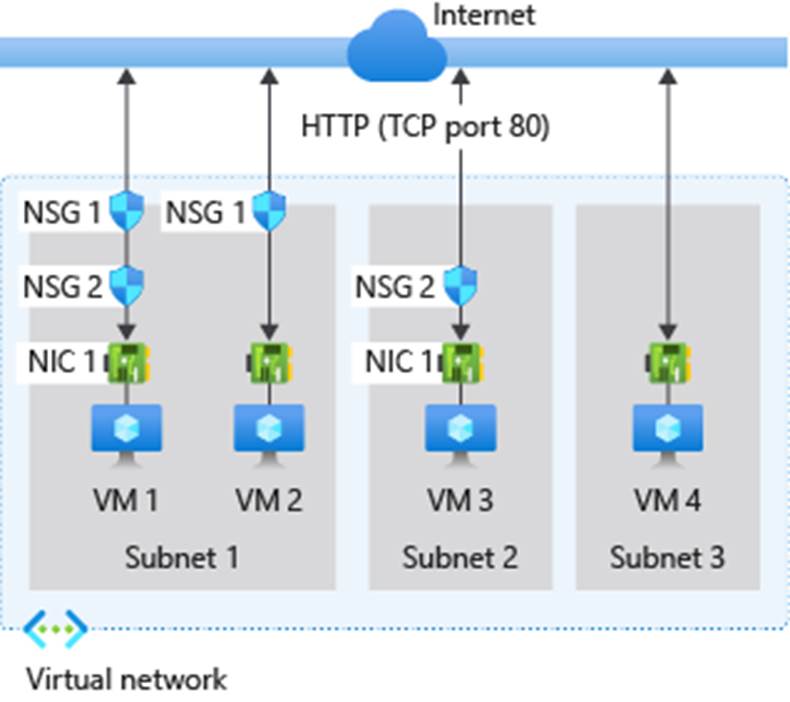

Na poniższym diagramie i punktach przedstawiono różne scenariusze wdrażania sieciowych grup zabezpieczeń w celu umożliwienia ruchu sieciowego do i z Internetu za pośrednictwem portu TCP 80:

W przypadku ruchu przychodzącego platforma Azure przetwarza reguły w sieciowej grupie zabezpieczeń skojarzonej z podsiecią najpierw, jeśli istnieje, a następnie reguły w sieciowej grupie zabezpieczeń skojarzonej z interfejsem sieciowym, jeśli istnieje.

- VM1:

Subnet1jest skojarzona z sieciową grupą zabezpieczeń 1, więc reguły zabezpieczeń są przetwarzane, a maszyna VM1 znajduje się w elemecieSubnet1. Chyba że utworzono regułę zezwalającą na ruch przychodzący na porcie 80,DenyAllInbounddomyślna reguła zabezpieczeń odrzuca ruch i nigdy nie oceniana przez sieciową grupę zabezpieczeń 2, ponieważ sieciowa grupa zabezpieczeń2 jest skojarzona z interfejsem sieciowym. Jeśli sieciowa grupa zabezpieczeń 1 ma regułę zabezpieczeń zezwalającą na port 80, sieciowa grupa zabezpieczeń2 przetwarza ruch. Aby zezwolić na ruch przychodzący na porcie 80 do maszyny wirtualnej, obie grupy NSG1 i NSG2 muszą zawierać regułę zezwalającą ruch przychodzący na porcie 80 z Internetu. - VM2: Reguły w sieciowej grupie zabezpieczeń1 są przetwarzane, ponieważ maszyna wirtualna VM2 jest również w systemie

Subnet1. Ponieważ maszyna wirtualna VM2 nie ma sieciowej grupy zabezpieczeń skojarzonej z interfejsem sieciowym, odbiera cały ruch dozwolony przez sieciową grupę zabezpieczeń1 lub odrzuca cały ruch zabroniony przez sieciową grupę zabezpieczeń1. Ruch jest dozwolony albo blokowany dla wszystkich zasobów w tej samej podsieci, gdy grupa zabezpieczeń sieci jest skojarzona z podsiecią. - VM3: Ponieważ nie ma sieciowej grupy zabezpieczeń skojarzonej z

Subnet2usługą , ruch jest dozwolony do podsieci i przetwarzany przez sieciową grupę zabezpieczeń 2, ponieważ sieciowa grupa zabezpieczeń2 jest skojarzona z interfejsem sieciowym dołączonym do maszyny wirtualnej VM3. - VM4: ruch do maszyny wirtualnej VM4 jest dozwolony, ponieważ sieciowa grupa zabezpieczeń nie jest skojarzona

Subnet3z usługą lub interfejsem sieciowym na maszynie wirtualnej. Cały ruch sieciowy przez podsieć i interfejs sieciowy jest dozwolony, jeśli nie mają one skojarzonej żadnej sieciowej grupy zabezpieczeń.

W przypadku ruchu wychodzącego platforma Azure przetwarza reguły w sieciowej grupie zabezpieczeń skojarzonej z interfejsem sieciowym, jeśli istnieje, a następnie reguły w sieciowej grupie zabezpieczeń skojarzonej z podsiecią, jeśli istnieje.

- VM1: reguły zabezpieczeń w sieciowej grupie zabezpieczeń 2 są przetwarzane. Jeśli nie zostanie utworzona reguła zabezpieczeń, która nie zezwala na ruch wychodzący na porcie 80 do Internetu, domyślna reguła zabezpieczeń AllowInternetOutbound zezwala na ruch zarówno w sieciowej grupie zabezpieczeń 1, jak i sieciowej grupie zabezpieczeń2. Jeśli sieciowa grupa zabezpieczeńG2 ma regułę zabezpieczeń, która blokuje port 80, ruch jest blokowany, a sieciowa grupa zabezpieczeń 1 nigdy nie ocenia go. Aby zablokować port 80 na maszynie wirtualnej, jedna lub obie grupy zabezpieczeń sieci muszą zawierać regułę, która blokuje ruch do Internetu na porcie 80.

- VM2: cały ruch jest wysyłany przez interfejs sieciowy do podsieci, ponieważ interfejs sieciowy dołączony do maszyny wirtualnej VM2 nie ma skojarzonej sieciowej grupy zabezpieczeń. Reguły w grupie NSG1 są przetwarzane.

- VM3: Jeśli sieciowa grupa zabezpieczeń ma regułę zabezpieczeń, która blokuje port 80, ruch zostanie odrzucony. Jeśli sieciowa grupa zabezpieczeń ma regułę zabezpieczeń zezwalającą na port 80, port 80 jest dozwolony dla ruchu wychodzącego do Internetu, ponieważ sieciowa grupa zabezpieczeń nie jest skojarzona z

Subnet2. - VM4: cały ruch sieciowy jest dozwolony z maszyny wirtualnej VM4, ponieważ sieciowa grupa zabezpieczeń nie jest skojarzona z interfejsem sieciowym dołączonym do maszyny wirtualnej ani do

Subnet3.

Grupy zabezpieczeń aplikacji

Grupa zabezpieczeń aplikacji (ASG) umożliwia skonfigurowanie zabezpieczeń sieci jako naturalnego rozszerzenia struktury aplikacji, co umożliwia grupowanie maszyn wirtualnych i definiowanie zasad zabezpieczeń sieci na podstawie tych grup. Możesz ponownie używać zasad zabezpieczeń na dużą skalę bez ręcznej obsługi jawnych adresów IP. Platforma obsługuje złożoność jawnych adresów IP i wiele zestawów reguł, co pozwala skupić się na logice biznesowej.

Jeśli to możliwe, aby zminimalizować liczbę niezbędnych reguł zabezpieczeń i konieczność zmiany reguł, zaplanuj potrzebne grupy zabezpieczeń aplikacji i utwórz reguły przy użyciu tagów usług lub grup zabezpieczeń aplikacji, a nie pojedynczych adresów IP lub zakresów adresów IP.

Filtrowanie ruchu sieciowego za pomocą sieciowej grupy zabezpieczeń przy użyciu witryny Azure Portal

Sieciową grupę zabezpieczeń można użyć do filtrowania ruchu sieciowego przychodzącego i wychodzącego z podsieci sieci wirtualnej. Sieciowe grupy zabezpieczeń zawierają reguły zabezpieczeń, które filtrują ruch sieciowy według adresów IP, portów i protokołów. Reguły zabezpieczeń są stosowane do zasobów wdrożonych w podsieci.

Kluczowe etapy filtrowania ruchu sieciowego za pomocą sieciowej grupy zabezpieczeń przy użyciu witryny Azure Portal to:

- Utwórz grupę zasobów — można to zrobić wcześniej lub podczas tworzenia sieci wirtualnej na następnym etapie. Wszystkie inne utworzone zasoby muszą znajdować się w tym samym regionie określonym tutaj.

- Utwórz sieć wirtualną — należy ją wdrożyć w tej samej utworzonej wcześniej grupie zasobów.

- Tworzenie grup zabezpieczeń aplikacji — utworzone tutaj grupy zabezpieczeń aplikacji umożliwiają grupowanie serwerów z podobnymi funkcjami, takimi jak serwery internetowe lub serwery zarządzania. W tym miejscu utworzysz dwie grupy zabezpieczeń aplikacji; jeden dla serwerów internetowych i jeden dla serwerów zarządzania (na przykład MyAsgWebServers i MyAsgMgmtServers)

- Utwórz sieciową grupę zabezpieczeń — sieciowa grupa zabezpieczeń zabezpiecza ruch sieciowy w sieci wirtualnej. Ta sieciowa grupa zabezpieczeń zostanie skojarzona z podsiecią w następnym etapie.

- Skojarz sieciową grupę zabezpieczeń z podsiecią — w tym miejscu skojarzysz utworzoną wcześniej sieciową grupę zabezpieczeń z podsiecią sieci wirtualnej utworzonej w kroku 2 powyżej.

- Tworzenie reguł zabezpieczeń — w tym miejscu tworzysz reguły zabezpieczeń dla ruchu przychodzącego. W tym miejscu utworzysz regułę zabezpieczeń zezwalaną na porty 80 i 443 do grupy zabezpieczeń aplikacji dla serwerów internetowych (na przykład MyAsgWebServers). Następnie utworzysz kolejną regułę zabezpieczeń, aby zezwolić na ruch RDP na porcie 3389 do grupy zabezpieczeń aplikacji dla serwerów zarządzania (na przykład MyAsgMgmtServers). Te reguły kontrolują, skąd można uzyskać zdalny dostęp do maszyny wirtualnej i serwera internetowego usług IIS.

- Tworzenie maszyn wirtualnych — w tym miejscu tworzysz serwer internetowy (na przykład MyVMWeb) i serwer zarządzania (na przykład Maszyny wirtualne MyVMMgmt), które zostaną skojarzone z odpowiednią grupą zabezpieczeń aplikacji w następnym etapie.

- Skojarz karty sieciowe z usługą ASG — w tym miejscu skojarzysz kartę sieciową dołączoną do każdej maszyny wirtualnej z odpowiednią grupą zabezpieczeń aplikacji utworzoną w kroku 3 powyżej.

- Testowanie filtrów ruchu — ostatnim etapem jest przetestowanie, czy filtrowanie ruchu działa zgodnie z oczekiwaniami.

- Aby to przetestować, spróbujesz nawiązać połączenie z maszyną wirtualną serwera zarządzania (na przykład MyVMMgmt) przy użyciu połączenia RDP, sprawdzając, czy można nawiązać połączenie, ponieważ port 3389 zezwala na połączenia przychodzące z Internetu do grupy zabezpieczeń aplikacji serwerów zarządzania (na przykład MyAsgMgmtServers).

- Po nawiązaniu połączenia z sesją protokołu RDP na serwerze zarządzania (na przykład MyVMMgmt), następnie przetestujesz połączenie RDP z maszyny wirtualnej serwera zarządzania (na przykład MyVMMgmt) z maszyną wirtualną serwera internetowego (na przykład MyVMWeb), co powinno zakończyć się powodzeniem, ponieważ maszyny wirtualne w tej samej sieci mogą domyślnie komunikować się z każdym portem.

- Nie będzie jednak można utworzyć połączenia RDP z maszyną wirtualną serwera internetowego (na przykład MyVMWeb) z Internetu, ponieważ reguła zabezpieczeń dla grupy zabezpieczeń aplikacji serwerów sieci Web (na przykład MyAsgWebServers) uniemożliwia nawiązywanie połączeń z portem 3389 przychodzącym z Internetu. Ruch przychodzący z Internetu jest domyślnie blokowany do wszystkich zasobów.

- Po nawiązaniu połączenia z sesją protokołu RDP na serwerze sieci Web (na przykład MyVMWeb), można zainstalować usługi IIS na serwerze sieci Web, a następnie odłączyć się od sesji protokołu RDP maszyny wirtualnej serwera sieci Web i odłączyć się od sesji protokołu RDP maszyny wirtualnej serwera zarządzania. W witrynie Azure Portal należy następnie określić publiczny adres IP maszyny wirtualnej serwera internetowego (na przykład MyVMWeb) i potwierdzić, że możesz uzyskać dostęp do maszyny wirtualnej serwera internetowego z Internetu, otwierając przeglądarkę internetową na komputerze i przechodząc do http:// (na przykład http://23.96.39.113) . Powinien zostać wyświetlony standardowy ekran powitalny usług IIS, ponieważ port 80 jest dozwolony dostęp przychodzący z Internetu do grupy zabezpieczeń aplikacji serwerów sieci Web (na przykład MyAsgWebServers). Interfejs sieciowy dołączony do maszyny wirtualnej serwera sieci Web (na przykład MyVMWeb) jest skojarzony z grupą zabezpieczeń aplikacji serwerów sieci Web (na przykład MyAsgWebServers), a tym samym zezwala na połączenie.

Aby wyświetlić szczegółowe kroki wszystkich tych zadań, zobacz Samouczek: filtrowanie ruchu sieciowego przy użyciu sieciowej grupy zabezpieczeń przy użyciu witryny Azure Portal.