Projektowanie i implementowanie usługi Azure Firewall

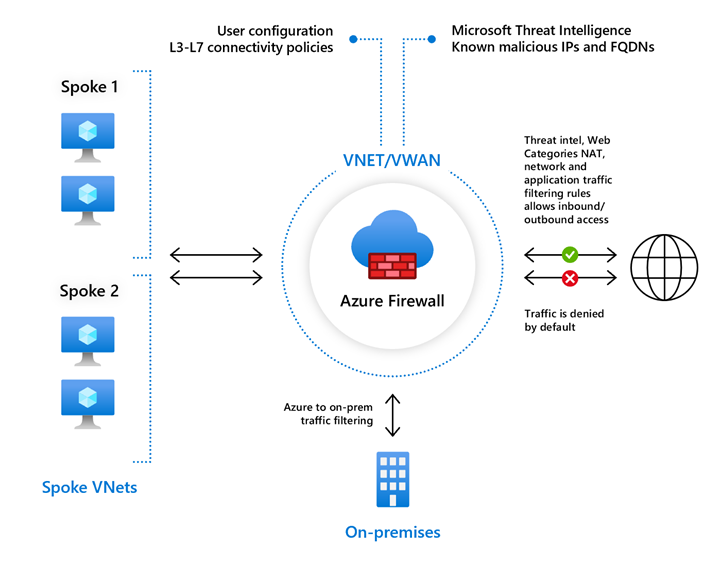

Azure Firewall to zarządzana, sieciowa usługa zabezpieczeń oparta na chmurze, która zabezpiecza zasoby usługi Azure Virtual Network. Jest to w pełni stanowa zapora oferowana jako usługa z wbudowaną wysoką dostępnością i możliwością nieograniczonego skalowania w chmurze.

Funkcje usługi Azure Firewall

Usługa Azure Firewall obejmuje następujące funkcje:

- Wbudowana wysoka dostępność — wysoka dostępność jest wbudowana, więc nie są wymagane żadne dodatkowe moduły równoważenia obciążenia i nie trzeba nic konfigurować.

- Nieograniczona skalowalność chmury — usługa Azure Firewall może skalować w poziomie tyle, ile trzeba uwzględnić w zmieniających się przepływach ruchu sieciowego, dzięki czemu nie trzeba budżetować na szczytowy ruch.

- Reguły filtrowania nazw FQDN aplikacji — można ograniczyć wychodzący ruch HTTP/S lub ruch usługi Azure SQL do określonej listy w pełni kwalifikowanych nazw domen (FQDN), w tym symboli wieloznacznych. Ta funkcja nie wymaga kończenia żądań protokołu TLS.

- Reguły filtrowania ruchu sieciowego — można centralnie tworzyć reguły filtrowania sieci lub zezwalania na nie według źródłowego i docelowego adresu IP, portu i protokołu. Usługa Azure Firewall jest w pełni stanowa, więc możesz rozróżniać autentyczne pakiety w ramach różnych typów połączeń. Reguły są wymuszane i rejestrowane w wielu subskrypcjach i sieciach wirtualnych.

- Tagi nazwy FQDN — te tagi ułatwiają zezwolenie na dobrze znany ruch sieciowy usługi platformy Azure przez zaporę. Załóżmy na przykład, że chcesz zezwolić na ruch sieciowy z witryny Windows Update przez zaporę. Tworzysz regułę aplikacji i dołączasz tag „Windows Update”. Teraz ruch sieciowy z witryny Windows Update może przechodzić przez zaporę.

- Tagi usługi — tag usługi reprezentuje grupę prefiksów adresów IP, aby zminimalizować złożoność tworzenia reguł zabezpieczeń. Nie można utworzyć własnego tagu usługi ani określić adresów IP uwzględnionych w tagu. Firma Microsoft zarządza prefiksami adresów obejmującymi ten tag i automatycznie aktualizuje tag usługi, gdy zmienią się adresy.

- Analiza zagrożeń — filtrowanie oparte na analizie zagrożeń (IDPS) można włączyć, aby zapora wysyłała alerty i odrzucały ruch ze znanych złośliwych adresów IP i domen. Adresy IP i domeny pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft.

- Inspekcja protokołu TLS — zapora może odszyfrować ruch wychodzący, przetwarzać dane, a następnie szyfrować dane i wysyłać je do miejsca docelowego.

- Obsługa ruchu wychodzącego SNAT — wszystkie wychodzące adresy IP ruchu sieci wirtualnej są tłumaczone na publiczny adres IP usługi Azure Firewall (source Network Address Translation (SNAT)). Możesz zidentyfikować ruch pochodzący z sieci wirtualnej do zdalnych internetowych miejsc docelowych i zezwalać na niego.

- Obsługa przychodzącego DNAT — przychodzący ruch sieciowy internetowy do publicznego adresu IP zapory jest tłumaczony (translacja docelowego adresu sieciowego) i filtrowany do prywatnych adresów IP w sieciach wirtualnych.

- Wiele publicznych adresów IP — w celu włączenia określonych scenariuszy DNAT i SNAT można skojarzyć wiele publicznych adresów IP (maksymalnie 250).

- Rejestrowanie usługi Azure Monitor — wszystkie zdarzenia są zintegrowane z usługą Azure Monitor, co umożliwia archiwizowanie dzienników na koncie magazynu, przesyłanie strumieniowe zdarzeń do usługi Event Hubs lub wysyłanie ich do dzienników usługi Azure Monitor.

- Wymuszone tunelowanie — możesz skonfigurować usługę Azure Firewall do kierowania całego ruchu powiązanego z Internetem do wyznaczonego następnego przeskoku zamiast bezpośredniego przechodzenia do Internetu. Możesz na przykład mieć lokalną zaporę brzegową lub inne wirtualne urządzenie sieciowe (WUS), aby przetwarzać ruch sieciowy, zanim zostanie przekazany do Internetu.

- Kategorie sieci Web — kategorie sieci Web umożliwiają administratorom zezwalanie lub odmawianie dostępu użytkowników do kategorii witryn internetowych, takich jak witryny hazardowe, witryny internetowe mediów społecznościowych i inne. Kategorie sieci Web są uwzględniane w usłudze Azure Firewall w warstwie Standardowa, ale jest ona bardziej dostrojona w usłudze Azure Firewall — wersja zapoznawcza Premium. W przeciwieństwie do możliwości kategorii sieci Web w jednostce SKU w warstwie Standardowa, która pasuje do kategorii opartej na nazwie FQDN, jednostka SKU Premium odpowiada kategorii zgodnie z całym adresem URL zarówno dla ruchu HTTP, jak i HTTPS.

- Certyfikaty — usługa Azure Firewall jest zgodna z standardami PAYMENT Card Industry (PCI), Service Organization Controls (SOC), International Organization for Standardization (ISO) i ICSA Labs.

Przetwarzanie reguł w usłudze Azure Firewall

W usłudze Azure Firewall można skonfigurować reguły NAT, reguły sieci i reguły aplikacji. Można to zrobić przy użyciu reguł klasycznych lub zasad zapory. Usługa Azure Firewall domyślnie odrzuca cały ruch, dopóki reguły nie zostaną ręcznie skonfigurowane tak, aby zezwalały na ruch.

Przetwarzanie reguł przy użyciu reguł klasycznych

W przypadku reguł klasycznych kolekcje reguł są przetwarzane zgodnie z typem reguły w kolejności priorytetu, niższe liczby do wyższych liczb z zakresu od 100 do 65 000. Nazwa kolekcji reguł może zawierać tylko litery, cyfry, podkreślenia, kropki lub łączniki. Musi również zaczynać się literą lub cyfrą i musi kończyć się literą, cyfrą lub podkreśleniami. Maksymalna długość nazwy to 80 znaków. Najlepszym rozwiązaniem jest wstępne odstępowanie numerów priorytetów kolekcji reguł w przyrostach 100 (tj. 100, 200, 300 itd.), aby zapewnić sobie miejsce na dodanie większej liczby kolekcji reguł w razie potrzeby.

Przetwarzanie reguł przy użyciu zasad zapory

W przypadku zasad zapory reguły są zorganizowane wewnątrz kolekcji reguł, które znajdują się w grupach kolekcji reguł. Kolekcje reguł mogą być następującymi typami:

- DNAT (docelowe tłumaczenie adresów sieciowych)

- Sieć

- Aplikacja

Można zdefiniować wiele typów kolekcji reguł w ramach jednej grupy kolekcji reguł i można zdefiniować zero lub więcej reguł w kolekcji reguł, ale reguły w kolekcji reguł muszą być tego samego typu (np. DNAT, sieć lub aplikacja).

W przypadku zasad zapory reguły są przetwarzane na podstawie priorytetu grupy kolekcji reguł i priorytetu kolekcji reguł. Priorytet to dowolna liczba z zakresu od 100 (najwyższy priorytet) do 65 000 (najniższy priorytet). Grupy kolekcji reguł o najwyższym priorytcie są przetwarzane najpierw, a wewnątrz grupy kolekcji reguł kolekcji reguł kolekcji reguł o najwyższym priorytcie (tj. najniższej liczbie) są przetwarzane jako pierwsze.

W przypadku zasad zapory dziedziczonej z zasad nadrzędnych grupy kolekcji reguł w zasadach nadrzędnych zawsze mają pierwszeństwo niezależnie od priorytetu zasad podrzędnych.

Reguły aplikacji są zawsze przetwarzane po regułach sieci, które są zawsze przetwarzane po regułach DNAT niezależnie od priorytetu kolekcji reguł lub priorytetu kolekcji reguł i dziedziczenia zasad.

Łączność wychodząca przy użyciu reguł sieci i reguł aplikacji

Jeśli skonfigurujesz zarówno reguły sieci, jak i reguły aplikacji, reguły sieci są stosowane w kolejności priorytetu przed regułami aplikacji. Ponadto wszystkie reguły kończą się, dlatego jeśli dopasowanie zostanie znalezione w regule sieciowej, żadne inne reguły nie są przetwarzane później.

Jeśli reguła sieciowa nie jest zgodna, a protokół to HTTP, HTTPS lub MSSQL, pakiet jest następnie oceniany przez reguły aplikacji w kolejności priorytetu. W przypadku protokołu HTTP usługa Azure Firewall wyszukuje dopasowanie reguły aplikacji zgodnie z nagłówkiem hosta, natomiast w przypadku protokołu HTTPS usługa Azure Firewall wyszukuje dopasowanie reguły aplikacji zgodnie tylko z oznaczeniem nazwy serwera (SNI).

Łączność przychodząca przy użyciu reguł DNAT i reguł sieci

Łączność przychodzącą z Internetem można włączyć, konfigurując DNAT. Jak wspomniano wcześniej, reguły DNAT są stosowane priorytetowo przed regułami sieci. Jeśli zostanie znalezione dopasowanie, zostanie dodana niejawna odpowiednia reguła sieci umożliwiająca dodanie przetłumaczonego ruchu. Ze względów bezpieczeństwa zalecane jest dodanie określonego źródła internetowego w celu umożliwienia dostępu DNAT do sieci i uniknięcia korzystania z symboli wieloznacznych.

Reguły aplikacji nie są stosowane dla połączeń przychodzących. Dlatego jeśli chcesz filtrować przychodzący ruch HTTP/S, należy użyć zapory aplikacji internetowej (WAF).

W przypadku zwiększonych zabezpieczeń, jeśli zmodyfikujesz regułę w celu odmowy dostępu do ruchu, który był wcześniej dozwolony, wszystkie odpowiednie istniejące sesje zostaną porzucone.

Wdrażanie i konfigurowanie usługi Azure Firewall

Podczas wdrażania usługi Azure Firewall należy pamiętać o następujących kwestiach:

- Może ona centralnie tworzyć, wymuszać i rejestrować zasady aplikacji i łączności sieciowej w subskrypcjach i sieciach wirtualnych.

- Używa statycznego, publicznego adresu IP dla zasobów sieci wirtualnej. Umożliwia to zewnętrznym zaporom identyfikowanie ruchu pochodzącego z danej sieci wirtualnej.

- Jest ona w pełni zintegrowana z usługą Azure Monitor na potrzeby rejestrowania i analizy.

- Podczas tworzenia reguł zapory najlepiej używać tagów FQDN.

Kluczowe etapy wdrażania i konfigurowania usługi Azure Firewall są następujące:

- Tworzenie grupy zasobów

- Tworzenie sieci wirtualnej i podsieci

- Tworzenie maszyny wirtualnej obciążenia w podsieci

- Wdrażanie zapory i zasad w sieci wirtualnej

- Tworzenie domyślnej trasy wychodzącej

- Konfigurowanie reguły aplikacji

- Konfigurowanie reguły sieci

- Konfigurowanie reguły docelowego translatora adresów sieciowych (DNAT)

- Testowanie zapory

Wdrażanie usługi Azure Firewall przy użyciu Strefy dostępności

Jedną z głównych funkcji usługi Azure Firewall jest Strefy dostępności.

Podczas wdrażania usługi Azure Firewall można skonfigurować ją tak, aby obejmowała wiele Strefy dostępności w celu zwiększenia dostępności. Podczas konfigurowania usługi Azure Firewall w ten sposób dostępność zwiększa się do 99,99% czasu pracy. Umowa SLA o 99,99% czasu pracy jest oferowana, gdy wybrano co najmniej dwie Strefy dostępności.

Usługę Azure Firewall można również skojarzyć z określoną strefą tylko ze względów zbliżeniowych, korzystając ze standardowej umowy SLA na 99,95%.

Aby uzyskać więcej informacji, zobacz Umowę dotyczącą poziomu usług (SLA) usługi Azure Firewall.

Zapora wdrożona w strefie dostępności nie wiąże się z dodatkowymi kosztami. Istnieją jednak dodatkowe koszty transferów danych przychodzących i wychodzących skojarzonych z Strefy dostępności.

Aby uzyskać więcej informacji, zobacz Szczegóły cennika przepustowości.

Usługa Azure Firewall Strefy dostępności jest dostępna tylko w regionach, które obsługują Strefy dostępności.

Strefy dostępności można skonfigurować tylko podczas wdrażania zapory. Nie można skonfigurować istniejącej zapory do uwzględnienia Strefy dostępności.

Metody wdrażania usługi Azure Firewall z Strefy dostępności

Możesz użyć kilku metod wdrażania usługi Azure Firewall przy użyciu Strefy dostępności.

- Azure Portal

- Azure PowerShell — zobacz Deploy an Azure Firewall with Strefy dostępności using Azure PowerShell (Wdrażanie usługi Azure Firewall przy użyciu programu Azure PowerShell)

- Szablon usługi Azure Resource Manager — zobacz Szybki start: wdrażanie usługi Azure Firewall przy użyciu Strefy dostępności — szablon usługi Azure Resource Manager