Wyjaśnienie punktów końcowych usługi dla sieci wirtualnej

Przeprowadzono migrację istniejących aplikacji i serwerów baz danych dla systemu ERP na platformę Azure jako maszyn wirtualnych. Teraz rozważasz korzystanie z pewnych usług typu platforma jako usługa (PaaS) na platformie Azure, aby zmniejszyć koszty i wymagania administracyjne. W usługach magazynu będą przechowywane niektóre zasoby dużych plików, takie jak schematy techniczne. Te diagramy inżynieryjne mają zastrzeżone informacje i muszą pozostać bezpieczne przed nieautoryzowanym dostępem. Te pliki tylko muszą być dostępne tylko z określonych systemów.

Podczas tej lekcji zobaczysz, jak używać punktów końcowych usługi dla sieci wirtualnej do zabezpieczania obsługiwanych usług platformy Azure.

Co to jest punkt końcowy usługi sieci wirtualnej?

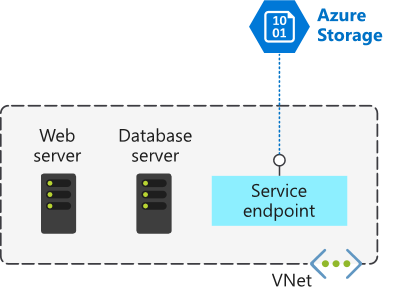

Punkt końcowy usługi sieci wirtualnej (VNet) zapewnia bezpieczną i bezpośrednią łączność z usługami platformy Azure za pośrednictwem zoptymalizowanej trasy przez sieć szkieletową platformy Azure. Punkty końcowe umożliwiają zabezpieczanie krytycznych zasobów usługi platformy Azure tylko do sieci wirtualnych. Punkty końcowe usługi umożliwiają prywatnym adresom IP w sieci wirtualnej uzyskiwanie dostępu do punktu końcowego usługi platformy Azure bez konieczności korzystania z publicznego adresu IP w sieci wirtualnej.

Domyślnie wszystkie usługi platformy Azure są zaprojektowane z myślą o bezpośrednim dostępie do Internetu. Wszystkie zasoby platformy Azure mają publiczne adresy IP. Dotyczy to również usług PaaS, takich jak usługa Azure SQL Database i usługa Azure Storage. Ponieważ te usługi są połączone z Internetem, każda osoba może potencjalnie uzyskać dostęp do Twoich usług platformy Azure.

Punkty końcowe usługi mogą łączyć pewne usługi PaaS bezpośrednio z Twoją prywatną przestrzenią adresową na platformie Azure, dzięki czemu działają one tak, jakby znajdowały się w tej samej sieci wirtualnej. Przy użyciu swojej prywatnej przestrzeni adresowej uzyskujesz bezpośredni dostęp do usług PaaS. Dodanie punktów końcowych usługi nie powoduje usunięcia publicznego punktu końcowego. Skutkuje po prostu przekierowaniem ruchu.

Przygotowywanie do implementowania punktów końcowych usługi

Aby włączyć punkt końcowy usługi, należy wykonać następujące dwie czynności:

- Wyłączyć dostęp publiczny do usługi.

- Dodaj punkt końcowy usługi do sieci wirtualnej.

Po włączeniu punktu końcowego usługi ograniczasz przepływ ruchu i umożliwiasz maszynom wirtualnym platformy Azure dostęp do usługi bezpośrednio z prywatnej przestrzeni adresowej. Urządzenia nie mogą uzyskiwać dostępu do usługi z sieci publicznej. W wdrożonej wirtualnej karcie sieciowej maszyny wirtualnej, jeśli spojrzysz na obowiązujące trasy, zauważysz punkt końcowy usługi jako typ następnego przeskoku.

Jest to przykładowa tabela tras przed włączeniem punktu końcowego usługi:

| ŹRÓDŁA | PAŃSTWA | PREFIKSY ADRESÓW | TYP NASTĘPNEGO PRZESKOKU |

|---|---|---|---|

| Domyślne | Aktywne | 10.1.1.0/24 | Sieć wirtualna |

| Wartość domyślna | Aktywne | 0.0.0.0./0 | Internet |

| Wartość domyślna | Aktywne | 10.0.0.0/8 | Brak |

| Wartość domyślna | Aktywne | 100.64.0.0./ | Brak |

| Wartość domyślna | Aktywne | 192.168.0.0/16 | Brak |

Oto przykładowa tabela tras po dodaniu dwóch punktów końcowych usługi do sieci wirtualnej:

| ŹRÓDŁA | PAŃSTWA | PREFIKSY ADRESÓW | TYP NASTĘPNEGO PRZESKOKU |

|---|---|---|---|

| Domyślne | Aktywne | 10.1.1.0/24 | Sieć wirtualna |

| Wartość domyślna | Aktywne | 0.0.0.0./0 | Internet |

| Wartość domyślna | Aktywne | 10.0.0.0/8 | Brak |

| Wartość domyślna | Aktywne | 100.64.0.0./ | Brak |

| Wartość domyślna | Aktywne | 192.168.0.0/16 | Brak |

| Wartość domyślna | Aktywne | 20.38.106.0/23, 10 kolejnych | VirtualNetworkServiceEndpoint |

| Wartość domyślna | Aktywne | 20.150.2.0/23, 9 kolejnych | VirtualNetworkServiceEndpoint |

Cały ruch dla usługi jest teraz kierowany do punktu końcowego usługi sieci wirtualnej i pozostaje wewnętrzny na platformie Azure.

Tworzenie punktów końcowych usługi

Jako inżynier sieci planujesz przeniesienie poufnych plików diagramów inżynieryjnych do usługi Azure Storage. Pliki te muszą być dostępne tylko z komputerów w sieci firmowej. Chcesz utworzyć punkt końcowy usługi dla sieci wirtualnej dla usługi Azure Storage, aby zabezpieczyć łączność z kontami magazynu.

W samouczku dotyczącym punktu końcowego usługi dowiesz się, jak wykonywać następujące działania:

- Włączanie punktu końcowego usługi w podsieci

- Ograniczanie dostępu do usługi Azure Storage przy użyciu reguł sieci

- Tworzenie punktu końcowego usługi dla sieci wirtualnej dla usługi Azure Storage

- Sprawdź, czy dostęp został odpowiednio odrzucony

Konfigurowanie tagów usługi

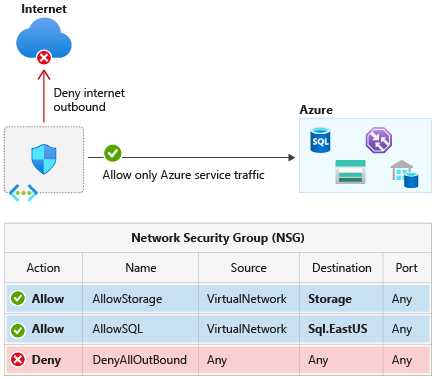

Tag usługi reprezentuje grupę prefiksów adresów IP z danej usługi platformy Azure. Firma Microsoft zarządza prefiksami adresów uwzględnionych przez tag usługi i automatycznie aktualizuje tag usługi w miarę zmiany adresów, minimalizując złożoność częstych aktualizacji reguł zabezpieczeń sieci.

Za pomocą tagów usługi można zdefiniować mechanizmy kontroli dostępu do sieci w sieciowych grupach zabezpieczeń lub usłudze Azure Firewall. Podczas tworzenia reguł zabezpieczeń można użyć tagów usługi zamiast konkretnych adresów IP. Określając nazwę tagu usługi, taką jak USŁUGA API Management, w odpowiednim polu źródłowym lub docelowym reguły, można zezwolić na ruch dla odpowiedniej usługi lub go zablokować.

Od marca 2021 r. można również używać tagów usługi zamiast jawnych zakresów adresów IP w trasach zdefiniowanych przez użytkownika. Ta funkcja jest obecnie w publicznej wersji zapoznawczej.

Za pomocą tagów usług można uzyskać izolację sieci i chronić zasoby platformy Azure przed ogólnym Internetem podczas uzyskiwania dostępu do usług platformy Azure, które mają publiczne punkty końcowe. Utwórz reguły sieciowej grupy zabezpieczeń dla ruchu przychodzącego/wychodzącego, aby blokować ruch do/z Internetu i zezwalać na ruch do/z usługi AzureCloud lub innych dostępnych tagów usług określonych usług platformy Azure.

Dostępne tagi usługi

Poniższa tabela zawiera wszystkie tagi usług dostępne do użycia w regułach sieciowej grupy zabezpieczeń.

Kolumny wskazują, czy tag:

- Jest odpowiedni dla reguł, które obejmują ruch przychodzący lub wychodzący.

- Obsługuje zakres regionalny.

- Można używać w regułach usługi Azure Firewall.

Domyślnie tagi usługi odzwierciedlają zakresy dla całej chmury. Niektóre tagi usługi umożliwiają również bardziej szczegółową kontrolę przez ograniczenie odpowiednich zakresów adresów IP do określonego regionu. Na przykład tag usługi Storage reprezentuje usługę Azure Storage dla całej chmury, ale magazyn. WestUS zawęża zakres tylko do zakresów adresów IP magazynu z regionu WestUS. Poniższa tabela wskazuje, czy każdy tag usługi obsługuje taki zakres regionalny.

Tagi usług platformy Azure oznaczają prefiksy adresów z używanej chmury. Na przykład podstawowe zakresy adresów IP, które odpowiadają wartości tagu SQL w chmurze publicznej platformy Azure, różnią się od podstawowych zakresów w chmurze Azure —Chiny.

W przypadku zaimplementowania punktu końcowego usługi dla sieci wirtualnej dla usługi, takiej jak Azure Storage lub Azure SQL Database, platforma Azure dodaje trasę do podsieci sieci wirtualnej dla usługi. Prefiksy adresów w trasie są tymi samymi prefiksami adresów lub zakresami CIDR, co te z odpowiedniego tagu usługi.