Filtragem Melhorada para Conectores no Exchange Online

Os conectores de entrada configurados corretamente são uma origem fidedigna de receção de correio para o Microsoft 365 ou Office 365. No entanto, em cenários de encaminhamento complexos em que o e-mail para o seu domínio do Microsoft 365 ou Office 365 é encaminhado para outro local primeiro, a origem do conector de entrada normalmente não é o verdadeiro indicador de onde a mensagem veio. Os cenários de encaminhamento complexos incluem:

- Serviços de filtragem na cloud de terceiros

- Aplicações de filtragem geridas

- Ambientes híbridos (por exemplo, Exchange no local)

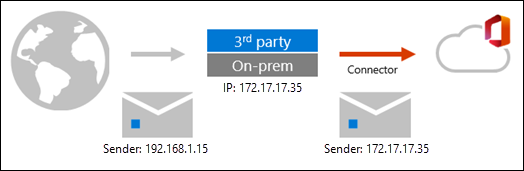

O encaminhamento de correio em cenários complexos tem o seguinte aspeto:

Como pode ver, a mensagem adota o IP de origem do serviço, dispositivo ou organização do Exchange no local que se encontra à frente do Microsoft 365. A mensagem chega ao Microsoft 365 com um endereço IP de origem diferente. Este comportamento não é uma limitação do Microsoft 365; é simplesmente como o SMTP funciona.

Nestes cenários, ainda pode tirar o máximo partido de Proteção do Exchange Online (EOP) e Microsoft Defender para Office 365 ao utilizar a Filtragem Avançada para Conectores (também conhecido como ignorar listagem).

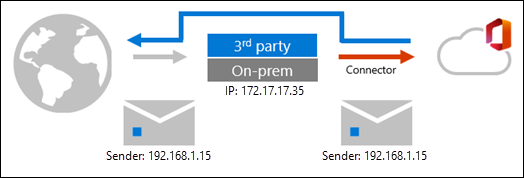

Depois de ativar a Filtragem Avançada para Conectores, o encaminhamento de correio em cenários de encaminhamento complexos tem o seguinte aspeto:

Como pode ver, a Filtragem Avançada para conectores permite preservar as informações do remetente e do endereço IP.

Nestes cenários de encaminhamento, é normalmente utilizado um selo ARC para manter as informações de origem e a integridade das mensagens com o DKIM. No entanto, o DKIM falha frequentemente porque muitos serviços que modificam a mensagem não suportam o ARC. Para ajudar nestas situações, a Filtragem Avançada para Conectores não só preserva o endereço IP do salto anterior, como também recupera de forma inteligente de falhas de assinatura do DKIM. Este comportamento ajuda as mensagens a passar a autenticação através dos filtros de inteligência spoof.

Ativar a Filtragem de Melhoramento para Conectores tem as seguintes vantagens:

- Precisão melhorada para os modelos de machine learning e pilha de filtragem da Microsoft, que incluem:

- Foram reduzidos os falsos positivos no DMARC devido à modificação de conteúdo e à falta de um selo ARC.

- Clustering heurístico

- Anti-spoofing

- Antiphishing

- Melhores capacidades pós-falha na Investigação e resposta automatizadas (AIR)

- Capaz de utilizar a autenticação explícita de e-mail (SPF, DKIM e DMARC) para verificar a reputação do domínio de envio para representação e deteção de spoof. Para obter mais informações sobre a autenticação de e-mail explícita e implícita, veja Email autenticação na EOP.

Para obter mais informações, consulte a secção O que acontece quando ativa a Filtragem Avançada para Conectores? mais adiante neste artigo.

Utilize os procedimentos neste artigo para ativar a Filtragem Avançada para Conectores em conectores individuais. Para obter mais informações sobre conectores no Exchange Online, consulte Configurar o fluxo de correio com conectores.

Observação

- Recomendamos sempre que aponte o seu registo MX para o Microsoft 365 ou Office 365 para reduzir a complexidade. Por exemplo, alguns anfitriões podem invalidar assinaturas DKIM, causando falsos positivos. Quando dois sistemas são responsáveis pela proteção de e-mail, determinar qual deles agiu na mensagem é mais complicado.

- Os cenários mais comuns para os quais a Filtragem Avançada foi concebida são ambientes híbridos; no entanto, o correio destinado a caixas de correio no local (correio de saída) continuará a não ser filtrado pela EOP. A única forma de obter a análise completa da EOP em todas as caixas de correio é mover o seu registo MX para o Microsoft 365 ou Office 365.

- Exceto para cenários lineares de encaminhamento de entrada em que MX aponta para servidores no local, adicionar os IPs de servidor híbrido no local à lista de ignorar filtros melhorados não é suportado num cenário de fluxo de correio centralizado. Esta ação pode fazer com que a EOP analise os seus e-mails do servidor híbrido no local, adicione um valor de cabeçalho de compauth e possa resultar na sinalização da mensagem como spam. Num ambiente híbrido configurado, não é necessário adicioná-los à lista de ignorar. A lista de ignorar destina-se principalmente a abordar cenários em que existe um dispositivo/filtro de terceiros antes do seu inquilino do Microsoft 365. Para obter mais informações, veja MX record points to third-party spam filtering (Pontos de registo MX para filtragem de spam de terceiros).

- Não coloque outro serviço ou anfitrião de análise após a EOP. Depois de a EOP analisar uma mensagem, tenha cuidado para não quebrar a cadeia de confiança ao encaminhar o correio através de qualquer servidor que não seja do Exchange que não faça parte da sua organização na nuvem ou no local. Quando a mensagem chegar eventualmente à caixa de correio de destino, os cabeçalhos do primeiro veredicto de análise poderão já não ser precisos. O Transporte de Correio Centralizado não deve ser utilizado para introduzir servidores que não sejam do Exchange no caminho do fluxo de correio.

Configurar a Filtragem Avançada para Conectores

Observação

Atualmente, os endereços IPv6 são suportados apenas no PowerShell. Para utilizar o PowerShell para configurar a Filtragem Avançada para Conectores, veja a secção Utilizar Exchange Online PowerShell ou Proteção do Exchange Online PowerShell para configurar a Filtragem Avançada para Conectores num conector de entrada mais à frente neste artigo.

Do que você precisa saber para começar?

Inclua todos os endereços IP fidedignos associados aos anfitriões no local ou aos filtros de terceiros que enviam e-mails para o Microsoft 365 ou Office 365 organização, incluindo quaisquer saltos intermédios com endereços IP públicos. Para obter estes endereços IP, consulte a documentação ou suporte fornecido com o serviço.

Se tiver regras de fluxo de correio (também conhecidas como regras de transporte) que definem a SCL como -1 para mensagens que fluem através deste conector, tem de desativar essas regras de fluxo de correio depois de ativar a Filtragem Avançada para Conectores.

Para abrir o portal Microsoft Defender, aceda a https://security.microsoft.com. Para aceder diretamente à página Filtragem Avançada para Conectores , utilize https://security.microsoft.com/skiplisting.

Para se conectar ao PowerShell do Exchange Online, confira Conectar ao PowerShell do Exchange Online. Para ligar ao Proteção do Exchange Online PowerShell, veja Ligar ao Proteção do Exchange Online PowerShell.

Para configurar a Filtragem Avançada para Conectores, tem de ser membro de um dos seguintes grupos de funções:

- Gestão da Organização ou Administrador de Segurança no portal do Microsoft Defender.

- Gestão da Organização no Exchange Online.

A Filtragem Avançada de Conectores não é suportada em ambientes híbridos que utilizam o Transporte de Correio Centralizado.

Utilizar o portal do Microsoft Defender para configurar a Filtragem Avançada para Conectores num conector de entrada

No portal do Microsoft Defender, aceda à secção Políticas de Colaboração Email &políticas de colaboração >& políticasde ameaças de > regras > secção Regrasfiltragem> melhorada.

Na página Filtragem Avançada para Conectores , selecione o conector de entrada que pretende configurar ao clicar no nome.

Na lista de opções de detalhes do conector que é apresentada, configure as seguintes definições:

Endereços IP a ignorar: escolha um dos seguintes valores:

Desativar a Filtragem Avançada para Conectores: desative a Filtragem Avançada para Conectores no conector.

Detetar e ignorar automaticamente o último endereço IP: recomendamos este valor se tiver de ignorar apenas a última origem da mensagem.

Ignorar estes endereços IP associados ao conector: selecione este valor para configurar uma lista de endereços IP a ignorar.

Importante

- A introdução dos endereços IP do Microsoft 365 ou Office 365 não é suportada. Não utilize esta funcionalidade para compensar os problemas introduzidos por caminhos de encaminhamento de e-mail não suportados. Tenha cuidado e limite os intervalos de IP apenas aos sistemas de e-mail que irão processar as mensagens da sua própria organização antes do Microsoft 365 ou Office 365.

- Não é suportado introduzir qualquer endereço de loopback (127.0.0.0/8) ou endereço IP privado definido por RFC 1918 (10.0.0.0/8, 172.16.0.0/12 e 192.168.0.0/16). A Filtragem Avançada deteta e ignora automaticamente endereços de loopback e endereços IP privados. Se o salto anterior for um servidor de e-mail por trás de um dispositivo de tradução de endereços de rede (NAT) que atribui endereços IP privados, recomendamos que configure o NAT para atribuir um endereço IP público ao servidor de e-mail.

- Atualmente, os endereços IPv6 são suportados apenas no PowerShell.

Se tiver selecionado Detetar e ignorar automaticamente o último endereço IP ou Ignorar estes endereços IP associados ao conector, será apresentada a secção Aplicar a estes utilizadores :

Aplicar a toda a organização: recomendamos este valor depois de testar a funcionalidade em alguns destinatários primeiro.

Aplicar a um pequeno conjunto de utilizadores: selecione este valor para configurar uma lista de endereços de e-mail de destinatários aos quais se aplica a Filtragem Avançada para Conectores. Recomendamos este valor como um teste inicial da funcionalidade.

Observação

- Este valor só é eficaz nos endereços de e-mail reais que especificar. Por exemplo, se um utilizador tiver cinco endereços de e-mail associados à respetiva caixa de correio (também conhecida como endereços proxy), tem de especificar os cinco endereços de e-mail aqui. Caso contrário, as mensagens enviadas para os outros quatro endereços de e-mail passarão pela filtragem normal.

- Em ambientes híbridos em que o correio de entrada flui através do Exchange no local, tem de especificar o targetAddress do objeto MailUser . Por exemplo,

michelle@contoso.mail.onmicrosoft.com. - Este valor só é eficaz nas mensagens em que todos os destinatários são especificados aqui. Se uma mensagem contiver destinatários que não estejam especificados aqui, a filtragem normal é aplicada a todos os destinatários da mensagem.

Aplicar a toda a organização: recomendamos este valor depois de testar a funcionalidade em alguns destinatários primeiro.

Quando terminar, selecione Salvar.

Utilizar Exchange Online PowerShell ou Proteção do Exchange Online PowerShell para configurar a Filtragem Avançada para Conectores num conector de entrada

Para configurar a Filtragem Avançada para Conectores num conector de entrada, utilize a seguinte sintaxe:

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP: os valores válidos são:

-

$true: apenas a última origem da mensagem é ignorada. -

$false: ignore os endereços IP especificados pelo parâmetro EFSkipIPs . Se não forem especificados endereços IP, a Filtragem Avançada dos Conectores será desativada no conector de entrada. O valor padrão é$false.

-

EFSkipIPs: os endereços IPv4 ou IPv6 específicos a ignorar quando o valor do parâmetro EFSkipLastIP é

$false. Os valores válidos são:-

Um único endereço IP: por exemplo,

192.168.1.1. -

Um intervalo de endereços IP: por exemplo,

192.168.1.0-192.168.1.31. -

IP de Encaminhamento de Inter-Domain Sem Classe (CIDR): por exemplo,

192.168.1.0/25.

Veja Ignorar estes endereços IP que estão associados à descrição do conector na secção anterior para obter limitações nos endereços IP.

-

Um único endereço IP: por exemplo,

EFUsers: o endereço de e-mail separado por vírgulas dos endereços de e-mail dos destinatários aos quais pretende aplicar a Filtragem Avançada para Conectores. Veja a descrição Aplicar a um pequeno conjunto de utilizadores na secção anterior para obter limitações sobre destinatários individuais. O valor predefinido está em branco (

$null), o que significa que a Filtragem Avançada para Conectores é aplicada a todos os destinatários.

Este exemplo configura o conector de entrada com o nome Do Serviço Antiss spam com as seguintes definições:

- A Filtragem Avançada para Conectores está ativada no conector e o endereço IP da última origem da mensagem é ignorado.

- A Filtragem Avançada para Conectores aplica-se apenas aos endereços de e-mail dos destinatários

michelle@contoso.com,laura@contoso.comejulia@contoso.com.

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

Para desativar a Filtragem Avançada para Conectores, utilize o valor $false para o parâmetro EFSkipLastIP .

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-InboundConnector.

O que acontece quando ativa a Filtragem Avançada para Conectores?

A tabela seguinte descreve o aspeto das ligações antes e depois de ativar a Filtragem Avançada para Conectores:

| Recurso | Antes de a Filtragem Avançada estar ativada | Depois de ativar a Filtragem Avançada |

|---|---|---|

| autenticação de domínio Email | Implícito na utilização da tecnologia de proteção anti-spoof. | Explícito, com base nos registos SPF, DKIM e DMARC do domínio de origem no DNS. |

| X-MS-Exchange-ExternalOriginalInternetSender | Não disponível | Este cabeçalho será carimbado se a lista de ignorar tiver sido efetuada com êxito, ativada no conector e ocorrer a correspondência do destinatário. O valor deste campo contém informações sobre o endereço de origem verdadeiro. |

| X-MS-Exchange-SkipListedInternetSender | Não disponível | Este cabeçalho será carimbado se a lista de ignorar tiver sido ativada no conector, independentemente das correspondências dos destinatários. O valor deste campo contém informações sobre o endereço de origem verdadeiro. Este cabeçalho é utilizado principalmente para fins de relatório e para ajudar a compreender os cenários WhatIf. |

Pode ver as melhorias na filtragem e nos relatórios com o relatório status Proteção contra ameaças no portal do Microsoft Defender. Para obter mais informações, veja Relatório de status de proteção contra ameaças.