Utilizando o AutoRuns (pt-BR)

Dica: Assine o RSS feed ou e-mail para esta página Wiki para obter notificação automática quando ela for atualizada!

Objetivo

Esse artigo tem como objetivo demonstrar como utilizar o AutoRuns para identificar e remover qualquer tipo de Malware que possa estar sendo executado no seu computador de forma rápida e fácil.

Aplica-se a:

- Cliente: Windows XP e superior.

- Server: Windows Server 2003 e superior.

Introdução

O AutoRuns é uma poderosa ferramenta gráfica que não necessita instalação, a qual permite você identificar e remover qualquer tipo de Malware que possa estar sendo executado no seu computador. Com o AutoRuns você poderá visualizar todos os programas que estão sendo executados na inicialização do seu sistema e logon incluindo as localizações e entradas para: Logon, Explorer, Internet Explorer, Services, Drivers, Scheduled Tasks, Codecs, AppInit, Boot Execute, Image Hijacks, Known DLLs, Winlogon, Winsock Providers, LSA Providers, Printer Monitor, Network Providers e Sidebar Gadgets.

Executando o Autoruns

Conforme informado anteriormente o AutoRuns não necessita instalação, sendo necessário somente que você faça o download e a descompactação em uma pasta no computador onde você precisa identificar e remover o Malware.

1 – Faça o download do AutoRuns no endereço abaixo:

http://download.sysinternals.com/files/Autoruns.zip

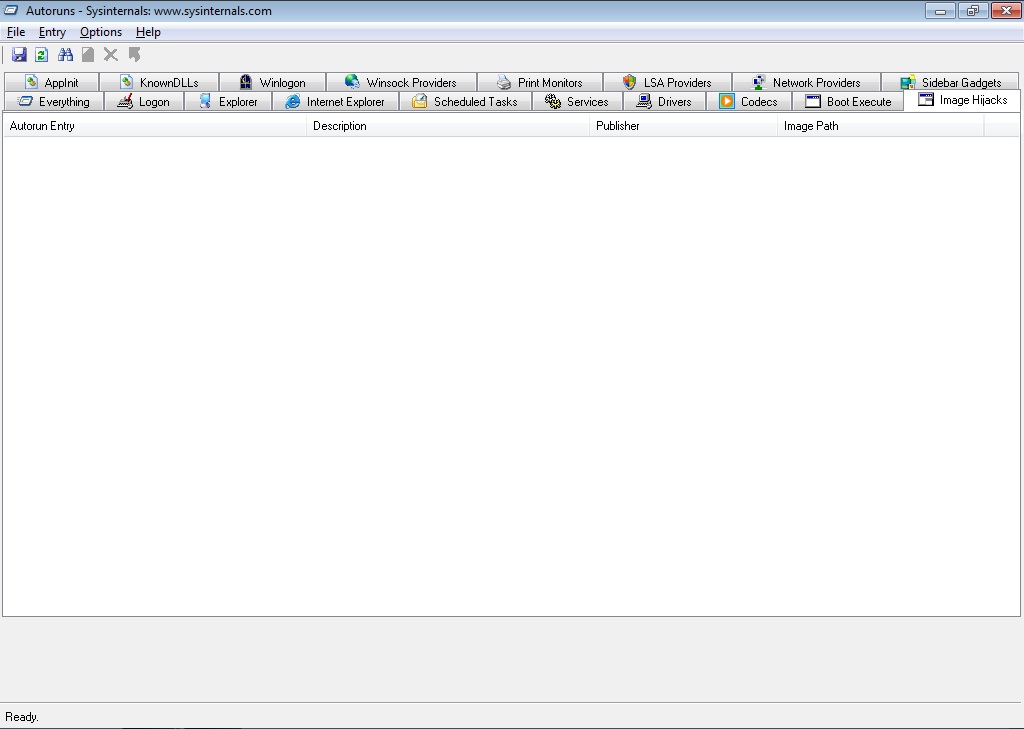

2 – Após descompactar o AutoRuns em um pasta do Windows dê um duplo clique no arquivo Autoruns.exe. Será carregada a caixa de diálogo conforme mostra a figura 1.1.

Figura 1.1

Nota

Se você já executou o AutoRuns nesse computador a caixa de diálogo da figura 1.1 não será carregada.

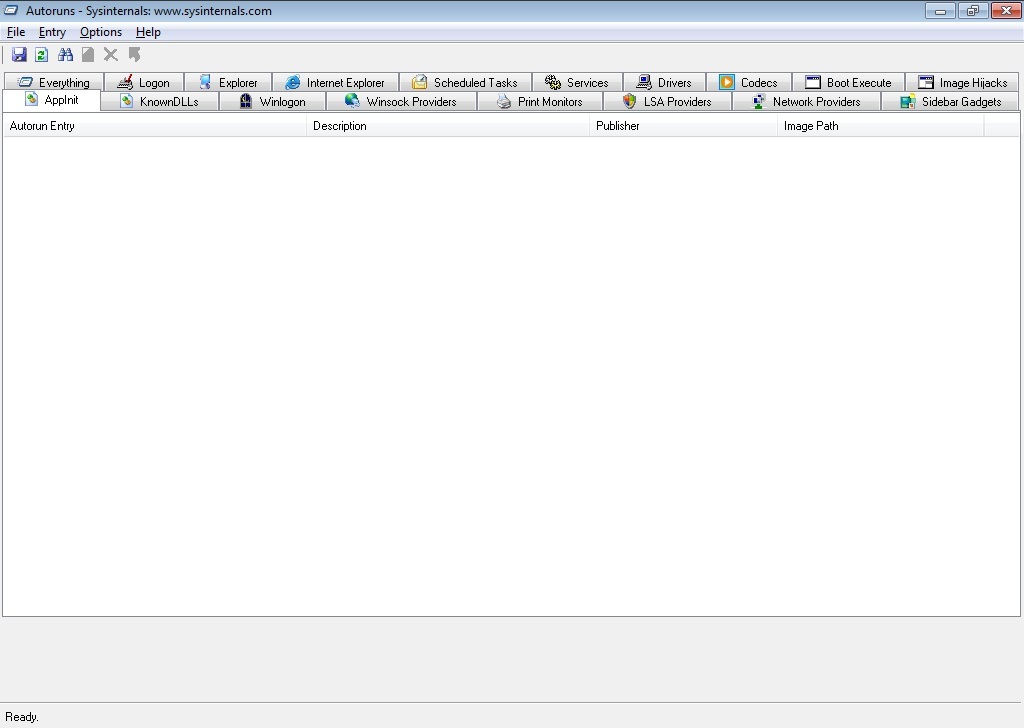

3 – Na caixa de diálogo AutoRuns License Agreement após ler o termo de licença clique no botão Agree. Será carregada a janela conforme mostra a figura 1.2.

Figura 1.2

O AutoRuns é inicializado na guia Everything, o qual exibe em uma única tela todas as localizações e entradas de programas, drivers e etc sendo executados no seu sistema.

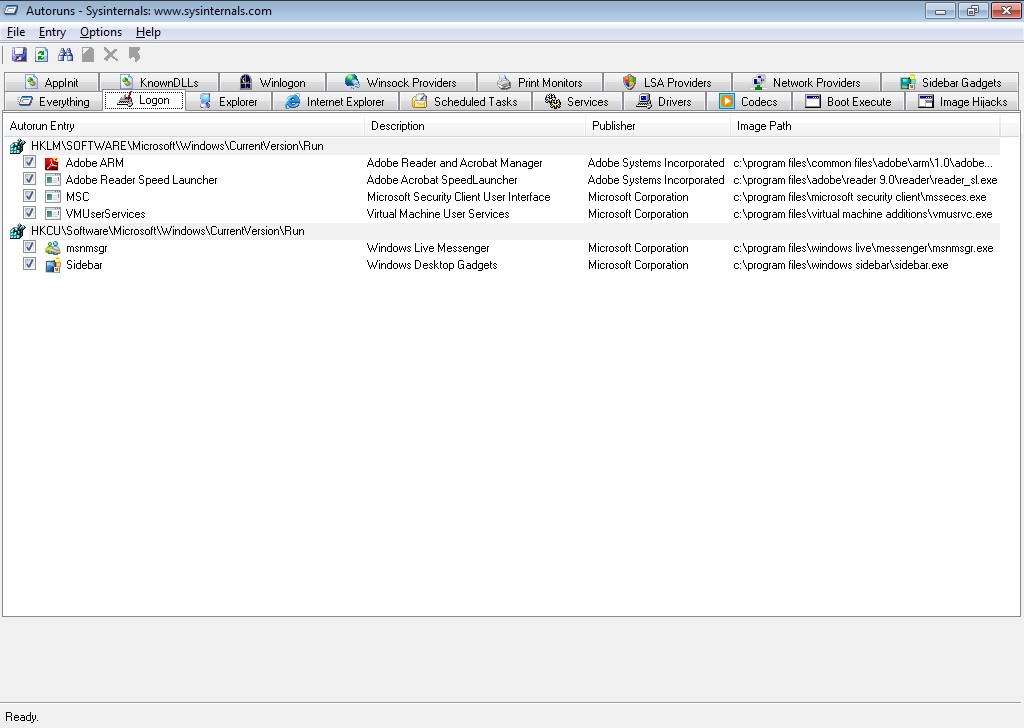

4 – Clique na guia Logon. Será carregada a janela conforme mostra a figura 1.3.

Figura 1.3

Na guia Logon é exibido a localização padrão da pasta de inicialização para o usuário atual e todos os usuários, como a chave de registro Run e a localização padrão dos aplicativos em execução.

5 – Clique na guia Explorer. Será carregada a janela conforme mostra a figura 1.4.

Figura 1.4

Na guia Explorer é exibido as extensões shell do Windows Explorer, objetos auxiliares do navegador, barras de ferramentas do Windows Explorer, execuções de configuração ativa e “shell execute hooks”.

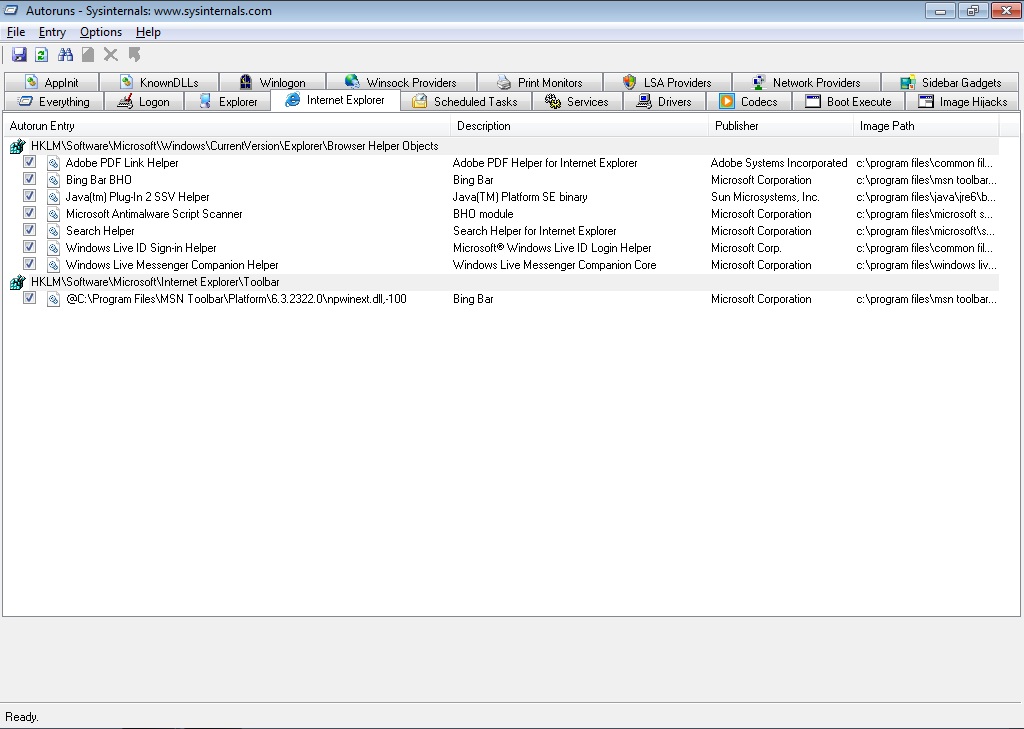

6 – Clique na guia Internet Explorer. Será carregada a janela conforme mostra a figura 1.5.

Figura 1.5

Na guia Internet Explorer é exibido os objetos auxiliares do navegador, barras de ferramentas do Internet Explorer e as extensões.

7 – Clique na guia Scheduled Tasks. Será carregada a janela conforme mostra a figura 1.6.

Figura 1.6

Na guia Scheduled Tasks é exibido as tarefas agendadas para serem iniciadas no boot ou no logon.

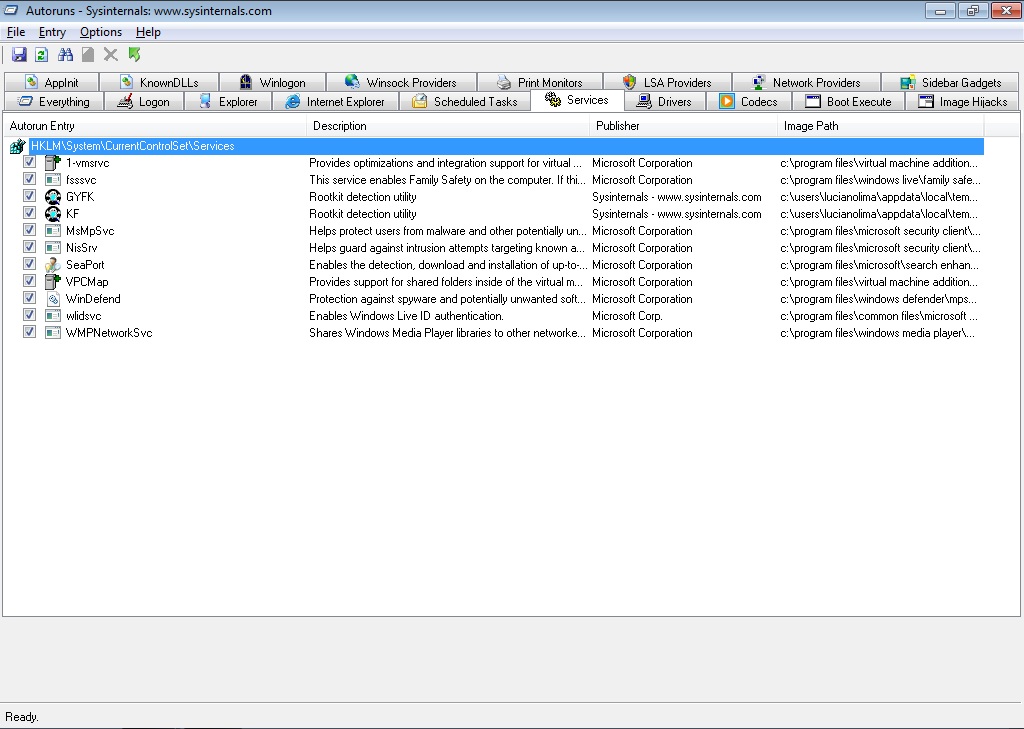

8 – Clique na guia Services. Será carregada a janela conforme mostra a figura 1.7.

Figura 1.7

Na guia Services é exibido todos os serviços do Windows configurado para iniciar automaticamente quando o sistema é inicializado. Por padrão o AutoRuns oculta as entradas do Windows. Como isso você irá visualizar somente outros serviços. Para exibir todos os serviços do Windows selecione o menu Options e desmarque a opção Hide Windows Entries. Em nosso exemplo não iremos alterar essa opção e também não recomendamos que você altere, porque irá dificultar na identificação e remoção de qualquer tipo de Malware que possa estar sendo executado no seu computador.

9 – Clique na guia Drivers. Será carregada a janela conforme mostra a figura 1.8.

Figura 1.8

Na guia Drivers é exibido todos os drivers de modo kernel registrado no sistema, exceto aqueles que estão desativados. Por padrão o AutoRuns oculta as entradas do Windows. Como isso você irá visualizar somente outros drivers. Para exibir todos os drivers do Windows selecione o menu Options e desmarque a opção Hide Windows Entries. Em nosso exemplo não iremos alterar essa opção e também não recomendamos que você altere, porque irá dificultar identificação e remoção de qualquer tipo de Malware que possa estar sendo executado no seu computador.

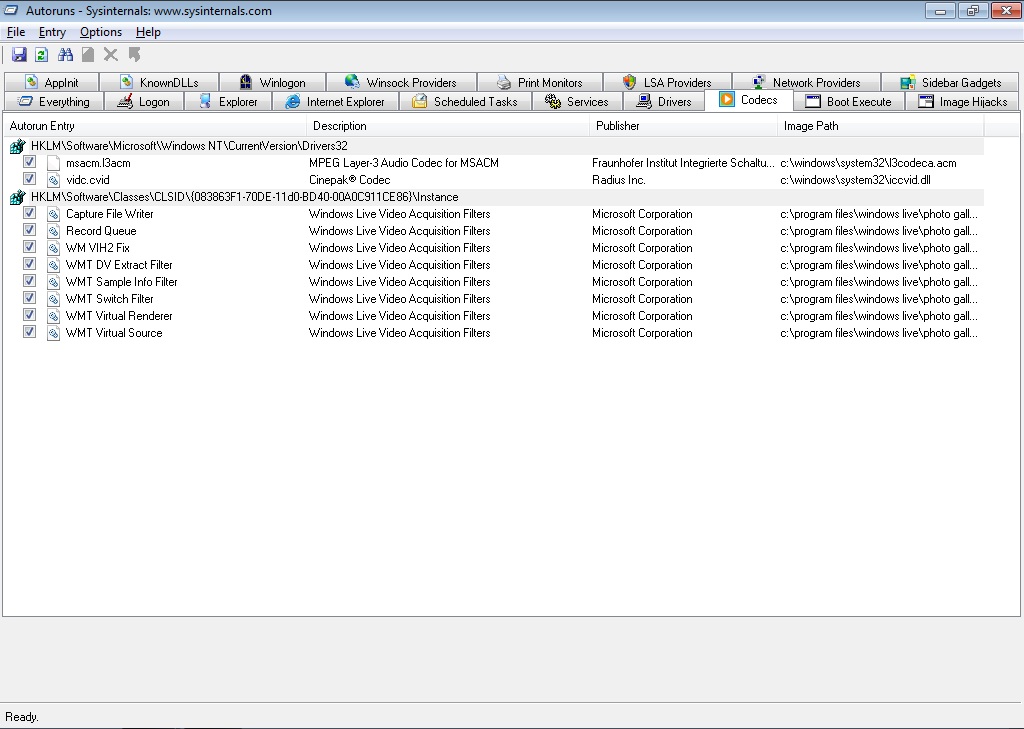

10 - Clique na guia Codecs. Será carregada a janela conforme mostra a figura 1.9.

Figura 1.9

Na guia Codecs é exibido todos os codecs registrado no sistema. Por padrão o AutoRuns oculta as entradas do Windows. Como isso você irá visualizar somente outros codecs. Para exibir todos os codecs do Windows selecione o menu Options e desmarque a opção Hide Windows Entries. Em nosso exemplo não iremos alterar essa opção e também não recomendamos que você altere, porque irá dificultar identificação e remoção de qualquer tipo de Malware que possa estar sendo executado no seu computador.

11 – Clique na guia Boot Execute. Será carregada a janela conforme mostra a figura 1.10.

Figura 1.10

Na guia Boot Execute é exibido as imagens nativas que são executadas no início do processo de inicialização.

12 – Clique na guia Image Hijacks. Será carregada a janela conforme mostra a figura 1.11.

Figura 1.11

Na guia Image Hijacks exibido as opções do arquivo de imagem e autostarts de prompt de comando.

13 – Clique na guia AppInit. Será carregada a janela conforme mostra a figura 1.12.

Figura 1.12

Na guia AppInit é exibido as DLLs registradas como DLLs de inicialização dos aplicativos.

14 – Clique na guia KnowDLLs. Será carregada a janela conforme mostra a figura 1.13.

Figura 1.13

Na guia KnownDlls é exibido a localização das DLLs que o Windows carrega em aplicativos que fazem referência a ele.

15 - Clique na guia Winlogon. Será carregada a janela conforme mostra a figura 1.14.

Figura 1.14

Na guia Winlogon é exibido as DLLs que se registram no Winlogon para as notificação de eventos de logon.

16 – Clique na guia Winsock Providers. Será carregada a janela conforme mostra a figura 1.15.

Figura 1.15

Na guia Winsock Providers é exibido os protocolos Winsock registrados, incluindo os fornecedores de serviços Winsock. Os Malwares muitas vezes instalam-se como um fornecedor de serviços Winsock, porque existem poucas ferramentas que pode removê-los. O Autoruns pode desinstalá-los, mas não podem desativá-los.

17 – Clique na guia Print Monitors. Será carregada a janela conforme mostra a figura 1.16.

Figura 1.16

Na guia Print Monitors é exibido as DLLs que são carregadas no spool de impressão do serviço. Alguns Malwares tem utilizado esse mecanismo para se auto inicializar.

18 – Clique na guia LSA Providers. Será carregada a janela conforme mostra a figura 1.17.

Figura 1.17

Na guia SLA Providers é exibido os registros do Local Security Authority (LSA) de autenticação, notificação e pacotes de segurança.

19 – Clique na guia Network Providers. Será carregada a janela conforme mostra a figura 1.18.

Figura 1.18

Na guia Network Providers é exibido as entradas dos provedores de rede. Entre as entradas dos provedores de rede, você poderá encontrar o LanmanWorkstation, RDPNP (para conexões remotas de desktop da Microsoft) e WebClient.

20 – Clique na guia Sidebar Gadgets. Será carregada a janela conforme mostra a figura 1.19.

Figura 1.19

Na guia Sidebar Gadgets é exibido os gadgets instalados na barra lateral do Windows.

Identificando e Removendo o Malware com o AutoRuns

Agora que você já conhece todas as guias do AutoRuns iremos apresentar a seguir os passos necessários para ajudá-lo na identificação e remoção do Malware.

1 – Remova o computador da rede, o qual está infectado com o Malware. Na Barra de Tarefas o ícone que representa a rede ficará semelhante a figura 1.20.

Figura 1.20

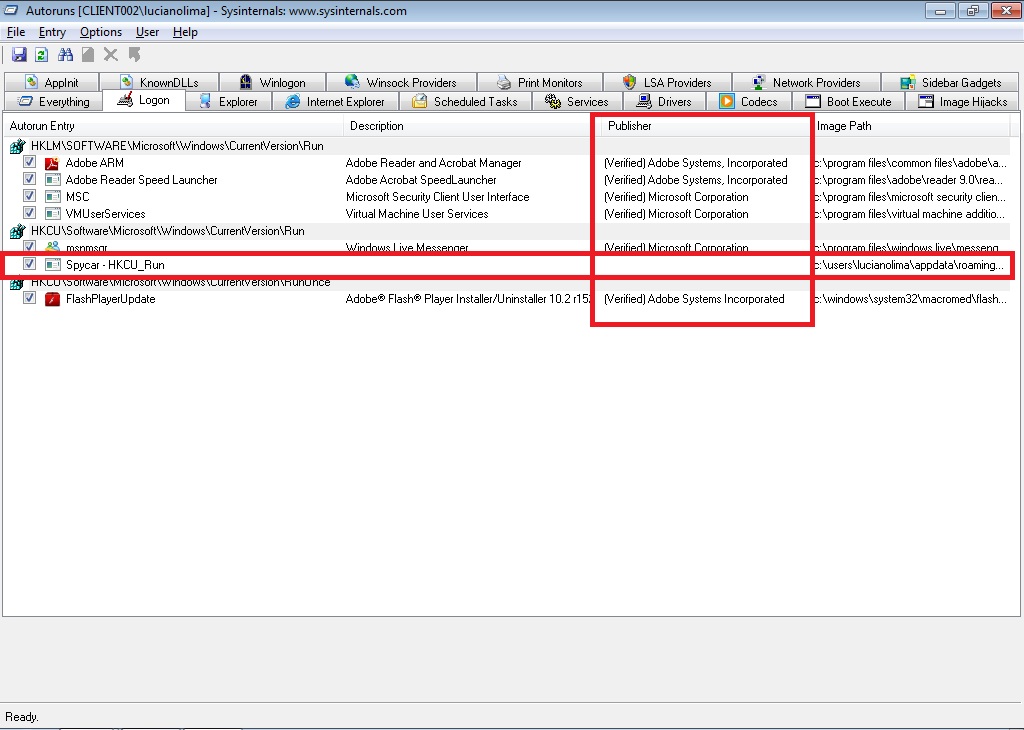

2 – No AutoRuns clique na guia Logon. Será carregada a janela conforme mostra a figura 1.21.

Figura 1.21

3 – No AutoRuns clique no menu Options e selecione a opção Verify Code Signatures para verificar as assinaturas de código e em seguida clique no botão Refresh ou pressione F5 para atualizar o AutoRuns. Será carregada a janela conforme mostra a figura 1.22.

Figura 1.22

Observe que após executada a verificação das assinaturas do código é exibido a palavra (Verified) entre parenteses antes do nome do fabricante do produto. Agora ficou fácil identificar o vírus, porque como você deve ter notado o executavél Spycar – HCU_Run não exibe nem descrição e muito menos a informação do nome do fabricante.

4 – Selecione a entrada do registro e em seguida clique com o direito e escolha a opção Delete. Será carregada a caixa de diálogo conforme mostra a figura 1.23.

Figura 1.23

5 – Clique no botão Yes e em seguida clique no botão Refresh ou pressione F5 para atualizar o AutoRuns. Será carregada a janela conforme mostra a figura 1.24.

Figura 1.24

6 – Utilize o Windows Task Manager para localizar o processo e finalizá-lo, conforme mostra a figura 1.25.

Figura 1.25

7 – Localize o arquivo HKCU_Run.exe que estava na chave do registro Run e exclua-o.

Nota

O nome do arquivo exe ou dll irá mudar conforme o Malware.

8 - Siga o mesmo procedimento mencionado acima para investigar as demais guias do AutoRuns e após remover todos os Malwares reinicie o computador.

Artigos Relacionados

- Utilizando o AccessEnum (pt-BR)

- Utilizando o Process Explorer (pt-BR)

- Utilizando o AccessChk (pt-BR)

Este artigo foi originalmente escrito por:

Luciano Lima

**[MVP Enterprise Security]-[MCSA Security]-[MCSE Security]

http://lucianolimamvp.wordpress.com/

http://twitter.com/LucianoLima_MVP**