Gerenciar padrões de segurança para o Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como gerenciar as configurações de segurança padrão para o cluster do Azure Stack HCI. Você também pode modificar o controle de descompasso e as configurações de segurança protegidas definidas durante a implantação para que seu dispositivo comece em um bom estado conhecido.

Pré-requisitos

Antes de começar, verifique se você tem acesso a um sistema Azure Stack HCI, versão 23H2 implantado, registrado e conectado ao Azure.

Exibir configurações padrão de segurança no portal do Azure

Para exibir as configurações padrão de segurança no portal do Azure, verifique se você aplicou a iniciativa mcsb. Para obter mais informações, consulte Aplicar iniciativa do Microsoft Cloud Security Benchmark.

Você pode usar as configurações padrão de segurança para gerenciar a segurança do cluster, o controle de descompasso e as configurações de servidor principal protegido no cluster.

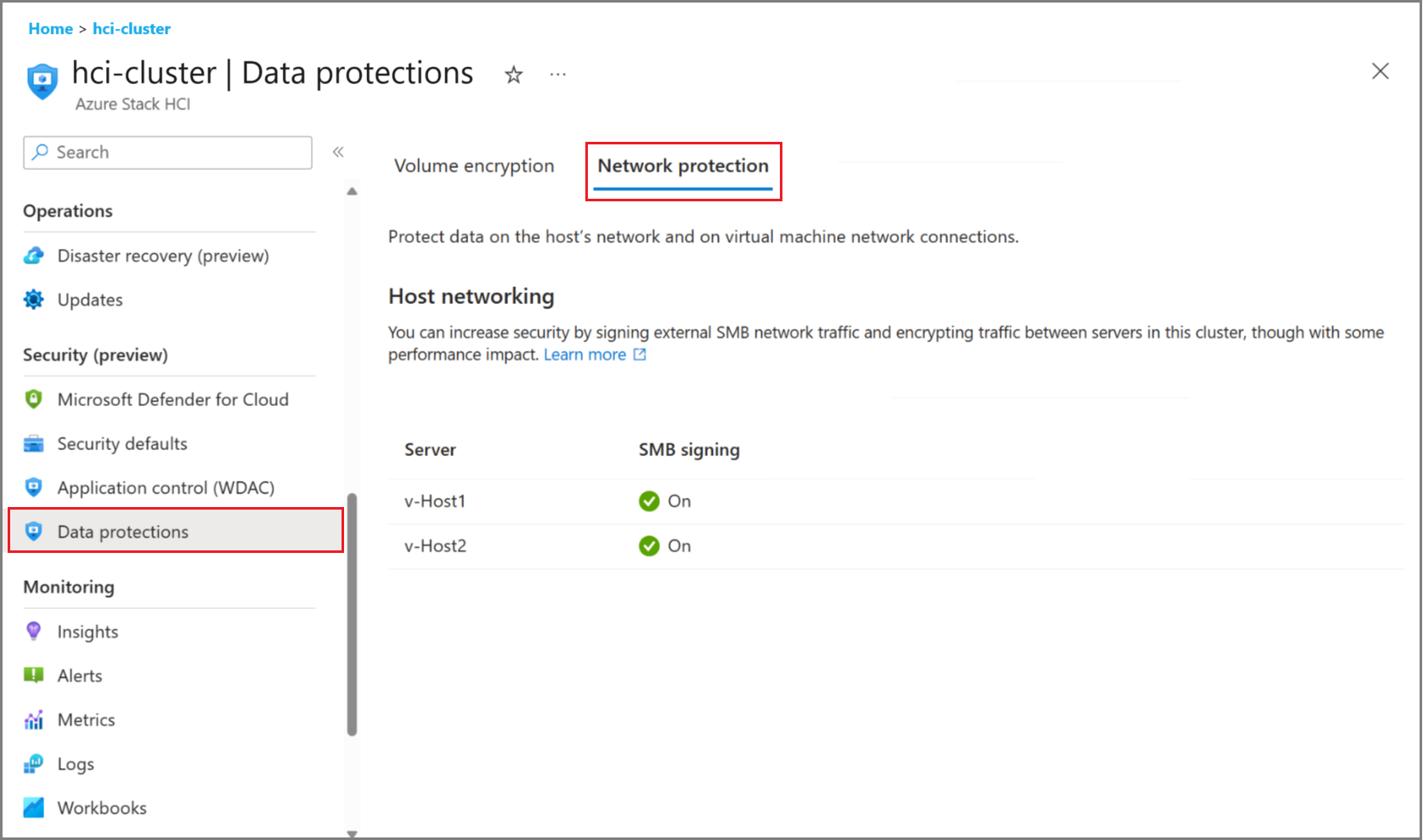

Exiba o status de assinatura do SMB na> guiaProteção de rede proteção de dados. A assinatura SMB permite que você assine digitalmente o tráfego SMB entre um sistema Azure Stack HCI e outros sistemas.

Exibir a conformidade da linha de base de segurança no portal do Azure

Depois de registrar o sistema Azure Stack HCI no Microsoft Defender para Nuvem ou atribuir a política interna que os computadores Windows devem atender aos requisitos da linha de base de segurança de computação do Azure, um relatório de conformidade será gerado. Para obter a lista completa de regras com as quais o servidor Azure Stack HCI é comparado, consulte Linha de base de segurança do Windows.

Para o servidor Azure Stack HCI, quando todos os requisitos de hardware para Secure-core são atendidos, a pontuação de conformidade é 281 de 288 regras – ou seja, 281 das 288 regras estão em conformidade.

A tabela a seguir explica as regras que não estão em conformidade e a lógica da lacuna atual:

| Nome da regra | Esperado | Real | Lógica | Comentários |

|---|---|---|---|---|

| Logon interativo: Texto da mensagem para usuários tentando fazer logon | Esperado: | Real: | Operador: NOTEQUALS |

Esperamos que você defina esse valor sem controle de descompasso em vigor. |

| Logon interativo: Título da mensagem para usuários tentando fazer logon | Esperado: | Real: | Operador: NOTEQUALS |

Esperamos que você defina esse valor sem controle de descompasso em vigor. |

| Comprimento mínimo da senha | Esperado: 14 | Real: 0 | Operador: GREATEROREQUAL |

Esperamos que você defina esse valor sem nenhum controle de descompasso em vigor que se alinhe à política da sua organização. |

| Impedir a recuperação de metadados do dispositivo da Internet | Esperado: 1 | Real: (nulo) | Operador: EQUALS |

Esse controle não se aplica ao Azure Stack HCI. |

| Impede que usuários e aplicativos acessem sites perigosos | Esperado: 1 | Real: (nulo) | Operador: EQUALS |

Esse controle faz parte das proteções do Windows Defender, não habilitadas por padrão. Você pode avaliar se deseja habilitar. |

| Caminhos UNC protegidos – NETLOGON | Esperado: RequireMutualAuthentication=1 RequireIntegrity=1 |

Real: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operador: EQUALS |

O Azure Stack HCI é mais restritivo. Essa regra pode ser ignorada com segurança. |

| Caminhos UNC protegidos – SYSVOL | Esperado: RequireMutualAuthentication=1 RequireIntegrity=1 |

Real: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operador: EQUALS |

O Azure Stack HCI é mais restritivo. Essa regra pode ser ignorada com segurança. |

Gerenciar padrões de segurança com o PowerShell

Com a proteção de descompasso habilitada, você só pode modificar as configurações de segurança não protegidas. Para modificar as configurações de segurança protegidas que formam a linha de base, primeiro você deve desabilitar a proteção contra descompasso. Para exibir e baixar a lista completa de configurações de segurança, consulte Linha de Base de Segurança.

Modificar padrões de segurança

Comece com a linha de base de segurança inicial e modifique o controle de descompasso e as configurações de segurança protegidas definidas durante a implantação.

Habilitar controle de descompasso

Use as seguintes etapas para habilitar o controle de descompasso:

Conecte-se ao nó do Azure Stack HCI.

Execute o cmdlet a seguir:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local – afeta apenas o nó local.

- Cluster – afeta todos os nós no cluster usando o orquestrador.

Desabilitar o controle de desativação

Use as seguintes etapas para desabilitar o controle de descompasso:

Conecte-se ao nó do Azure Stack HCI.

Execute o cmdlet a seguir:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local – afeta apenas o nó local.

- Cluster – afeta todos os nós no cluster usando o orquestrador.

Importante

Se você desabilitar o controle de descompasso, as configurações protegidas poderão ser modificadas. Se você habilitar o controle de descompasso novamente, todas as alterações feitas nas configurações protegidas serão substituídas.

Definir configurações de segurança durante a implantação

Como parte da implantação, você pode modificar o controle de descompasso e outras configurações de segurança que constituem a linha de base de segurança em seu cluster.

A tabela a seguir descreve as configurações de segurança que podem ser configuradas no cluster do Azure Stack HCI durante a implantação.

| Área do recurso | Recurso | Descrição | Dá suporte ao controle de descompasso? |

|---|---|---|---|

| Governança | Linha de base de segurança | Mantém os padrões de segurança em cada servidor. Ajuda a proteger contra alterações. | Yes |

| Proteção de credenciais | Windows Defender Credential Guard | Usa a segurança baseada em virtualização para isolar segredos de ataques de roubo de credenciais. | Yes |

| Controle do aplicativo | Controle de aplicativo do Windows Defender | Controla quais drivers e aplicativos podem ser executados diretamente em cada servidor. | No |

| Criptografia de dados inativos | BitLocker para volume de inicialização do sistema operacional | Criptografa o volume de inicialização do sistema operacional em cada servidor. | No |

| Criptografia de dados inativos | BitLocker para volumes de dados | Criptografa CSVs (volumes compartilhados de cluster) neste cluster | No |

| Proteção de dados em trânsito | Assinar o tráfego SMB externo | Assina o tráfego SMB entre esse sistema e outros para ajudar a evitar ataques de retransmissão. | Yes |

| Proteção de dados em trânsito | Criptografia SMB para tráfego no cluster | Criptografa o tráfego entre servidores no cluster (em sua rede de armazenamento). | No |

Modificar as configurações de segurança após a implantação

Após a conclusão da implantação, você pode usar o PowerShell para modificar as configurações de segurança, mantendo o controle de descompasso. Alguns recursos exigem uma reinicialização para entrar em vigor.

Propriedades do cmdlet do PowerShell

As propriedades de cmdlet a seguir são para o módulo AzureStackOSConfigAgent . O módulo é instalado durante a implantação.

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | Cluster>- Local – fornece valor booliano (true/False) no nó local. Pode ser executado em uma sessão remota regular do PowerShell.

- PerNode – fornece valor booliano (true/False) por nó.

- Relatório – requer CredSSP ou um servidor Azure Stack HCI usando uma conexão rdp (protocolo rdp).

- AllNodes – fornece valor booliano (true/False) calculado entre nós.

- Cluster – fornece valor booliano do repositório ECE. Interage com o orquestrador e atua para todos os nós no cluster.

Enable-AzsSecurity-Scope <Local | Cluster>Disable-AzsSecurity-Scope <Local | Cluster>- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Credential Guard

- Controle de descompasso

- VBS (Segurança Baseada em Virtualização)- Só damos suporte ao comando habilitar.

- DRTM (raiz dinâmica de confiança para medição)

- HVCI (hipervisor imposto se integridade do código)

- Mitigação de Canal Lateral

- Criptografia SMB

- Assinatura SMB

- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

A tabela a seguir documenta os recursos de segurança com suporte, se eles dão suporte ao controle de descompasso e se uma reinicialização é necessária para implementar o recurso.

| Name | Recurso | Dá suporte ao controle de descompasso | Reinicialização necessária |

|---|---|---|---|

| Habilitar |

Segurança baseada em virtualização (VBS) | Yes | Sim |

| Habilitar Desabilitar |

Raiz dinâmica de confiança para medição (DRTM) | Yes | Sim |

| Habilitar Desabilitar |

HVCI (integridade de código protegida por hipervisor) | Yes | Sim |

| Habilitar Desabilitar |

Mitigação de canal lateral | Yes | Sim |

| Habilitar Desabilitar |

Assinatura SMB | Yes | Sim |

| Habilitar Desabilitar |

Criptografia de cluster SMB | Não, configuração do cluster | Não |