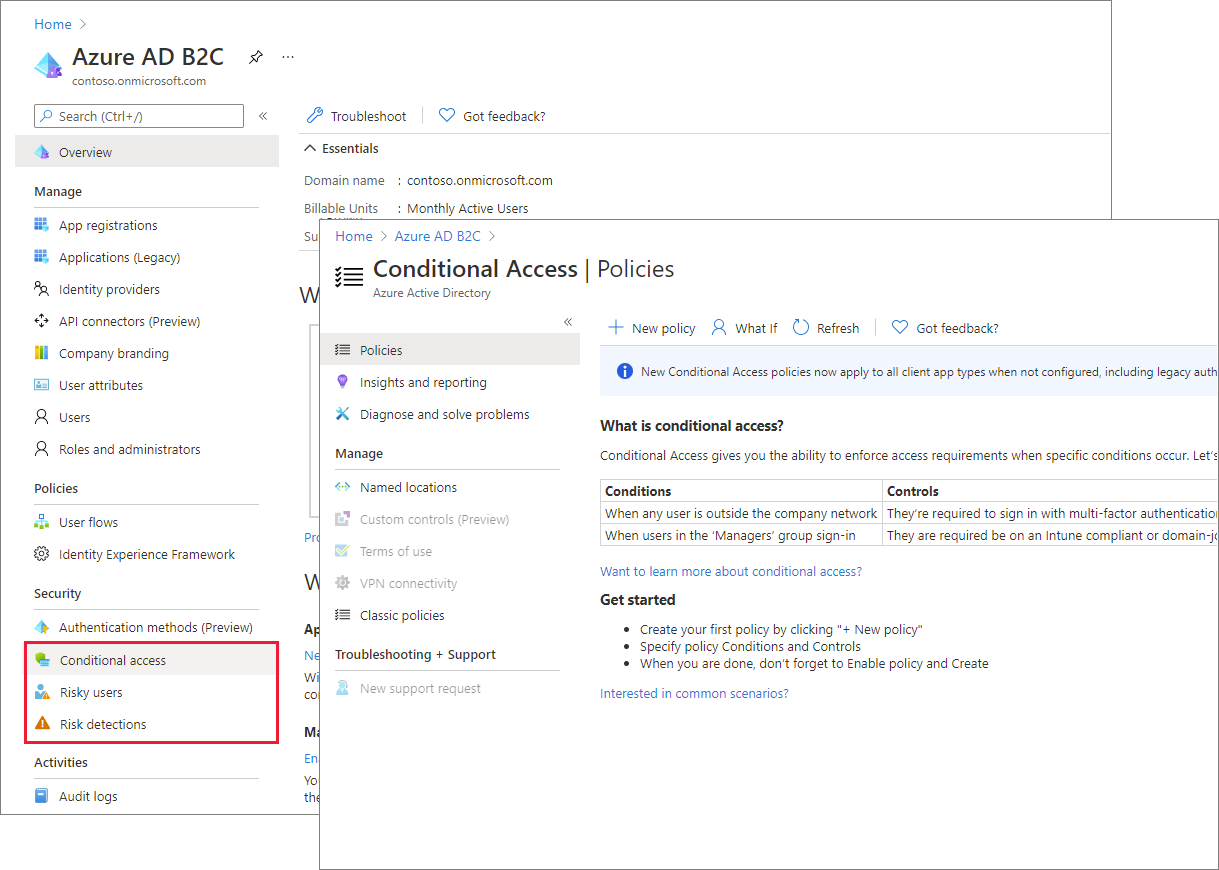

Identity Protection e acesso condicional do Azure AD B2C

Aprimore a segurança do Azure Active Directory B2C (Azure AD B2C) com o Microsoft Entra ID Protection e o Acesso Condicional. Os recursos de detecção de risco do Identity Protection, incluindo entradas e usuários suspeitos, são automaticamente detectados e exibidos no seu locatário do Azure AD B2C. Você pode criar políticas de acesso condicional que usam essas detecções de risco para determinar ações e impor políticas organizacionais. Juntas, essas funcionalidades oferecem aos proprietários de aplicativos do Azure AD B2C maior controle sobre políticas de acesso e autenticações suspeitas.

Caso você já esteja familiarizado com o Identity Protection e o Acesso Condicional no Microsoft Entra ID, o uso dessas funcionalidades com o Azure AD B2C será uma experiência conhecida, com as pequenas diferenças discutidas nesse artigo.

Observação

O Azure AD B2C Premium P2 é necessário para criar políticas de entrada suspeita. Os locatários Premium P1 podem criar uma política baseada em políticas com base no local, no aplicativo, no usuário ou no grupo. Para obter mais informações, confira Alterar o tipo de preço do Azure AD B2C.

Benefícios do Identity Protection e do acesso condicional do Azure AD B2C

Ao emparelhar políticas de acesso condicional com a detecção de risco do Identity Protection, você pode responder às autenticações suspeitas com a ação de política apropriada.

- Obtenha um novo nível de visibilidade dos riscos de autenticação para seus aplicativos e sua base de clientes. Com sinais de bilhões de autenticações mensais no Microsoft Entra ID e na Conta Microsoft, os algoritmos de detecção de risco agora sinalizarão as autenticações como de baixo, médio ou alto risco para suas autenticações locais de consumidores ou cidadãos.

- Resolva os riscos automaticamente configurando uma autenticação adaptável própria. Para aplicativos especificados, você pode exigir que um conjunto específico de usuários forneça um segundo fator de autenticação, como ocorre na MFA (autenticação multifator). Ou, então, você pode bloquear o acesso com base no nível de risco detectado. Assim como acontece com outras experiências do Azure AD B2C, você pode personalizar a experiência do usuário final resultante com a voz, o estilo e a marca da sua organização. Você também pode exibir alternativas de mitigação caso o usuário não possa obter o acesso.

- Controle o acesso com base na localização, em grupos e em aplicativos. O acesso condicional também pode ser usado para controlar situações não baseadas em risco. Por exemplo, você pode exigir a MFA para os clientes que acessam um aplicativo específico ou bloquear o acesso em geografias especificadas.

- Integre-se aos fluxos dos usuários do Azure AD B2C e às políticas personalizadas do Identity Experience Framework. Use as experiências personalizadas que você já tem e adicione os controles necessários para interagir com o acesso condicional. Você também pode implementar cenários avançados para permitir acesso, como o acesso baseado em conhecimento ou seu provedor de MFA preferencial.

Diferenças e limitações de recursos

A Proteção de Identidade e o Acesso Condicional do Azure AD B2C geralmente funcionam da mesma forma que no Microsoft Entra ID, com as seguintes exceções:

O Microsoft Defender para Nuvem não está disponível no Azure AD B2C.

Não há suporte para o Identity Protection e o acesso condicional em fluxos de servidor para servidor ROPC em locatários do Azure AD B2C.

No Azure AD B2C locatários, as detecções de risco do Identity Protection estão disponíveis para identidades locais e sociais, como Google ou Facebook. Para identidades sociais, o Acesso Condicional precisa ser ativado. A detecção é limitada porque as credenciais da conta de rede social são gerenciadas pelo provedor de identidade externo.

Nos locatários do Azure AD B2C, um subconjunto das detecções de risco do Identity Protection está disponível. Confira Investigar o risco com o Identity Protection e Adicionar acesso condicional a fluxos de usuário.

O recurso de conformidade do dispositivo do acesso condicional não está disponível nos locatários do Azure AD B2C.

Integrar o acesso condicional aos fluxos dos usuários e às políticas personalizadas

No Azure AD B2C, você pode disparar condições de acesso condicional em fluxos dos usuários internos. Você também pode incorporar o acesso condicional a políticas personalizadas. Assim como ocorre com outros aspectos do fluxo de usuário B2C, as mensagens de experiência do usuário final podem ser personalizadas de acordo com a voz, a marca e as alternativas de mitigação da sua organização. Confira Adicionar o acesso condicional a fluxos de usuário.

API do Microsoft Graph

Gerencie também as políticas de acesso condicional do Azure AD B2C com a API do Microsoft Graph. Para obter detalhes, confira a documentação do acesso condicional e as operações do Microsoft Graph.