Tutorial: Configurar o Experian com o Azure Active Directory B2C

Neste tutorial, saiba como integrar o Azure AD B2C (Azure Active Directory B2C ) ao Experian CrossCore, um serviço que verifica a identificação do usuário. Ele faz a análise de risco com base nas informações fornecidas pelo usuário durante a inscrição. O CrossCore permite que os usuários se conectem ou não.

Saiba mais sobre as soluções, os serviços etc. da Experian.

Neste tutorial, você pode usar os seguintes atributos na análise de risco do CrossCore:

- Endereço IP

- Nome

- Middle Name

- Sobrenome

- Endereço

- City

- Estado ou Província

- Código postal

- País ou Região

- Número do telefone

Pré-requisitos

Para começar, você precisará de:

- Uma assinatura do Microsoft Entra

- Se não tiver, você pode obter uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

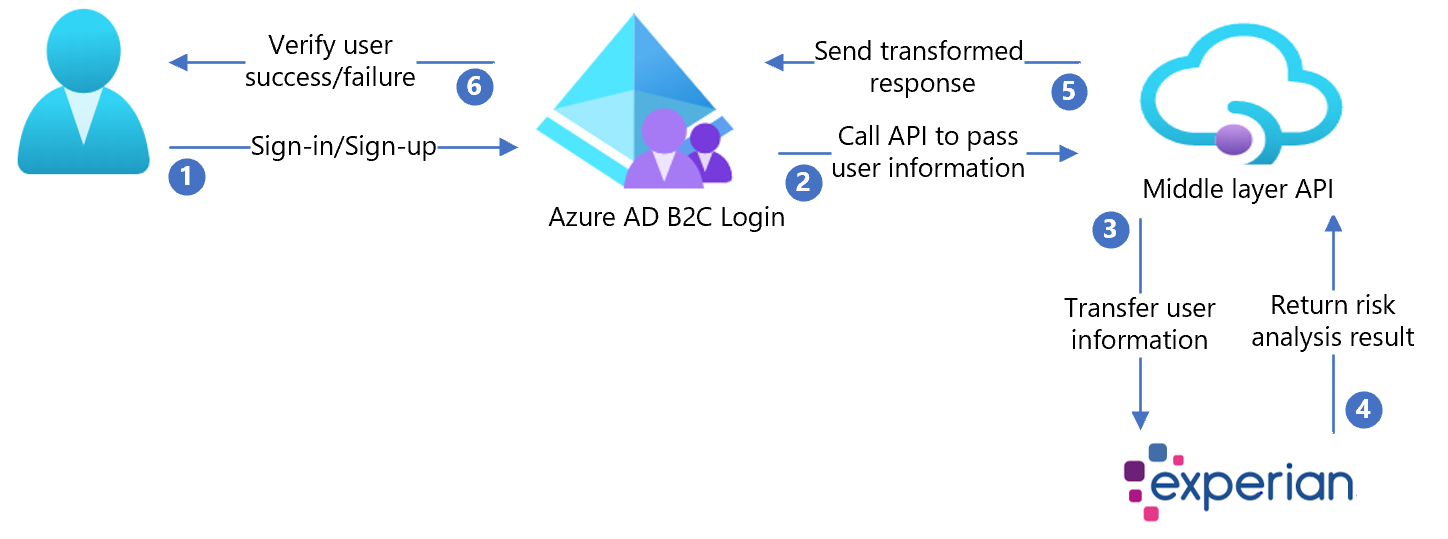

Descrição do cenário

A integração do Experian inclui os seguintes componentes:

- Azure AD B2C: o servidor de autorização que verifica as credenciais do usuário, também conhecido como IdP (provedor de identidade)

- Experian CrossCore: o serviço obtém entradas do usuário e verifica a identidade dele

- API REST personalizada: essa API implementa a integração entre o Azure AD B2C e o CrossCore

O diagrama de arquitetura a seguir mostra a implementação.

- O usuário chega em uma página de entrada, cria uma conta e insere informações. O Azure AD B2C coleta os atributos do usuário.

- O Azure AD B2C chama a API de camada intermediária e transmite os atributos de usuário.

- A API de camada intermediária coleta atributos de usuário e os transforma em um formato pronto para o Experian CrossCore. Em seguida, ela os envia para o Experian.

- O Experian consome as informações e valida a identificação do usuário com base na análise de risco. Em seguida, ele retorna o resultado para a API de camada intermediária.

- A API de camada intermediária processa as informações e envia informações relevantes em um formato JSON para o Azure AD B2C.

- O Azure AD B2C recebe as informações da API de camada intermediária. Com uma falha, uma mensagem de erro é exibida. Com o sucesso, o usuário será autenticado e gravado no diretório.

Integração com o Experian

- Crie uma conta do Experian. Para começar, acesse Experian e role a página até a parte inferior do formulário de contato.

- Quando uma conta for criada, você receberá informações para a configuração da API. As seções a seguir continuam o processo.

Configurar políticas do Azure AD B2C

Implantar a API

- Implante a integração de parceiros em um serviço do Azure: acesse /CrossCoreIntegrationApi.sln.

- Publique o código por meio do Visual Studio.

Observação

Use a URL do serviço implantado para definir a ID do Microsoft Entra com as configurações necessárias.

Implantar o certificado do cliente

A chamada à API do Experian é protegida por um certificado do cliente, fornecido pela Experian.

- Siga as instruções descritas em Certificado de cliente privado.

- Carregue o certificado no serviço Aplicativo Azure.

A política de exemplo tem duas etapas:

- Carregue o certificado.

- Defina a chave

WEBSITE_LOAD_ROOT_CERTIFICATEScom a impressão digital do certificado.

Configurar a API

As configurações do aplicativo podem ser configuradas no serviço de aplicativo no Azure. Use esse método para definir as configurações sem fazer check-in delas em um repositório.

Forneça as seguintes configurações de aplicativo para a API REST:

| Configurações do aplicativo | Fonte | Observações |

|---|---|---|

| CrossCoreConfig:TenantId | Configuração da conta do Experian | N/D |

| CrossCoreConfig:OrgCode | Configuração da conta do Experian | N/D |

| CrossCore:ApiEndpoint | Configuração da conta do Experian | N/D |

| CrossCore:ClientReference | Configuração da conta do Experian | N/D |

| CrossCore:ModelCode | Configuração da conta do Experian | N/D |

| CrossCore:OrgCode | Configuração da conta do Experian | N/D |

| CrossCore:SignatureKey | Configuração da conta do Experian | N/D |

| CrossCore:TenantId | Configuração da conta do Experian | N/D |

| CrossCore:CertificateThumbprint | Certificado Experian | N/D |

| BasicAuth:ApiUsername | Definir um nome de usuário para a API | Usado na configuração do ExtId |

| BasicAuth:ApiPassword | Definir uma senha para a API | Usado na configuração do ExtId |

Criar chaves de política de API

Veja Pacote inicial de política personalizada para criar duas chaves de política, uma para:

- Nome de usuário da API

- Senha da API que você definiu para a autenticação básica HTTP

Observação

Mais tarde, você precisará das chaves para configurar as políticas.

Substitua os valores de configuração

Nas políticas personalizadas da integração de parceiros, localize os espaços reservados a seguir e substitua-os pelos valores correspondentes da sua instância

| Espaço reservado | Substituir pelo valor | Exemplo |

|---|---|---|

| {your_tenant_name} | Seu nome curto do locatário | "yourtenant" from yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Nome Azure AD B2C da sua política TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | ID do aplicativo IdentityExperienceFramework configurada em seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {seu_locatário_ ProxyIdentityExperienceFramework_IDdoaplicativo} | ID do aplicativo ProxyIdentityExperienceFramework configurada em seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID do aplicativo de armazenamento do seu locatário | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID de objeto do aplicativo de armazenamento do locatário | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Nome da chave de nome de usuário, criada em Criar chaves de política de API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Nome da chave de senha, criada em Criar chaves de política de API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | URL do serviço de aplicativo que você configurou | https://yourapp.azurewebsites.net |

Configurar a política do Azure AD B2C

Veja Pacote inicial de política personalizada para obter instruções sobre como configurar seu locatário do Azure AD B2C e as políticas.

Observação

Esta política de exemplo é baseada no Pacote inicial de política personalizada do Active Directory B2C/LocalAccounts.

Dica

Recomendamos que os clientes adicionem uma notificação de consentimento na página da coleta de atributos. Notifique os usuários de que as informações são enviadas a serviços de terceiros para verificação de identidade.

Testar o fluxo de usuário

- Abra o locatário do Azure AD B2C e, em Políticas, selecione Fluxos de usuário.

- Selecione o Fluxo de Usuário criado anteriormente.

- Selecione Executar fluxo de usuário.

- Aplicativo: o aplicativo registrado (um exemplo disso é o JWT).

- URL de Resposta: URI de redirecionamento.

- Selecione Executar fluxo de usuário.

- Conclua o fluxo de inscrição e crie uma conta.

- Saia.

- Conclua o fluxo de entrada.

- Selecione Continuar

- O quebra-cabeça CrossCore será exibido.