Tutorial para configurar IDology com o Azure Active Directory B2C

Neste tutorial de exemplo, fornecemos orientações sobre como integrar o Azure AD B2C com o IDology. O IDology é uma verificação de identidade e um provedor de prova de ortografia com várias soluções. Neste exemplo, abordaremos a solução de Esperaid por IDology.

Pré-requisitos

Para começar, você precisará de:

- Uma assinatura do Azure. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Um locatário do Azure AD B2C que está vinculado à sua assinatura do Azure.

Descrição do cenário

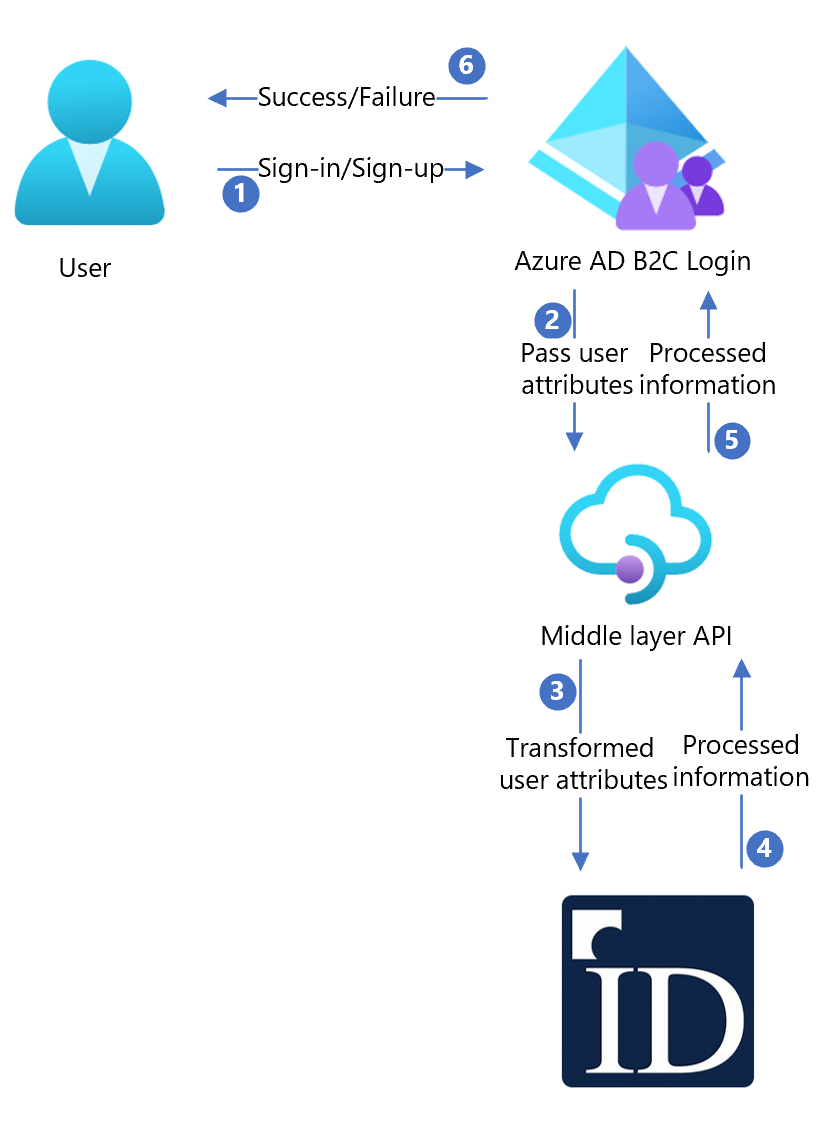

A integração IDology inclui os seguintes componentes:

- Azure AD B2C - O servidor de autorização responsável por verificar as credenciais do usuário. Ele também é conhecido como provedor de identidade.

- IDology – o serviço IDology usa a entrada fornecida pelo usuário e verifica a identidade do usuário.

- API REST personalizada – Essa API implementa a integração entre Microsoft Entra ID e o serviço IDology.

O diagrama de arquitetura a seguir mostra a implementação.

| Etapa | Descrição |

|---|---|

| 1 | Um usuário chega na página de entrada. |

| 2 | O usuário seleciona a opção de inscrição para criar uma nova conta e inserir informações na página. O Azure AD B2C coleta os atributos do usuário. |

| 3 | O Azure AD B2C chama a API da camada intermediária e transmite os atributos de usuário. |

| 4 | A API de camada intermediária coleta atributos de usuário e os transforma em um formato que a API IDOlogy pode consumir. Em seguida, ele envia as informações para IDology. |

| 5 | O IDology consume as informações e processá-las, e então retorna o resultado para a API da camada intermediária. |

| 6 | A API da camada intermediária processa as informações e envia informações relevantes de volta para o Azure AD B2C. |

| 7 | O Azure AD B2C recebe informações de volta da API da camada intermediária. Se ele mostrar uma resposta de Falha, uma mensagem de erro será exibida para o usuário. Se ele mostrar uma resposta de Êxito, o usuário será autenticado e gravado no diretório. |

Observação

Azure AD B2C também pode solicitar que o cliente execute a autenticação de step-up, mas esse cenário está fora do escopo deste tutorial.

Integração com o IDology

O IDology fornece uma variedade de soluções, que podem ser encontradas aqui. Para este exemplo, usamos o esperado.

Para criar uma conta do IDology, entre em contato com IDology.

Depois que uma conta for criada, você receberá as informações necessárias para a configuração da API. As seções a seguir descrevem o processo.

Integrar ao Azure AD B2C

Parte 1: Implantar a API

Implante o código de API fornecido em um serviço do Azure. O código pode ser publicado no Visual Studio, seguindo estas Instruções.

Você precisará do URL do serviço implantado para configurar o Microsoft Entra ID com as configurações necessárias.

Parte 2 - configurar a API

As configurações do aplicativo podem ser configuradas no Serviço de Aplicativo no Azure. Com esse método, as configurações podem ser configuradas com segurança sem verificá-las em um repositório. Você precisará fornecer as seguintes configurações para a API REST:

| Configurações do aplicativo | Fonte | Observações |

|---|---|---|

| IdologySettings:ApiUsername | Configuração de conta IDology | |

| IdologySettings:ApiPassword | Configuração de conta IDology | |

| WebApiSettings:ApiUsername | Definir um nome de usuário para a API | Usado na configuração do ExtId |

| WebApiSettings:ApiPassword | Definir uma senha para a API | Usado na configuração do ExtId |

Parte 3 - Criar Chaves de Política de API

Siga este documento para criar duas chaves de política: uma para o nome de usuário da API e outra para a senha da API que você definiu acima.

A política de exemplo usa estes nomes de chave:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Parte 4; Configurar a Política do Azure AD B2C

Siga este documento para baixar o pacote de início do LocalAccounts e configurar a política para o locatário Azure ad B2C. Siga as instruções até concluir a seção Testar a Política Personalizada.

Baixe as duas políticas de exemplo aqui.

Atualize as duas políticas de exemplo:

Abra ambas as políticas:

Na seção

Idology-ExpectId-API, atualize oServiceUrlitem de metadados com o local da API implantada acima.Substitua

yourtenantpelo nome de seu locatário do Azure AD B2C. Por exemplo, se o nome do seu locatário do Azure AD B2C écontosotenant, substitua todas as instâncias deyourtenant.onmicrosoft.comcomcontosotenant.onmicrosoft.com.

Abra o arquivo TrustFrameworkExtensions.xml:

Localize o elemento

<TechnicalProfile Id="login-NonInteractive">. Substitua ambas as instâncias deIdentityExperienceFrameworkAppIdpela ID do aplicativo IdentityExperienceFramework criado anteriormente.Substitua ambas as instâncias de

ProxyIdentityExperienceFrameworkAppIdpela ID do aplicativo ProxyIdentityExperienceFramework criado anteriormente.

Substitua o SignInorSignUp.xml e TrustFrameworkExtensions.xml carregados anteriormente para Azure AD B2C na etapa 1 com as duas políticas de exemplo atualizadas.

Observação

Como prática recomendada, aconselhamos que os clientes adicionem notificação de autorização na página coleção de atributos. Notifique os usuários que as informações serão enviadas a serviços de terceiros para Verificação de Identidade.

Testar o fluxo de usuário

Abra o locatário do Azure AD B2C e, em Políticas, selecione Fluxos de usuário.

Selecione o Fluxo de Usuário criado anteriormente.

Selecione Executar fluxo de usuário e escolha as configurações:

Aplicativo - selecione o aplicativo registrado (o exemplo é JWT).

URL de resposta - selecione a URL de Redirecionamento.

Selecione Executar fluxo de usuário.

Percorra o fluxo de inscrição e crie uma conta.

Saia.

Percorrer o fluxo de inscrição.

O quebra-cabeça IDology será exibido depois que você inserir continuar.

Próximas etapas

Para obter informações adicionais, examine os seguintes artigos: