Configure o OIDC (OpenID Connect) do itsme com o Azure Active Directory B2C

O aplicativo de ID digital do itsme permite que você entre com segurança sem leitores de cartão, senhas, autenticação de dois fatores ou vários códigos de PIN. O aplicativo do itsme fornece uma autenticação de cliente forte com uma identidade verificada. Neste artigo, saiba como integrar a autenticação do Azure Active Directory B2C com o OpenID Connect (OIDC) do itsme usando uma política de fluxo de usuário de segredo do cliente.

Pré-requisitos

Para começar, você precisará de:

- Uma assinatura do Azure. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Um locatário do Azure AD B2C que está vinculado à sua assinatura do Azure.

- Sua ID do cliente, também conhecida como código de parceiro, fornecida pelo itsme.

- Seu código de serviço fornecido pelo itsme.

- O segredo do cliente para sua conta do itsme.

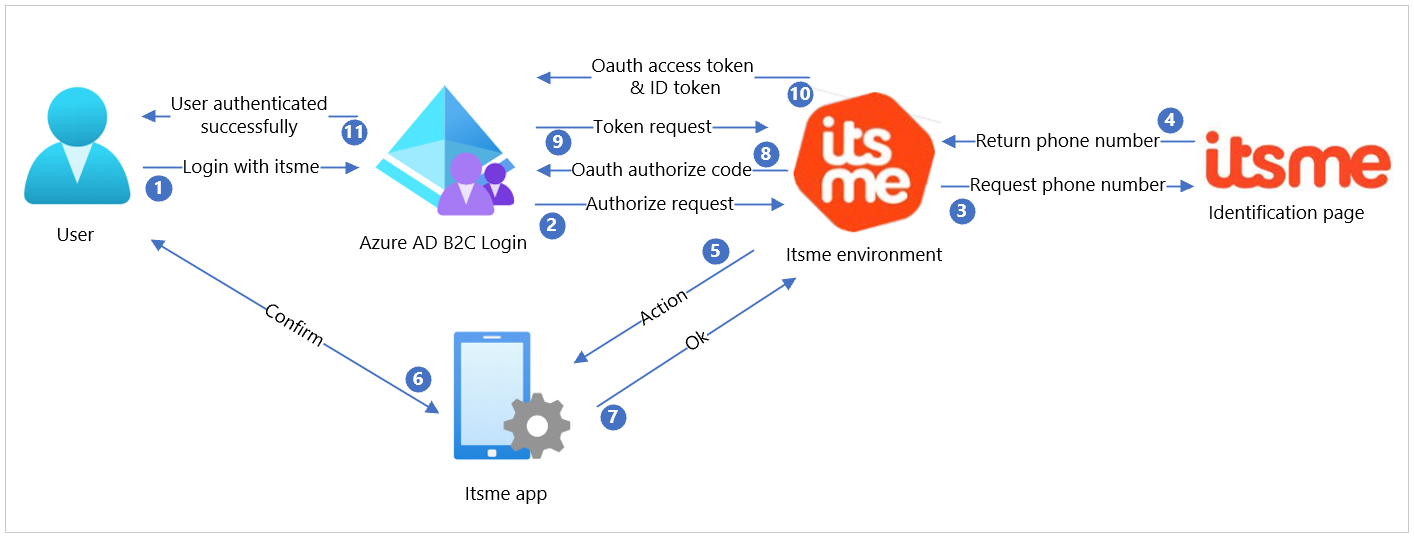

Descrição do cenário

| Etapa | Descrição |

|---|---|

| 1 | No seu site ou aplicativo, inclua o botão Fazer logon com o itsme adaptando o fluxo de usuário do Azure Active Directory B2C. O fluxo de interação é iniciado quando o usuário clica nesse botão. |

| 2 | O Azure AD B2C inicia o fluxo de conexão do OpenID enviando uma solicitação de autorização para a API de segredo do cliente do itsme. Um ponto de extremidade bem conhecido/OpenID-configuration está disponível contendo informações sobre os pontos de extremidade. |

| 3 | O ambiente do itsme redireciona o usuário para a página de identificação do itsme, permitindo que o usuário preencha o telefone dele. |

| 4 | O ambiente do itsme recebe o número de telefone do usuário e valida a exatidão. |

| 5 | Se o número de telefone pertencer a um usuário do itsme ativo, uma ação será criada para o aplicativo do itsme. |

| 6 | O usuário abre o aplicativo do itsme, verifica a solicitação e confirma a ação. |

| 7 | O aplicativo informa ao ambiente do itsme que a ação foi confirmada. |

| 8 | O ambiente de itsme retorna o código de autorização do OAuth para Azure AD B2C. |

| 9 | Usando o código de autorização, o Azure AD B2C faz uma solicitação de token. |

| 10 | O ambiente do itsme verifica a solicitação de token e, se ela ainda for válida, retorna o token de acesso do OAuth e o token de ID que contém as informações de usuário solicitadas. |

| 11 | Por fim, o usuário é redirecionado para a URL de redirecionamento como um usuário autenticado. |

Integração com o itsme

Para criar uma conta com o itsme, acesse o itsme no Azure Marketplace.

Ative sua conta do itsme, enviando um email para onboarding@itsme.be. Você receberá um Código de parceiro e um Código de serviço que serão necessários para a configuração do B2C.

Após a ativação de sua conta de parceiro do itsme, você receberá um email com um link de uso único para o segredo do cliente.

Siga as instruções em itsme para concluir a configuração.

Integrar ao Azure AD B2C

Configurar um novo provedor de identidade no Azure AD B2C

Observação

Se ainda não tiver um, você precisará criar um locatário do Azure AD B2C que esteja vinculado à sua assinatura do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para o seu locatário do Azure Active Directory B2C no menu Diretórios + assinaturas.

Em Serviços do Azure, selecione Azure ad B2C (ou selecione Mais serviços e use a caixa de pesquisa Todos os serviços para procurar Azure AD B2C).

Selecione Provedores de identidade e Novo provedor do OpenID Connect.

Preencha o formulário com as seguintes informações:

Propriedade Valor Nome itsme URL de metadados https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

onde<environment>ée2e(ambiente de teste) ouprd(produção)ClientID Sua ID do cliente, também conhecida como Código de parceiro Segredo do cliente Seu client_secret Escopo serviço openid: email do perfil YOURSERVICECODE [telefone] [endereço] Tipo de Resposta code Modo de resposta Consulta Dica de domínio Você pode deixar isso em branco UserID sub Nome de exibição name Nome given_name Sobrenome family_name Email email Selecione Salvar.

Configurar um fluxo de usuário

No locatário do Azure AD B2C, em Políticas, selecione Fluxos dos usuários.

Selecione Novo fluxo de usuário.

Selecione Inscrever-se e entrar, selecione uma versão e selecione Criar.

Insira um Nome.

Na seção Provedores de identidade, selecione itsme.

Selecione Criar.

Abra o fluxo de usuário recém-criado selecionando o nome do fluxo do usuário.

Selecione Propriedades e ajuste os seguintes valores:

- Altere Tempos de vida dos tokens de acesso& e de ID (minutos) para 5.

- Altere Tempo de vida da janela deslizante do token de atualização para Sem expiração.

Registrar um aplicativo

Em seu locatário B2C, em Gerenciar, selecione Registros de aplicativo>Novo registro.

Forneça um Nome para o aplicativo e insira seu URI de redirecionamento. Para fins de teste, insira

https://jwt.ms.Verifique se a autenticação multifator está Desabilitada.

Selecione Registrar.

a. Para fins de teste, selecione Autenticação e, em Concessão implícita, marque as caixas de seleção Tokens de acesso e Tokens de ID.

b. Clique em Salvar.

Testar o fluxo de usuário

No locatário do B2C, em Políticas, selecione Fluxos dos usuários.

Selecione o fluxo de usuário criado anteriormente.

Selecione Executar fluxo de usuário.

a. Aplicativo: selecione o aplicativo registrado

b. URL de Resposta: selecione a URL de redirecionamento

A página se Identifique-se é exibida.

Insira o número do telefone celular e selecione enviar.

Confirme a ação no aplicativo itsme.

Próximas etapas

Para obter informações adicionais, examine os seguintes artigos: