Tutorial para configurar o Onfido com o Azure Active Directory B2C

Neste tutorial, saiba como integrar o Azure AD B2C (Azure Active Directory B2C) ao Onfido, um aplicativo de verificação de ID com documento e biometria facial. Use-o para atender aos requisitos de conhecer seu cliente e de identidade. O Onfido usa uma tecnologia de IA (inteligência artificial) que verifica a identidade combinando uma ID com foto e biometria facial. A solução conecta uma identidade digital a uma pessoa, fornece uma experiência de integração confiável e ajuda a reduzir fraudes.

Neste tutorial, você habilitará o serviço Onfido para verificar a identidade no fluxo de inscrição ou entrada. Os resultados do Onfido informam decisões sobre quais produtos ou serviços o usuário acessa.

Pré-requisitos

Para começar, você precisará de:

Uma assinatura do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

- Uma conta de avaliação do Onfido

- Acesse onfido.com Fale conosco e preencha o formulário

Descrição do cenário

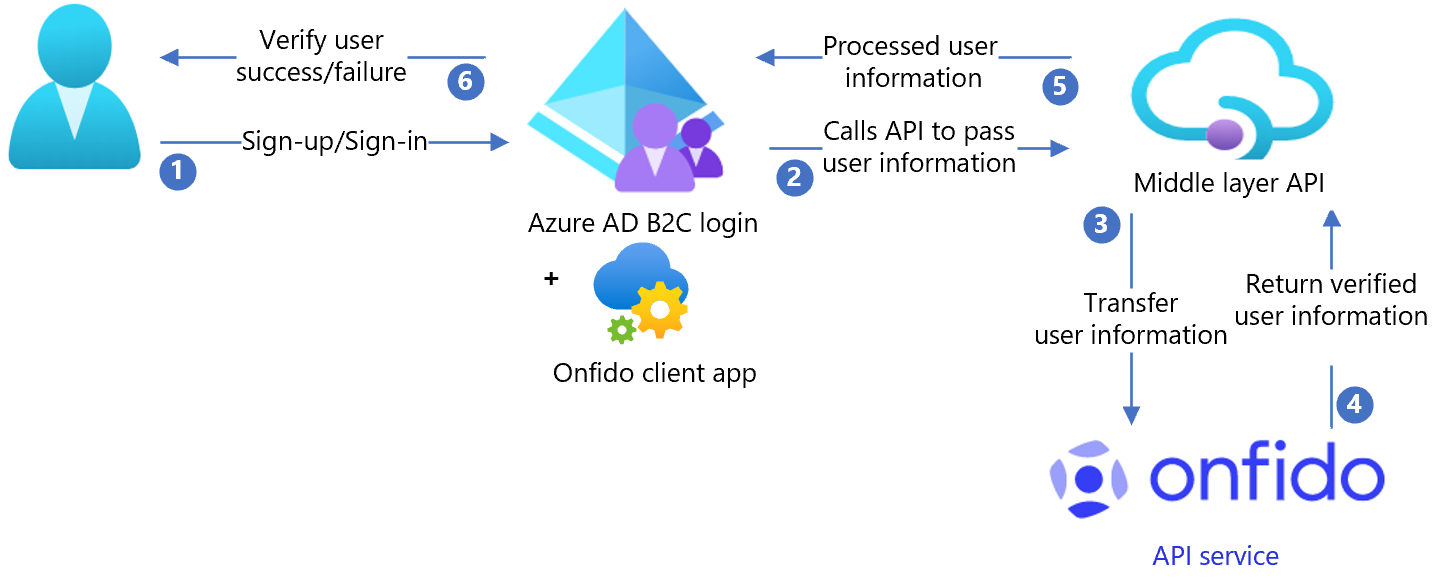

A integração do Onfido inclui os seguintes componentes:

- Locatário do Azure AD B2C – o servidor de autorização que verifica as credenciais do usuário com base nas políticas personalizadas definidas no locatário. Também é conhecido como IdP (provedor de identidade). Ele hospeda o aplicativo cliente do Onfido, que coleta os documentos do usuário e transmite para o serviço de API do Onfido.

- Cliente Onfido – um utilitário de coleta de documentos de cliente JavaScript configurável implantado em páginas da Web. Ele verifica detalhes como tamanho e qualidade do documento.

- REST API intermediária – fornece pontos de extremidade para o locatário do Azure AD B2C se comunicar com o serviço de API do Onfido. Cuida do processamento de dados e adere aos requisitos de segurança de ambos.

- Serviço de API do Onfido – o serviço de back-end que salva e verifica documentos do usuário.

O diagrama de arquitetura a seguir mostra a implementação.

- O usuário se inscreve para criar uma conta e insere atributos. O Azure AD B2C coleta os atributos. O aplicativo cliente do Onfido hospedado no Azure AD B2C verifica as informações do usuário.

- O Azure AD B2C chama a API de camada intermediária e transmite os atributos.

- A API de camada intermediária coleta atributos e os converte em um formato de API do Onfido.

- O Onfido processa atributos para validar a identificação do usuário e envia o resultado para a API da camada intermediária.

- A API de camada intermediária processa os resultados e envia informações relevantes para o Azure AD B2C no formato JSON (JavaScript Object Notation).

- O Azure AD B2C recebe as informações. Se a resposta falhar, uma mensagem de erro será exibida. Se a resposta for bem-sucedida, o usuário será autenticado e gravado no diretório.

Criar uma conta do Onfido

- Crie uma conta do Onfido: acesse onfido.com Fale conosco e preencha o formulário.

- Crie uma chave de API: vá para Introdução (API v3.5).

Observação

Você precisará da chave mais tarde.

Documentação do Onfido

As chaves dinâmicas são faturáveis, mas você pode usar chaves de área restrita para testar. Vá para onfido.com, Área restrita e diferenças dinâmicas. As chaves de área restrita produzem a mesma estrutura de resultado que as chaves dinâmicas, mas os resultados são predeterminados. Os documentos não são processados ou salvos.

Para obter mais documentação do Onfido, confira:

Configure políticas do Azure AD B2C

Implantar a API

- Implante o código de API em um serviço do Azure. Acesse samples/OnFido-Combined/API/Onfido.Api/. Você pode publicar o código usando o Visual Studio.

- Configure o CORS (compartilhamento de recursos entre origens).

- Adicione a Origem Permitida como

https://{your_tenant_name}.b2clogin.com.

Observação

Você precisará da URL de serviço implantada para configurar a ID do Microsoft Entra.

Adicionando definições de configuração confidenciais

Defina as configurações do aplicativo no Serviço de Aplicativo do Azure sem fazer check-in delas em um repositório.

Configurações da API REST:

- Nome da configuração de aplicativo: OnfidoSettings:AuthToken

- Fonte: conta do Onfido

Implantar a interface do usuário

Configure seu local de armazenamento

- No portal do Azure, crie um contêiner.

- Armazene os arquivos de interface do usuário em /samples/OnFido-Combined/UI, em seu contêiner de blob.

- Permita acesso do CORS ao contêiner de armazenamento que você criou: vá para Configurações>Origem Permitida.

- Digite

https://{your_tenant_name}.b2clogin.com. - Substitua o nome do locatário pelo nome do locatário do Azure AD B2C usando letras minúsculas. Por exemplo,

https://fabrikam.b2clogin.com. - Para Métodos Permitidos, selecione

GETePUT. - Selecione Salvar.

Atualize arquivos da interface do usuário

- Nos arquivos da interface do usuário, acesse samples/OnFido-Combined/UI/ocean_blue.

- Abra todos os arquivo HTML.

- Localize

{your-ui-blob-container-url}e substitua pelas URLs das pastas ocean_blue, dist e assets da interface do usuário. - Localize

{your-intermediate-api-url}e substitua pela URL do serviço de aplicativo de API intermediário.

Carregar seus arquivos

- Armazene os arquivos de pasta da interface do usuário em seu contêiner de blob.

- Use o Gerenciador de Armazenamento do Azure para gerenciar discos gerenciados do Azure e permissões de acesso.

Configurar o Azure AD B2C

Substitua os valores de configuração

Em /samples/OnFido-Combined/Policies, localize os seguintes espaços reservados e substitua pelos valores correspondentes da sua instância.

| Espaço reservado | Substituir pelo valor | Exemplo |

|---|---|---|

| {your_tenant_name} | Seu nome curto do locatário | "seu locatário" de yourtenant.onmicrosoft.com |

| {your_tenantID} | Sua TenantID do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | ID do aplicativo IdentityExperienceFramework configurada em seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {seu_locatário_ ProxyIdentityExperienceFramework_IDdoaplicativo} | ID do aplicativo ProxyIdentityExperienceFramework configurada em seu locatário do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID do aplicativo de armazenamento de seu locatário | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID de objeto do aplicativo de armazenamento do locatário | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | Chave de instrumentação da instância de insights do aplicativo* | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | URL de localização das pastas ocean_blue, dist e assets da interface do usuário | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | A URL do serviço de aplicativo que você configurou | https://yourapp.azurewebsites.net |

\* Insights do aplicativo pode estar em um locatário diferente. Esta etapa é opcional. Remova os TechnicalProfiles e OrchestrationSteps correspondentes se não forem necessários.

Configurar a política do Azure AD B2C

Consulte Pacote inicial de política personalizada para obter instruções sobre como configurar seu locatário do Azure AD B2C e as políticas. As políticas personalizadas são um conjunto de arquivos XML que você carrega em seu locatário do Azure AD B2C para definir perfis técnicos e percursos do usuário.

Observação

Recomendamos que você adicione uma notificação de consentimento na página de coleção de atributos. Notifique os usuários de que as informações são enviadas a serviços de terceiros para verificação de identidade.

Testar o fluxo de usuário

- Abra o locatário do Azure AD B2C.

- Em Políticas, selecione Identity Experience Framework.

- Selecione o SignUpSignIn criado anteriormente.

- Selecione Executar fluxo de usuário.

- Em Aplicativo, selecione o aplicativo registrado (o exemplo é JWT).

- Em URL de resposta, selecione a URL de redirecionamento.

- Selecione Executar fluxo de usuário.

- Conclua o fluxo de inscrição.

- Crie uma conta.

- Quando o atributo de usuário é criado, o Onfido é chamado durante o fluxo.

Observação

Se o fluxo estiver incompleto, confirme se o usuário foi salvo no diretório.