Gerenciar a autenticação da chave de acesso para uma instância da Configuração de Aplicativos do Azure

Cada solicitação para um recurso da Configuração de Aplicativos do Azure deve ser autenticada. Por padrão, as solicitações podem ser autenticadas com credenciais Microsoft Entra ou usando uma chave de acesso. Desses dois tipos de esquemas de autenticação, o Microsoft Entra ID oferece segurança superior e facilidade de uso em chaves de acesso e é recomendado pela Microsoft. Para exigir que os clientes usem o Microsoft Entra ID para autenticar solicitações, você pode desabilitar o uso das chaves de acesso para um recurso da Configuração de Aplicativos do Azure. Se você quiser usar chaves de acesso para autenticar a solicitação, é recomendável girar as chaves de acesso periodicamente para aprimorar a segurança. Confira as recomendações para proteger os segredos do aplicativo para saber mais.

Habilitar a autenticação da chave de acesso

A chave de acesso é habilitada por padrão e você pode usar chaves de acesso em seu código para autenticar solicitações.

Para permitir a autenticação de chave de acesso para um recurso de Configuração de Aplicativo do Azure no portal do Azure, siga estas etapas:

Navegue até o recurso da Configuração de Aplicativos do Azure no portal do Azure.

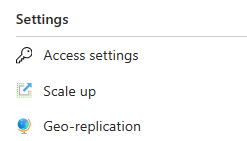

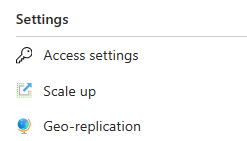

Localize a definição de Configurações de acesso em Configurações.

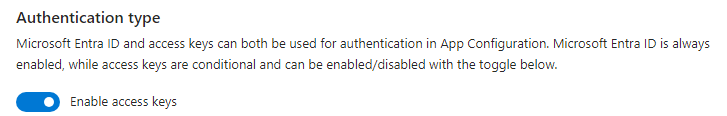

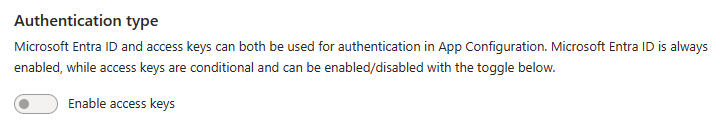

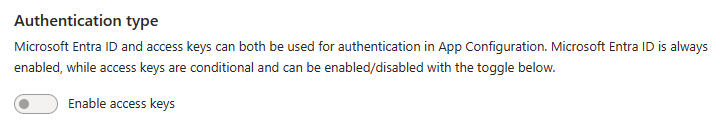

Defina a alternância Habilitar chaves de acesso para Habilitada.

Verificar se a autenticação da chave de acesso está habilitada

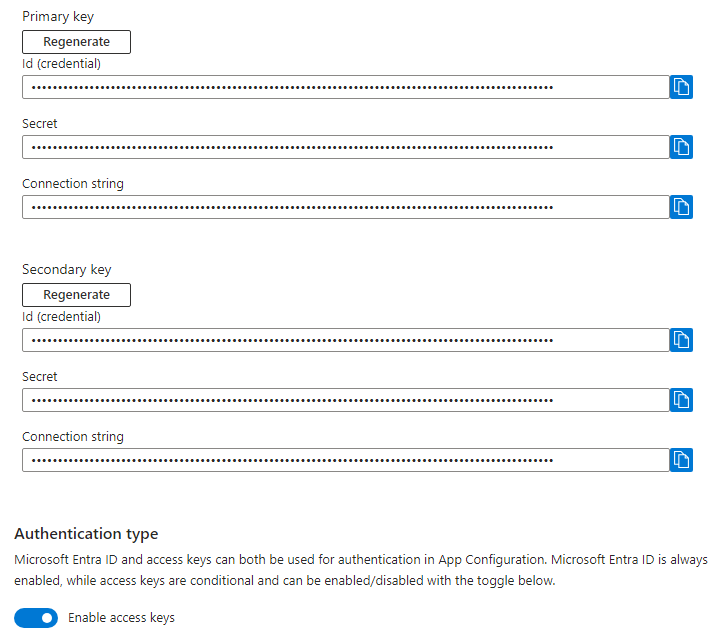

Para verificar se a autenticação de chave de acesso está habilitada, verifique se você consegue obter uma lista de chaves de acesso somente leitura e de leitura/gravação. Essa lista só existirá se a autenticação de chave de acesso estiver habilitada.

Para verificar se a autenticação da chave de acesso está habilitada para um recurso da Configuração de Aplicativos do Azure no portal do Azure, siga estas etapas:

Navegue até o recurso da Configuração de Aplicativos do Azure no portal do Azure.

Localize a definição de Configurações de acesso em Configurações.

Verifique se há chaves de acesso exibidas e se o estado alternado de Habilitar chaves de acesso está definido como habilitado.

Desabilitar a autenticação da chave de acesso

Desabilitar a autenticação da chave de acesso excluirá todas as chaves de acesso. Se qualquer aplicativo em execução estiver usando chaves de acesso para autenticação, eles começarão a falhar depois que a autenticação da chave de acesso for desabilitada. Somente solicitações autenticadas usando o Microsoft Entra ID serão bem-sucedidas. Para obter mais informações sobre como usar o Microsoft Entra ID, confira Autorizar acesso à Configuração de Aplicativos do Azure usando o Microsoft Entra ID. Habilitar a autenticação da chave de acesso novamente gerará um novo conjunto de chaves de acesso e todos os aplicativos que tentarem usar as chaves de acesso antigas ainda falharão.

Aviso

Se algum cliente estiver acessando dados em seu recurso de Configuração de Aplicativos do Azure com chaves de acesso, a Microsoft recomenda que você migre esses clientes para o Microsoft Entra ID antes de desabilitar a autenticação da chave de acesso.

Para não permitir a autenticação da chave de acesso para um recurso da Configuração de Aplicativos do Azure no portal do Azure, siga estas etapas:

Navegue até o recurso da Configuração de Aplicativos do Azure no portal do Azure.

Localize a definição de Configurações de acesso em Configurações.

Defina a alternância Habilitar chaves de acesso para Desabilitado.

Verificar se a autenticação da chave de acesso está desabilitada

Para verificar se a autenticação da chave de acesso não é mais permitida, pode ser feita uma solicitação para listar as chaves de acesso para o recurso da Configuração de Aplicativos do Azure. Se a autenticação da chave de acesso estiver desabilitada, não haverá nenhuma chave de acesso e a operação de lista retornará uma lista vazia.

Para verificar se a autenticação da chave de acesso está desabilitada para um recurso da Configuração de Aplicativos do Azure no portal do Azure, siga estas etapas:

Navegue até o recurso da Configuração de Aplicativos do Azure no portal do Azure.

Localize a definição de Configurações de acesso em Configurações.

Verifique se não há chaves de acesso exibidas e se o estado alternado de Habilitar chaves de acesso está desativado.

Permissões para permitir ou não permitir a autenticação da chave de acesso

Para modificar o estado da autenticação da chave de acesso para um recurso da Configuração de Aplicativos do Azure, o usuário deve ter permissões para criar e gerenciar os recursos da Configuração de Aplicativos do Azure. As funções do RBAC do Azure (controle de acesso baseado em função do Azure) que fornecem essas permissões incluem a ação Microsoft.AppConfiguration/configurationStores/write ou Microsoft.AppConfiguration/configurationStores/* . As funções internas com essa ação incluem:

- A função de Proprietário do Azure Resource Manager

- A função de Colaborador do Azure Resource Manager

Essas funções não fornecem acesso a dados em um recurso da Configuração de Aplicativos do Azure por meio do Microsoft Entra ID. No entanto, elas incluem a permissão da ação Microsoft.AppConfiguration/configurationStores/listKeys/action que concede acesso às chaves de acesso do recurso. Com essa permissão, o usuário pode usar as chaves de acesso para acessar todos os dados no recurso.

As atribuições de função devem ser limitadas ao nível do recurso da Configuração de Aplicativos do Azure ou a um nível superior para permitir que o usuário permita ou não a autenticação da chave de acesso para o recurso. Para obter mais informações sobre o escopo da função, confira Entender o escopo do RBAC do Azure.

Tenha o cuidado de restringir a atribuição dessas funções somente aos usuários que exigem a capacidade de criar um recurso da Configuração de Aplicativos ou atualizar suas propriedades. Use o princípio de privilégios mínimos para garantir que os usuários tenham as menores permissões necessárias para realizar suas tarefas. Para obter mais informações sobre como gerenciar o acesso com o RBAC do Azure, consulte Melhores práticas para o RBAC do Azure.

Observação

O administrador de serviço de funções de administrador de assinatura clássica e Coadministrator incluem o equivalente da função de proprietário do Azure Resource Manager. A função de Proprietário inclui todas as ações, de modo que um usuário com uma dessas funções administrativas também pode criar e gerenciar recursos da Configuração de Aplicativos. Para obter mais informações, veja Funções do Azure, funções do Microsoft Entra e funções de administrador da assinatura clássico.

Observação

Quando a autenticação da chave de acesso é desabilitada e o modo de autenticação do ARM do repositório de Configuração de Aplicativos é local, a capacidade de ler/gravar valores-chave em um modelo do ARM também será desabilitada. Isso ocorre porque o acesso ao recurso Microsoft.AppConfiguration/configurationStores/keyValues usado em modelos do ARM requer a autenticação da chave de acesso com o modo de autenticação do ARM local. É recomendável usar o modo de autenticação do ARM de passagem. Para obter mais informações, confira Visão geral da implantação.

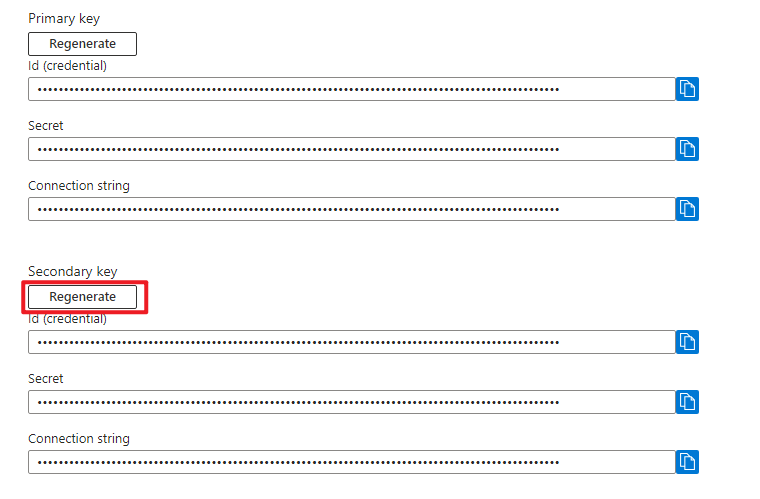

Rotação de chaves de acesso

A Microsoft recomenda a rotação periódica de chaves de acesso para reduzir o risco de vetores de ataque de segredos vazados. Cada recurso da Configuração de Aplicativos do Azure inclui duas chaves de acesso somente leitura e duas chaves de acesso de leitura/gravação, designadas como chaves primárias e secundárias, para facilitar a rotação perfeita de segredos. Esta configuração permite que você alterne chaves de acesso em seus aplicativos sem causar nenhum tempo de inatividade.

É possível fazer a rotação das chaves usando o seguinte procedimento:

Se você estiver usando as duas chaves na produção, altere o código para que apenas uma chave esteja em uso. Neste exemplo, digamos que você decida continuar usando a chave primária do seu repositório. Você deve ter apenas uma chave em seu código, pois quando você regenera sua chave secundária, a versão mais antiga dessa chave deixará de funcionar imediatamente, fazendo com que os clientes que usam a chave mais antiga obtenham erros 401 de acesso negado.

Depois que a chave primária for a única chave em uso, você poderá regenerar a chave secundária.

Vá para a página do recurso no portal do Azure, abra o menu Configurações>Configurações de Acessoe selecione Regenerar na Chave secundária.

Em seguida, atualize o código para usar a chave secundária recém-gerada. É aconselhável examinar os logs do aplicativo para confirmar que todas as instâncias do aplicativo tenham feito a transição do uso da chave primária para a chave secundária antes de prosseguir para a próxima etapa.

Por fim, você pode invalidar as chaves primárias regenerando-as. Na próxima vez, você pode alternar chaves de acesso entre as chaves secundárias e primárias usando o mesmo processo.