Usar o Azure Policy para instalar e gerenciar o agente do Azure Monitor

Usando o Azure Policy, você pode ter o agente do Azure Monitor instalado automaticamente em suas máquinas virtuais existentes e novas e ter os DCRs apropriados automaticamente associados a elas. Este artigo descreve as políticas e iniciativas internas que você pode aproveitar para essa funcionalidade e recursos do Azure Monitor para ajudar a gerenciá-las.

Use as políticas e as iniciativas de política a seguir para instalar o agente automaticamente e associá-lo a uma regra de coleta de dados sempre que uma máquina virtual, um conjunto de dimensionamento ou um servidor habilitado para Azure Arc for criado.

Observação

O Azure Monitor tem uma visualização da experiência DCR de regra de coleta de dados que simplifica a criação de atribuições para políticas e iniciativas que usam DCRs. Isso inclui iniciativas que instalam o agente do Azure Monitor. Você pode optar por usar essa experiência para criar atribuições para as iniciativas descritas neste artigo. Consulte Gerenciar DCRs (regras de coleta de dados) e associações no Azure Monitor para obter mais informações.

Pré-requisitos

Antes de prosseguir, examine os pré-requisitos para a instalação do agente.

Observação

De acordo com as melhores práticas de Identidade da Microsoft, as políticas para instalar o Agente do Azure Monitor em máquinas virtuais e conjuntos de dimensionamento dependem da identidade gerenciada atribuída pelo usuário. Essa opção de identidade gerenciada é a mais escalonável e resiliente para esses recursos. Em servidores habilitados para Azure Arc, as políticas dependem apenas da identidade gerenciada atribuída pelo sistema como a única opção com suporte no momento.

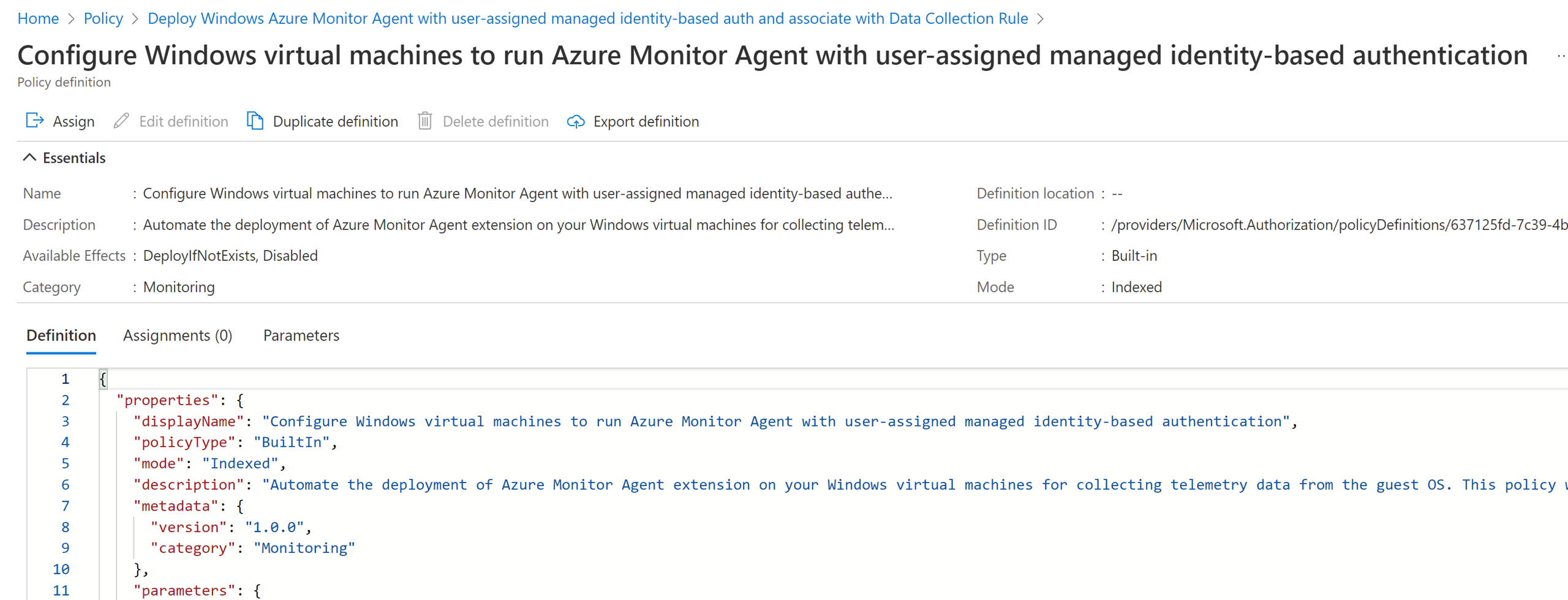

Políticas internas

Você pode usar as políticas individuais da iniciativa de política anterior para executar uma só ação em escala. Por exemplo, se você só desejar instalar automaticamente o agente, use a segunda política de instalação de agente da iniciativa, conforme é mostrado.

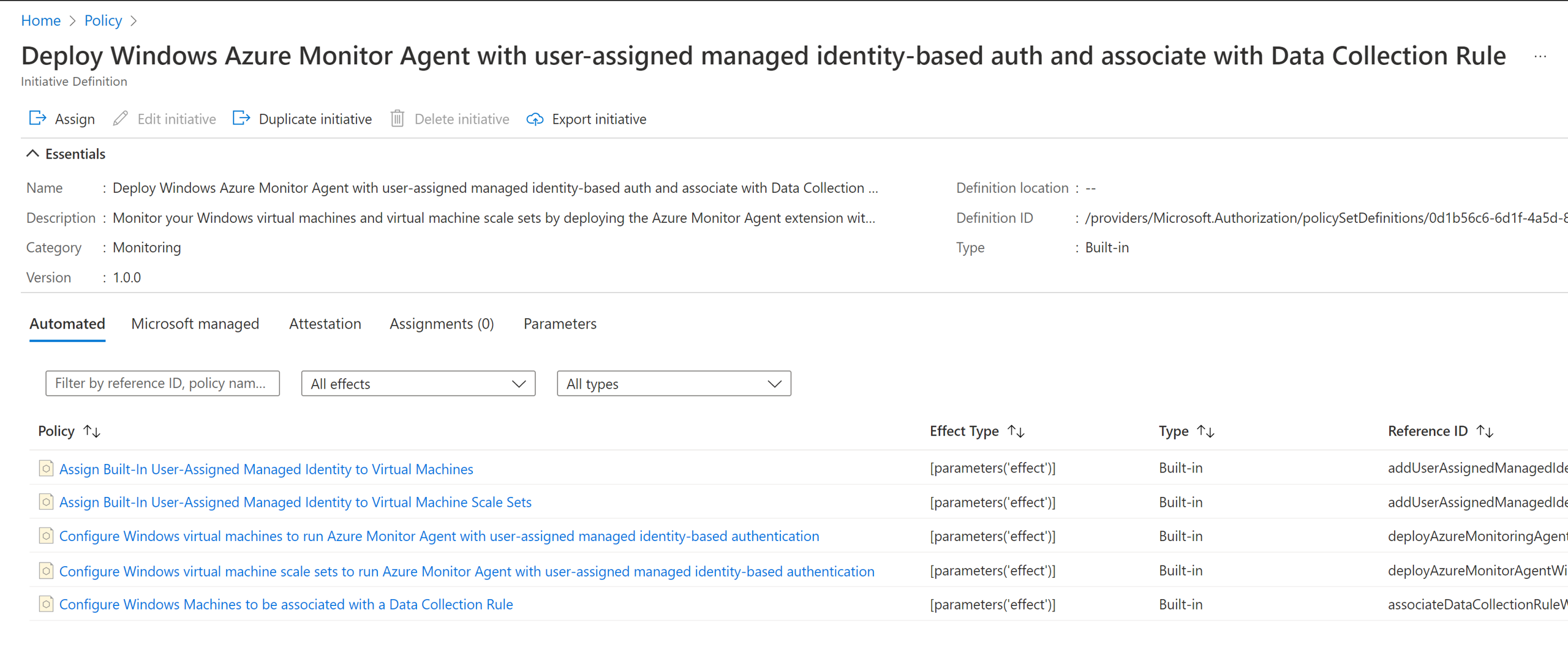

Iniciativas de políticas integradas

Há iniciativas de política internas para máquinas virtuais Windows e Linux, e conjuntos de dimensionamento que fornecem integração em escala usando agentes do Azure Monitor de ponta a ponta

- Implantar o Agente do Azure Monitor para Windows com autenticação baseada em identidade gerenciada atribuída pelo usuário e associar-se à Regra de Coleta de Dados

- Implantar o Agente do Azure Monitor para Linux com autenticação baseada em identidade gerenciada atribuída pelo usuário e associar-se à Regra de Coleta de Dados

Observação

As definições de política incluem apenas a lista de versões do Windows e Linux compatíveis com a Microsoft. Para adicionar uma imagem personalizada, use o parâmetro Additional Virtual Machine Images.

Essas iniciativas acima compreendem políticas individuais que:

(Opcional) Criam e atribuem uma identidade gerenciada interna atribuída pelo usuário, por assinatura e região. Saiba mais.

Bring Your Own User-Assigned Identity: se definido comofalse, cria a identidade gerenciada interna atribuída pelo usuário no grupo de recursos predefinido e a atribui a todos os computadores aos quais a política é aplicada. O local do grupo de recursos pode ser configurado no parâmetroBuilt-In-Identity-RG Location. Se definido comotrue, você poderá usar uma identidade atribuída pelo usuário existente que é atribuída automaticamente a todos os computadores aos quais a política é aplicada.

Instale a extensão do Agente do Azure Monitor no computador e configure-a para usar a identidade atribuída pelo usuário, conforme os parâmetros a seguir.

Bring Your Own User-Assigned Managed Identity: se definido comofalse, configura o agente para usar a identidade gerenciada interna atribuída pelo usuário criada pela política anterior. Se definido comotrue, ele configura o agente para usar uma identidade atribuída pelo usuário existente.User-Assigned Managed Identity Name: se estiver usando sua identidade (selecionadotrue), especifique o nome da identidade atribuída aos computadores.User-Assigned Managed Identity Resource Group: se estiver usando sua identidade (selecionadotrue), especifique o grupo de recursos em que a identidade existe.Additional Virtual Machine Images: passe os nomes de imagem de VM adicionais aos quais você deseja aplicar a política, se eles ainda não estiverem incluídos.Built-In-Identity-RG Location: se você usar a identidade gerenciada atribuída pelo usuário interna, especifique o local onde a identidade e o grupo de recursos devem ser criados. Esse parâmetro só é usado quando o parâmetroBring Your Own User-Assigned Managed Identityé definido comofalse.

Criam e implantam a associação para vincular o computador a uma regra de coleta de dados especificada.

Data Collection Rule Resource Id: a resourceId do Azure Resource Manager da regra que você deseja associar por meio dessa política a todos os computadores aos quais a política é aplicada.

Problemas conhecidos

- Comportamento padrão da identidade gerenciada. Saiba mais.

- Possível condição de corrida com o uso da política de criação de identidade atribuída pelo usuário interna. Saiba mais.

- Atribuição de política a grupos de recursos. Se o escopo de atribuição da política for um grupo de recursos e não uma assinatura, a identidade usada pela atribuição de política (diferente da identidade atribuída pelo usuário usada pelo agente) precisará receber estas funções manualmente antes da atribuição/correção. Se você não fizer isso, ocorrerão falhas de implantação.

- Outras limitações da identidade gerenciada.

Remediação

As iniciativas ou políticas serão aplicadas a cada criação de máquina virtual. Uma tarefa de correção implanta as definições de política na iniciativa nos recursos existentes, o que permite configurar o Agente do Azure Monitor para qualquer recurso que já tenha sido criado.

Ao criar a atribuição usando o portal do Azure, você tem a opção de criar uma tarefa de correção ao mesmo tempo. Para saber mais sobre a correção, veja Correção de recursos sem conformidade com o Azure Policy.

Próximas etapas

Crie uma regra de coleta de dados para coletar dados do agente e enviá-los ao Azure Monitor.