Regra do Linter – proteger segredos em parâmetros

Essa regra localiza parâmetros cujos nomes se parecem com segredos, mas sem o decorador seguro, por exemplo: um nome de parâmetro contém as seguintes palavras-chave:

- password

- pwd

- segredo

- accountkey

- acctkey

Código de regra linter

Use o seguinte valor no arquivo de configuração Bicep para personalizar as configurações de regra:

secure-secrets-in-params

Solução

Use o decorador seguro para os parâmetros que contêm segredos. O decorador seguro marca o parâmetro como seguro. O valor de um parâmetro seguro não é salvo no histórico de implantação e não é registrado em log.

O exemplo a seguir falha neste teste porque o nome do parâmetro pode conter segredos.

param mypassword string

Você pode corrigi-lo adicionando o decorador seguro:

@secure()

param mypassword string

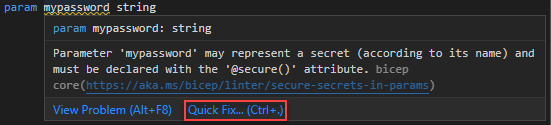

Opcionalmente, você pode usar a Correção Rápida para adicionar o decorador seguro:

Silenciar falsos positivos

Às vezes, essa regra alerta sobre parâmetros que realmente não contêm segredos. Nesses casos, é possível desabilitar o aviso para esta linha adicionando #disable-next-line secure-secrets-in-params antes dela. Por exemplo:

#disable-next-line secure-secrets-in-params // Doesn't contain a secret

param mypassword string

É uma boa prática adicionar um comentário explicando por que a regra não se aplica a esta linha.

Próximas etapas

Para saber mais sobre o linter, confira Usar o linter do Bicep.