Configurar a autorização de vários usuários usando a Proteção de Recursos no Backup do Azure

Este artigo descreve como configurar a MUA (Autorização de vários usuários) para o Backup do Azure a fim de adicionar mais uma camada de proteção às operações críticas nos seus cofres dos Serviços de Recuperação.

Este artigo demonstra a criação do Resource Guard em um locatário diferente que ofereça proteção máxima. Também demonstra como solicitar e aprovar solicitações para executar operações críticas usando o Azure Entra Privileged Identity Management no locatário que hospeda a Proteção de Recursos. Opcionalmente, você pode usar outros mecanismos para gerenciar permissões JIT na Proteção de Recursos de acordo com sua configuração.

Observação

- A autorização de vários usuários para o Backup do Azure está disponível em todas as regiões públicas do Azure.

- A autorização de vários usuários com o Resource Guard para cofre do Backup já está em disponibilidade geral. Saiba mais.

Antes de começar

- A Proteção de Recursos e o cofre dos Serviços de Recuperação precisam estar na mesma região do Azure.

- Verifique se o Administrador de backup não tem permissões de Colaborador, Administrador da MUA de backup ou Operador da MUA de backup na Proteção de Recursos. Você pode optar por ter a Proteção de Recursos em outra assinatura do mesmo diretório ou em outro diretório para garantir o isolamento máximo.

- Verifique se as assinaturas que contêm o cofre dos Serviços de Recuperação, bem como a Proteção de Recursos (em assinaturas ou locatários diferentes) estão registradas para usar os provedores Microsoft.RecoveryServices e Microsoft.DataProtection. Confira mais informações em Tipos e provedores de recursos do Azure.

Saiba mais sobre vários cenários de uso da MUA.

Criar um grupo de recursos

O administrador da Segurança cria a Proteção de Recursos. Recomendamos que você a crie em uma assinatura diferente ou em um locatário diferente dos do cofre. No entanto, ele deve estar na mesma região que o cofre. O administrador do Backup NÃO pode ter acesso de Colaborador, Administrador da MUA de backup ou Operador da MUA de backup na Proteção de Recursos ou na assinatura que a contém.

Selecione um cliente

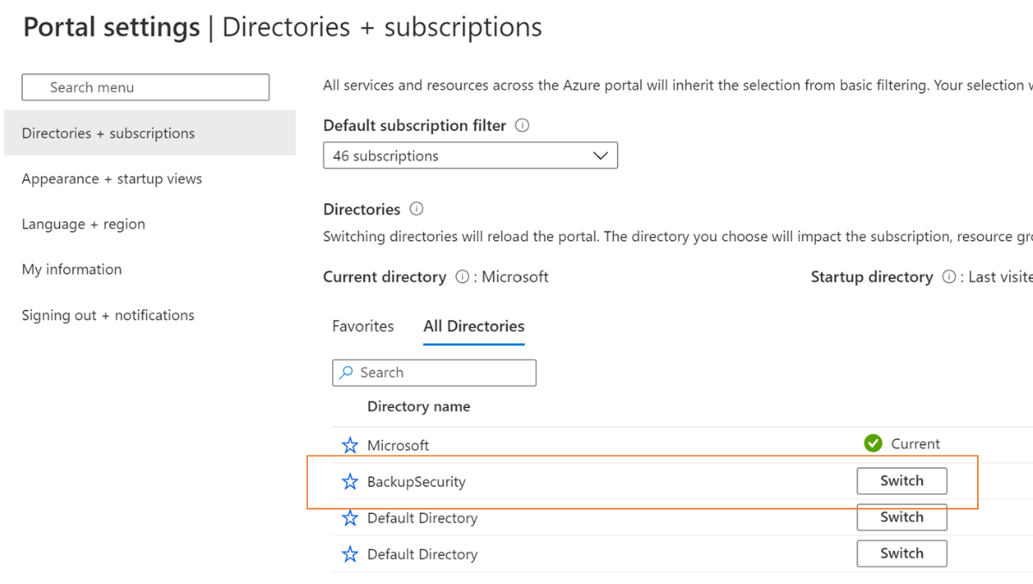

Para criar o Resource Guard em um locatário diferente do locatário do cofre, siga estas etapas:

No portal do Azure, acesse o diretório no qual você deseja criar o Resource Guard.

Procure Resource Guards na barra de pesquisa e selecione o item correspondente na lista suspensa.

- Selecione Criar para começar a criar um Resource Guard.

- Na folha Criar, preencha os detalhes necessários para a Proteção de Recursos.

- Verifique se a Proteção de Recursos está nas mesmas regiões do Azure que o cofre dos Serviços de Recuperação.

- Além disso, é útil adicionar uma descrição de como obter ou solicitar acesso para realizar ações nos cofres associados, quando necessário. Essa descrição também aparecerá nos cofres associados para orientar o administrador do Backup sobre como obter as permissões necessárias. Você pode editar a descrição posteriormente, se necessário, mas recomendamos ter sempre uma descrição bem definida.

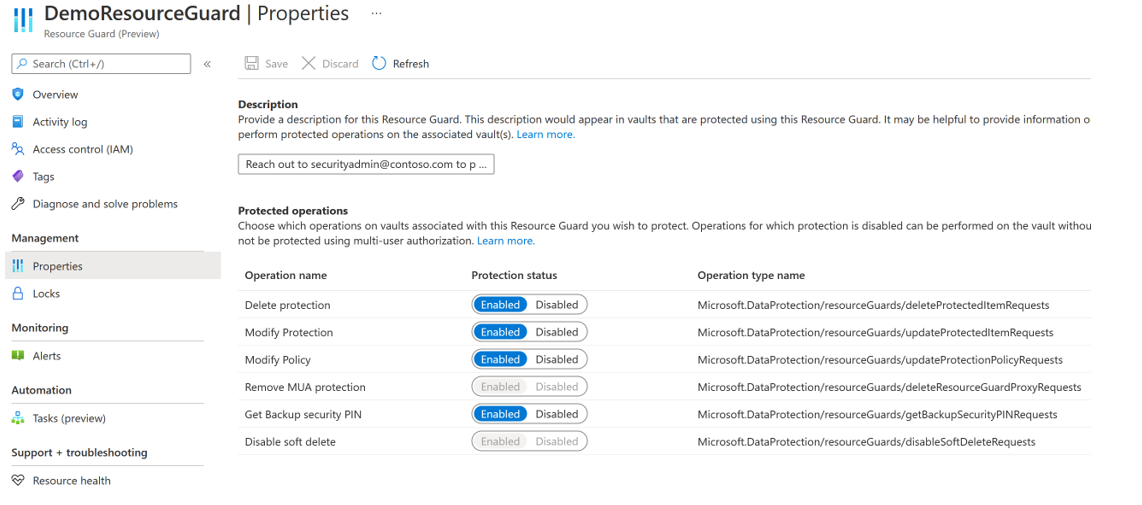

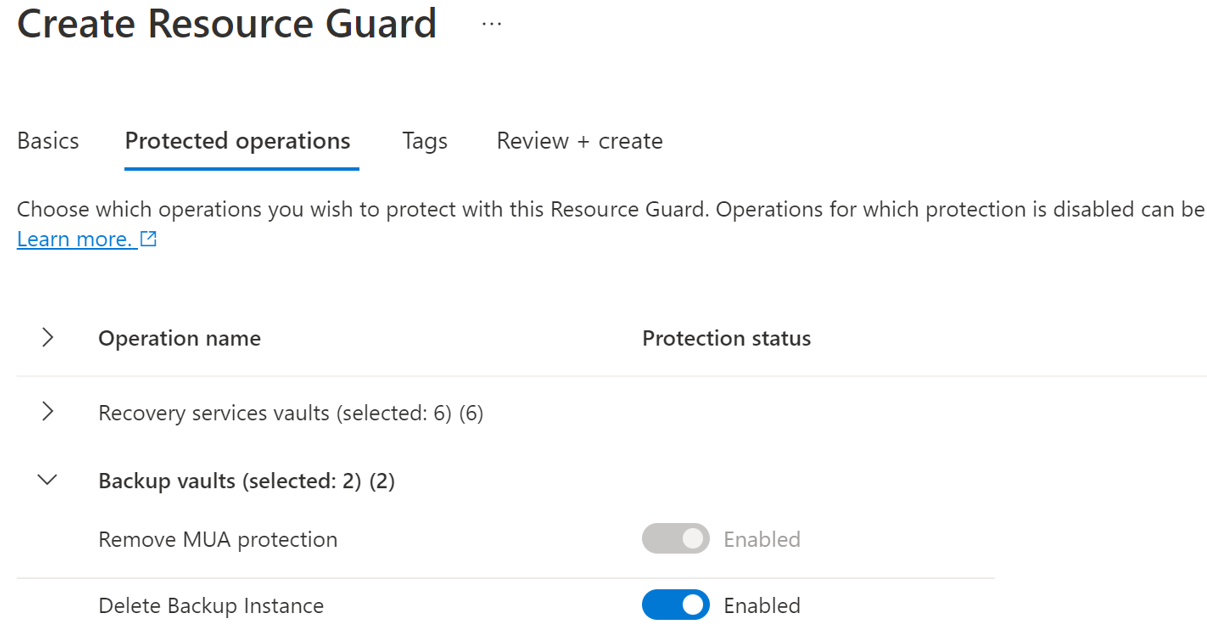

Na guia Operações protegidas, selecione as operações que devem ser protegidas com essa proteção de recursos.

Você também pode selecionar as operações a serem protegidas após a criação da proteção de recursos.

Opcionalmente, adicione marcas à Proteção de Recursos de acordo com os requisitos

Selecione Revisar + Criar e siga as notificações sobre o status e a criação bem-sucedida do Resource Guard.

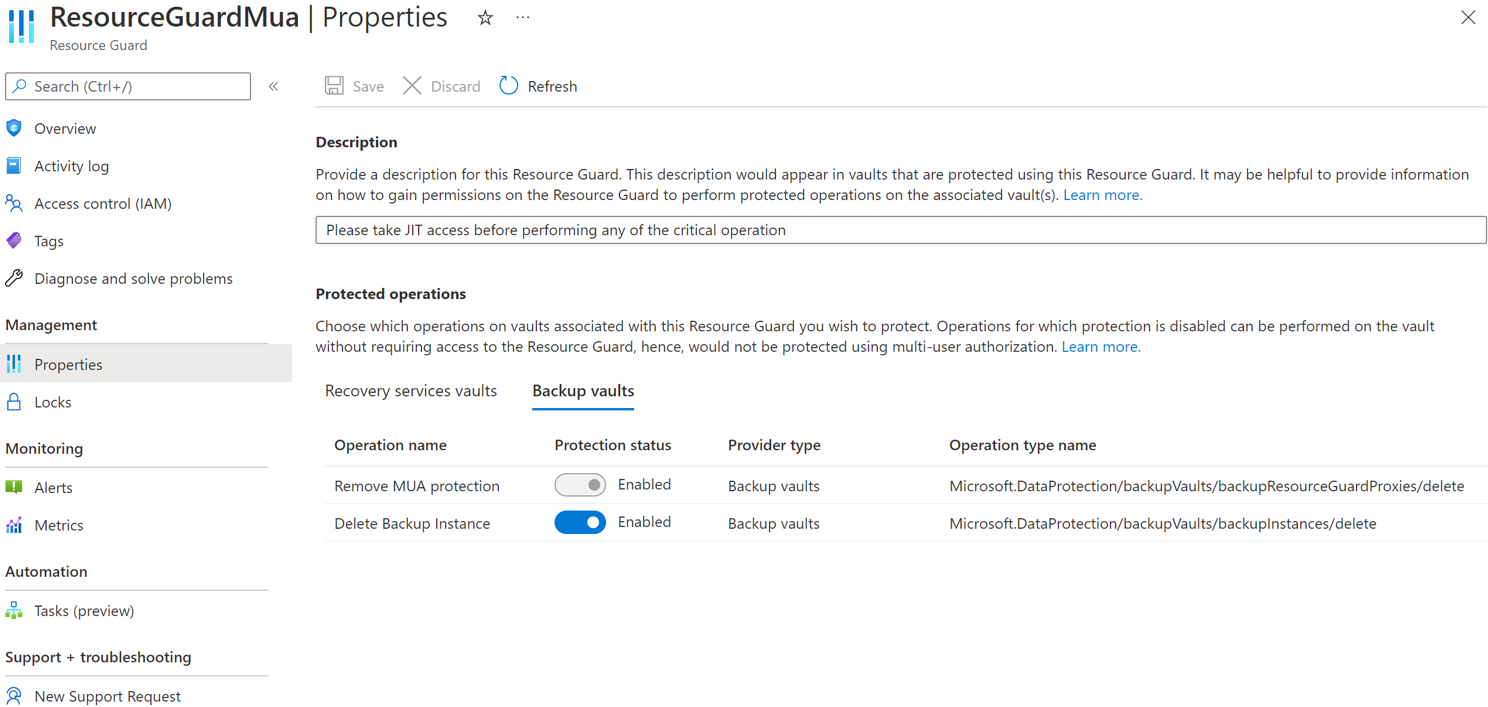

Selecionar operações a serem protegidas com a Proteção de Recursos

Escolha as operações que você deseja proteger usando a Proteção de Recursos dentre todas as operações críticas com suporte. Por padrão, todas as operações críticas com suporte estão habilitadas. No entanto, você, como o administrador de segurança, pode excluir determinadas operações do alcance de MUA por meio do Resource Guard.

Selecione um cliente

Para isentar as contas, siga estas etapas:

No Resource Guard criado acima, acesse Propriedades>guia cofre dos Serviços de Recuperação.

Selecione Desabilitar nas operações que você deseja excluir de serem autorizadas com o Resource Guard.

Observação

Não é possível desabilitar as operações protegidas Desabilitar a exclusão temporária e Remover a proteção da MUA.

Opcionalmente, você também pode atualizar a descrição da Proteção de Recursos usando essa folha.

Selecione Salvar.

Atribuir permissões ao administrador do Backup na Proteção de Recursos para habilitar a MUA

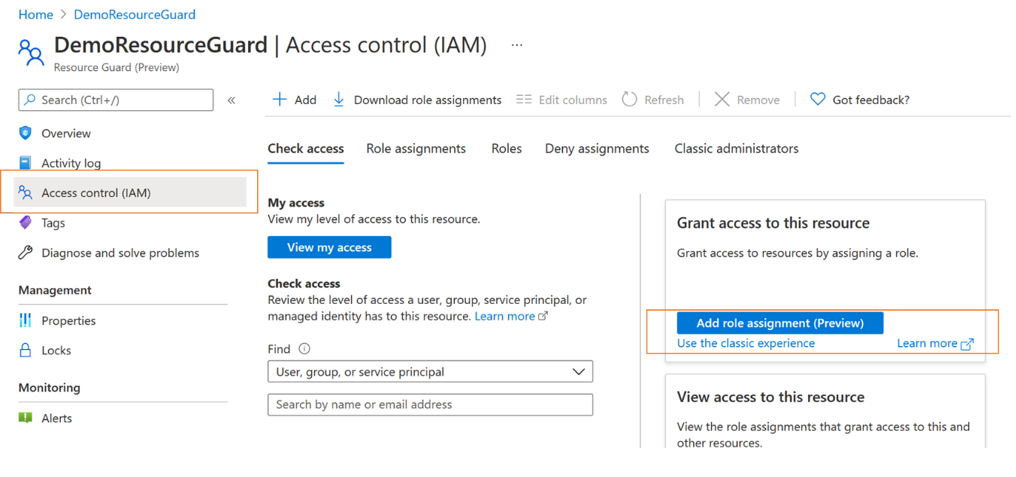

Para habilitar a MUA em um cofre, o administrador do cofre precisa ter a função Leitor na Proteção de Recursos ou na assinatura que contém a Proteção de Recursos. Para atribuir a função Leitor na Proteção de Recursos:

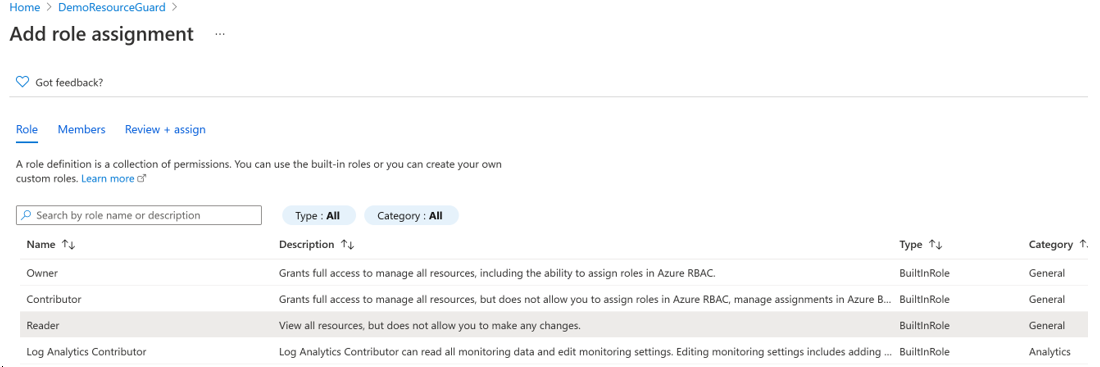

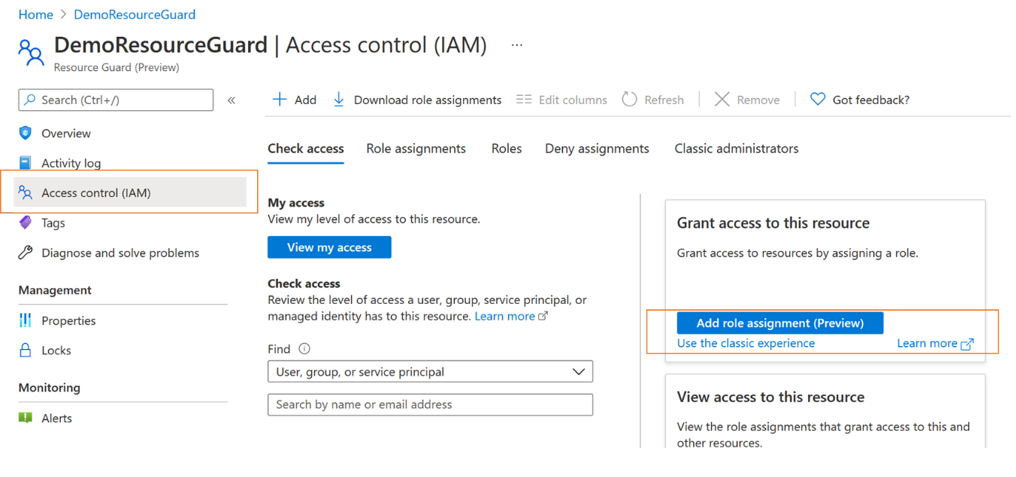

No Resource Guard criado acima, acesse a folha Controle de Acesso (IAM) e acesse Adicionar atribuição de função.

Selecione Leitor na lista de funções internas e escolha Avançar.

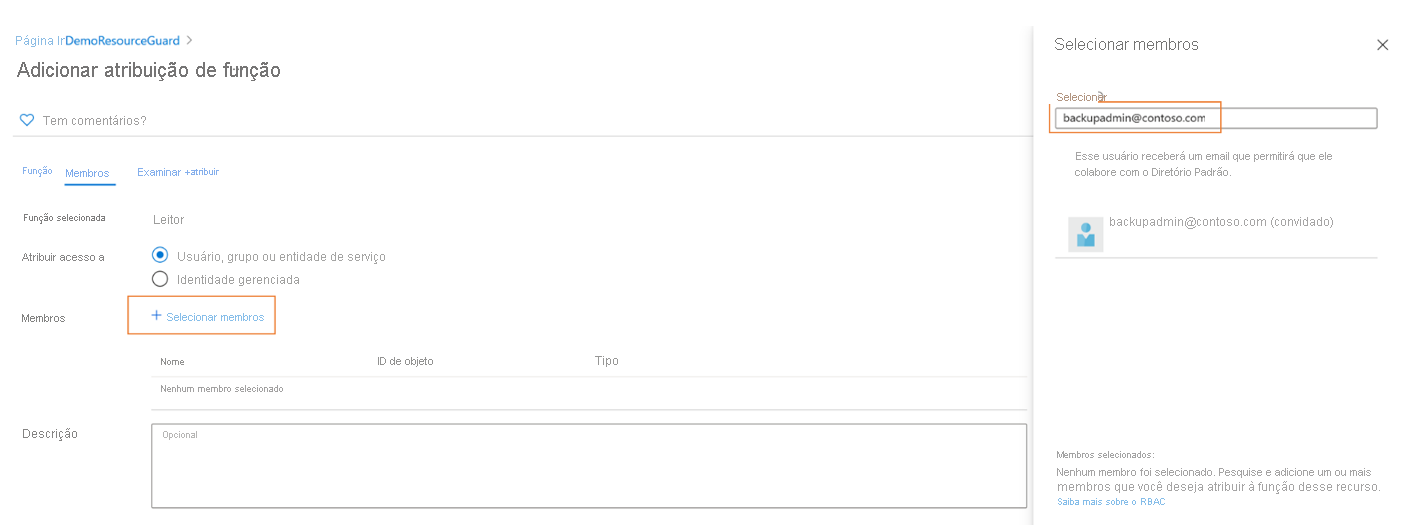

Clique em Selecionar membros e adicione o ID de email do administrador do Backup para adicioná-lo como Leitor. Como, nesse caso, o Administrador de backup está em outro locatário, ele será adicionado como convidado no locatário que contém o Resource Guard.

Clique em Selecionar e vá para Examinar + atribuir a fim de concluir a atribuição de função.

Habilitar MUA em um cofre dos Serviços de Recuperação

Depois que a atribuição de função leitor no Resource Guard for concluída, habilite a autorização de vários usuários em cofres (como o administrador de Backup) que você gerencia.

Selecione um cliente

Para habilitar MUA nos cofres, siga estas etapas.

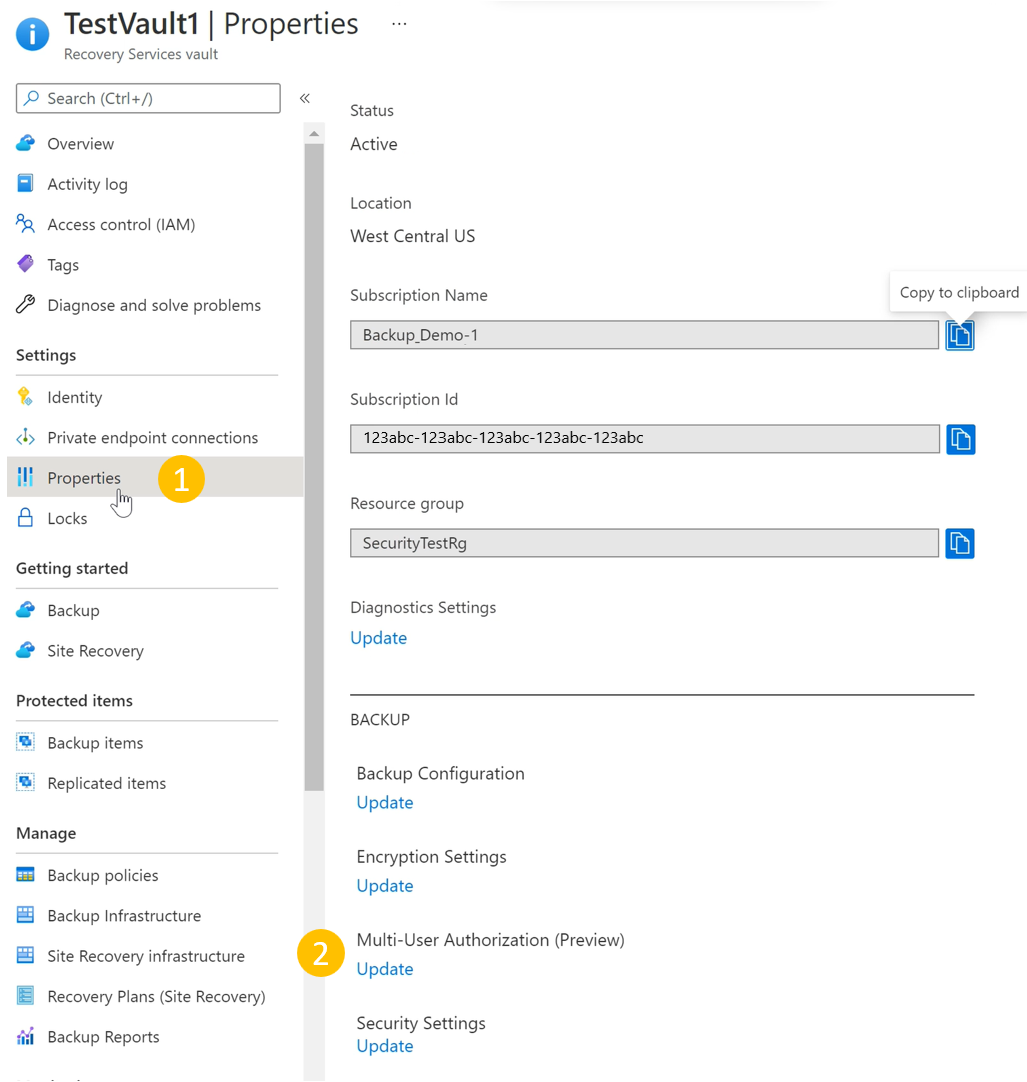

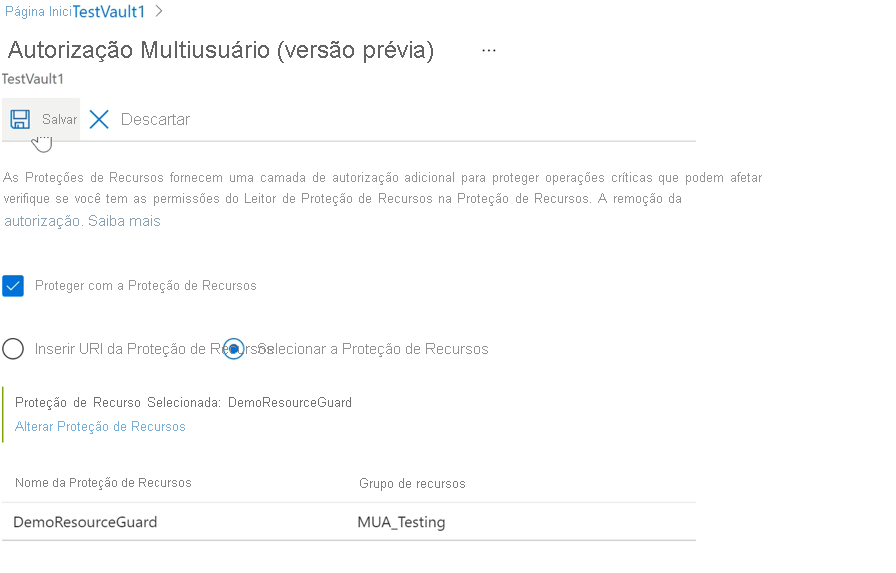

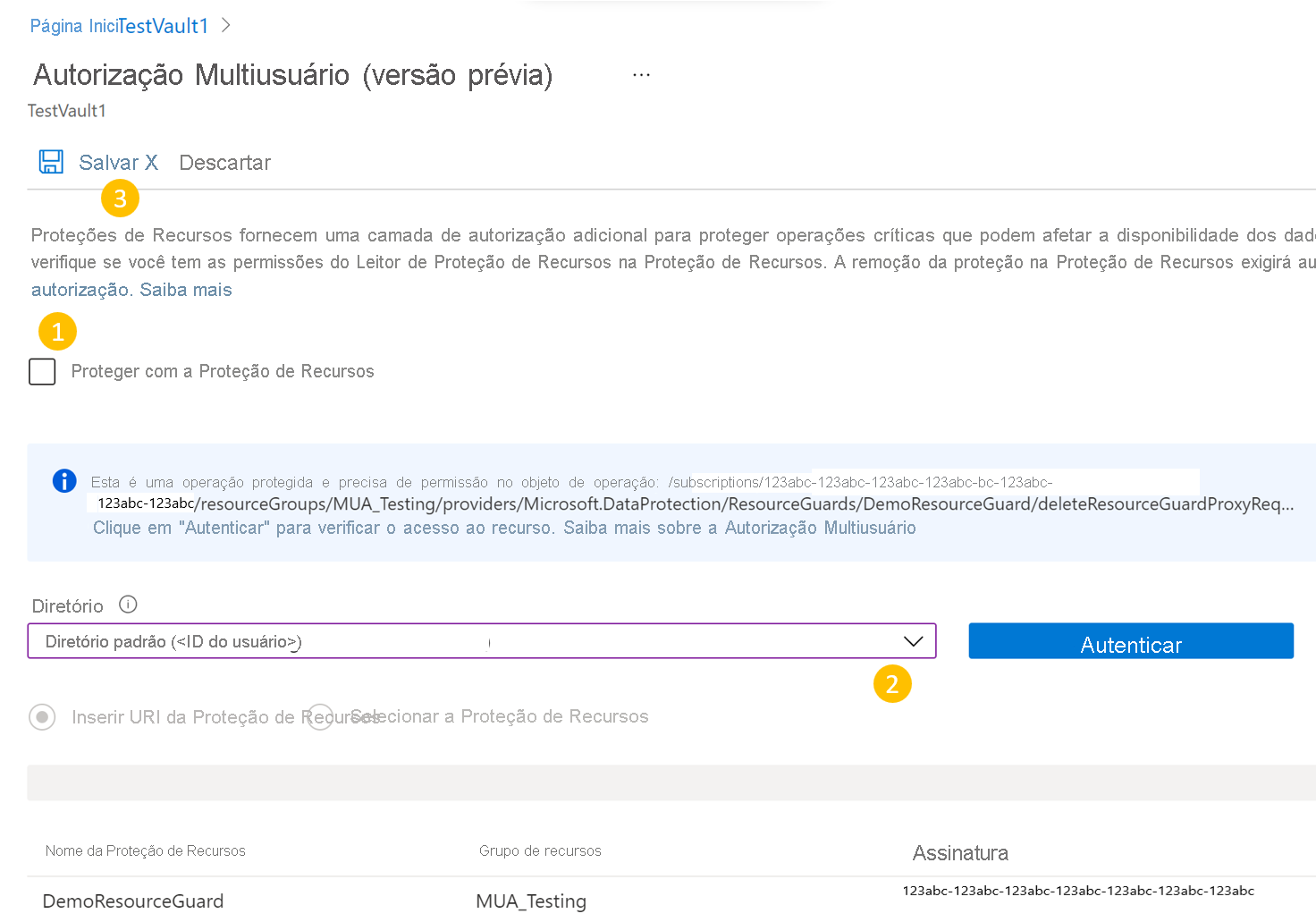

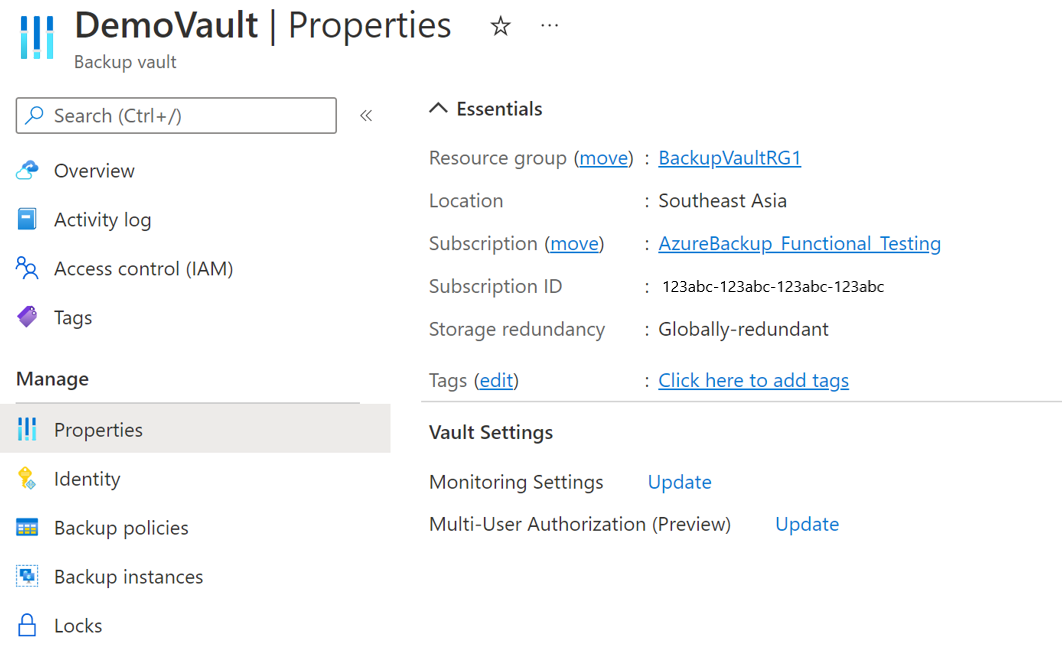

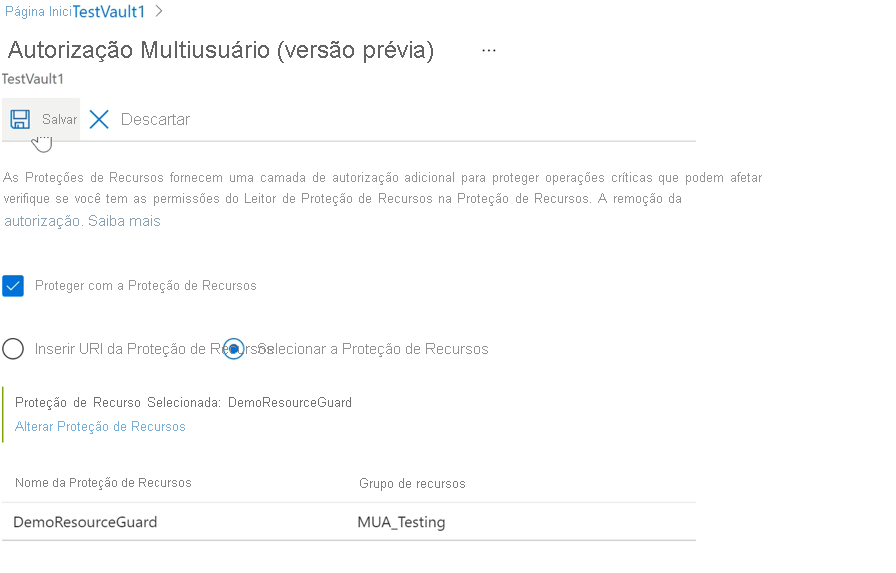

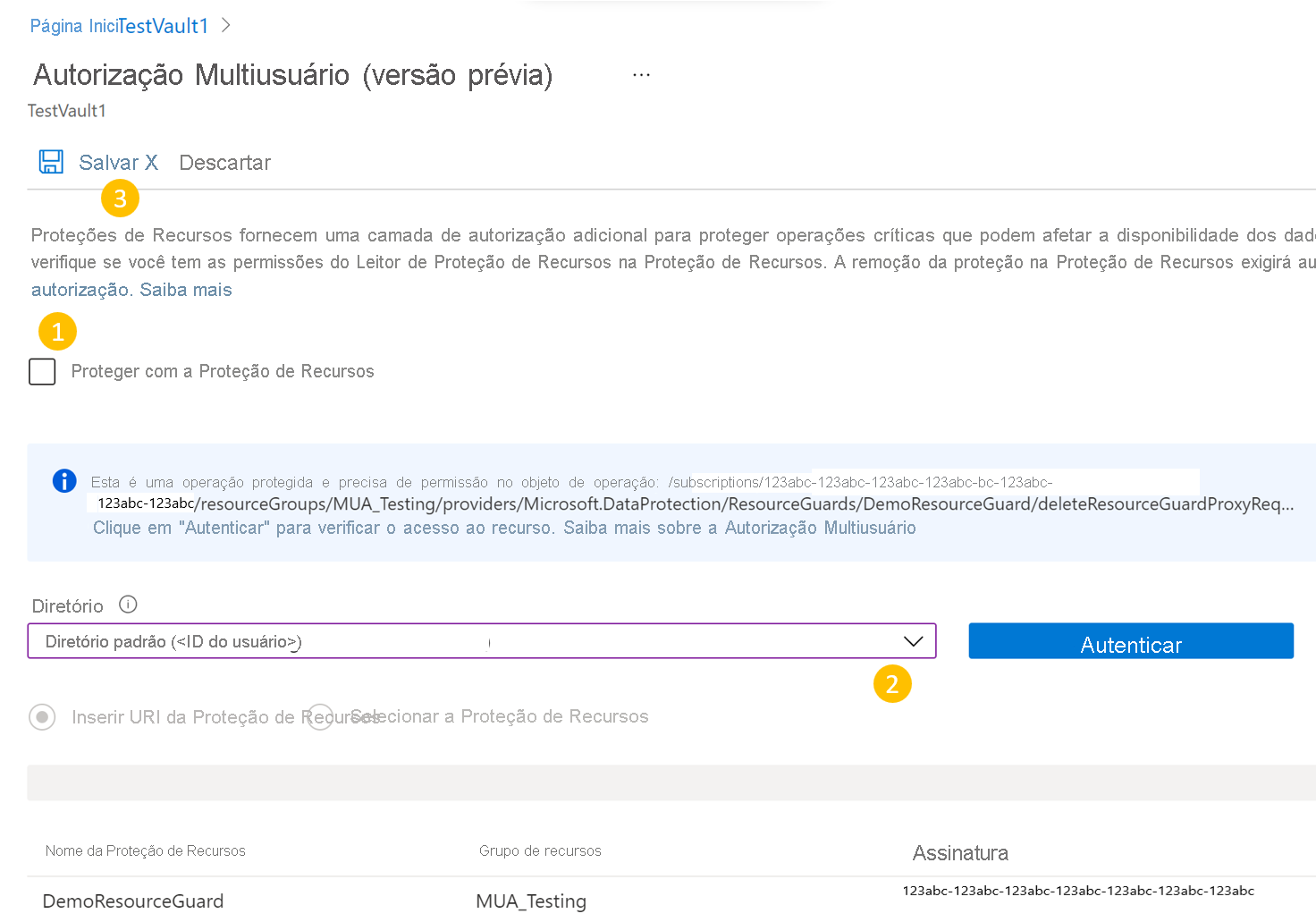

Acesse o cofre dos Serviços de Recuperação. Acesse Propriedades no painel de navegação à esquerda, em seguida, Autorização de Vários Usuários e selecione Atualizar.

Agora você tem a opção de habilitar a MUA e escolher um Resource Guard de uma das seguintes maneiras:

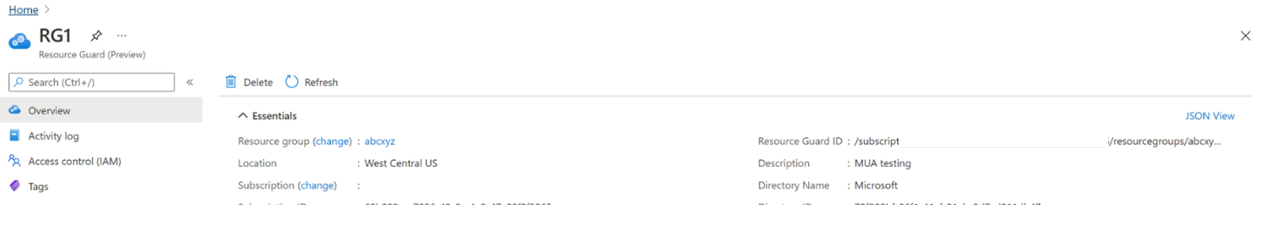

Você pode especificar o URI da Proteção de Recursos; especifique o URI de uma Proteção de Recursos na qual tenha acesso de Leitor e verifique se estão nas mesmas regiões que o cofre. Você pode encontrar o URI (ID da Proteção de Recursos) da Proteção de Recursos na tela Visão Geral:

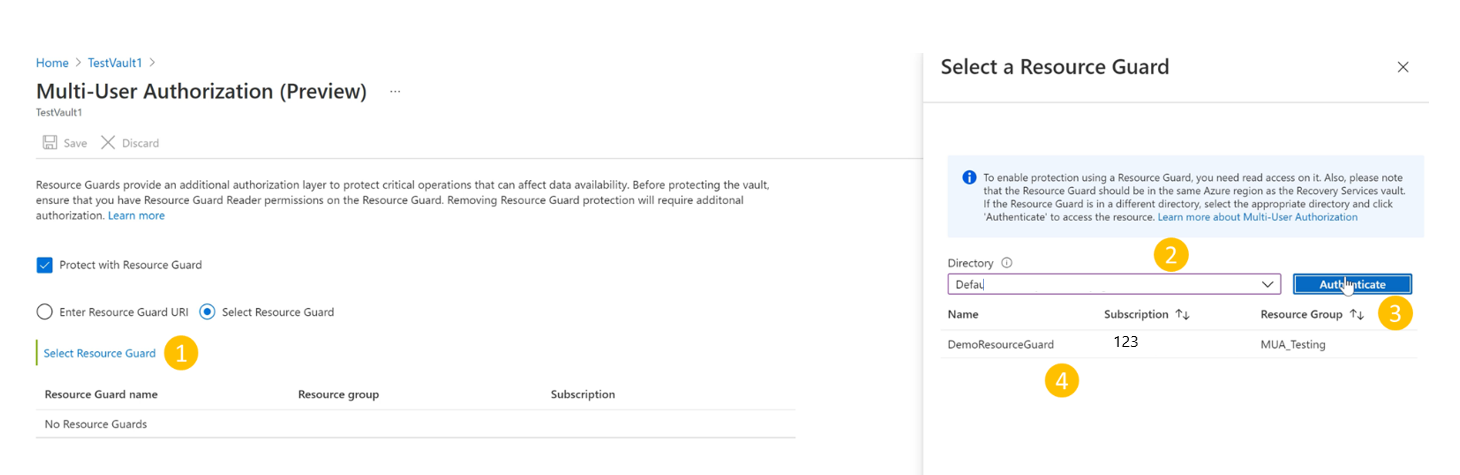

Você também pode selecionar a Proteção de Recursos na lista de Proteção de Recursos às quais você tem acesso de Leitor e aqueles disponíveis na região.

- Clique em Selecionar Proteção de Recursos

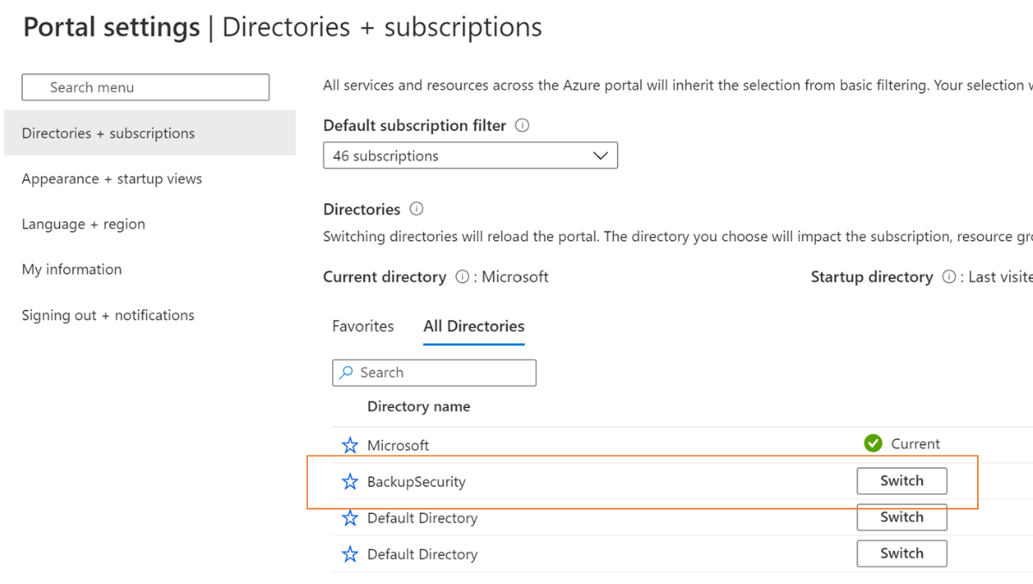

- Selecione a lista suspensa e escolha o diretório no qual o Resource Guard se encontra.

- Selecione Autenticar para validar a identidade e o acesso.

- Após a autenticação, escolha a Proteção de Recursos na lista exibida.

Selecione Salvar quando terminar de habilitar a MUA.

Operações protegidas por meio da MUA

Depois que você habilitar a MUA, as operações no escopo ficarão restritas no cofre se o Administrador de backup tentar realizá-las sem ter a função necessária (ou seja, a função de Operador da MUA de backup) na Proteção de Recursos.

Observação

Recomendamos fortemente que você teste a configuração depois de habilitar a MUA para garantir que as operações protegidas sejam bloqueadas conforme esperado e para garantir que a MUA esteja configurada corretamente.

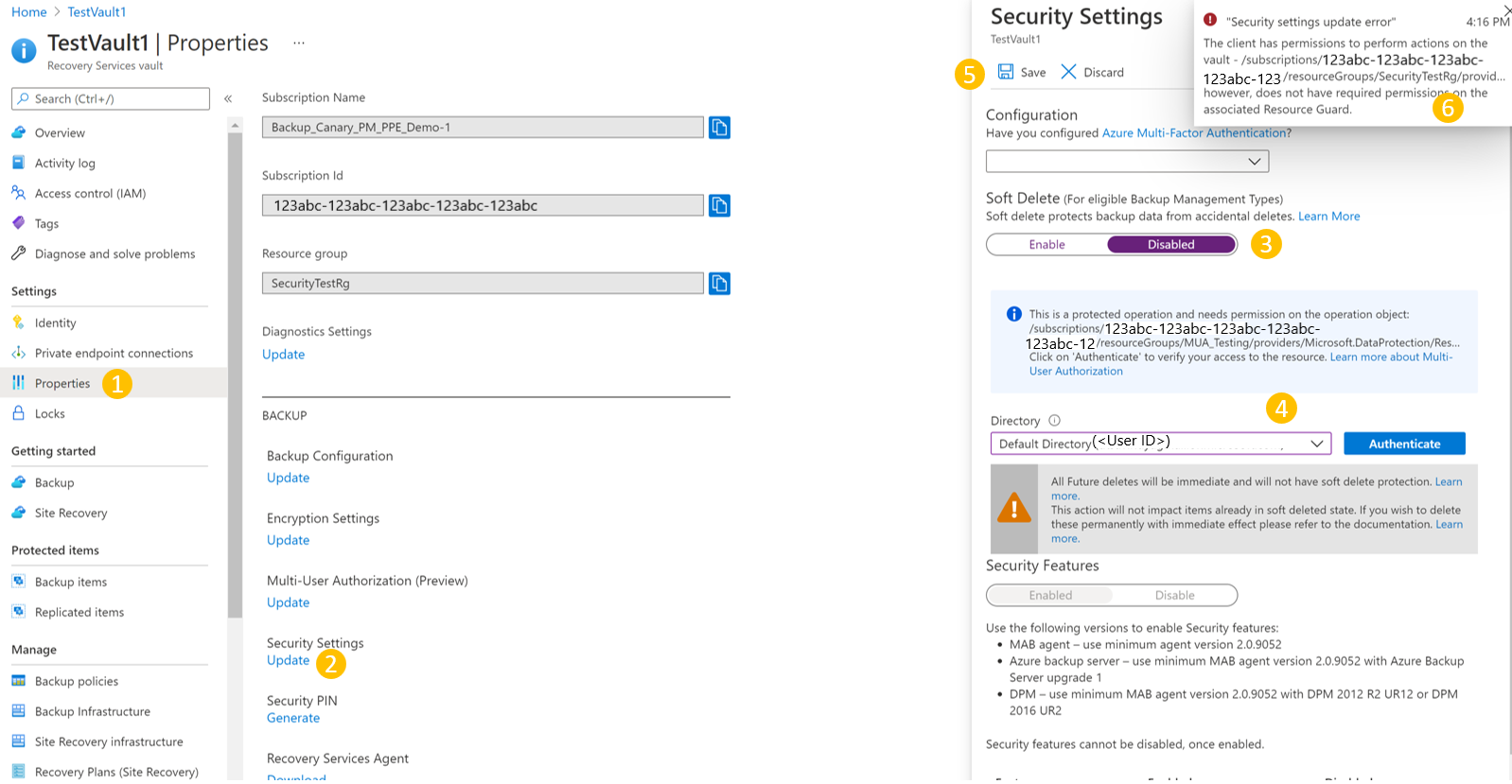

Abaixo está uma ilustração do que acontece quando o administrador do Backup tenta executar uma operação protegida desse tipo (por exemplo, a desabilitação da exclusão temporária é ilustrada aqui. Outras operações protegidas têm uma experiência semelhante). As etapas a seguir são executadas por um administrador do Backup sem as permissões necessárias.

Para desabilitar a exclusão temporária, acesse o cofre dos Serviços de Recuperação >Propriedades>Configurações de Segurança e escolha Atualizar, o que abrirá as Configurações de Segurança.

Desabilite a exclusão temporária usando o controle deslizante. Você é informado de que essa é uma operação protegida e de que precisa verificar seu acesso ao Resource Guard.

Selecione o diretório que contém a Proteção de Recursos e autentique-se. Essa etapa poderá não ser necessária se a Proteção de Recursos estiver no mesmo diretório que o cofre.

Prossiga para selecionar Salvar. A solicitação falha com um erro que informa sobre a falta de permissões suficientes na Proteção de Recursos para que você possa executar essa operação.

Autorizar operações críticas (protegidas) usando o Microsoft Entra Privileged Identity Management

As seções a seguir abordam a autorização dessas solicitações com o PIM. Há casos em que talvez seja necessário realizar operações críticas em seus backups, e a MUA pode ajudar você a ter certeza de que elas serão realizadas somente quando houver as aprovações ou permissões corretas. Conforme discutido anteriormente, o administrador do Backup precisa ter uma função de Operador da MUA de backup na Proteção de Recursos para realizar operações críticas que estejam no escopo da Proteção de Recursos. Uma das maneiras de permitir just-in-time para essas operações é por meio do uso do Microsoft Entra Privileged Identity Management.

Observação

Embora o uso do Microfone Entra PIM seja a abordagem recomendada, você pode usar métodos manuais ou personalizados para gerenciar o acesso do administrador do Backup na Proteção de Recursos. Para gerenciar o acesso à Proteção de Recursos manualmente, use a configuração Controle de acesso (IAM) na barra de navegação à esquerda da Proteção de Recursos e conceda a função Operador da MUA de backup ao Administrador do backup.

Criar uma atribuição qualificada para o administrador do Backup (se estiver usando o Microsoft Entra Privileged Identity Management)

O Administrador de segurança pode usar o PIM para criar uma atribuição qualificada para o Administrador de backup e fornecer a função de Operador da MUA de backup ao Resource Guard. Isso permitirá que o Administrador do backup ative uma solicitação (para a função de Operador da MUA de backup) quando precisar executar uma operação protegida. Para isso, o administrador da Segurança deve realizar o seguinte:

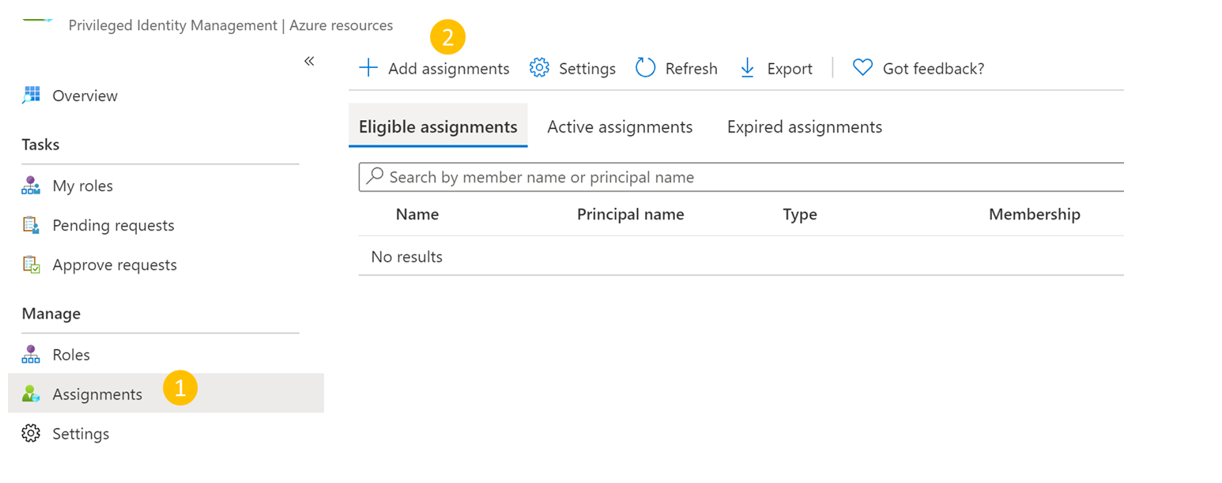

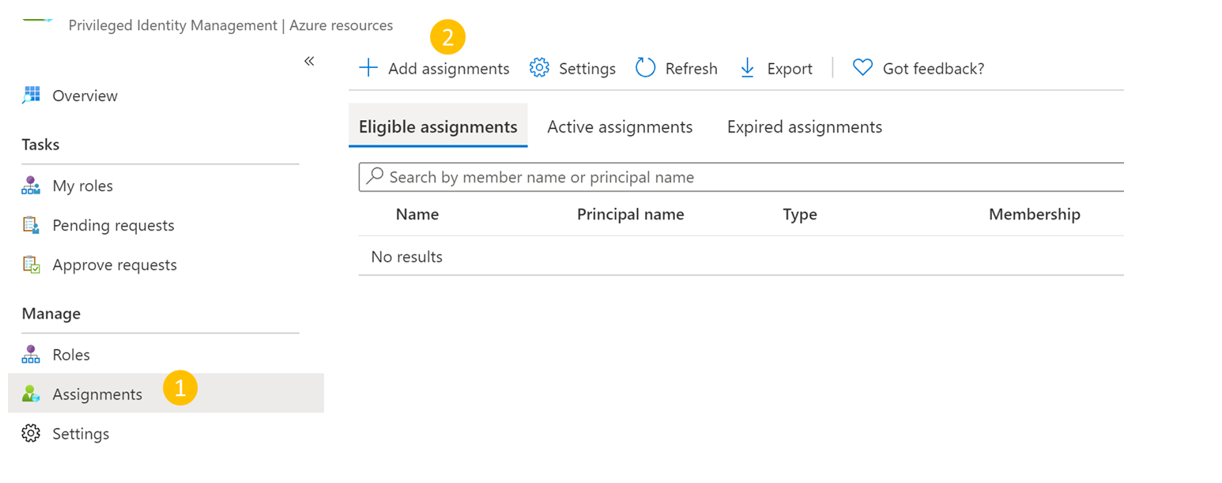

No locatário de segurança (que contém a Proteção de Recursos), acesse o Privileged Identity Management (pesquise-o na barra de pesquisa do portal do Azure) e acesse Recursos do Azure (em Gerenciar no menu à esquerda).

Selecione o recurso (a Proteção de Recursos ou a assinatura/RG que a contém) ao qual você deseja atribuir a função de Operador da MUA de backup.

Se você não vir o recurso correspondente na lista de recursos, adicione a assinatura contentora que será gerenciada pelo PIM.

No recurso selecionado, acesse Atribuições (em Gerenciar no menu à esquerda) e Adicionar atribuições.

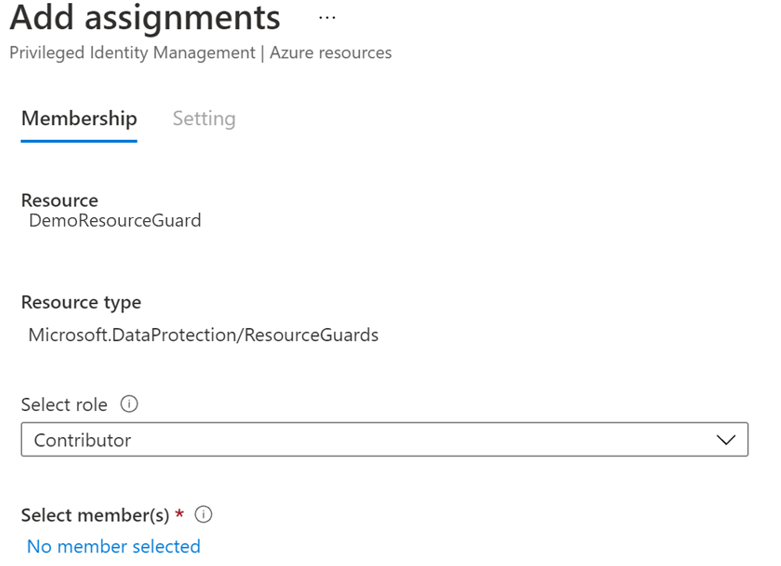

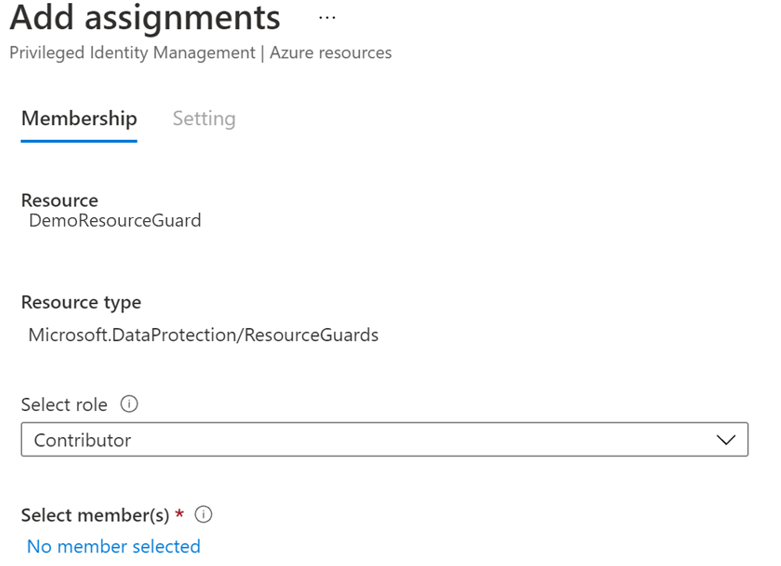

Em Adicionar atribuições:

- Selecione a função como Operador da MUA de backup.

- Acesse Selecionar membros e adicione o nome de usuário (ou as IDs de email) do Administrador de backup.

- Selecione Avançar.

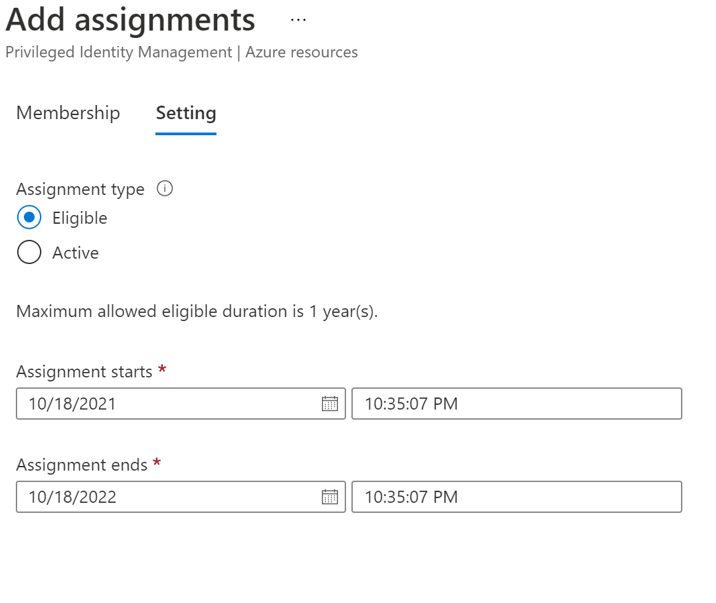

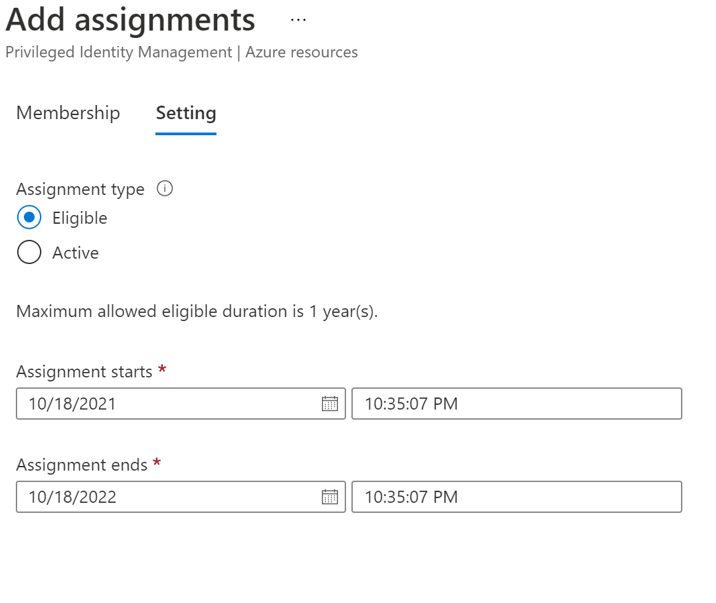

Na próxima tela:

- Em Tipo de atribuição, escolha Qualificado.

- Especifique o período pelo qual a permissão qualificada é válida.

- Escolha Atribuir para concluir a criação da atribuição qualificada.

Configurar aprovadores para ativar a função Operador da MUA de backup

Por padrão, talvez a configuração acima não tenha um aprovador (e um requisito de fluxo de aprovação) configurado no PIM. Para garantir que os aprovadores tenham a função de Operador da MUA de backup para aprovação da solicitação, o Administrador de segurança precisa seguir estas etapas:

Observação

Se isso não estiver configurado, todas as solicitações serão aprovadas automaticamente sem passar pela revisão dos administradores de segurança ou de um aprovador designado. Você pode encontrar mais detalhes sobre isso aqui

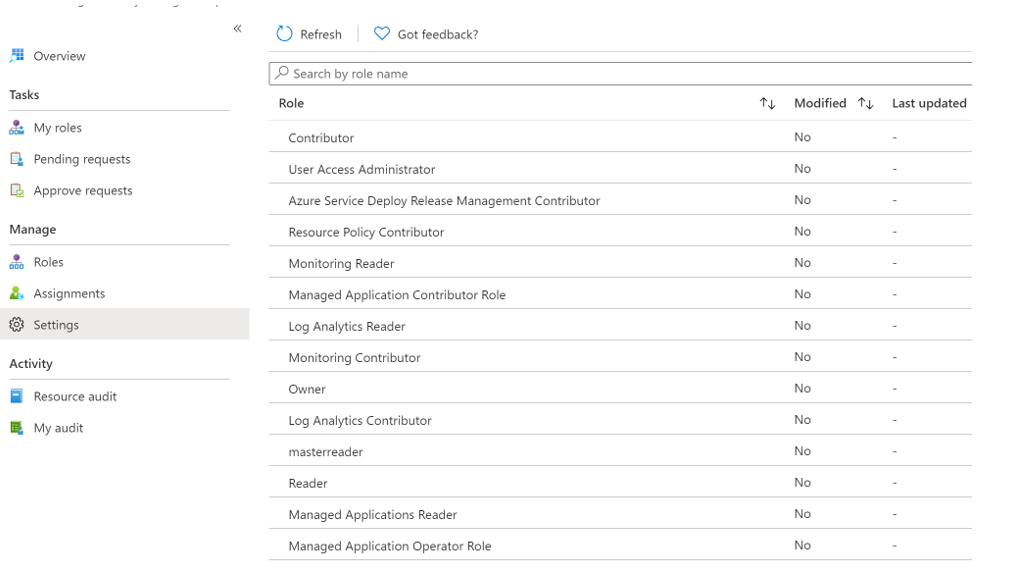

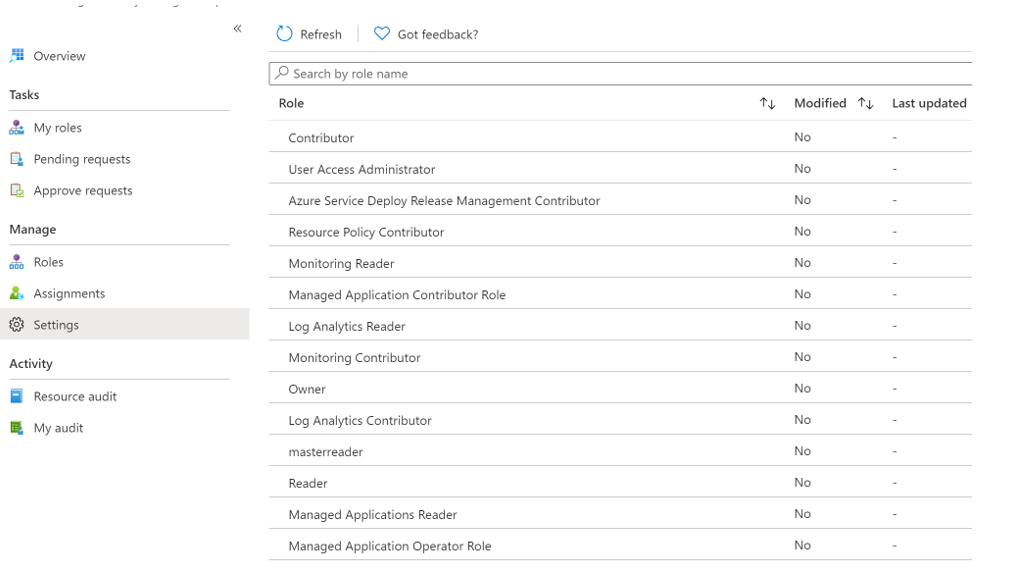

No Microsoft Entra PIM, selecione Recursos do Azure na barra de navegação à esquerda e selecione a Proteção de Recursos.

Vá para Configurações e, em seguida, acesse a função de Operador da MUA de backup.

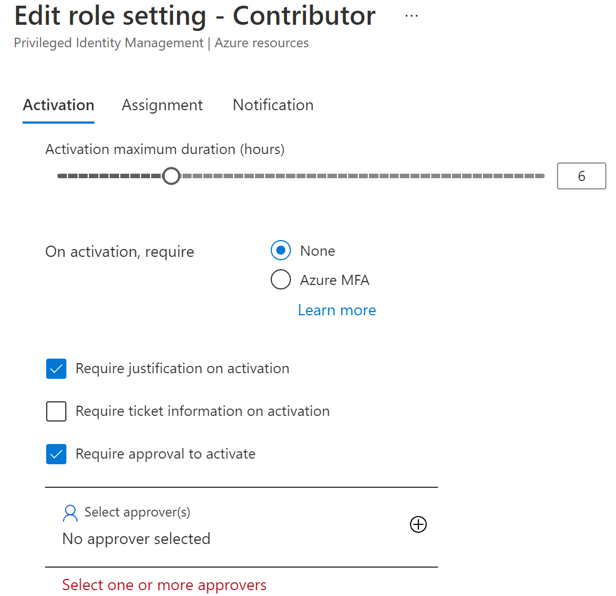

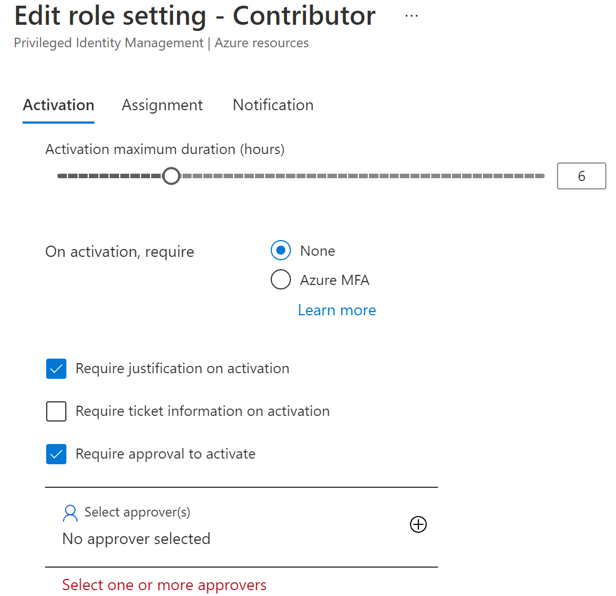

Selecione Editar para adicionar os revisores que precisam revisar e aprovar a solicitação de ativação para a função de Operador da MUA de backup, caso você descubra que a opção Aprovadores mostra Nenhum ou exibe aprovadores incorretos.

Na guia Ativação, selecione Exigir aprovação para ativar e adicione os aprovadores que precisam aprovar cada solicitação.

Selecione as opções de segurança, como a MFA (autenticação multifator) e a obrigatoriedade de tíquete para ativar a função de Operador da MUA de backup.

Selecione as opções apropriadas nas guias Atribuição e Notificação, conforme necessário.

Escolha Atualizar para concluir a configuração de aprovadores para ativar a função de Operador da MUA de backup.

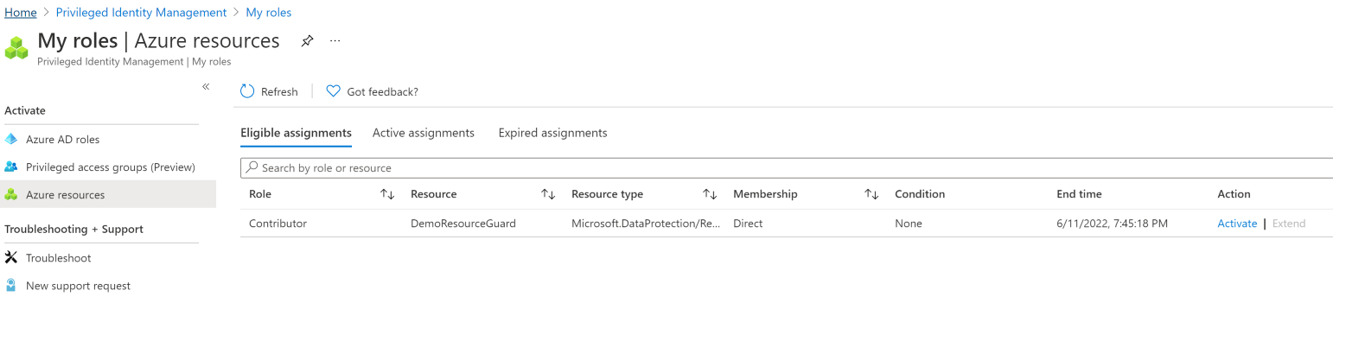

Solicitar ativação de uma atribuição qualificada para realizar operações críticas

Depois que o administrador da Segurança cria uma atribuição qualificada, o administrador do Backup precisa ativar a atribuição para que a função de Operador da MUA de backup possa realizar ações protegidas.

Para ativar a atribuição de função, siga as etapas:

Acesse Microsoft Entra Privileged Identity Management. Se a Proteção de Recursos estiver em outro diretório, alterne para ele e acesse o Microsoft Entra Privileged Identity Management.

Acesse Minhas funções>Recursos do Azure no menu à esquerda.

Selecione Ativar para ativar a atribuição qualificada para a função de Operador da MUA de backup.

Uma notificação é exibida informando que a solicitação foi enviada para aprovação.

Aprovar a ativação de solicitações para executar operações críticas

Depois que o administrador do Backup gera uma solicitação de ativação da função de Operador da MUA de backup, a solicitação é analisada e aprovada pelo Administrador de segurança.

- No locatário de segurança, acesse o Microsoft Entra Privileged Identity Management.

- Acesse Aprovar solicitações.

- Em Recursos do Azure, é possível ver a solicitação gerada pelo Administrador do backup para ativação como Operador da MUA de backup.

- Examine a solicitação. Se ela for genuína, selecione a solicitação e clique em Aprovar para aprová-la.

- O administrador do Backup é informado por email (ou outros mecanismos de alerta organizacional) de que sua solicitação foi aprovada.

- Depois de aprovado, o administrador do Backup pode realizar operações protegidas durante o período solicitado.

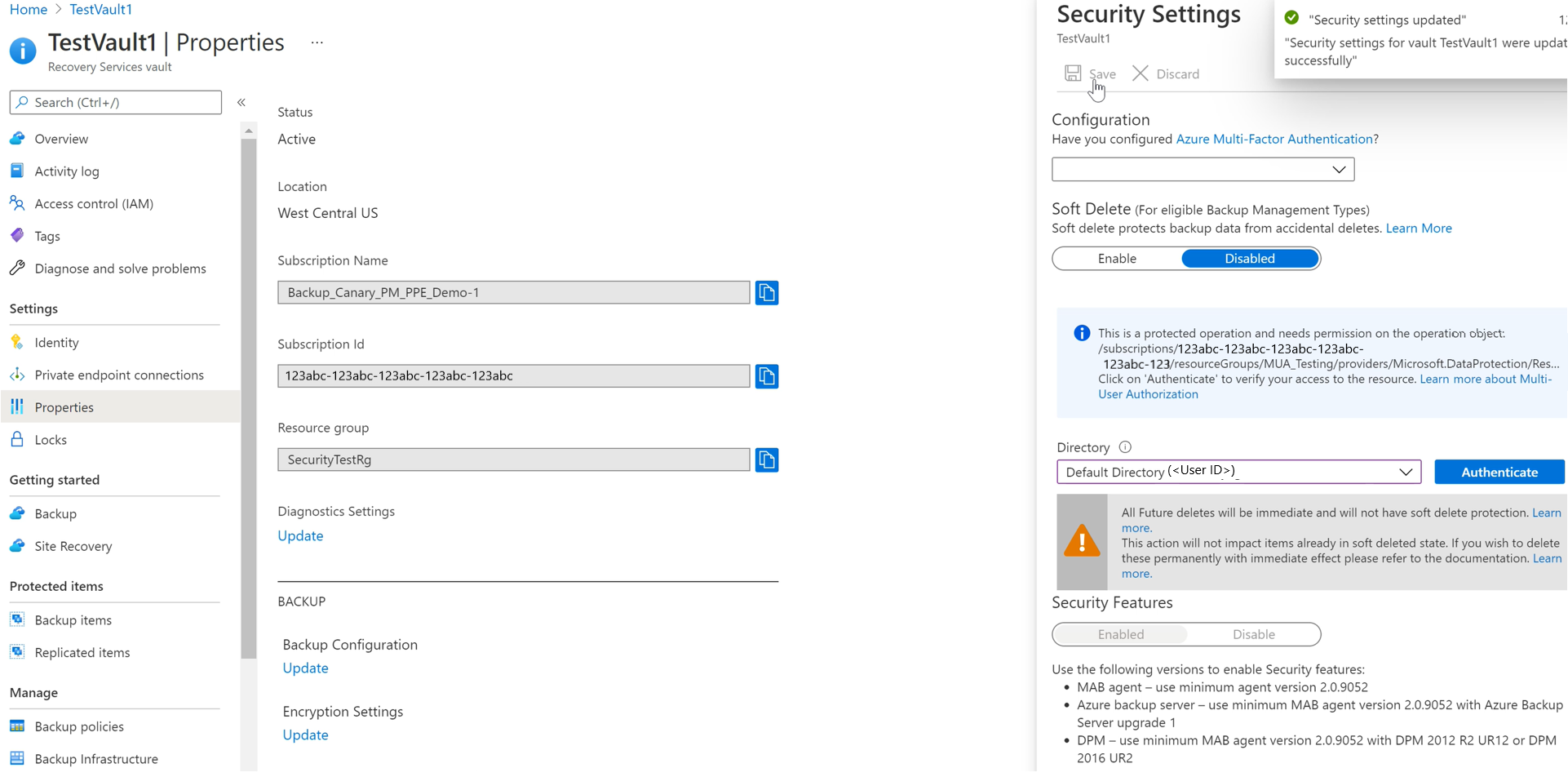

Executando uma operação protegida após a aprovação

Quando a solicitação do Administrador do backup para a função de Operador da MUA de backup no a Proteção de Recursos for aprovada, ele pode realizar operações protegidas no cofre associado. Se a Proteção de Recursos estiver em outro diretório, o administrador do Backup precisará se autenticar.

Observação

Se o acesso foi atribuído usando um mecanismo JIT, a função de Operador da MUA de backup será cancelada no final do período aprovado. Caso contrário, o administrador da Segurança removerá manualmente a função de Operador da MUA de backup atribuída ao administrador do Backup para executar a operação crítica.

A captura de tela a seguir mostra um exemplo de desabilitação de exclusão temporária para um cofre habilitado para MUA.

Desabilitar MUA em um cofre dos serviços de recuperação

Desabilitar a MUA é uma operação protegida e, portanto, os cofres são protegidos usando a MUA. Se você (o Administrador do backup) quiser desabilitar o MUA, precisará ter a função de Operador da MUA de backup necessária na Proteção de Recursos.

Selecione um cliente

Para desabilitar MUA em um cofre, siga estas etapas:

O administrador do Backup solicita ao administrador da Segurança a função Operador da MUA de backup na Proteção de Recursos. Ele pode solicitar isso para usar os métodos aprovados pela organização, por exemplo, procedimentos de JIT, o Microsoft Entra Privileged Identity Management ou outras ferramentas e procedimentos internos.

O administrador de segurança aprova a solicitação (se achar que ela é digna de ser aprovada) e informa o Administrador de backup. Agora, o administrador de backup tem a função Operador MUA de Backup na Proteção de Recursos.

O Administrador de backup acessa o cofre, >Propriedades>Autorização de vários usuários.

Selecione Atualizar.

- Desmarque a caixa de seleção Proteger com o Resource Guard.

- Escolha o diretório que contém a Proteção de Recursos e verifique o acesso usando o botão Autenticar (se aplicável).

- Após a autenticação, escolha Salvar. Com o acesso correto, a solicitação deve ser concluída com êxito.

A ID do locatário será necessária se a proteção de recursos existir em um locatário diferente.

Exemplo:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Este artigo descreve como configurar a MUA (Autorização de vários usuários) para o Backup do Azure a fim de adicionar mais uma camada de proteção às operações críticas no seu cofre do Backup.

Este artigo demonstra a criação do Resource Guard em um locatário diferente que ofereça proteção máxima. Também demonstra como solicitar e aprovar solicitações para executar operações críticas usando o Azure Entra Privileged Identity Management no locatário que hospeda a Proteção de Recursos. Opcionalmente, você pode usar outros mecanismos para gerenciar permissões JIT na Proteção de Recursos de acordo com sua configuração.

Observação

- A autorização de vários usuários com o Resource Guard para cofre do Backup já está em disponibilidade geral.

- A autorização de vários usuários para o Backup do Azure está disponível em todas as regiões públicas do Azure.

Antes de começar

- Verifique se o Resource Guard e o cofre do Backup estão na mesma região do Azure.

- Verifique se o Administrador de backup não tem permissões de Colaborador, Administrador da MUA de backup ou Operador da MUA de backup na Proteção de Recursos. Você pode optar por ter a Proteção de Recursos em outra assinatura do mesmo diretório ou em outro diretório para garantir o isolamento máximo.

- Verifique se as assinaturas que contêm o cofre do Backup, bem como o Resource Guard (em assinaturas ou locatários diferentes), estão registradas para usar o provedor Microsoft.DataProtection4. Confira mais informações em Tipos e provedores de recursos do Azure.

Saiba mais sobre vários cenários de uso da MUA.

Criar um grupo de recursos

O administrador da Segurança cria a Proteção de Recursos. Recomendamos que você a crie em uma assinatura diferente ou em um locatário diferente dos do cofre. No entanto, ele deve estar na mesma região que o cofre.

O administrador do Backup NÃO pode ter acesso de colaborador, Administrador da MUA de backup ou Operador da MUA de backup na Proteção de Recursos ou na assinatura que a contém.

Para criar o Resource Guard em um locatário diferente do locatário do cofre como um Administrador de segurança, siga estas etapas:

No portal do Azure, acesse o diretório no qual você deseja criar o Resource Guard.

Procure Resource Guards na barra de pesquisa e selecione o item correspondente na lista suspensa.

- Selecione Criar para criar um Resource Guard.

- Na folha Criar, preencha os detalhes necessários para este Resource Guard.

- Verifique se o Resource Guard está na mesma região do Azure do cofre do Backup.

- Adicione uma descrição de como solicitar acesso para realizar ações nos cofres associados, quando necessário. Essa descrição será exibida nos cofres associados para orientar o Administrador de backup sobre como obter as permissões necessárias.

Na guia Operações protegidas, selecione as operações que precisam ser protegidas usando esta proteção de recursos na guia Cofre do Backup.

Atualmente, a guia Operações protegidas só inclui a opção Excluir instância de backup para desabilitá-la.

Você também pode selecionar as operações a serem protegidas após a criação da proteção de recursos.

Opcionalmente, adicione marcas ao Resource Guard de acordo com os requisitos.

Selecione Revisar + Criar e siga as notificações para monitorar o status e a criação bem-sucedida do Resource Guard.

Selecionar operações a serem protegidas com a Proteção de Recursos

Após a criação do cofre, o Administrador de segurança também pode escolher as operações de proteção usando o Resource Guard entre todas as operações críticas com suporte. Por padrão, todas as operações críticas com suporte estão habilitadas. No entanto, o Administrador de segurança pode excluir determinadas operações do alcance da MUA por meio do Resource Guard.

Para selecionar as operações de proteção, siga estas etapas:

No Resource Guard que você criou, acesse a guia Propriedades>Cofre do Backup.

Selecione Desabilitar nas operações que você deseja excluir de serem autorizadas.

Não é possível desabilitar as operações Remover proteção de MUA e Desabilitar exclusão temporária.

Opcionalmente, na guia Cofres do Backup, atualize a descrição do Resource Guard.

Selecione Salvar.

Atribuir permissões ao administrador do Backup na Proteção de Recursos para habilitar a MUA

O Administrador do Backup precisa ter a função Leitor no Resource Guard ou na assinatura que contém o Resource Guard para habilitar a MUA em um cofre. O Administrador de segurança precisa atribuir essa função ao Administrador de backup.

Para atribuir a função Leitor no Resource Guard, siga estas etapas:

No Resource Guard criado acima, acesse a folha Controle de Acesso (IAM) e acesse Adicionar atribuição de função.

Selecione Leitor na lista de funções internas e escolha Avançar.

Clique em Selecionar membros e adicione a ID de email do Administrador de backup para atribuir a função Leitor.

Como os Administradores de backup estão em outro locatário, eles serão adicionados como convidados ao locatário que contém o Resource Guard.

Clique em Selecionar>Revisar + atribuir para concluir a atribuição de função.

Habilitar a MUA em um cofre do Backup

Depois que o Administrador de backup tiver a função Leitor no Resource Guard, ele poderá habilitar a Autorização de vários usuários nos cofres gerenciados seguindo estas etapas:

Acesse o cofre do Backup para o qual deseja configurar a MUA.

No painel esquerdo, selecione Propriedades.

Acesse Autorização de Vários Usuários e selecione Atualizar.

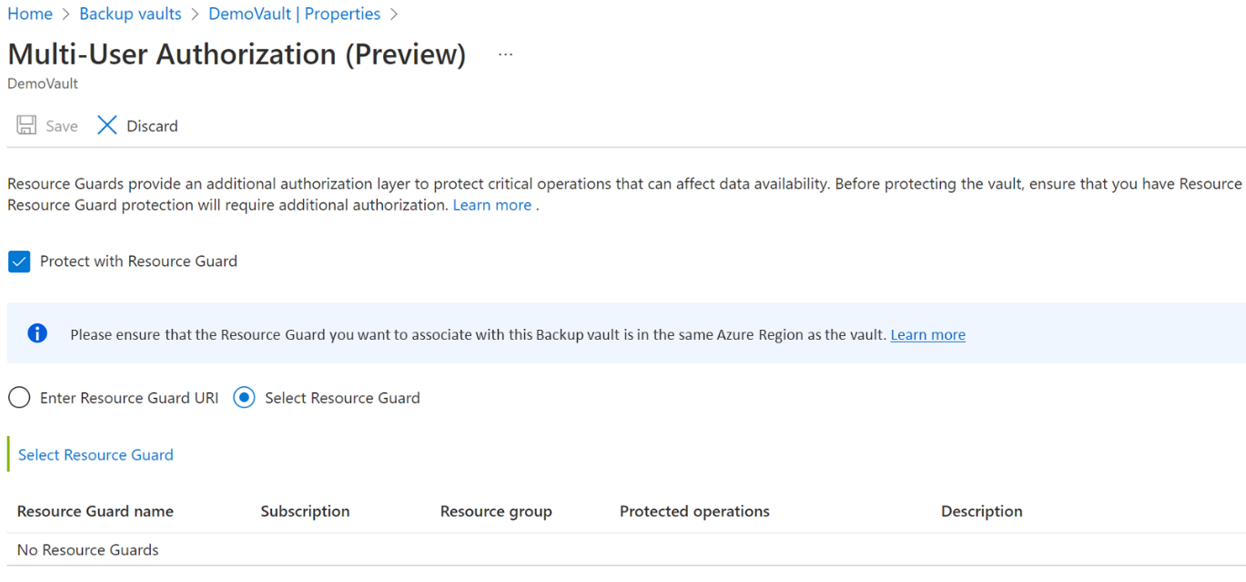

Para habilitar a MUA e escolher um Resource Guard, execute uma das seguintes ações:

Você pode especificar o URI do Resource Guard. Lembre-se de especificar o URI de um Resource Guard no qual você tenha acesso de Leitor e que esteja na mesma região do cofre. Encontre o URI (ID) do Resource Guard na página Visão geral.

Você também pode selecionar a Proteção de Recursos na lista de Proteção de Recursos às quais você tem acesso de Leitor e aqueles disponíveis na região.

- Clique em Selecionar Resource Guard.

- Selecione a lista suspensa e escolha o diretório no qual o Resource Guard se encontra.

- Selecione Autenticar para validar a identidade e o acesso.

- Após a autenticação, escolha a Proteção de Recursos na lista exibida.

Escolha Salvar para habilitar a MUA.

Operações protegidas por meio da MUA

Depois que o Administrador de backup habilitar a MUA, as operações no escopo ficarão restritas ao cofre e as operações falharão se o Administrador de backup tentar realizá-las sem ter a função Operador da MUA de backup na Proteção de Recursos.

Observação

Recomendamos fortemente que você teste a configuração depois de habilitar a MUA para garantir que:

- As operações protegidas estejam bloqueadas conforme esperado.

- A MUA esteja configurada corretamente.

Para executar uma operação protegida (desabilitando a MUA), siga estas etapas:

Acesse as >Propriedades do cofre no painel esquerdo.

Desmarque a caixa de seleção para desabilitar a MUA.

Você receberá uma notificação informando que essa é uma operação protegida e você precisa ter acesso ao Resource Guard.

Selecione o diretório que contém o Resource Guard e autentique-se.

Essa etapa poderá não ser necessária se a Proteção de Recursos estiver no mesmo diretório que o cofre.

Selecione Salvar.

A solicitação falha com um erro indicando a falta de permissões suficientes no Resource Guard para executar essa operação.

Autorizar operações críticas (protegidas) usando o Microsoft Entra Privileged Identity Management

Há cenários em que talvez seja necessário executar operações críticas nos backups, e você pode executá-las com as aprovações ou as permissões certas com a MUA. As seções a seguir explicam como autorizar as solicitações de operação crítica usando o PIM (Privileged Identity Management).

O Administrador de backup precisa ter uma função de Operador da MUA de backup na Proteção de Recursos para realizar operações críticas no escopo da Proteção de Recursos. Uma das maneiras de permitir operações JIT (just-in-time) é por meio do uso do Microsoft Entra Privileged Identity Management.

Observação

Recomendamos que você use o Microsoft Entra PIM. No entanto, você pode usar métodos manuais ou personalizados para gerenciar o acesso do Administrador de backup no Resource Guard. Para gerenciar o acesso à Proteção de Recursos manualmente, use a configuração Controle de acesso (IAM) no painel esquerdo da Proteção de Recursos e conceda a função de Operador da MUA de backup ao Administrador de backup.

Criar uma atribuição qualificada para o administrador do Backup usando o Microsoft Entra Privileged Identity Management

O Administrador de segurança pode usar o PIM para criar uma atribuição qualificada para o Administrador de backup como Operador da MUA de backup da Proteção de Recursos. Isso permitirá que o Administrador do backup ative uma solicitação (para a função de Operador da MUA de backup) quando precisar executar uma operação protegida.

Para criar uma atribuição qualificada, siga as etapas:

Entre no portal do Azure.

Acesse o locatário de segurança do Resource Guard e, na pesquisa, insira Privileged Identity Management.

No painel esquerdo, selecione Gerenciar e acesse Recursos do Azure.

Selecione o recurso (a Proteção de Recursos ou a assinatura/RG que a contém) ao qual você deseja atribuir a função de Operador da MUA de backup.

Se você não encontrar nenhum recurso correspondente, adicione a assinatura de recipiente que é gerenciada pelo PIM.

Selecione o recurso e acesse Gerenciar>Atribuições>Adicionar atribuições.

Em Adicionar atribuições:

- Selecione a função como Operador da MUA de backup.

- Acesse Selecionar membros e adicione o nome de usuário (ou as IDs de email) do Administrador de backup.

- Selecione Avançar.

Em Atribuição, selecione Qualificado e especifique a validade da duração da permissão qualificada.

Escolha Atribuir para concluir a criação da atribuição qualificada.

Configurar aprovadores para ativar a função Colaborador

Por padrão, talvez a configuração acima não tenha um aprovador (e um requisito de fluxo de aprovação) configurado no PIM. Para garantir que os aprovadores tenham a função Colaborador para aprovação da solicitação, o Administrador de segurança precisa seguir estas etapas:

Observação

Se a configuração do aprovador não estiver definida, as solicitações serão aprovadas automaticamente sem passar pela revisão dos Administradores de segurança ou do aprovador designado. Saiba mais.

No Microsoft Entra PIM, selecione Recursos do Azure no painel à esquerda e selecione a Proteção de Recursos.

Acesse Configurações>função Colaborador.

Selecione Editar para adicionar os revisores que precisam revisar e aprovar a solicitação de ativação para a função Colaborador, caso você descubra que a opção Aprovadores mostra Nenhum ou exibe aprovadores incorretos.

Na guia Ativação, selecione Exigir aprovação para ativar para adicionar os aprovadores que precisam aprovar cada solicitação.

Selecione as opções de segurança, como a MFA (autenticação multifator) e a obrigatoriedade de tíquete para ativar a função de Colaborador.

Selecione as opções apropriadas nas guias Atribuição e Notificação de acordo com suas necessidades.

Escolha Atualizar para concluir a configuração de aprovadores para ativar a função Colaborador.

Solicitar ativação de uma atribuição qualificada para realizar operações críticas

Depois que o Administrador de segurança cria uma atribuição qualificada, o Administrador de backup precisa ativar a atribuição para que a função Colaborador realize as ações protegidas.

Para ativar a atribuição de função, siga as etapas:

Acesse Microsoft Entra Privileged Identity Management. Se a Proteção de Recursos estiver em outro diretório, alterne para ele e acesse o Microsoft Entra Privileged Identity Management.

Acesse Minhas funções>Recursos do Azure no painel esquerdo.

Selecione Ativar para ativar a atribuição qualificada para a função Colaborador.

Uma notificação é exibida informando que a solicitação foi enviada para aprovação.

Aprovar as solicitações de ativação para executar operações críticas

Depois que o Administrador de backup gera uma solicitação de ativação da função Colaborador, o Administrador de segurança precisa revisar e aprovar a solicitação.

Para revisar e aprovar a solicitação, siga estas etapas:

No locatário de segurança, acesse o Microsoft Entra Privileged Identity Management.

Acesse Aprovar solicitações.

Em Recursos do Azure, você pode ver a solicitação aguardando aprovação.

Selecione Aprovar para revisar e aprovar a solicitação autêntica.

Após a aprovação, o Administrador de backup recebe uma notificação, por email ou por outras opções de alertas internos, indicando que a solicitação foi aprovada. Agora, o Administrador de backup pode realizar as operações protegidas durante o período solicitado.

Executar uma operação protegida após a aprovação

Depois que o Administrador de segurança aprova a solicitação do Administrador de backup para a função Operador da MUA de backup na Proteção de Recursos, ele pode executar operações protegidas no cofre associado. Se o Resource Guard estiver em outro diretório, o Administrador de backup precisará se autenticar.

Observação

Se o acesso foi atribuído usando um mecanismo JIT, a função de Operador da MUA de backup será cancelada no final do período aprovado. Caso contrário, o Administrador de segurança removerá manualmente a função Operador da MUA de backup atribuída ao Administrador de backup para executar a operação crítica.

A captura de tela a seguir mostra um exemplo de desabilitação da exclusão temporária de um cofre habilitado para MUA.

Desabilitar a MUA em um cofre do Backup

A desabilitação da MUA é uma operação protegida que só deve ser feita pelo Administrador de backup. Para fazer isso, o Administrador de backup precisa ter a função Operador da MUA de backup necessária na Proteção de Recursos. A fim de obter essa permissão, primeiro, o Administrador de backup precisa solicitar ao Administrador de segurança a função Operador da MUA de backup na Proteção de Recursos usando o procedimento JIT (just-in-time), como o Microsoft Entra Privileged Identity Management ou ferramentas internas.

Em seguida, o Administrador de segurança aprovará a solicitação se ela for autêntica e atualizará o Administrador de backup, que agora tem a função de Operador da MUA de backup na Proteção de Recursos. Saiba mais sobre como obter essa função.

Para desabilitar a MUA, os Administradores de backup precisam seguir estas etapas:

Acesse o cofre >Propriedades>Autorização de Vários Usuários.

Selecione Atualizar e desmarque a caixa de seleção Proteger com o Resource Guard.

Selecione Autenticar (se aplicável) para escolher o diretório que contém o Resource Guard e verifique o acesso.

Escolha Salvar para concluir o processo de desabilitação da MUA.

Próximas etapas

Saiba mais sobre a Autorização de vários usuários por meio do Resource Guard.