Controle de acesso

O controle de acesso é a parte da segurança que as pessoas experimentam primeiro e com mais frequência. Eles o veem quando entram em seus computadores e celulares, quando compartilham um arquivo ou tentam acessar um aplicativo e quando usam uma chave de cartão de ID para entrar em um prédio ou sala. Embora o controle de acesso não seja tudo em segurança, ele é extremamente importante e exige atenção adequada para que a experiência do usuário e as garantias de segurança estejam corretas.

Assista ao vídeo a seguir para saber como você pode desenvolver uma estratégia de controle de acesso que atenda às suas necessidades específicas.

Do perímetro de segurança à confiança zero

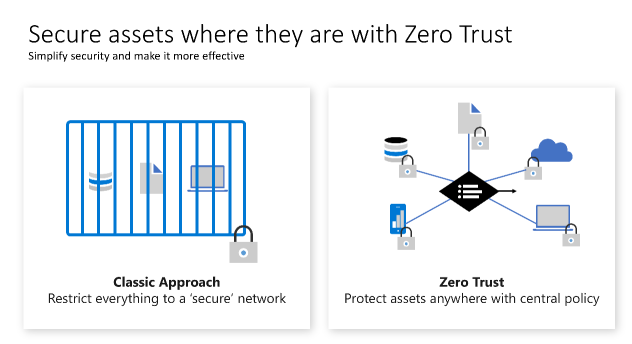

A abordagem tradicional do controle de acesso para TI foi baseada na restrição do acesso a uma rede corporativa e, em seguida, na suplementação com mais controles conforme apropriado. Esse modelo restringe todos os recursos a uma conexão de rede corporativa e se tornou muito restritivo para atender às necessidades de uma empresa dinâmica.

As organizações devem adotar uma abordagem de confiança zero para o controle de acesso à medida que adotam o trabalho remoto e usam a tecnologia de nuvem para transformar digitalmente seu modelo de negócios, o modelo de participação do cliente, o envolvimento dos funcionários e o modelo de capacitação.

Os princípios de confiança zero ajudam a estabelecer e aprimorar continuamente as garantias de segurança, mantendo a flexibilidade para acompanhar essa nova realidade. A maioria dos percursos de confiança zero começa com o controle de acesso e se concentra na identidade como um controle preferencial e primário, enquanto continua-se adotando a tecnologia de segurança de rede como um elemento-chave. A tecnologia de rede e a tática de perímetro de segurança ainda estão presentes em um modelo de controle de acesso moderno, mas não são a abordagem dominante e preferencial em uma estratégia de controle de acesso completa.

Controle de acesso moderno

As organizações devem desenvolver uma estratégia de controle de acesso que:

- Seja abrangente e consistente.

- Aplique rigorosamente os princípios de segurança em toda a pilha de tecnologia.

- Seja flexível o suficiente para atender às necessidades da organização.

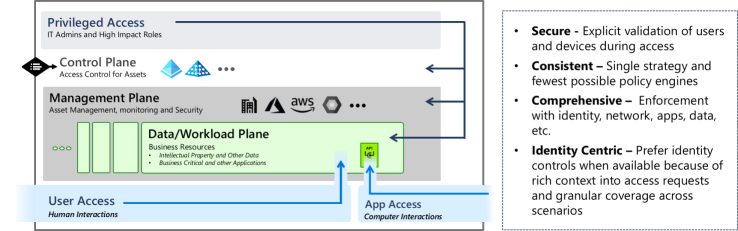

Este diagrama ilustra todos os diferentes elementos que uma organização deve considerar para uma estratégia de controle de acesso para várias cargas de trabalho, várias nuvens, vários níveis de sensibilidade empresarial e acesso por pessoas e dispositivos.

Uma boa estratégia de controle de acesso vai além de uma única tática ou tecnologia. Ela exige uma abordagem pragmática que adote a tecnologia e as táticas certas para cada cenário.

O controle de acesso moderno deve atender às necessidades de produtividade da organização e também ser:

- Seguro: valide explicitamente a confiança de usuários e dispositivos durante solicitações de acesso, usando todos os dados e telemetria disponíveis. Essa configuração torna mais difícil para os invasores representarem usuários legítimos sem serem detectados. Além disso, a estratégia de controle de acesso deve se concentrar em eliminar o escalonamento não autorizado de privilégio, por exemplo, conceder um privilégio que pode ser usado para obter privilégios mais altos. Para obter mais informações sobre como proteger o acesso privilegiado, consulte Protegendo o acesso privilegiado.

- Consistente: verifique se as garantias de segurança são aplicadas de forma consistente e direta em todo o ambiente. Esse padrão melhora a experiência do usuário e elimina as oportunidades de invasores se infiltrarem em pontos fracos em uma implementação de controle de acesso desarticulada ou altamente complexa. Você deve ter uma única estratégia de controle de acesso que usa o menor número de mecanismos de política para evitar inconsistências de configuração e desvios de configuração.

- Abrangente: a imposição da política de acesso deve ser feita o mais próximo possível dos recursos e dos caminhos de acesso. Essa configuração melhora a cobertura de segurança e ajuda a segurança a se ajustar perfeitamente a cenários e expectativas dos usuários. Aproveite os controles de segurança para dados, aplicativos, identidade, redes e bancos de dados para impulsionar a imposição de política mais próximo dos ativos de negócios de valor.

- Centrado em identidade: priorize o uso de identidade e controles relacionados quando disponível. Os controles de identidade oferecem um contexto rico em solicitações de acesso e contexto de aplicativo que não está disponível no tráfego de rede bruto. Os controles de rede ainda são importantes e, às vezes, a única opção disponível (como em ambientes de tecnologia operacional), mas a identidade sempre deve ser a primeira opção, se disponível. Uma caixa de diálogo de falha durante o acesso ao aplicativo da camada de identidade será mais precisa e informativa do que um bloqueio de tráfego de rede, tornando mais provável que o usuário possa corrigir o problema sem uma chamada dispendiosa ao suporte técnico.

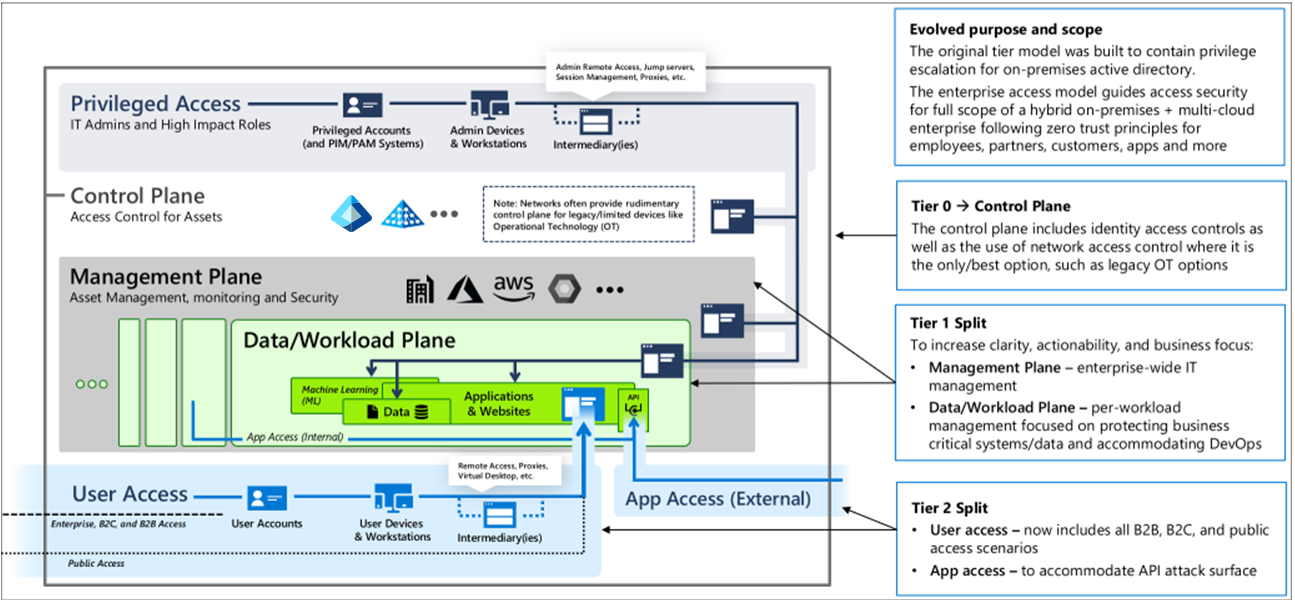

Modelo de acesso corporativo

O modelo de acesso empresarial é um modelo de acesso abrangente baseado em confiança zero. Esse modelo aborda todos os tipos de acesso por usuários internos e externos, serviços, aplicativos e contas privilegiadas com acesso administrativo a sistemas.

O modelo de acesso empresarial é descrito em detalhes no Modelo de acesso empresarial

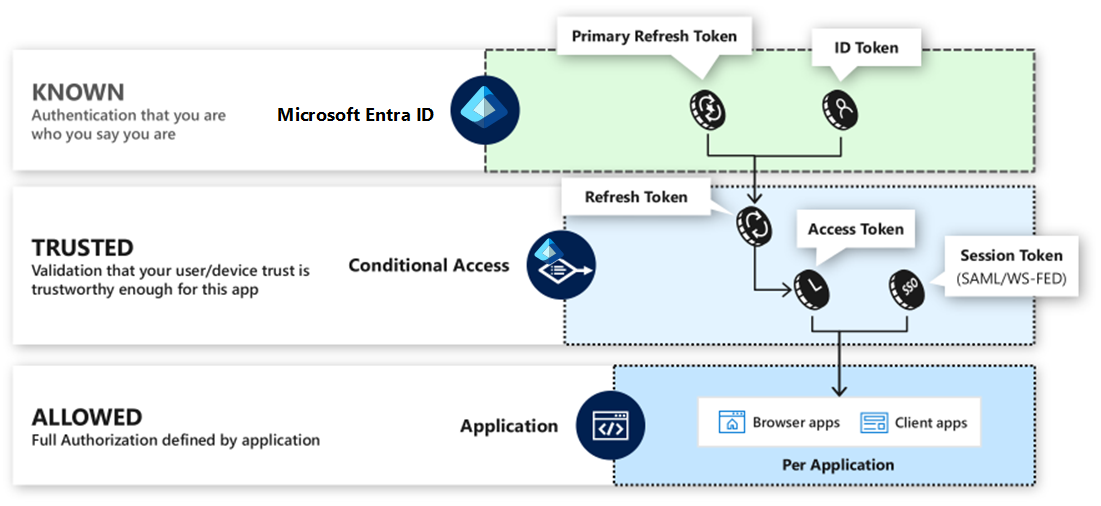

Conhecido, confiável, permitido

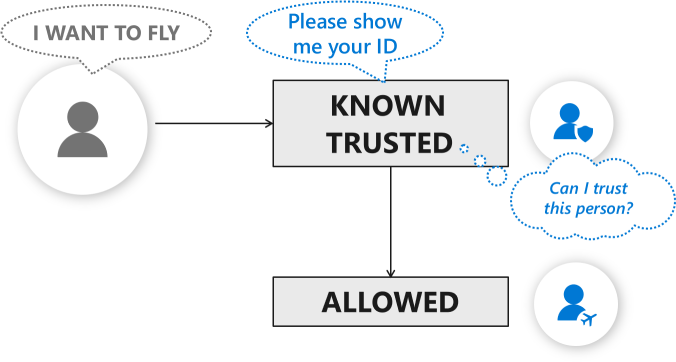

Uma perspectiva útil sobre a transformação de confiança zero do controle de acesso é que ele muda de um processo estático de autenticação e autorização em duas etapas para um processo dinâmico de três etapas chamado conhecido, confiável e permitido:

- Conhecido: autenticação que garante que você seja quem diz ser. Esse processo é análogo ao processo físico de verificação de um documento de identificação de foto emitido pelo governo.

- Confiável: validação de que o usuário ou dispositivo é confiável o suficiente para acessar o recurso. Esse processo é análogo à segurança em um aeroporto que monitora todos os passageiros quanto a riscos de segurança antes de permitir que eles entrem no aeroporto.

- Permitido: concessão de direitos e privilégios específicos para o aplicativo, serviço ou dados. Esse processo é análogo a uma companhia aérea que gerencia o local em que os passageiros estão indo, em qual cabine eles ficam (primeira classe, classe executiva ou econômica) e se eles precisam pagar pela bagagem.

Principais tecnologias de controle de acesso

Os principais recursos técnicos que habilitam o controle de acesso moderno são:

- Mecanismo de política: o componente em que as organizações configuram a política de segurança técnica para atender aos objetivos de produtividade e segurança da organização.

- Pontos de imposição de política: pontos que impõem, em todos os recursos da organização, as decisões de política central pelo mecanismo de política. Os recursos incluem dados, aplicativos, identidade, rede e bancos de dados.

Este diagrama descreve como o Microsoft Entra ID fornece um mecanismo de diretiva e um ponto de imposição de diretiva, para que os protocolos de segurança possam implementar uma abordagem conhecida, confiável e permitida .

O mecanismo de diretiva do Microsoft Entra pode ser estendido a outros pontos de imposição de diretiva, incluindo:

- Aplicativos modernos: aplicativos que usam protocolos de autenticação modernos.

- Aplicativos legados: Via proxy de aplicativo Microsoft Entra.

- Soluções de VPN e acesso remoto: como Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix e Zscaler.

- Documentos, email e outros arquivos: por Proteção de Informações do Microsoft Purview.

- Aplicativos SaaS: para obter mais informações, consulte Tutoriais para integrar aplicativos SaaS com o Microsoft Entra ID.

Decisões de acesso controladas por dados

Para atender ao princípio de confiança zero da validação explícita, é essencial tomar uma decisão embasada. O mecanismo de política de confiança zero deve ter acesso a dados diversos dos usuários e dispositivos para tomar decisões de segurança sólidas. Essa diversidade ajuda a identificar esses aspectos com maior confiança:

- Se o usuário real está no controle da conta.

- Se o dispositivo foi comprometido por um invasor.

- Se o usuário tem as funções e permissões apropriadas.

A Microsoft criou um sistema de inteligência contra ameaças que integra o contexto de segurança de várias e diversas fontes de sinal. Para obter mais informações, consulte Resumo da inteligência contra ameaças da Microsoft.

Segmentação: separada para proteger

As organizações geralmente optam por criar limites para dividir o ambiente interno em segmentos separados, como parte de sua abordagem de controle de acesso. Essa configuração destina-se a conter os danos de um ataque bem-sucedido ao segmento atacado. A segmentação é tradicionalmente feita com firewalls ou outra tecnologia de filtragem de rede, embora o conceito também possa ser aplicado a identidade e outras tecnologias.

Para obter informações sobre como aplicar a segmentação a ambientes do Azure, consulte Componentes do Azure e modelo de referência

Isolamento: evite o firewall e esqueça

O isolamento é uma forma extrema de segmentação que às vezes é necessária para proteger ativos extremamente importantes. O isolamento é usado com mais frequência para ativos que são críticos para os negócios e difíceis de se manter atualizado com a política e os padrões atuais. Classes de ativos que podem exigir isolamento incluem sistemas operacionais de TO (tecnologia operacional), como:

- Controle de supervisor e aquisição de dados (SCADA)

- Sistema de controle industrial (ICS)

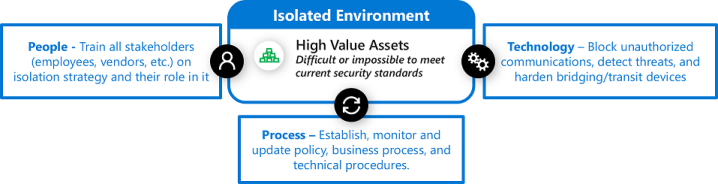

O isolamento deve ser projetado como um sistema completo de pessoas/processos/tecnologia e ser integrado aos processos de negócios para ser bem-sucedido e sustentável. Essa abordagem normalmente falhará ao longo do tempo se ela for implementada como uma abordagem puramente tecnológica sem processos e treinamento para validar e sustentar as defesas. É fácil se enquadrar em uma armadilha de configurar o firewall e esquecer definindo o problema como estático e técnico.

Na maioria dos casos, os processos são necessários para implementar o isolamento, processos que várias equipes como segurança, TI, TO (tecnologia operacional) e, às vezes, operações de negócios devem seguir. O isolamento bem-sucedido geralmente consiste em:

- Pessoas: treine todos os funcionários, fornecedores e stakeholders sobre a estratégia de isolamento e sua parte nela. Diga por que é importante, por exemplo, ameaças, riscos e impacto potencial nos negócios, o que eles devem fazer e como fazer isso.

- Processo: estabeleça políticas e padrões claros e processos de documentão para stakeholders comerciais e técnicos para todos os cenários, como acesso do fornecedor, processo de gerenciamento de alterações, procedimentos de resposta a ameaças, incluindo gerenciamento de exceções. Monitore para garantir que a configuração não oscile e que outros processos sejam seguidos correta e rigorosamente.

- Tecnologia: implemente controles técnicos para bloquear comunicações não autorizadas, detectar anomalias e possíveis ameaças e proteger dispositivos de ponte e trânsito que interagem com o ambiente isolado, por exemplo, consoles de operador para sistemas de TO (tecnologia operacional).

Para obter mais informações, consulte Proteção de ativos: isolamento de rede.

Próximas etapas

Independentemente dos seus requisitos de controle de acesso, sua estratégia deve estar fundamentada nos conceitos básicos adequados. As diretrizes fornecidas nesses artigos e no Cloud Adoption Framework podem ajudar as organizações a encontrar e implementar a abordagem correta.

A próxima disciplina é modernizar as operações de segurança.